¡Hackea una contraseña de Yahoo!

Yahoo tiene demasiados fallos de seguridad importantes

¡Hackea una contraseña de Yahoo!

Yahoo tiene demasiados fallos de seguridad importantes

El Yahoo! que utilizas para tu negocio es uno de los activos digitales más valiosos que posees. De hecho, que te hackeen tu correo electrónico sería un desastre; tu correo es el equivalente a tu teléfono para comunicarte.

Los hackers y ciberdelincuentes hacen esfuerzos constantes para crear una gran variedad de trampas con el fin de robar una cuenta de Yahoo!. Es muy importante externalizar tus cuentas y tener una agenda de contactos separada que no esté asociada a la dirección de correo que estás utilizando para prevenir la propagación en caso de que ocurra un hackeo.

Pero si te han hackeado tu Yahoo!, no te preocupes, siempre existen soluciones para recuperarlo.

Si haces clic en "¿Olvidaste tu contraseña?", serás puesto en contacto con el equipo de Yahoo!, quienes te harán algunas preguntas de seguridad, como tu lugar de nacimiento, el nombre de tu mejor amigo de la infancia o incluso el nombre de tu perro. Si respondes correctamente a estas preguntas, podrás restablecer tu código de acceso y recuperar así el acceso a tus correos electrónicos y contactos de Yahoo. Normalmente esto no funciona, pero si realmente no da resultado, deberás intentar comprender la causa del hackeo del que fuiste víctima.

Para ello debes pensar como un hacker: ¿dónde encontró la brecha de seguridad? ¿Una contraseña demasiado simple? ¿O quizás el enlace de un correo fraudulento en el que hiciste clic? ¿Has pensado en limpiar tu ordenador de posibles virus? ¿Quizás tus contactos también están en peligro? Deberías contactarlos uno por uno para advertirles que, si reciben un mensaje tuyo, no deben responderlo, ya que estarían comunicándose con el hacker, quien intentará por todos los medios extraerles dinero.

A continuación se presenta una lista de métodos de los que probablemente no tengas conocimiento y que, sin embargo, pueden usarse en tu contra para hackear tu cuenta de Yahoo!. Debes saber que estos métodos evolucionan año tras año. Por ejemplo, si consideras que un método era clásico hace 10 años, ten en cuenta que necesariamente han surgido variantes mucho más amenazantes. Por esta razón, es fundamental mantenerte constantemente actualizado sobre la evolución del cibercrimen.

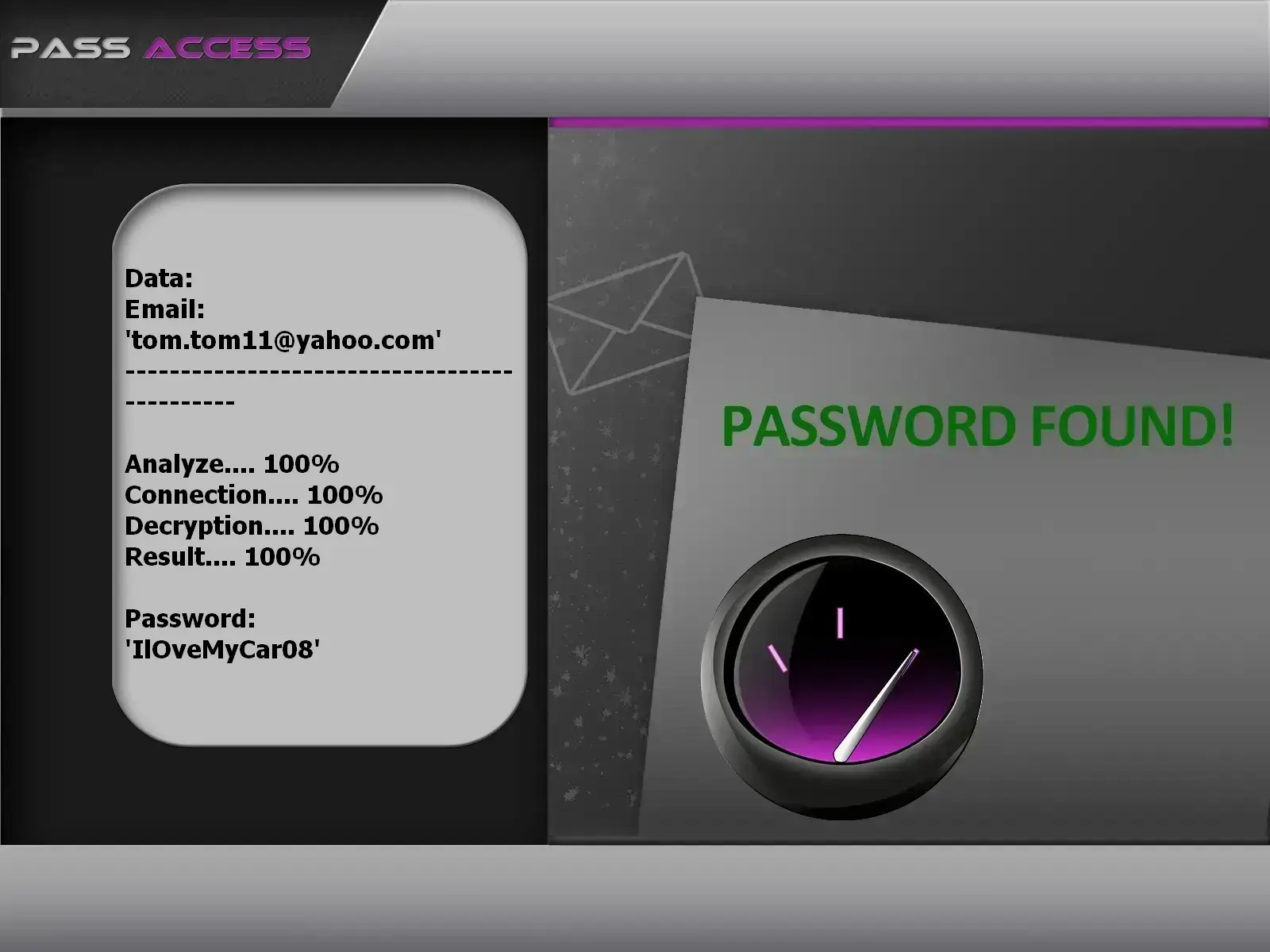

usando PASS ACCESS.

PASS ACCESS es una herramienta de recuperación de contraseñas que te permite recuperar el acceso a una cuenta de Yahoo!, incluso si la contraseña es compleja.

Gracias a este software, desarrollado especialmente por ingenieros de ciberseguridad, puedes descifrar contraseñas de cualquier cuenta de Yahoo!

Es extremadamente fácil de usar y adecuado incluso para usuarios con conocimientos técnicos limitados. Simplemente sigue estos tres sencillos pasos:

Además, obtienes un período de prueba de 30 días. Al finalizar esta prueba, o funciona o te devuelven tu dinero. ¡Ahora es el momento perfecto para probarlo!

Hablando de variantes mucho más peligrosas, aquí nos encontramos con una adaptación de la famosa técnica de phishing, aún conocida por la población como phishing. El phishing es una técnica de recolección de información en la que el hacker engaña a los usuarios para que envíen un mensaje que contiene un enlace. Si por descuido, negligencia o ignorancia el usuario hace clic en el enlace contenido en el mensaje, será redirigido automáticamente a una plataforma controlada por los hackers, pero que parece un sitio web habitual que el usuario suele visitar. Así es como se le roban sus datos personales. En la variante de spearphishing, la víctima será atacada de forma muy específica. En consecuencia, el hacker desplegará todos los métodos posibles para ganar su confianza, recopilando datos que puedan hacerle creer que está interactuando con una persona conocida. En el ámbito profesional, esto se asemeja mucho a lo que comúnmente se conoce como Compromiso de Correo Electrónico Empresarial (Business Email Compromise), en el que el hacker, por ejemplo, suplanta la identidad del jefe de la víctima para obligarla a actuar y hacer algo que, en principio, no debería hacer. Como seguramente habrás notado, esta variante es mucho más peligrosa porque es fácil engañar a la víctima.

DNS es un conjunto de infraestructuras que facilita el uso de un sitio web o de otras herramientas informáticas. Actúa principalmente en la comunicación entre dispositivos informáticos y servidores para permitir la transmisión y recepción de datos. Puede suceder que, gracias a las cookies —que representan una especie de baliza—, el sistema cree una ruta que hace mucho más rápida y fácil la conexión a una plataforma para el usuario promedio. Esto significa que, por ejemplo, si estás acostumbrado a conectarte a tu Yahoo! a través de tu navegador, como Google Chrome, cada vez que intentes acceder a Yahoo! mediante este navegador, el tiempo de conexión y carga será mucho más corto que las primeras veces. Esto no solo ahorra mucho tiempo, sino que también representa ergonomía y una mejor experiencia de usuario. Por desgracia, los ciberdelincuentes saben cómo explotar estas infraestructuras en nuestra contra. Para lograrlo, recurrirán a lo que comúnmente se llama envenenamiento de cookies. Esto consiste esencialmente en inyectar códigos maliciosos en las cookies instaladas en el DNS. Cuando los hackers logran esto, pueden desviar la ruta habitual que sigue cada usuario de Internet. Por ejemplo, al ir a tu navegador y conectarte a yahoo.com, tu conexión será redirigida a un sitio web falso de Yahoo!, y todo esto sin que te des cuenta. Así es como pueden recopilar tus credenciales de inicio de sesión y utilizarlas en tu contra. Lo más difícil en este contexto es que la víctima no tiene forma de protegerse, especialmente si el envenenamiento DNS proviene del ISP, una situación que ocurre con frecuencia.

El uso de malware es claramente indispensable cuando se trata de hackeo de cuentas. Estos programas informáticos fueron diseñados específicamente para ello. Los más famosos son, entre otros:

Cuando hablamos de hackeo, el aspecto de la tarjeta SIM no se nos ocurre de inmediato. Sin embargo, en este ámbito existen ciertas vulnerabilidades de seguridad que pueden usarse contra su usuario. En primer lugar, está la técnica conocida como SIM Swap. Este método permite a los hackers robar un número de teléfono sin siquiera usar Internet. Como sabemos, los operadores ofrecen una forma de recuperar la tarjeta SIM si el usuario la pierde accidentalmente o si le roban el teléfono. En nuestro escenario de hackeo, el hacker contacta al operador telefónico de su víctima. Tras autenticar la identidad de esta, el ciberdelincuente solicitará que el número de teléfono se transfiera a una nueva tarjeta SIM que él mismo poseerá. Y es a partir de este momento que el problema realmente comenzará. Efectivamente, la

Además del SIM swap, existe la técnica de Simjacking, reservada a especialistas. Consiste en explotar vulnerabilidades de seguridad presentes en ciertas tarjetas SIM para robar los datos del usuario. Casi el 5% de las tarjetas SIM en circulación son vulnerables al Simjacking. Además, con la expansión de las tarjetas e-SIM, cabe esperar que surjan muchas más vulnerabilidades de este tipo.

En un contexto en el que los ciberdelincuentes ya tienen ventaja, es esencial adoptar buenas prácticas. Un estilo de vida digital saludable es fundamental para todos los usuarios que desean mantener seguras sus cuentas en línea. A continuación, te presentamos algunas técnicas que pueden ayudarte:

Combina el uso de la contraseña y un código único enviado por mensaje de texto o correo electrónico. Es una barrera adicional en caso de que tu contraseña se vea comprometida. Afortunadamente, Yahoo! ofrece la autenticación en dos factores. Para activarla:

No debes utilizar tu contraseña de Yahoo! en otras cuentas. Aunque pueda parecer tentador, para no olvidarla, todos los usuarios tienen el hábito de usar la misma contraseña en varias cuentas. Si el objetivo es no olvidar la contraseña, esto es arriesgado, ya que si una de tus cuentas se ve comprometida por una filtración de datos o un hackeo masivo, todas las demás también estarán en peligro. Si tienes dificultades para recordar múltiples contraseñas para distintas cuentas, generalmente es una buena idea usar un gestor de contraseñas.

El consejo más común que se da a los usuarios es utilizar contraseñas largas de al menos 8 caracteres compuestas por diferentes tipos de caracteres, como letras, números e incluso símbolos. Sin embargo, hoy en día es mejor usar frases en lugar de palabras compuestas por diferentes caracteres. Por ejemplo: "1enfantjoueàlaballe" es más segura y fiable que "Agtisj4".

Si recibes un mensaje de una remitente cuestionable, lo único que debes hacer es eliminarlo directamente. No intentes entenderlo. Si el mensaje proviene de alguien que conoces y te pide que hagas clic en algún enlace, no lo hagas. Si sientes una curiosidad excesiva, es preferible que abras tu navegador e introduzcas manualmente la dirección del sitio web en cuestión. Cuando el mensaje proviene de un gestor profesional o un compañero de trabajo, antes de realizar cualquier acción, es aconsejable llamar a esas personas para confirmar oralmente. Cuando recibes un mensaje supuestamente de Yahoo!, se recomienda encarecidamente no tomar ninguna medida, ya que no has iniciado ninguna acción que pudiera generar ese correo electrónico.

Aunque las extensiones del navegador suelen ser muy útiles, a menudo pueden ocultar malware. Por esta razón, es importante no abusar de ellas. Incluso es aconsejable eliminarlas.

Independientemente de la medida de seguridad que vayas a utilizar, será inútil si tu dispositivo informático es vulnerable de alguna manera. Como ya se mencionó, los métodos empleados por los hackers para sortear tus defensas aumentan constantemente y se vuelven más sofisticados. Por tanto, es recomendable saber utilizar un antivirus. Es la solución de ciberseguridad más sencilla. Ya sea que uses una computadora o un smartphone, no dudes en instalar protección contra virus.

Las actualizaciones son una necesidad. Muchos usuarios son negligentes al no instalar las actualizaciones disponibles. Sin embargo, las vulnerabilidades de seguridad siguen causando estragos mediante exploits de día cero (Zero Day). Ningún software antivirus te protegerá contra una vulnerabilidad de día cero, y mucho menos contra un exploit de "0 clic". Si ves la notificación que te pide actualizar, no la pospongas y actualiza lo antes posible.

A pesar de todas estas medidas, aún podrías enfrentarte a un ataque informático. La seguridad al 100% no existe. Es puramente utópico creer que estás absolutamente protegido. Por eso debes estar preparado para reaccionar inmediatamente si sufres un ataque.

Desafortunadamente, los hackeos de cuentas de Yahoo son bastante comunes, dada la historia de brechas de seguridad y vulnerabilidades de la plataforma.

Sí, es posible recuperar una cuenta de Yahoo hackeada. Puedes intentar la opción "¿Olvidaste tu contraseña?" y responder a las preguntas de seguridad. Sin embargo, si no tienes éxito, podrían ser necesarios pasos adicionales.

Los métodos comunes incluyen phishing, malware como keyloggers y spyware, envenenamiento DNS y hackeo de la tarjeta SIM.

Algunas medidas que puedes tomar incluyen activar la autenticación en dos factores, usar credenciales de inicio de sesión únicas, cambiar regularmente tu contraseña, ser cauteloso con mensajes sospechosos y mantener tus dispositivos protegidos con software antivirus.

Si tu cuenta de Yahoo es hackeada, debes cambiar inmediatamente tu contraseña, revisar la configuración de tu cuenta en busca de cambios no autorizados, alertar a tus contactos sobre la brecha y considerar activar medidas de seguridad adicionales.

Aunque algunas herramientas afirman ayudar a recuperar contraseñas, es importante ser cauteloso y evitar software potencialmente malicioso. En cambio, sigue los procedimientos oficiales de recuperación de cuentas de Yahoo.

Sí, usar un gestor de contraseñas para generar y almacenar contraseñas únicas y complejas para cada cuenta puede mejorar significativamente la seguridad de tu cuenta de Yahoo y de tus otras cuentas en línea.