Yahoo-Passwort hacken!

Yahoo hat zu viele große Sicherheitslücken

Yahoo-Passwort hacken!

Yahoo hat zu viele große Sicherheitslücken

Das Yahoo!, das Sie für Ihr Unternehmen nutzen, ist einer Ihrer wertvollsten digitalen Vermögenswerte. In der Tat wäre es eine Katastrophe, wenn Ihr E-Mail-Konto gehackt würde – Ihre E-Mail entspricht Ihrem Telefon zur Kommunikation.

Hacker und Cyberkriminelle unternehmen ständig große Anstrengungen, um eine Vielzahl von Fallen zu erstellen, um ein Yahoo!-Konto zu stehlen. Es ist sehr wichtig, Ihre Konten auszulagern und ein separates Adressbuch zu führen, das nicht mit der E-Mail-Adresse verknüpft ist, die Sie verwenden, um eine Ausbreitung zu verhindern, falls es eines Tages zu einem Hack kommen sollte.

Aber wenn Sie Ihr Yahoo! verloren haben, machen Sie sich keine Sorgen – es gibt immer Lösungen, um es wiederherzustellen.

Wenn Sie auf „Passwort vergessen“ klicken, werden Sie mit dem Yahoo!-Team verbunden, das Ihnen einige Sicherheitsfragen stellen wird, wie Ihren Geburtsort, Ihren besten Freund aus der Kindheit oder sogar den Vornamen Ihres Hundes! Wenn Sie diese Fragen korrekt beantworten, können Sie Ihr Zugangskennwort zurücksetzen und somit wieder Zugriff auf Ihre Yahoo!-E-Mails und Kontakte erhalten. Das funktioniert meistens nicht, aber wenn es wirklich nicht klappt, müssen Sie versuchen, die Ursache des Hacks, dem Sie zum Opfer gefallen sind, zu verstehen.

Dazu müssen Sie wie ein Hacker denken: Wo hat er die Sicherheitslücke gefunden? War es ein zu einfaches Passwort oder ein Link in einer betrügerischen E-Mail, auf den Sie geklickt haben? Haben Sie daran gedacht, Ihren Computer von möglichen Viren zu bereinigen? Vielleicht sind auch Ihre Kontakte in Gefahr? Sie sollten sie einzeln kontaktieren, um sie zu warnen, dass sie, falls sie eine Nachricht von Ihnen erhalten, diese nicht beantworten sollten, da sie dann mit dem Hacker kommunizieren, der auf jede erdenkliche Weise versuchen wird, Geld von ihnen zu erpressen.

Im Folgenden finden Sie eine Liste von Methoden, von denen Sie mit Sicherheit nichts wussten und die dennoch gegen Sie eingesetzt werden können, um Ihr Yahoo!-Konto zu hacken. Es sollte bekannt sein, dass sich die Methoden jedes Jahr weiterentwickeln. Wenn Sie beispielsweise feststellen, dass eine Methode vor 10 Jahren als klassisch galt, wissen Sie, dass es zwangsläufig Varianten gibt, die viel bedrohlicher sind. Aus diesem Grund ist es notwendig, sich ständig über die Entwicklung der Cyberkriminalität auf dem Laufenden zu halten.

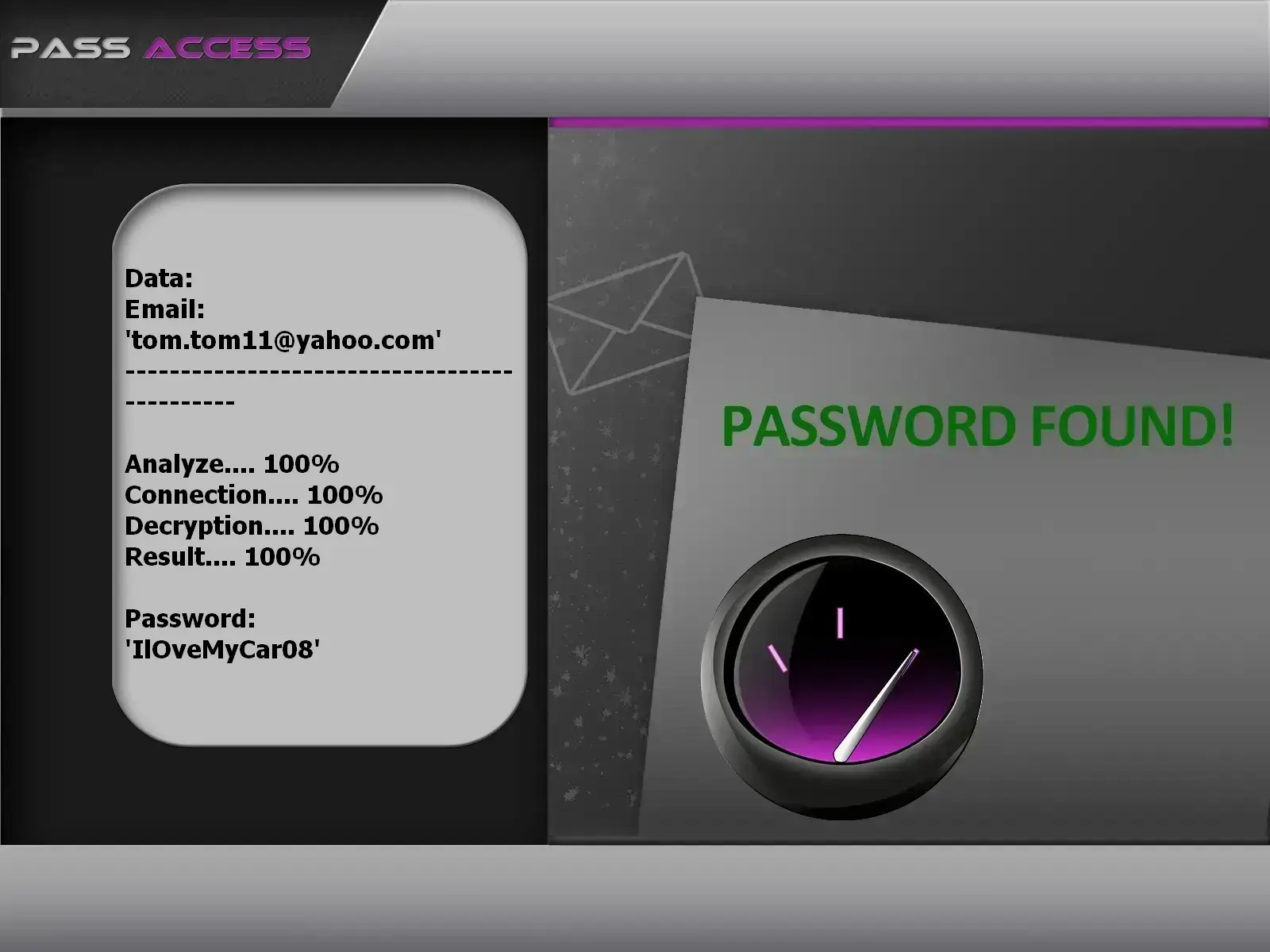

-Passwort mithilfe von PASS ACCESS.

PASS ACCESS ist ein Passwort-Wiederherstellungstool, mit dem Sie wieder Zugriff auf ein Yahoo!-Konto erhalten, selbst wenn das Passwort komplex ist.

Mithilfe dieser speziell von Cybersicherheitsingenieuren entwickelten App können Sie Passwörter für jedes Yahoo!-Konto entschlüsseln.

Es ist extrem einfach zu bedienen und auch für Anwender mit begrenzten technischen Kenntnissen geeignet. Folgen Sie einfach diesen drei einfachen Schritten:

Zusätzlich erhalten Sie eine 30-tägige Testphase. Am Ende dieser Testphase erhalten Sie entweder Ihr Geld zurück, wenn es nicht funktioniert, oder es hat funktioniert. Jetzt ist der perfekte Zeitpunkt, es auszuprobieren!

Im Hinblick auf viel gefährlichere Varianten handelt es sich hierbei um eine Anpassung der berühmten Phishing-Technik, die der Bevölkerung noch immer als Phishing bekannt ist. Phishing ist eine Technik zur Informationsbeschaffung, bei der der Hacker Benutzer dazu verleitet, eine Nachricht mit einem Link zu senden. Wenn der Benutzer versehentlich, fahrlässig oder unwissend auf den Link in der Nachricht klickt, wird er automatisch auf eine Plattform weitergeleitet, die von Hackern kontrolliert wird – aber eine Plattform, die wie eine gewöhnliche Webseite aussieht, die der Benutzer regelmäßig besucht. Auf diese Weise werden seine persönlichen Daten gestohlen. Bei der Spearphishing-Variante wird das Opfer gezielt angegriffen. Folglich wird der Hacker alle verfügbaren Methoden einsetzen, um sein Vertrauen zu gewinnen, indem er Daten sammelt, die ihn glauben lassen könnten, dass er mit einer bekannten Person kommuniziert. Im beruflichen Umfeld ähnelt dies stark dem sogenannten Business Email Compromise (BEC), bei dem der Hacker beispielsweise die Identität des Vorgesetzten seines Opfers übernimmt, um ihn zu zwingen, etwas zu tun, was er normalerweise nicht tun sollte. Wie Sie sicherlich bemerken, ist diese Variante viel gefährlicher, da es leicht ist, das Opfer zu täuschen.

DNS ist eine Infrastruktur, die die Nutzung einer Website oder anderer IT-Tools erleichtert. Es wirkt hauptsächlich bei der Kommunikation zwischen Computern und Servern, um die Übertragung und den Empfang von Daten zu ermöglichen. Es kann vorkommen, dass das System dank Cookies – einer Art Leuchtfeuer – einen Pfad erstellt, der den Zugriff auf eine Plattform für den durchschnittlichen Benutzer viel schneller und einfacher macht. Das bedeutet, dass wenn Sie beispielsweise gewohnt sind, sich über Ihren Browser wie Google Chrome bei Yahoo! anzumelden, die Verbindung und Ladezeit bei jeder weiteren Anmeldung über diesen Browser viel kürzer ist als beim ersten Mal. Dies spart nicht nur viel Zeit, sondern bietet auch Ergonomie und ein besseres Benutzererlebnis. Leider wissen Cyberkriminelle diese Infrastrukturen gegen uns auszunutzen. Um ihren Plan erfolgreich durchzuführen, gehen sie dabei so vor, wie es gemeinhin als Cookie-Vergiftung bekannt ist. Dabei werden schädliche Codes in die im DNS installierten Cookies eingespeist. Wenn den Hackern dies gelingt, können sie den gewöhnlichen Pfad jedes Internetnutzers umleiten. Wenn Sie beispielsweise in Ihrem Browser yahoo.com aufrufen, wird Ihre Verbindung auf eine Yahoo!-Website umgeleitet – und das, ohne dass Sie es bemerken. Auf diese Weise können sie Ihre Anmeldedaten sammeln und gegen Sie verwenden. Das Schwierigste in diesem Zusammenhang ist, dass das Opfer keine Möglichkeit hat, sich zu schützen – besonders wenn die DNS-Vergiftung vom Internetdienstanbieter (ISP) ausgeht, was oft vorkommt.

Der Einsatz von Malware ist bei Kontohacking absolut unverzichtbar. Diese Computerprogramme wurden speziell dafür entwickelt. Die bekanntesten sind unter anderem:

Beim Thema Hacking denkt man zunächst nicht an die SIM-Karte. Dennoch gibt es auf dieser Ebene Sicherheitslücken, die gegen den Nutzer ausgenutzt werden können. Zunächst ist hier die sogenannte SIM-Swap-Technik zu nennen. Diese Methode ermöglicht es Hackern, eine Telefonnummer zu stehlen, ohne das Internet zu nutzen. Wie bekannt ist, bieten Mobilfunkanbieter eine Möglichkeit, die SIM-Karte wiederherzustellen, falls sie verloren geht oder das Handy gestohlen wurde. In unserem Hacking-Szenario kontaktiert der Hacker den Mobilfunkanbieter seines Opfers. Nachdem er die Identität des Opfers authentifiziert hat, verlangt der Cyberkriminelle, die Telefonnummer auf eine neue SIM-Karte zu übertragen, die er nun in seinem Besitz hat. Ab diesem Moment beginnt das eigentliche Problem. Tatsächlich

Neben dem SIM-Swap gibt es noch die Simjacking-Technik, die Spezialisten vorbehalten ist. Dabei werden Sicherheitslücken in bestimmten SIM-Karten ausgenutzt, um Benutzerdaten zu stehlen. Etwa 5 % der im Umlauf befindlichen SIM-Karten sind anfällig für Simjacking. Mit der zunehmenden Verbreitung von eSIM-Karten ist zu erwarten, dass solche Schwachstellen noch häufiger auftreten werden.

In einer Situation, in der Cyberkriminelle Ihnen bereits einen Schritt voraus sind, ist es unerlässlich, gute Verhaltensweisen zu entwickeln. Ein gesunder digitaler Lebensstil ist für alle Nutzer wichtig, wenn Sie Ihre Online-Konten schützen möchten. Hier sind einige Techniken, die Ihnen helfen können:

Sie kombiniert die Verwendung des Passworts mit einem einmaligen Code, der per SMS oder E-Mail gesendet wird. Dies ist eine zusätzliche Schutzbarriere, falls Ihr Passwort kompromittiert wird. Zum Glück bietet Yahoo! eine Zwei-Faktor-Authentifizierung an. So aktivieren Sie sie:

Sie dürfen Ihr Yahoo!-Passwort nicht für andere Konten verwenden. Auch wenn es verlockend erscheint, es sich nicht merken zu müssen, haben alle Benutzer die Angewohnheit, dasselbe Passwort für mehrere Konten zu verwenden. Wenn das Ziel darin besteht, das Passwort nicht zu vergessen, ist dies riskant, sobald eines Ihrer Konten durch einen Datenleck oder einen massiven Hack kompromittiert wird. Wenn Sie Schwierigkeiten haben, sich mehrere Passwörter für verschiedene Konten zu merken, ist es in der Regel ratsam, einen Passwort-Manager zu verwenden.

Der häufigste Tipp für Benutzer ist, lange Passwörter mit mindestens 8 Zeichen zu verwenden, die aus verschiedenen Zeichen wie Buchstaben, Zahlen und sogar Symbolen bestehen. Heutzutage ist es jedoch besser, ganze Sätze anstelle von künstlichen Zeichenkombinationen zu verwenden. Zum Beispiel ist „1enfantjoueàlaballe“ sicherer und zuverlässiger als „Agtisj4“.

Wenn Sie eine Nachricht mit fragwürdiger Herkunft erhalten, müssen Sie diese einfach löschen. Versuchen Sie nicht, sie zu verstehen. Wenn diese Nachricht von jemandem stammt, den Sie kennen, und Sie auffordert, auf einen Link zu klicken, tun Sie es nicht. Wenn Sie übermäßig neugierig sind, ist es besser, Ihren Browser zu öffnen und die Webadresse der betreffenden Website manuell einzugeben. Wenn die Nachricht von einem Vorgesetzten oder Kollegen stammt, sollten Sie diese Personen vorab telefonisch zur mündlichen Bestätigung kontaktieren. Wenn Sie eine Nachricht von Yahoo! erhalten, wird dringend empfohlen, keinerlei Aktionen durchzuführen, da Sie nichts initiiert haben, das eine solche E-Mail auslösen könnte.

Obwohl Browser-Erweiterungen oft sehr nützlich sind, können sie häufig Malware verbergen. Daher ist es wichtig, sie nicht übermäßig zu verwenden. Es ist sogar ratsam, sie zu löschen.

Unabhängig davon, welche Sicherheitsmaßnahme Sie ergreifen – sie ist nutzlos, wenn Ihr Gerät auf irgendeine Weise anfällig für Angriffe ist. Wie bereits erwähnt, nehmen die von Hackern verwendeten Methoden zur Umgehung Ihrer Sicherheit ständig zu und werden immer raffinierter. Daher ist es wichtig, einen Antivirus zu verwenden. Es ist die einfachste Cybersicherheitslösung. Egal, ob Sie einen Computer oder ein Smartphone verwenden – zögern Sie nicht, Virenschutz zu installieren.

Updates sind unerlässlich. Viele Benutzer sind nachlässig und führen verfügbare Updates nicht durch. Dennoch richten Sicherheitslücken ständig Schaden an – sogenannte Zero-Day-Lücken. Keine Antivirensoftware schützt Sie vor einer Zero-Day-Sicherheitslücke – geschweige denn vor einem 0-Click-Exploit. Wenn Sie die Benachrichtigung zum Update sehen, verschieben Sie es nicht und führen Sie das Update so schnell wie möglich durch.

Trotz all dieser Maßnahmen können Sie immer noch mit einem Cyberangriff konfrontiert werden. 100%ige Sicherheit existiert nicht. Es ist rein utopisch zu glauben, dass man absolut geschützt ist. Daher müssen Sie bereit sein, sofort zu reagieren, falls Sie angegriffen werden.

Leider sind Yahoo-Kontohacks ziemlich häufig, da die Plattform eine lange Geschichte von Sicherheitsverletzungen und Schwachstellen aufweist.

Ja, es ist möglich, ein gehacktes Yahoo-Konto wiederherzustellen. Sie können die Option „Passwort vergessen“ verwenden und Sicherheitsfragen beantworten. Sollte dies nicht funktionieren, sind weitere Schritte erforderlich.

Zu den gängigen Methoden gehören Phishing, Malware wie Keylogger und Spyware, DNS-Vergiftung und SIM-Karten-Hacking.

Mögliche Maßnahmen sind: Zwei-Faktor-Authentifizierung aktivieren, eindeutige Anmeldedaten verwenden, Passwörter regelmäßig ändern, verdächtige Nachrichten meiden und Ihre Geräte mit Antivirensoftware schützen.

Wenn Ihr Yahoo-Konto gehackt wurde, sollten Sie sofort Ihr Passwort ändern, Ihre Kontoeinstellungen auf unerlaubte Änderungen überprüfen, Ihre Kontakte über den Vorfall informieren und zusätzliche Sicherheitsmaßnahmen in Betracht ziehen.

Obwohl einige Tools behaupten, bei der Passwortwiederherstellung zu helfen, sollten Sie vorsichtig sein und potenziell schädliche Software meiden. Befolgen Sie stattdessen die offiziellen Wiederherstellungsverfahren von Yahoo.

Ja, ein Passwort-Manager, der eindeutige und komplexe Passwörter für jedes Konto generiert und speichert, kann die Sicherheit Ihres Yahoo-Kontos und anderer Online-Konten erheblich verbessern.