Hack della password Yahoo!

Yahoo! Mail non è sicura!

Hack della password Yahoo!

Yahoo! Mail non è sicura!

Secondo gli hacker, craccare una Yahoo! è molto facile. Non ci sono meno di 1 miliardo di account Yahoo! craccati. à impressionante se ci pensi, specialmente considerando che è stato fatto da una sola persona. Yahoo! è una delle piattaforme web più visitate al mondo. In un certo momento della storia di Internet, quasi ogni utente aveva almeno un account Yahoo!. Oggi, sebbene Gmail lâabbia ampiamente superata, non si può negare che molti utenti continuino a usare Yahoo! quasi ogni giorno. Parliamo quindi della sicurezza di un account Yahoo!.

à ovvio che, prima di parlare di qualsiasi tipo di hacking, la cosa più importante è sapere come eludere la password. Perché la password?

Semplicemente perché è il primo identificatore che funge da barriera quando si tenta di hackerare una persona. à per questo motivo che bisogna prima pensare a craccarla. Esistono molti metodi per craccare le password. Mentre alcuni usano software per aggirare con successo questa sicurezza, ci sono pratiche dirette che richiedono solo una certa padronanza.

Ecco quindi alcuni metodi che possono essere utilizzati per eludere la sicurezza della password di Yahoo!:

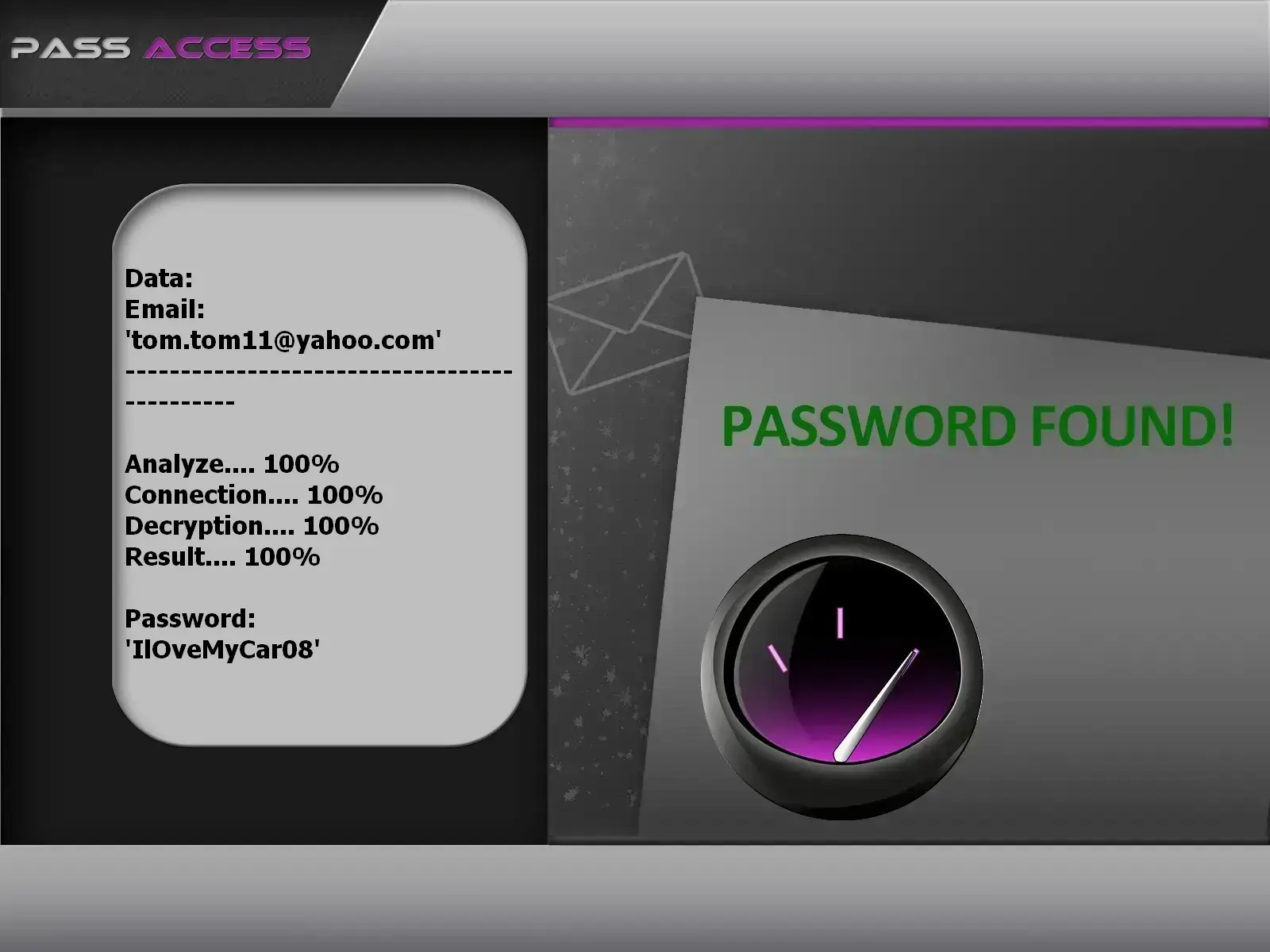

utilizzando PASS ACCESS.

PASS ACCESS è uno strumento software che ti consente di accedere rapidamente a un account Yahoo!. Elude le protezioni dell'autenticazione a due fattori e visualizza la password in chiaro sul tuo schermo in pochi minuti. Che la password sia criptata o meno, PASS ACCESS può recuperarla. Questo programma è stato progettato specificamente per aiutarti a decifrare la password di qualsiasi account Yahoo!. à particolarmente utile per chi ha dimenticato la propria password o desidera testare la sicurezza del proprio account.

Sviluppato da esperti di cybersecurity, decodifica la tua password in pochi minuti e semplifica lâaccesso con pochi clic.

A differenza della maggior parte delle applicazioni che affermano di aiutarti a craccare le password Yahoo!, questa non richiede alcuna conoscenza tecnica speciale o informazioni aggiuntive. In altre parole, chiunque abbia competenze informatiche di base può utilizzarla senza preoccupazioni.

Per iniziare, segui semplicemente i tre passaggi elencati di seguito:

Va sottolineata la facilità dâuso di questa applicazione. Inoltre, hai un periodo di prova di 30 giorni: se non funziona, ti verrà restituito il denaro.

Molto spesso non si parla molto di questa tecnica di cybercrime, ovvero lâintercettazione del traffico di rete. Di conseguenza, difficilmente troverai documentazione per approfondire lâargomento. La cosa più importante è che si tratta di una pratica organizzata con lâobiettivo di rubare dati sensibili, spiare e forse sabotare.

Innanzitutto, lâhacker che vuole avviare unâintercettazione del traffico deve prima cercare di raccogliere informazioni sulla rete bersaglio. Di solito è qualcosa che si può fare facilmente, ad esempio passando tramite WiFi o monitorando un utente in base alle sue azioni e alle sue abitudini informatiche. Alcuni cybercriminali usano software di sniffing per analizzare una rete remota. Grazie alle informazioni raccolte, il passo successivo consisterà nel raccogliere gli indirizzi IP presenti nella rete LAN. Non solo indirizzi IP, ma anche informazioni relative alle apparecchiature utilizzate e ai server impiegati, se possibile. Con tutti questi dati, i cybercriminali possono deviare il traffico verso dispositivi di cui rubano le firme. In questo furto di dati, sono coinvolti dati personali come password e altri identificativi di accesso.

Lo sniffing dei pacchetti è una pratica che consiste nel monitorare e catturare tutti i pacchetti di dati che transitano attraverso una rete, utilizzando programmi e hardware progettati specificamente per questo scopo. Questo metodo permette a un hacker di spiare e persino accedere a unâintera rete informatica dalla propria posizione. Ovviamente, tali possibilità possono avere come conseguenza immediata il furto di dati sensibili, come le password. Non si tratta solo di password: oltre alle tue credenziali di accesso, lâattività dei tuoi dispositivi informatici può essere spiata e le tue comunicazioni deviate.

Bisogna passare attraverso diverse fasi. Allâinizio, lâhacker deve collegare il suo terminale informatico a una porta dello switch. Il secondo passo consisterà nellâusare strumenti di rilevamento che gli permettano di capire che tipo di rete intende colpire. Una volta completata lâanalisi, cerca un modo per attaccare direttamente la vittima. A tal fine, infetta il terminale della vittima con un programma malevolo, in particolare tramite ARP spoofing. Se riesce in questo passaggio, tutto il traffico destinato al computer della vittima verrà deviato verso di lui. Lâhacker dovrà semplicemente raccogliere i dati che gli interessano.

In termini semplici, è un modo per monitorare le conversazioni telefoniche di unâaltra persona attraverso i vari strumenti utilizzati dalle vittime. Può trattarsi sia di una comunicazione telefonica che di una comunicazione via Internet. Nel contesto dellâhacking informatico, il cybercriminale utilizzerà dispositivi di intercettazione o spyware collegati direttamente al circuito della rete bersaglio. Per intercettare i dati, deve registrare tutte le informazioni che intercetterà e registrare tutto il flusso di dati tra la vittima e il suo host. Va notato che la tecnica dellâintercettazione telefonica può avere due varianti:

Una buona tecnica malevola che consiste nel creare un account Yahoo! simile al tuo. Lâhacker raccoglierà informazioni su di te per rendere il proprio account apparentemente legittimo. Il suo account sarà equivalente al tuo, a parte alcune modifiche ortografiche. Potrebbe ingannare la tua attenzione e quella dei tuoi contatti e conoscenti. Questo è molto fastidioso perché lâhacker può contattarli facendogli credere di aver perso lâaccesso al proprio account Yahoo!. Se uno dei suoi amici ha un'email di recupero, puoi immaginare che alle tue spalle perderai immediatamente il controllo del tuo account Yahoo!.

IRDP (ICMP Router Discovery Protocol) è un protocollo router che permette a un terminale host di individuare gli indirizzi IP dei router attivi dopo aver ricevuto messaggi di richiesta da questi terminali informatici attraverso la loro rete.

In questa situazione, gli hacker hanno scoperto la possibilità di falsificare lâhost. La loro tecnica consiste semplicemente nellâinviare un messaggio di avviso tramite un router IRDP falsificato da un terminale host di una sottorete. Possono quindi modificare i router predefiniti specificando quello scelto dallâhacker. In queste condizioni, questâultimo può semplicemente raccogliere i dati che transitano attraverso questo terminale.

Quando si possiede un dispositivo informatico, câè unâinformazione che non si ha o che si trascura costantemente: la realtà e la persistenza delle vulnerabilità di sicurezza. Le falle di sicurezza sono difetti di progettazione intrinseci in tutti i dispositivi e software informatici. In altre parole, non esiste un dispositivo o un programma informatico privo di falle di sicurezza. à per questo motivo che produttori e sviluppatori cercano sempre di offrire aggiornamenti che correggano questi difetti. Questo è un concetto fondamentale da comprendere per chi usa servizi digitali. Le vulnerabilità sono pericolose perché gli hacker possono sfruttarle quotidianamente per colpirci. Essendo difetti di progettazione, queste vulnerabilità vengono usate per eludere le politiche di sicurezza che applichiamo su smartphone, computer e tablet. Si noti che le falle più pericolose sono gli exploit âZero Clickâ. Gli exploit Zero Click vengono utilizzati per descrivere una pratica malevola informatica che consiste nellâinfettare, corrompere, spiare o distruggere un dispositivo informatico da remoto, senza che lâutente se ne accorga o faccia alcunché. In altre parole, è lâattacco informatico definitivo, che avviene in assoluto silenzio e totale invisibilità .

Non è raro che gli utenti utilizzino il browser Google Chrome o Microsoft Edge per accedere al proprio account Yahoo!. Durante questi accessi, spesso viene chiesto di salvare le password. A volte la registrazione avviene automaticamente. Questa funzione è molto comoda perché garantisce che, al prossimo accesso, lâutente non dovrà perdere tempo a reinserire le proprie credenziali. Tuttavia, câè un problema con lâuso di questi metodi. Infatti, le password non sono realmente sicure su questi browser. Purtroppo, ogni volta che si salva una password su un browser, questa viene memorizzata direttamente senza alcuna protezione o crittografia. Inoltre, se qualcuno riesce ad accedere al tuo terminale e al tuo browser, sarà molto facile per lui recuperare i tuoi dati di accesso senza grandi sforzi.

Una botnet è un insieme di programmi informatici (computer, smartphone, oggetti connessi, ecc.) collegati tra loro grazie a un programma malevolo che li controlla da remoto, permettendo loro di eseguire compiti specifici. La parola botnet deriva dallâespressione inglese "roBOT NETwork".

Collegare un numero sufficiente di dispositivi permette agli hacker di generare una potenza di calcolo tale da aiutarli a compiere attacchi informatici di notevole portata. Molto spesso, i cybercriminali dietro le botnet sono molto noti e riconosciuti come responsabili di attacchi informatici ad alto impatto.

Quando un dispositivo informatico viene infettato da una botnet, può essere utilizzato in diversi modi dagli hacker. à utile sapere:

Dopo aver appreso tutte queste tecniche di craccaggio delle password, è essenziale proteggere meglio il tuo account Yahoo!.

La sicurezza è quindi fondamentale. La sfida principale in questo contesto è sapere quali buone pratiche migliorano effettivamente la tua protezione. La chiave sta nella disciplina: usare un account online significa restare costantemente vigili, aggiornarsi sulle minacce informatiche in evoluzione e capire come contrastarle. Prima di approfondire, ecco alcune basi fondamentali: