Outlook-wachtwoord kraken

Om een wachtwoord te kraken, gebruiken hackers technieken

Outlook-wachtwoord kraken

Om een wachtwoord te kraken, gebruiken hackers technieken

In feite kan het voor iedereen zichtbaar zijn. Niet in de zin die je denkt — want terwijl je typt, worden sterretjes weergegeven om het te verbergen — maar op informaticaniveau worden de gegevens opgeslagen in een database. Theoretisch moet het veilig zijn tegen hackers, maar helaas is het mogelijk om het te kraken.

Degenen die Outlook-wachtwoorden kraken, hebben beveiligingslekken bij Microsoft ontdekt en kunnen deze exploiteren tot ze worden hersteld via een update. Soms duurt het jaren voordat ze worden ontdekt, en in die tussentijd hebben hackers al vele Outlook-e-mailadressen met hun wachtwoorden gekraakt.

Zodra een hacker een interessante lijst met gebruikersnamen en wachtwoorden heeft, probeert hij er geld mee te verdienen. Hij stuurt spammails met een link naar deze adressen.

Als de gebruiker erop klikt, wordt hij doorgestuurd naar een website die drugs verkoopt of naar een virus. Als de gebruiker het virus downloadt, wordt zijn computer een zombiemachine, die wordt gebruikt voor DDoS-aanvallen. Zijn computer wordt dan gecontroleerd door hackers die schade willen toebrengen aan een website.

Maar dat is nog niet alles: hij kan de gebruiker ook ransomware laten downloaden die vraagt om $300 te betalen om zijn computer en al zijn inhoud (documenten, foto’s, video’s…) vrij te krijgen. Alles is goed genoeg om snel geld te verdienen zonder je huis te verlaten!

Denk niet dat piraten in het donker werken zoals op tv — ze zitten meestal comfortabel op hun bank met een biertje.

Ken je nog andere aanvallen?

Er bestaan talloze mogelijkheden. Cybercriminelen verhogen momenteel hun inspanningen en intelligentie om je verdediging te doorbreken.

Hier zijn enkele aanvallen die je moet kennen en die gericht kunnen zijn op je Outlook-account:

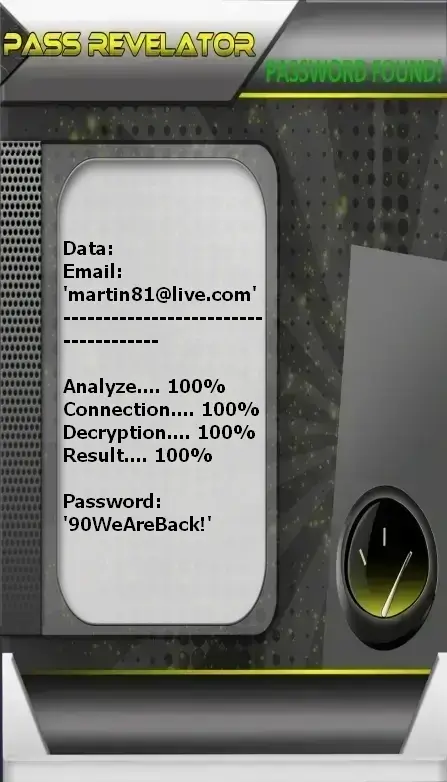

Er bestaat een tool die bekend is onder cybersecurity-experts: PASS REVELATOR. Je hebt er misschien nog nooit van gehoord, maar het is een krachtige oplossing ontworpen om toegang te herstellen tot een Outlook-account — zelfs als het beveiligd is. PASS REVELATOR is een robuuste software speciaal gemaakt voor slachtoffers van cybercriminaliteit. Het is niet ongebruikelijk om onverwacht slachtoffer te worden van kwaadwillenden. Met dit programma hoef je je geen zorgen meer te maken over het verlies van controle over je Outlook-account. Binnen enkele minuten helpt het je toegang te herstellen — zelfs als een hacker je te snel af was. Ontwikkeld door cybersecurity-specialisten, is het eenvoudig te gebruiken en perfect geschikt voor mensen met weinig of geen technische kennis. Dankzij de compatibiliteit met meerdere platforms kun je het draaien op smartphones, tablets en natuurlijk computers. Het beste van alles: je krijgt een gratis proefversie van 30 dagen zodra je het installeert. Aan het einde van de periode krijg je je geld volledig terug.

Download PASS REVELATOR van de officiële website: https://www.passwordrevelator.net/nl/passrevelator

Het is een variant van de bekende phishing. Zoals je waarschijnlijk weet, is phishing een plaag op internet. Het is speciaal ontworpen om persoonlijke gegevens van gebruikers te stelen. Met andere woorden: als je niet waakzaam bent en niet voldoende discipline toont, help je hackers mogelijk zelf bij het hacken van je account. Bij spearphishing richt de hacker zich op een specifieke persoon of groep. Het bericht dat naar het doelwit wordt gestuurd, is zo opgesteld dat het vertrouwen wekt. Zoals bekend, klikken we vaak op links in berichten, vooral als we denken dat het bericht van een kennis of een professionele manager komt. In zo’n situatie maakt de cybercrimineel misbruik van de naïviteit van het slachtoffer en leidt hem naar een nep Outlook-inlogplatform. Daar moet hij zijn inloggegevens invoeren, die vervolgens door de hacker worden opgevangen. Alles is zo ingericht dat de gebruiker zelf de elementen levert waarmee hij gehackt kan worden.

Hier hebben we te maken met een relatief onbekende techniek. Simjacking is een zelden gebruikte methode, maar gevaarlijk genoeg om je zorgen over te maken. Immers, de gebruiker kan zich er op geen enkele manier echt tegen beschermen. Simjacking is een hacktechniek die misbruik maakt van beveiligingslekken in SIM-kaarten. De meeste in omloop zijnde SIM-kaarten bevatten veel beveiligingslekken omdat ze niet zijn bijgewerkt sinds 2009. Naast fysieke SIM-kaarten is ook de e-SIM-kaart kwetsbaar. Door deze kwetsbaarheden te exploiteren, kan de hacker veel persoonlijke informatie van zijn slachtoffers stelen. Met deze informatie kan hij je account automatisch aanvallen en je de controle ervan laten verliezen.

0-Days zijn beveiligingslekken die nog niet zijn ontdekt door de fabrikant of software-uitgever. Bij het ontwikkelen van software of hardware blijven altijd kwetsbaarheden over die niet direct zichtbaar zijn. Dit fenomeen noemen we een 0-Day. Aangezien zelfs de uitgever deze lekken niet kent, ontstaat een groot beveiligingsprobleem. Het komt regelmatig voor dat hackers deze lekken uitbuiten om grote cyberaanvallen uit te voeren. Als gewone gebruiker ben je dus altijd kwetsbaar. Daarom is het sterk aanbevolen om updates altijd meteen te installeren — deze sluiten namelijk de 0-Day-kwetsbaarheden die wel op tijd zijn ontdekt.

Dit is een zeer gebruikelijke methode. Wanneer cybercriminelen geen geavanceerde technieken willen gebruiken, gebruiken ze software om willekeurige wachtwoordcombinaties te genereren om toegang tot een account te krijgen. Via geautomatiseerde scripts proberen ze duizenden combinaties om jouw wachtwoord te raden. Als je een eenvoudige gebruikersnaam of wachtwoord gebruikt, is het slechts een kwestie van tijd voordat ze het kraken. Zoals de naam al aangeeft, is het een brute-force-aanval die alle beveiligingsmaatregelen ondermijnt. Er bestaan ook varianten, zoals de woordenboekaanval. Deze gebruikt dezelfde methode als brute force — duizenden combinaties via automatisering — maar probeert eerder wachtwoorden uit een verzameling van reeds gelekte of via phishing/scraping verkregen gegevens. Daarom wordt sterk aangeraden om sterke wachtwoorden te gebruiken (symbolen, cijfers, letters) of een wachtwoordzin.

Dit is een weinig bekende aanvalsvorm. DNS-vergiftiging bestaat erin een gebruiker naar een nepwebsite te leiden waar de hacker volledige controle over heeft. Dit lijkt op phishing, maar is fundamenteel anders.

Bij phishing moet je op een link klikken. Bij DNS-vergiftiging wordt je echter automatisch doorgestuurd vanaf je browser, zelfs als je het juiste adres ingeeft (bijv. "gmail.com"). Het is bijna onmogelijk om te merken dat je op een nepsite zit.

De hacker kan zo gemakkelijk persoonlijke en financiële gegevens stelen. Dit valt onder de bredere categorie van DNS-aanvallen of DNS-spoofing.

DNS-caches versnellen het laden van websites door antwoorden tijdelijk op te slaan. Hackers kunnen deze caches compromitteren — zelfs die van je router of internetprovider — om alle verbindingsverzoeken om te leiden. Dit maakt de aanval extreem gevaarlijk.

Sociale manipulatie is een klassieker onder IT-bedreigingen. Het is zuivere manipulatie: de hacker speelt met zijn doelwit. Vaak gebeurt dit via sociale media. Wees voorzichtig met schijnbaar onschuldige vragen. Geef nooit verificatiecodes door die je per bericht ontvangt — zelfs niet aan iemand die je kent. Dit is een bewuste methode om tweestapsverificatie te omzeilen.

Bij SIM Swapping probeert de crimineel je telefoonnummer over te nemen door je provider te bellen en zich voor te doen als jou — onder het voorwendsel van verlies of defect. Zodra hij jouw nummer heeft, kan hij tweestapsverificatie omzeilen. Bescherm jezelf door zo min mogelijk persoonlijke info online te delen.

Ondanks al deze maatregelen bestaat absolute beveiliging niet. Er blijft altijd een kwetsbaarheid, een beveiligingslek, een toegangspoort voor cybercriminelen. Toch verminderen deze aanbevelingen hun kansen aanzienlijk door het hun zo moeilijk mogelijk te maken. Maar het is misschien nog niet genoeg...

Hackers gebruiken onder andere spearphishing, simjacking, 0-day-exploits, brute-force-aanvallen, DNS-vergiftiging, sociale manipulatie en SIM Swapping.

Gebruik tweestapsverificatie, sterke en unieke wachtwoorden, houd je software bijgewerkt, gebruik antivirus en VPN, vermijd openbare netwerken en wees voorzichtig met verdachte berichten.

Wijzig onmiddellijk je wachtwoord, controleer je accountinstellingen, schakel tweestapsverificatie in en meld verdachte activiteiten aan Microsoft.

Ja, onder andere via tools zoals PASS REVELATOR of via DNS-vergiftiging die gebruikers naar nep-inlogpagina’s leidt.

Blijf op de hoogte van dreigingen, update je apparaten, gebruik betrouwbare beveiligingstools, deel weinig persoonlijke info en leer over veelvoorkomende aanvalstechnieken.