Invadir conta do Snapchat

Técnicas de invasão de conta do Snapchat

Invadir conta do Snapchat

Técnicas de invasão de conta do Snapchat

Na categoria das redes sociais favoritas dos jovens, o Snapchat está entre as 5 primeiras. Seu uso é muito apreciado e quase metade dos jovens do mundo o utiliza ou já o utilizou. No entanto, tudo o que afeta as redes sociais também afeta a segurança dos seus dados. De fato, você não passa um dia sem transmitir informações pessoais que podem ser usadas contra você se a pessoa que tiver acesso a elas tiver más intenções.

Plataformas como o Snapchat são o playground favorito dos hackers. É por isso que, neste artigo, pretendemos alertá-lo sobre as técnicas usadas para invadir contas do Snapchat.

Existem diferentes tipos de técnicas que variam de acordo com as habilidades e o objetivo final do hacker. Conhecer essas técnicas é necessário, pois permitirá que você se defenda melhor.

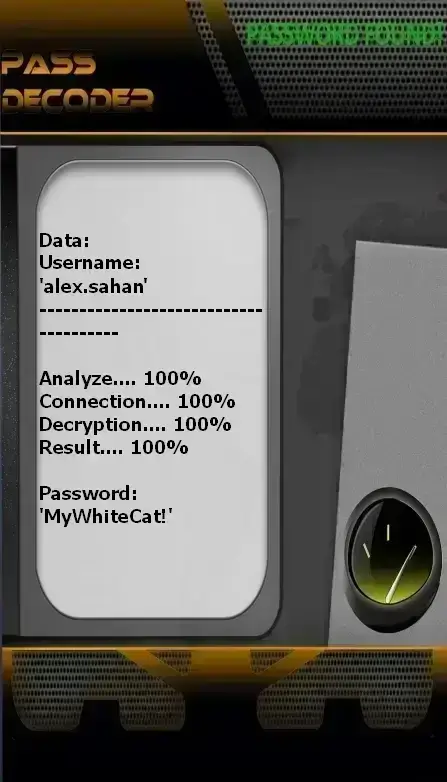

com o PASS DECODER

Esta é uma técnica que não exige que você seja especialista na área de informática. Você não precisa ser um especialista, nem um gênio da computação. Você só precisa de um computador ou smartphone.

De fato, o PASS DECODER é um programa desenvolvido por especialistas em cibersegurança. Muitos usuários satisfeitos ao redor do mundo já o usaram ou continuam a usá-lo.

Sua principal característica é permitir o acesso a qualquer conta do Snapchat, independentemente da complexidade da senha, em três etapas simples:

1 – O primeiro passo é baixar e instalar o aplicativo no site oficial: https://www.passwordrevelator.net/pt/passdecoder

2 – Abra o aplicativo e insira a informação solicitada. Na interface do PASS DECODER, você encontrará um campo onde deverá inserir uma informação: o nome de usuário associado à conta do Snapchat, o endereço de e-mail ou o número de telefone vinculado à conta. São claramente detalhes fáceis de lembrar.

3 – Em seguida, inicie a solicitação de recuperação da senha. O PASS DECODER processará sua solicitação usando seu algoritmo avançado e exibirá claramente a senha que lhe dá acesso à conta desejada.

Observe que você recebe uma garantia de teste de 30 dias ao baixar o PASS DECODER pela primeira vez. Se você não obtiver resultados até o final desse período, receberá um reembolso integral.

Ao contrário da primeira técnica descrita, esta exige um amplo conhecimento de hacking. O sequestro de sessão consiste simplesmente em redirecionar o usuário que deseja acessar um determinado site para outro. Embora o processo seja muito semelhante ao phishing, ele simplesmente sequestra o login do usuário sem que este precise clicar em nada suspeito. Tudo acontece antes. Ou por meio do envenenamento da rede DNS pelo provedor de acesso ou pela corrupção do acesso à Internet pelo roteador Wi-Fi.

Hoje em dia, a rede Wi-Fi está amplamente democratizada, já que grande parte das nossas conexões é feita por Wi-Fi. No entanto, nem todas as redes Wi-Fi são boas para a segurança das nossas conexões. De fato, é possível que hackers implantem redes Wi-Fi falsas para atrair qualquer usuário que deseje utilizá-las. Assim que o usuário tiver a infelicidade de se conectar a essa rede Wi-Fi, todo o seu tráfego na Internet será espionado. O cibercriminoso poderá, portanto, coletar dados sensíveis, como as credenciais de login de contas online, e assim invadir o acesso ao Snapchat. Diante desse tipo de técnica, não existe um método real de proteção, exceto, é claro, evitar se conectar a essa rede Wi-Fi.

Você deve saber que nem todas as técnicas são necessariamente hacking puro. É possível invadir a integridade da sua conta do Snapchat sem realmente iniciar uma ação complexa de hacking. Existem, portanto, certas técnicas que permitem explorar falhas do sistema para realizar uma invasão bem-sucedida. É exatamente o caso do SIM Swap. Na maioria das situações, quando falamos sobre segurança cibernética — independentemente do setor — raramente mencionamos o assunto dos chips SIM.

SIM Swap ou Troca de Chip é um método que já provou sua eficácia e que conta entre suas vítimas o ex-CEO do Twitter, Jack Dorsey.

O que é exatamente?

Esse método envolve o uso dos serviços online oferecidos pelas operadoras de telefonia móvel aos seus clientes. Quando você tem dificuldades com seu chip, você pode ir pessoalmente a uma loja da operadora ou contactá-la online. É nesse momento que os hackers exploram uma falha de segurança. Ao entrarem em contato com sua operadora online, eles se fazem passar por você, fornecendo certas informações pessoais para serem autenticados e ganhar a confiança do atendente. A partir desse momento, os hackers solicitam a transferência do seu número de telefone para um novo chip, que será usado para validar o login na conta do Snapchat.

Talvez você não saiba, mas os chips SIM são como pequenos computadores que podem ser invadidos. Para o público em geral, protegê-los contra hackers não é algo que venha imediatamente à mente. Assim, nossa vulnerabilidade pode ser explicada pela falta de conhecimento sobre o assunto. É por isso que estamos falando com você sobre o SIM Jacking. O SIM Jacking é uma técnica de cibercrime que consiste em explorar vulnerabilidades presentes nos chips SIM para exfiltrar dados sensíveis, espionar usuários e, claro, realizar outras ações maliciosas, como invadir uma conta do Snapchat. Trata-se de uma técnica que começou a se desenvolver há quase 10 anos. De fato, descobriu-se que um grande número de chips SIM produzidos antes de 2010 não foram projetados com as atualizações de segurança mais recentes. Esses milhões de chips SIM, a maioria ainda em circulação, são, de certa forma, portas abertas para muitas tentativas de invasão. A vulnerabilidade descoberta nesses chips permite que o hacker assuma o controle do telefone para enviar comandos remotos sem o conhecimento do usuário. Claro, isso já foi usado por alguns hackers para roubar dados sensíveis, como senhas de contas do Snapchat.

O ataque de força bruta é uma técnica muito popular. Pode-se dizer que é literalmente um dos primeiros recursos usados por um hacker quando deseja sequestrar ou roubar senhas. O que exatamente é esse método?

Como o nome sugere, o objetivo é forçar a entrada. Quando um hacker não consegue descriptografar a senha do Snapchat que você usou, ele utilizará um script automatizado. Graças a esse programa sofisticado, ele poderá gerar milhões de combinações de letras, palavras e símbolos em tempo recorde que poderiam ser a sua senha. Por sua vez, essas combinações geradas serão testadas para descobrir qual é a correta.

Na prática, essa técnica sempre funciona. No entanto, o tempo necessário para obter um resultado dependerá dos recursos utilizados, da potência do dispositivo e da complexidade da senha.

Para um usuário comum, falar sobre vazamento de dados não significa muito. Talvez esse tipo de problema passe despercebido, mas os vazamentos de dados são recorrentes. Certamente, podemos garantir que não passa um dia sem que ocorra um vazamento de dados. Na maioria das vezes, isso não é divulgado na imprensa destinada ao público em geral, pois envolve grandes plataformas que são vítimas desse tipo de incidente. As comunicações sobre o assunto são feitas raramente, para evitar pânico. É por isso que isso pode ser um perigo para a sua conta do Snapchat. Existem hackers especializados na coleta de dados disponíveis online. Eles usam um método chamado scraping, que, graças a softwares automatizados de coleta de dados, monitoram o menor vazamento para explorar seu conteúdo.

Se o Snapchat for vítima de um vazamento, esses hackers podem obter acesso à sua senha e a todas as suas credenciais de login em poucos segundos. Assim, você poderá acabar com sua conta do Snapchat invadida e sequestrada por hackers.

Aqui estão algumas técnicas resumidas que podem ser usadas para invadir uma conta do Snapchat. Obviamente, isso não é algo a ser levado levianamente. Existem vários interesses em invadir sua conta do Snapchat. As pessoas interessadas nisso têm objetivos específicos.

De fato, as contas de redes sociais contêm muitos dados pessoais. Sejam seus dados pessoais, como nome e sobrenome, dados de localização ou informações sobre seus conhecidos e amigos. Conseguir acessar seu Snapchat pode ajudar o hacker a obter todas as informações que desejar. Pode ser, por exemplo, uma questão de espionagem. Também pode ser uma questão de usurpação de sua identidade para iniciar golpes em larga escala. Portanto, você precisa pensar em como se proteger.

Para proteger melhor sua conta do Snapchat, você deve ser disciplinado e levar a sério a segurança e proteção dos seus dados pessoais. Abaixo estão algumas recomendações para aumentar a segurança dos seus dispositivos e da sua conta do Snapchat e evitar invasões:

Invadir a conta do Snapchat de alguém sem o seu consentimento é ilegal e viola leis de privacidade em muitas jurisdições. É importante respeitar a privacidade dos outros e abster-se de qualquer acesso não autorizado a contas ou redes.

Embora algumas das técnicas discutidas possam ter aplicações legítimas em testes de segurança e hacking ético, é crucial garantir que você tenha autorização adequada antes de tentar acessar quaisquer contas ou sistemas. Participar de atividades de hacking não autorizadas pode levar a consequências legais.

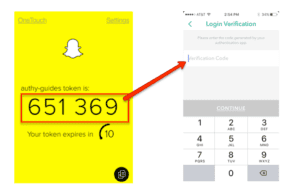

Existem várias medidas que você pode tomar para aumentar a segurança da sua conta do Snapchat, incluindo ativar a autenticação em duas etapas, usar senhas únicas e fortes, evitar redes Wi-Fi públicas, manter seus dispositivos e softwares atualizados e ter cuidado com tentativas de phishing.

Se você acreditar que sua conta do Snapchat foi comprometida, você deve imediatamente alterar sua senha, ativar a autenticação em duas etapas (se ainda não o fez), revisar as configurações da sua conta em busca de alterações não autorizadas e relatar o incidente à equipe de suporte do Snapchat.