Quebrador de senha do Snapchat

Métodos para quebrar a senha do Snapchat

Quebrador de senha do Snapchat

Métodos para quebrar a senha do Snapchat

A maioria dos usuários do Snapchat imagina que, como as mensagens são efêmeras, a conta é segura. No entanto, isso não é verdade; na realidade, as mensagens que as pessoas acreditam terem sido apagadas permanecem armazenadas nos servidores do Snapchat.

Uma má notícia para quem pensava ter controle total sobre sua imagem ao enviar fotos ousadas...

Agora que todos sabem que o Snapchat não é tão seguro quanto se imagina, ele também continua muito vulnerável a ataques. Já não é possível contar o número de contas do Snapchat invadidas nos últimos anos. Não é surpreendente, já que o código-fonte do aplicativo foi encontrado na Internet.

Os métodos de invasão estão se multiplicando na Internet e todos são igualmente eficazes. Porém, para invadir com certeza uma conta do Snapchat, é preciso ter as ferramentas certas... Aqui estão algumas técnicas de cibermalware que podem ser usadas para controlar uma conta do Snapchat:

com o PASS DECODER

O PASS DECODER é uma das melhores ferramentas para recuperação de contas do Snapchat. É também a mais simples e a mais rápida. Usando apenas o @nome de usuário do Snapchat, ele pode descriptografar o acesso à conta e fazer login. Na verdade, este aplicativo utiliza um algoritmo avançado — basta executar um script rápido e você terá acesso!

Você pode baixar o PASS DECODER em seu site oficial: https://www.passwordrevelator.net/pt/passdecoder

Vamos ser honestos: uma senha geralmente contém uma data de aniversário, o nome do seu cachorro, da sua mãe… Os hackers usam uma técnica baseada nas redes sociais. De fato, eles pesquisam na Internet usando meios simples de acesso, como LinkedIn, Facebook, Twitter... e coletam o máximo de informações possíveis sobre a vítima. Depois, basta testar diferentes senhas para acessar a conta do Snapchat.

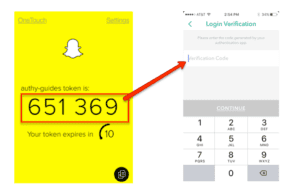

Como o Snapchat percebeu que sua rede social não é segura, implementou uma proteção por autenticação em duas etapas. Isso significa que, quando um usuário quer acessar sua conta, deve confirmar o acesso por meio de um SMS recebido em seu telefone. Essa proteção é muito fraca e confirma, mais uma vez, que essa rede social está cheia de falhas e defeitos técnicos. A técnica de Troca de Chip (SIM Swapping) visa essencialmente usurpar a identidade da pessoa-alvo. Pergunta-se: qual seria o objetivo dessa usurpação? É muito simples: o hacker primeiro coleta muitas informações pessoais sobre você para se passar por você. Esse é o primeiro passo do método. O segundo passo consiste em ligar para a operadora de telefonia da vítima e solicitar a transferência do número de telefone para outro chip que o hacker terá em sua posse. Ele pode alegar ter perdido o celular ou ter um problema técnico. Como possui suas informações pessoais, ele consegue autenticar facilmente uma identidade que claramente não é a dele. Quando o número for transferido para o novo chip, o hacker poderá usá-lo à vontade. A maioria das contas online hoje está vinculada a esse número de telefone. Assim, ele poderá facilmente alterar senhas e credenciais de login e usá-las como quiser. É exatamente aí que reside o perigo da troca de chip.

Malware é um programa de computador projetado para contornar a segurança de sistemas e executar tarefas prejudiciais ao proprietário. Entre os malwares mais populares, temos o Cavalo de Troia. É um dos aplicativos mais usados por hackers no mundo. Ele oferece várias funcionalidades ao seu operador. Sua principal característica é a capacidade de se camuflar como um aplicativo legítimo — daí o nome “Cavalo de Troia”. Ele não apenas assume a aparência de um aplicativo legítimo, mas também pode se esconder por trás de um aplicativo real e esperar pacientemente para executar suas ações maliciosas. Consequentemente, o próprio usuário, por desconfiança ou negligência, acaba sendo infectado. Quando instalado em um terminal, o Cavalo de Troia permite ao operador executar códigos maliciosos, criar backdoors, instalar novos aplicativos, assumir o controle do dispositivo e, o mais grave, exfiltrar dados para usá-los com outros propósitos. Por ser um programa extremamente discreto, é amplamente utilizado por especialistas. A melhor forma de se proteger é usar um bom antivírus e evitar instalar softwares fora das lojas oficiais.

O uso doméstico e generalizado de spyware já não é ficção científica ou cinema. É comum que spyware seja usado para atingir pessoas específicas. Hoje, existem alternativas mais leves, comumente chamadas de Stalkerware. Qualquer pessoa pode ser vítima desse tipo de software malicioso. Portanto, você não está totalmente seguro, e isso pode afetar suas contas online. Com spyware, é possível monitorar o tráfego de um indivíduo em chamadas GSM, mensagens de texto ou até no uso de redes sociais. Por isso, é essencial ter um antivírus eficaz para detectar esse tipo de software. Além disso, fique atento ao seu consumo de dados, pois o uso de malware geralmente causa aumento significativo no tráfego.

O phishing é um clássico no campo da invasão de computadores. É frequentemente usado para coletar dados que depois servirão para outros ataques. A técnica consiste em atrair o usuário por meio de uma mensagem com um link para um site falso, onde ele é convidado a inserir suas credenciais de login. Quando feito de forma genérica, sem alvo específico, trata-se de phishing comum. Já quando o usuário é alvo de forma personalizada, entra-se na variante chamada Spearphishing. Nesse caso, a mensagem é elaborada para parecer confiável, usando códigos e informações que desviam a atenção da vítima. Se o usuário cair na armadilha, terá suas credenciais roubadas e usadas contra ele.

A quebra de senha é uma técnica especial que exige habilidades e ferramentas específicas. Com um programa sofisticado, o hacker tenta quebrar sua senha testando milhares ou até milhões de combinações. A duração do ataque depende da complexidade da senha: quanto mais forte, mais tempo levará para ser quebrada. Uma variação comum é o ataque por dicionário, em que o criminoso testa combinações baseadas em senhas previamente coletadas e armazenadas ao longo do tempo.

O ataque DNS, também conhecido como DNS Spoofing, consiste em violar a integridade do servidor DNS para sequestrar a conexão de uma pessoa ou grupo. A vantagem desse ataque é que pode começar na origem da sua conexão com a Internet — por exemplo, no próprio provedor de internet (ISP). Isso torna a proteção muito difícil, pois não depende do usuário. Ao contrário do phishing, aqui não é preciso clicar em nenhum link: basta se conectar à Internet, abrir o navegador e digitar o endereço desejado. Como os caches já foram corrompidos, você será redirecionado automaticamente para um site falso controlado pelos hackers.

Você certamente conhece a expressão da computação: “sempre há uma falha no sistema”. Não é só retórica — de fato, existem falhas de segurança em todos os sistemas que usamos. Essas falhas são chamadas de vulnerabilidades zero-day.

A particularidade dessas falhas é que nem fabricantes nem usuários as conhecem quando o dispositivo é lançado. Elas podem ser exploradas sem que você perceba. Apesar dos avanços na detecção, os hackers estão sempre um passo à frente. Além disso, existem marketplaces onde essas vulnerabilidades são vendidas. Por isso, é essencial instalar todas as atualizações de segurança assim que forem disponibilizadas — elas podem fechar brechas críticas.

Você pode se perguntar como vazamentos de dados colocam em risco sua conta do Snapchat. A realidade é que, em um vazamento, muitas informações de usuários escapam do controle da plataforma e caem nas mãos de criminosos. Estamos falando de credenciais de login — ou seja, senhas e endereços de e-mail. Se a plataforma sofrer um vazamento, sua conta pode ser facilmente invadida. O problema é que esses incidentes podem ocorrer a qualquer momento, e redes sociais são alvos frequentes devido à enorme quantidade de dados que gerenciam. Se você não estiver bem informado e não gerenciar suas credenciais com cuidado, estará sempre exposto.

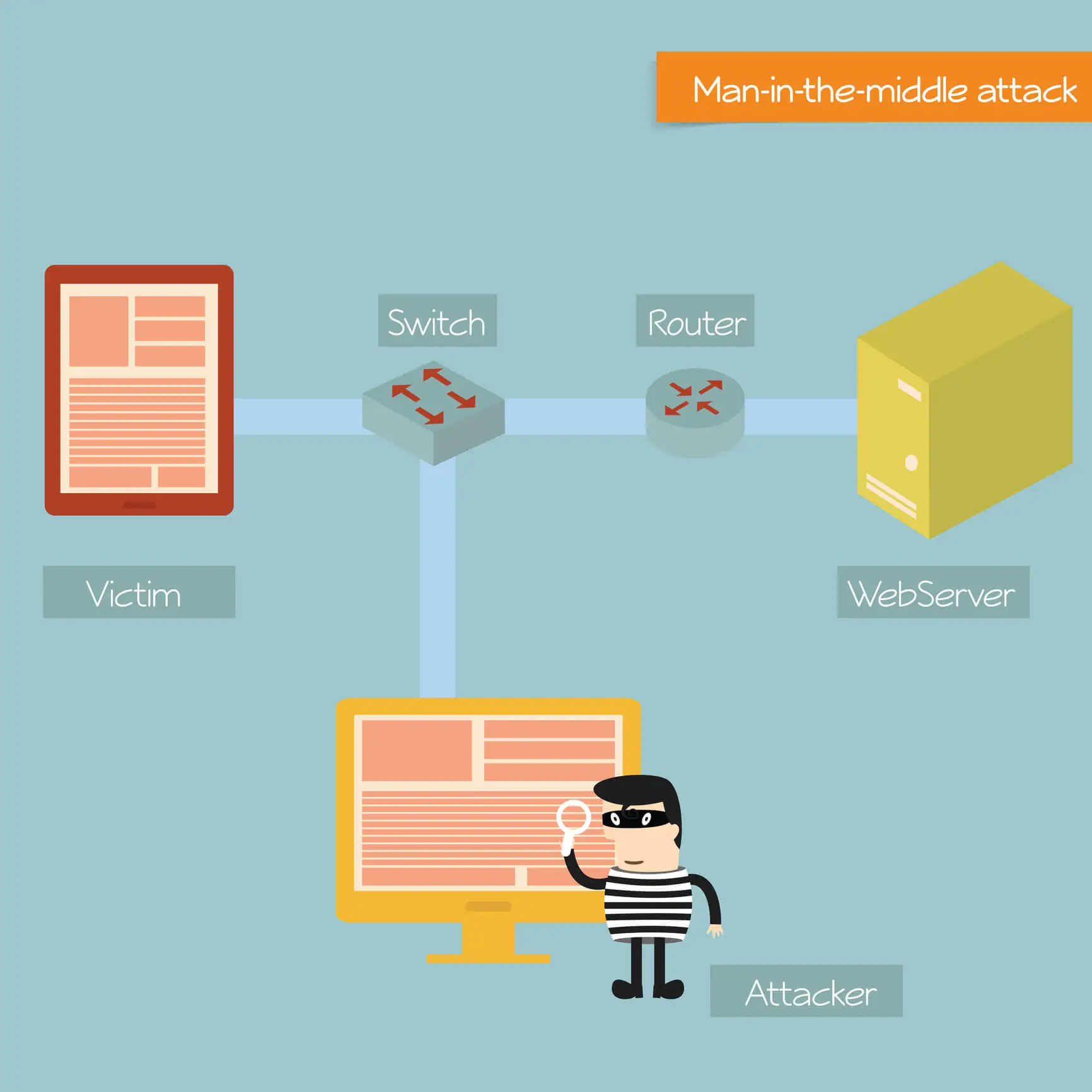

Essa técnica pertence à categoria de métodos menos conhecidos. No ataque man-in-the-middle, o criminoso cria uma ponte entre a vítima e o servidor com o qual ela está se comunicando, com o objetivo de interceptar as comunicações. Como ele faz isso? Simples: criando um sistema que se coloca entre a vítima e o servidor de destino. Frequentemente, isso é feito usando uma rede Wi-Fi falsa. Com um roteador e scripts de monitoramento, o hacker espiona todo o tráfego de quem se conecta à rede, facilitando o roubo de credenciais. Trata-se de uma técnica que exige conhecimento avançado em hacking.

O Snapchat é uma ferramenta fantástica para enviar mensagens e imagens de forma temporária. Infelizmente, o Snapchat está cheio de falhas graves de segurança que podem prejudicar seus usuários.

Nesta segunda parte, discutimos ameaças cibernéticas que afetam não só sua conta do Snapchat, mas todas as suas contas online. O cibercrime está em ascensão, e os hackers aproveitam qualquer oportunidade para invadir seus dispositivos e roubar seus dados pessoais.

A cibersegurança depende, em grande parte, do próprio usuário. É essencial ser disciplinado ao acessar o Snapchat e ao usar seus dispositivos. Aqui estão algumas dicas para evitar que sua conta do Snapchat seja invadida:

A engenharia social envolve coletar informações pessoais da vítima nas redes sociais para adivinhar senhas.

SIM Swapping é uma técnica em que hackers transferem o número de telefone da vítima para um chip sob seu controle, para contornar a autenticação em duas etapas.

Um Cavalo de Troia é um malware disfarçado de aplicativo legítimo, permitindo que hackers executem ações maliciosas no dispositivo da vítima.

O spyware pode ser usado para monitorar e rastrear as atividades do usuário no Snapchat, comprometendo sua privacidade e segurança.

Phishing envolve enganar usuários para que revelem suas credenciais de login por meio de sites falsos ou mensagens fraudulentas.

Quebra de senha envolve o uso de programas sofisticados para testar milhares ou milhões de combinações de senhas até obter acesso à conta.

Um ataque DNS envolve sequestrar a conexão do usuário violando a integridade do servidor DNS.

Vulnerabilidades zero-day são falhas de segurança exploradas por hackers antes que fabricantes ou usuários tenham conhecimento delas.

Vazamentos de dados expõem informações do usuário, incluindo credenciais de login, tornando as contas vulneráveis à invasão.

Um ataque man-in-the-middle envolve interceptar as comunicações entre um usuário e um servidor para obter informações sensíveis.