Cracker di password Snapchat

Metodi per craccare la password di Snapchat

Cracker di password Snapchat

Metodi per craccare la password di Snapchat

La maggior parte degli utenti Snapchat immagina che, poiché i messaggi sono temporanei, l’account sia sicuro. Tuttavia, non è affatto così: i messaggi che le persone pensano siano stati eliminati rimangono effettivamente memorizzati sui server di Snapchat.

Una triste notizia per chi pensava di avere il pieno controllo della propria immagine inviando foto audaci...

Ora che tutti sanno che Snapchat non è sicuro come si crede, resta comunque molto vulnerabile agli attacchi. Non si riesce più a contare il numero di account Snapchat hackerati negli ultimi anni. Non stupisce, dato che il codice sorgente dell’applicazione è stato trovato su Internet.

I metodi di hacking stanno esplodendo su Internet e sono tutti ugualmente efficaci. Ma per craccare con certezza un account Snapchat, è necessario disporre degli strumenti giusti... Ecco alcune tecniche di cybermalware che possono essere utilizzate per controllare un account Snapchat:

con PASS DECODER

PASS DECODER è uno dei migliori strumenti per il recupero dell’account Snapchat. È anche il più semplice e il più veloce. Utilizzando solo lo username di Snapchat (@username), può decifrare l’accesso all’account e farti entrare. Questa applicazione utilizza infatti un algoritmo avanzato: basta eseguire rapidamente uno script ed eccoti dentro!

Puoi scaricare PASS DECODER dal suo sito ufficiale: https://www.passwordrevelator.net/it/passdecoder

Devi dirti la verità: una password di solito contiene una data di nascita, il nome del tuo cane, di tua madre... Gli hacker usano una soluzione basata sui social network. Infatti, effettuano ricerche su Internet utilizzando mezzi di accesso semplici come LinkedIn, Facebook, Twitter... e raccolgono quante più informazioni possibili sulla vittima. Basta poi provare diverse password per accedere all’account Snapchat.

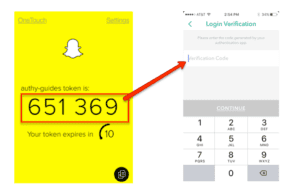

Dal momento che Snapchat si è reso conto che il suo social network non è affatto sicuro, ha implementato una protezione con autenticazione a due fattori. Ciò significa che, quando un utente vuole connettersi al proprio account, deve confermare l’accesso tramite l’SMS ricevuto sul proprio telefono. Questa protezione non è affatto ben sviluppata e conferma ancora una volta che questo social network è pieno di falle e difetti tecnici. La tecnica del SIM Swapping mira essenzialmente a usurpare l’identità della persona presa di mira. Ci si chiede allora quale possa essere lo scopo di tale usurpazione. È molto semplice: l’hacker raccoglierà innanzitutto molte informazioni personali su di te per fingersi te stesso. Questo è in realtà il primo passo del metodo. Il secondo passaggio consisterà nel chiamare il tuo operatore telefonico per chiedere di trasferire il tuo numero di telefono su un’altra scheda che avrà in suo possesso. Potrebbe fingere di aver perso il cellulare o di aver riscontrato un guasto tecnico. Sapendo che ha le tue informazioni personali, potrà facilmente autenticare un’identità che ovviamente non è la sua. Una volta che il tuo numero di telefono viene trasferito su una nuova scheda, potrà usarlo a proprio piacimento. Oggi, la maggior parte dei nostri account online è associata a questo numero di telefono. Le conseguenze immediate saranno che potrà facilmente modificare le password e le credenziali di accesso dei tuoi account e usarli come desidera. È esattamente qui che risiede il pericolo del SIM swapping.

Il malware è un programma informatico progettato per eludere la sicurezza dei sistemi informatici ed eseguire determinate attività a danno del proprietario del sistema. Nella categoria dei malware più popolari troviamo il Cavallo di Troia. È una delle applicazioni hacker più utilizzate al mondo. Questo particolare malware offre diverse funzionalità al suo operatore. La sua particolarità risiede nel fatto che può mimetizzarsi sotto forma di applicazione legittima. Da qui il nome di Cavallo di Troia. Non solo può assumere l’aspetto di un’applicazione legittima, ma può anche nascondersi dietro un’applicazione reale e aspettare pazientemente di eseguire le proprie azioni ufficiali. Di conseguenza, è l’utente stesso che, per mancanza di sospetto o per negligenza, tende a infettarsi. Quando il Cavallo di Troia è installato sul terminale di una persona, all’operatore sono disponibili diverse possibilità, come accennato in precedenza. Innanzitutto, ha la capacità di eseguire codici malevoli sui propri terminali, creando una backdoor o installando una nuova applicazione. Può anche prendere il controllo del terminale ed eseguire determinate attività. E la parte più interessante è che può ovviamente esfiltrare dati e utilizzarli per altri scopi. Il fatto che sia un programma particolarmente discreto ne facilita l’uso da parte di esperti del settore. Il modo migliore per proteggersi da questo tipo di malware è avere un buon antivirus e non installare software al di fuori degli store ufficiali.

Oggi, l’uso domestico e diffuso di spyware non è più fantascienza o cinema. Infatti, non è raro che gli spyware vengano utilizzati per colpire persone specifiche. Oggi esistono anche alternative leggermente più leggere, comunemente soprannominate Stalkerware. Va detto che chiunque può essere vittima dell’uso di software malevoli. Pertanto, non sei necessariamente al sicuro e ciò può avere un impatto sull’uso dei tuoi account online. Grazie a malware potenti, anche di tipo spyware, è possibile monitorare il traffico di un individuo ovunque, tramite chiamate GSM, messaggi di testo o persino l’uso di account di social media. Devi quindi assicurarti di avere un antivirus efficace per rilevare questo tipo di software. Inoltre, presta attenzione al consumo dei tuoi dati Internet. Spesso, l’uso di software malevoli può portare a un elevato consumo di dati.

È un classico nel campo dell’hacking informatico. Il phishing viene spesso utilizzato per raccogliere dati che saranno poi utilizzati per avviare altri attacchi informatici. La tecnica consiste semplicemente nell’attirare un utente tramite un messaggio che include un link a un sito web falso, dove quest’ultimo sarà invitato a inserire le proprie credenziali di accesso. Quando questo viene fatto in modo generico, senza prendere di mira un utente specifico, si entra nella variante nota come Spearphishing. In questo caso, l’utente viene preso di mira in modo piuttosto personale. Il messaggio che riceverà sarà formulato in modo tale da ispirare piena fiducia, utilizzando codici e informazioni che gli faranno abbassare la guardia. E se l’utente cade nella trappola, le sue credenziali di accesso verranno rubate e utilizzate contro di lui.

Il cracking delle password è una tecnica piuttosto particolare, in quanto richiede competenze specifiche e gli strumenti adeguati. Grazie a un programma informatico piuttosto sofisticato, l’hacker proverà a decifrare la tua password testando migliaia o persino milioni di combinazioni. La durata di questa tecnica può dipendere dalla qualità della password. In altre parole, più la password è sofisticata e complessa, più tempo impiegherà l’hacker a craccarla. Il cracking delle password include una variante nota come attacco a dizionario. In questo contesto, il cybercriminale proverà diverse combinazioni. Tuttavia, le combinazioni che prova sono in realtà password precedentemente registrate e archiviate, raccolte nel tempo.

L’attacco DNS, noto anche come DNS Spoofing, è una tecnica che consiste nel violare l’integrità del server DNS per dirottare la connessione di una persona o di un gruppo di persone. Il vantaggio di questo attacco informatico è che può partire dalla fonte della tua connessione Internet. Infatti, può capitare che i cybercriminali riescano a infettare le cache che consentono al server web di funzionare in modo efficace ed efficiente. Questo avvelenamento può partire dal provider Internet. Ciò rende molto difficile proteggersi, poiché da quel momento in poi nulla dipende dall’utente. L’attacco è subdolo nel senso che, a differenza del phishing in cui è necessario cliccare su un link, in questo caso non è richiesto alcun clic. Basta connettersi a Internet, aprire il browser e inserire l’indirizzo di interesse. Poiché le cache sono già state attaccate, verrai immediatamente reindirizzato al sito web fasullo sotto il controllo degli hacker. Il resto lo puoi facilmente immaginare.

Conosci certamente questa espressione nel campo dell’informatica che dice che c’è sempre una falla nel sistema. Non è una frase puramente retorica. Infatti, esiste davvero una falla di sicurezza in tutti i sistemi che utilizziamo. Queste falle di sicurezza sono chiamate vulnerabilità zero-day.

La particolarità di queste falle risiede essenzialmente nel fatto che non vengono nemmeno scoperte dai produttori o dagli utenti quando il dispositivo informatico interessato viene reso disponibile. Si tratta di vulnerabilità di sicurezza che possono essere sfruttate senza che tu te ne accorga. Oggi i metodi di ricerca di queste vulnerabilità sono migliorati notevolmente, ma i criminali informatici sono comunque sempre un passo avanti nello sfruttarle. Inoltre, esistono mercati dove queste vulnerabilità vengono scambiate. Per questo motivo è fortemente raccomandato di installare sempre gli aggiornamenti di sicurezza che ricevi. Questo potrebbe darti il vantaggio di chiudere alcune vulnerabilità.

È certo che ti starai chiedendo come i data leak possano mettere a rischio il tuo account Snapchat. Ecco un fatto. I data leak sono situazioni in cui molte informazioni degli utenti su una piattaforma sfuggono al controllo di quest’ultima. Diventano quindi accessibili a persone che normalmente non ne avrebbero accesso. Ma di quali informazioni stiamo parlando? Ci riferiamo a informazioni come le tue credenziali di accesso. In altre parole, le tue password e il tuo indirizzo email. Ciò significa che, se la piattaforma che utilizzi è vittima di un data leak, puoi essere facilmente hackerato e le tue credenziali sono alla mercé dei criminali. Il problema dei data leak è che si verificano quasi in qualsiasi momento. E i social network sono di solito le prime vittime di questo fenomeno. È comprensibile: con la massa di dati che devono generare e gestire, purtroppo non sono immuni da alcuni errori di configurazione. Ciò significa che sei esposto in ogni momento se non sei sufficientemente informato su queste problematiche e non disponi di buoni metodi per gestire le tue credenziali di accesso.

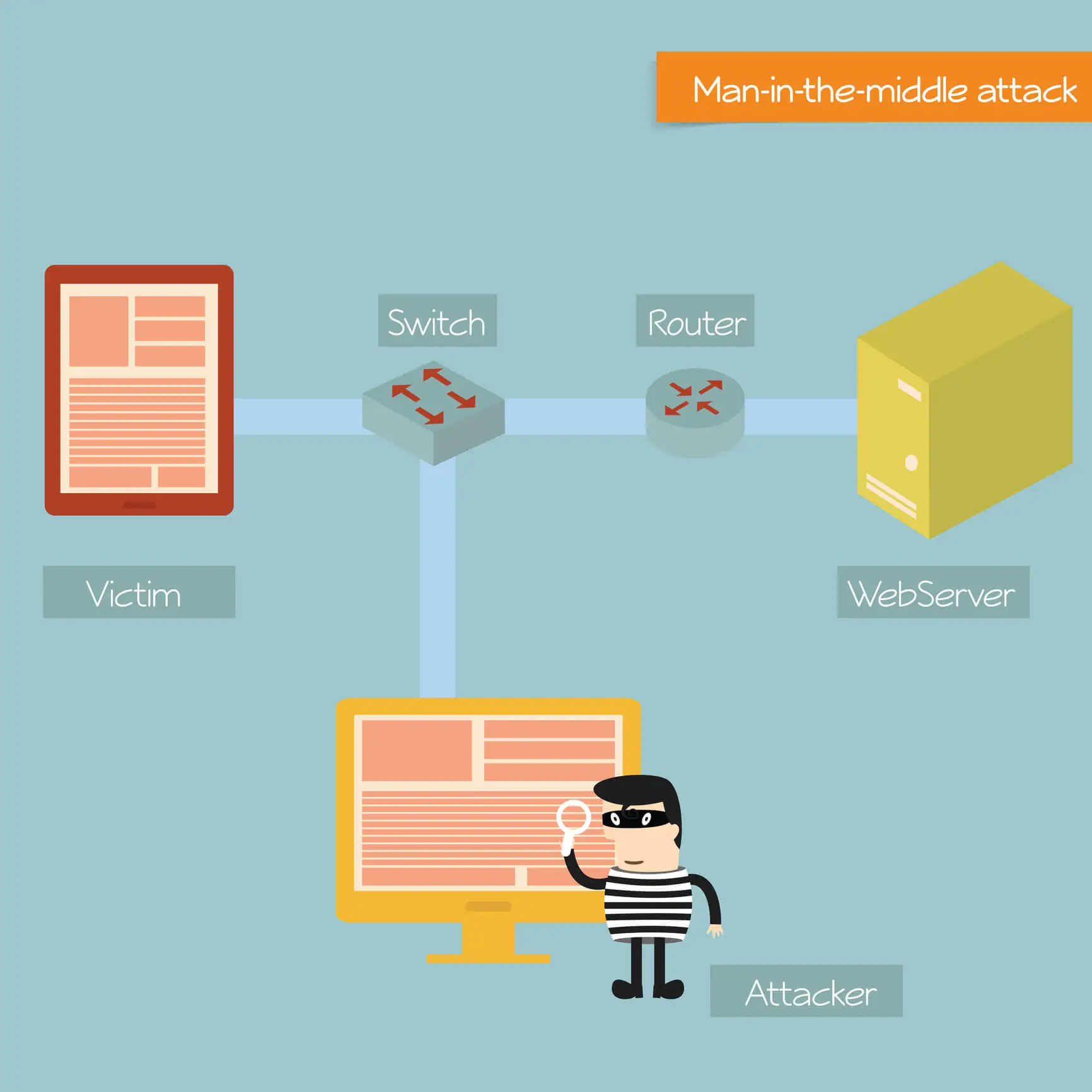

Questa soluzione rientra nella categoria delle tecniche di hacking meno conosciute. L’attacco man-in-the-middle è un concetto che si spiega con il fatto che il cybercriminale crea un ponte tra la vittima e il server o il terminale con cui desidera comunicare. Lo scopo di questo ponte è quello di intercettare le comunicazioni della vittima. Ma come fa?

Molto semplicemente, creando un sistema che gli permetta di posizionarsi tra la vittima e il server di destinazione. A tal fine, non è raro che il cybercriminale utilizzi, ad esempio, una rete WiFi falsa come punto di appoggio. Infatti, è possibile creare un hotspot WiFi falso. Grazie a questo router e ad alcuni script di monitoraggio, è possibile spiare semplicemente il traffico di tutte le persone che vi si connettono per accedere a Internet. In questo modo, sarà molto più facile dirottare i dati di accesso. Tuttavia, va riconosciuto che si tratta di una tecnica che richiede una buona conoscenza dell’hacking informatico.

Snapchat è uno strumento di comunicazione fantastico per inviare messaggi e immagini con finalità temporanee. Purtroppo, Snapchat è pieno di gravi falle di sicurezza che possono danneggiare i suoi utenti.

In questa seconda parte, discuteremo alcune minacce informatiche che pesano sul tuo account Snapchat e su tutti i tuoi account online. Devi sapere che la criminalità informatica è in aumento oggi. Gli hacker cercano qualsiasi opportunità per violare i tuoi sistemi informatici e rubare i tuoi dati personali.

La cybersecurity dipende in gran parte dall’utente stesso. Quest’ultimo deve essere disciplinato nel modo in cui accede a Snapchat, così come nell’uso dei propri dispositivi. Ecco alcuni consigli per evitare che il tuo account Snapchat venga hackerato:

L’ingegneria sociale consiste nel raccogliere informazioni personali su un bersaglio dai social network per indovinare le password.

Il SIM Swapping è una tecnica con cui gli hacker trasferiscono il numero di telefono di un bersaglio sulla propria scheda SIM per bypassare l’autenticazione a due fattori.

Un Cavallo di Troia è un malware mascherato da applicazione legittima, che permette agli hacker di eseguire azioni malevole sul dispositivo di un utente.

Lo spyware può essere utilizzato per monitorare e tracciare le attività di un utente su Snapchat, compromettendo la sua privacy e sicurezza.

Il phishing consiste nell’ingannare gli utenti per indurli a rivelare le proprie credenziali di accesso tramite siti web o messaggi falsi.

Il cracking delle password consiste nell’utilizzare programmi sofisticati per provare migliaia o milioni di combinazioni di password per ottenere l’accesso a un account.

Un attacco DNS consiste nel dirottare la connessione di un utente violando l’integrità del server DNS.

Le vulnerabilità zero-day sono falle di sicurezza sfruttate dagli hacker prima che il produttore o gli utenti ne siano a conoscenza.

I data leak espongono le informazioni degli utenti, incluse le credenziali di accesso, rendendoli vulnerabili all’hacking.

Un attacco man-in-the-middle consiste nell’intercettare le comunicazioni tra un utente e un server per ottenere informazioni sensibili.