Snapchat-Passwort-Cracker

Methoden zum Knacken eines Snapchat-Passworts

Snapchat-Passwort-Cracker

Methoden zum Knacken eines Snapchat-Passworts

Die meisten Snapchat-Nutzer glauben, dass ihr Konto aufgrund der flüchtigen Nachrichten sicher sei. Tatsächlich bleiben die Nachrichten, von denen Nutzer glauben, sie seien gelöscht, auf den Snapchat-Servern gespeichert.

Schlechte Nachrichten für alle, die dachten, sie hätten volle Kontrolle über ihr Bild, wenn sie gewagte Fotos versenden...

Nun, da bekannt ist, dass Snapchat nicht so sicher ist, wie man denkt, bleibt es zudem sehr anfällig für Angriffe. Die Zahl der gehackten Snapchat-Konten in den letzten Jahren ist nicht mehr zu zählen. Kein Wunder, dass der Quellcode der Anwendung im Internet zu finden ist.

Hacking-Methoden verbreiten sich explosionsartig im Internet – sie sind allesamt gleichermaßen effektiv. Um jedoch mit Sicherheit ein Snapchat-Konto zu knacken, benötigen Sie das richtige Werkzeug... Hier sind einige Cyber-Malware-Techniken, mit denen ein Snapchat-Konto kontrolliert werden kann:

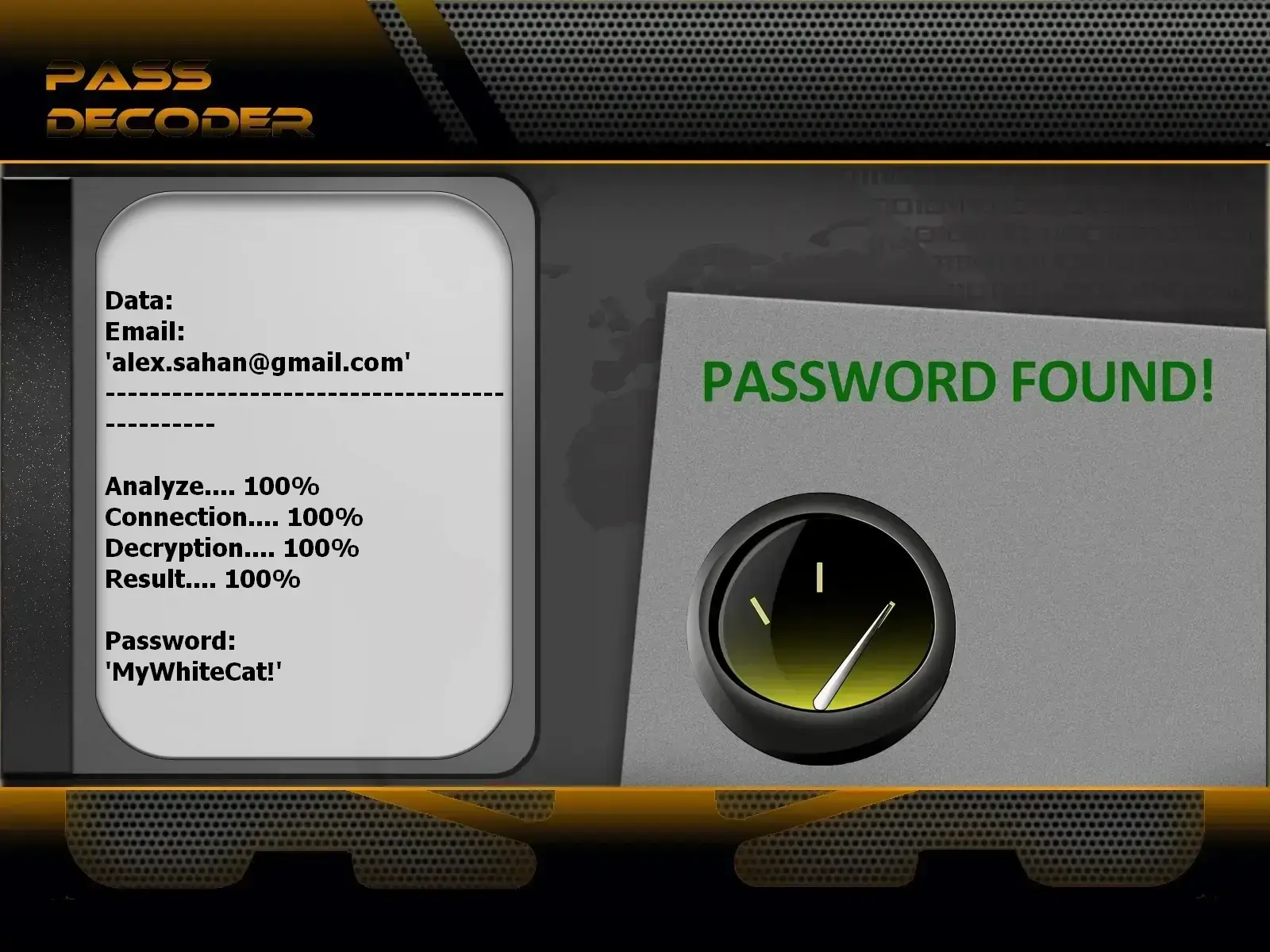

Passwörter mit PASS DECODER

PASS DECODER ist eines der besten Tools zur Snapchat-Kontowiederherstellung. Es ist außerdem das einfachste und schnellste. Mit nur einem Snapchat-@Benutzernamen kann es den Kontozugriff entschlüsseln und Sie anmelden. Tatsächlich verwendet diese Anwendung einen fortschrittlichen Algorithmus – nach einer kurzen Skriptausführung sind Sie drin!

Sie können PASS DECODER von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passdecoder

Sie müssen sich eingestehen: Ein Passwort enthält oft Geburtstag, den Namen Ihres Hundes oder Ihrer Mutter… Hacker nutzen Informationen aus sozialen Netzwerken. Tatsächlich recherchieren sie im Internet mit einfachen Mitteln wie LinkedIn, Facebook, Twitter usw. und sammeln so viele Informationen wie möglich über das Opfer. Anschließend müssen sie nur verschiedene Passwörter ausprobieren, um sich beim Snapchat-Konto anzumelden.

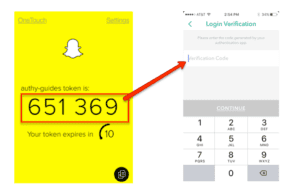

Da Snapchat erkannte, dass das soziale Netzwerk überhaupt nicht sicher ist, wurde ein Schutz durch Zwei-Faktor-Authentifizierung eingeführt. Das bedeutet, dass ein Nutzer beim Zugriff auf sein Konto den Zugang per SMS bestätigen muss. Dieser Schutz ist jedoch unzureichend und bestätigt erneut, dass dieses soziale Netzwerk voller Schwachstellen und technischer Mängel ist. Die Technik des SIM-Swappings zielt darauf ab, die Identität der Zielperson zu stehlen. Warum sollte jemand das tun? Ganz einfach: Der Hacker sammelt zunächst viele persönliche Informationen über Sie, um sich als Sie auszugeben. Dies ist der erste Schritt der Methode. Im zweiten Schritt ruft er Ihren Mobilfunkanbieter an und bittet darum, Ihre Telefonnummer auf eine SIM-Karte zu übertragen, die er selbst besitzt. Er gibt vor, sein Handy verloren zu haben oder ein technisches Problem zu haben. Da er Ihre persönlichen Daten kennt, kann er sich leicht authentifizieren – obwohl er es offensichtlich nicht ist. Sobald Ihre Telefonnummer auf eine neue SIM-Karte übertragen wurde, kann er diese nach Belieben nutzen. Da die meisten Online-Konten heutzutage mit dieser Nummer verknüpft sind, kann er problemlos Passwörter und Anmeldedaten ändern und die Konten nach Belieben nutzen. Genau hierin liegt die große Gefahr des SIM-Swappings.

Malware ist ein Computerprogramm, das entwickelt wurde, um die Sicherheit von Computersystemen zu umgehen und bestimmte Aufgaben zum Nachteil des Besitzers durchzuführen. Zu den bekanntesten Malware-Typen gehört das Trojanische Pferd. Es zählt zu den am häufigsten verwendeten Hacker-Apps weltweit. Dieses spezielle Programm bietet seinem Betreiber mehrere Funktionen. Seine Besonderheit liegt darin, dass es sich als legitime Anwendung tarnen kann – daher der Name „Trojanisches Pferd“. Es kann nicht nur das Aussehen einer echten App annehmen, sondern sich auch hinter einer echten Anwendung verstecken und geduldig auf den richtigen Moment warten, um seine Aktionen auszuführen. Folglich infiziert sich der Nutzer selbst – oft aufgrund von Arglosigkeit oder Nachlässigkeit. Sobald das trojanische Pferd auf einem Gerät installiert ist, stehen dem Angreifer verschiedene Möglichkeiten zur Verfügung: Es kann Schadcode auf dem Gerät ausführen, eine Hintertür öffnen, weitere Software installieren, das Gerät fernsteuern oder Daten exfiltrieren und für andere Zwecke nutzen. Da es besonders diskret arbeitet, ist es für Experten leicht einzusetzen. Der beste Schutz besteht in einem zuverlässigen Antivirenprogramm und darin, keine Software außerhalb offizieller App-Stores zu installieren.

Die private und weit verbreitete Nutzung von Spyware ist heute keine Science-Fiction mehr. Tatsächlich wird Spyware häufig gezielt gegen bestimmte Personen eingesetzt. Es gibt sogar leichtere Varianten, die gemeinhin als Stalkerware bezeichnet werden. Jeder kann Opfer solcher Schadsoftware werden – Sie sind also nicht sicher, und dies kann Ihre Nutzung von Online-Konten beeinträchtigen. Mit leistungsstarker, sogar simpler Spyware können Hacker Aktivitäten einer Person überwachen – sei es über Anrufe, SMS oder Social-Media-Konten. Daher sollten Sie ein zuverlässiges Antivirenprogramm verwenden, um solche Programme zu erkennen. Achten Sie zudem auf Ihren mobilen Datenverbrauch, da Schadsoftware oft zu ungewöhnlich hohem Datenverbrauch führt.

Phishing ist ein Klassiker im Bereich des Computer-Hackings. Es dient meist dazu, Daten zu sammeln, die später für weitere Angriffe genutzt werden. Die Technik besteht darin, einen Nutzer per Nachricht mit einem Link auf eine gefälschte Website zu locken, auf der er seine Anmeldedaten eingibt. Wird dies allgemein und nicht zielgerichtet durchgeführt, spricht man von klassischem Phishing; bei gezielter Vorgehensweise handelt es sich um Spearphishing. Dabei wird das Opfer persönlich angesprochen – die Nachricht wirkt vertrauenerweckend, da sie persönliche Informationen oder vertraute Formulierungen nutzt. Fällt der Nutzer in die Falle, werden seine Anmeldedaten gestohlen und gegen ihn verwendet.

Passwort-Cracking ist eine spezielle Technik, für die sowohl entsprechende Fähigkeiten als auch spezialisierte Tools erforderlich sind. Mithilfe eines ausgeklügelten Computerprogramms versucht der Hacker, Ihr Passwort durch das Ausprobieren von tausenden oder sogar Millionen Kombinationen zu erraten. Die Dauer hängt von der Passwortstärke ab: Je komplexer das Passwort, desto länger dauert das Knacken. Eine Variante davon ist der sogenannte Dictionary-Angriff. Dabei probiert der Angreifer nicht zufällige Kombinationen aus, sondern verwendet eine Sammlung bekannter oder zuvor geleakter Passwörter, die er im Laufe der Zeit gesammelt hat.

Der DNS-Angriff, auch DNS-Spoofing genannt, besteht darin, die Integrität des DNS-Servers zu verletzen, um die Verbindung einer Person oder Gruppe umzuleiten. Der Vorteil dieses Angriffs liegt darin, dass er direkt an der Quelle der Internetverbindung ansetzen kann – etwa beim Internetdienstanbieter (ISP). Die Hacker manipulieren die DNS-Caches, sodass Anfragen an gefälschte Websites weitergeleitet werden. Im Gegensatz zu Phishing muss das Opfer hierzu nichts anklicken: Es reicht, im Browser eine Adresse einzugeben – und schon landet es auf der von Hackern kontrollierten Seite. Ab diesem Moment ist der Rest vorhersehbar.

Sie kennen sicher den Satz aus der IT-Welt: „Im System gibt es immer eine Schwachstelle.“ Dies ist keine leere Floskel – in allen von uns genutzten Systemen existieren tatsächlich Sicherheitslücken, sogenannte 0-Day-Schwachstellen.

Ihr besonderes Merkmal: Weder Hersteller noch Nutzer kennen sie zum Zeitpunkt der Veröffentlichung des betroffenen Systems. Diese Lücken können ohne Ihr Wissen ausgenutzt werden. Obwohl Methoden zur Entdeckung solcher Schwachstellen heute deutlich besser sind, sind Hacker oft schneller bei deren Ausnutzung. Zudem gibt es Marktplätze, auf denen solche Schwachstellen gehandelt werden. Daher ist es unbedingt empfehlenswert, alle verfügbaren Sicherheitsupdates zeitnah zu installieren – sie schließen oft genau solche Lücken.

Sie fragen sich vielleicht, wie Datenlecks Ihr Snapchat-Konto gefährden können. Tatsache ist: Bei einem Datenleck entweichen Benutzerdaten einer Plattform und werden für Außenstehende zugänglich. Betroffen sind oft Anmeldedaten – also Passwörter und E-Mail-Adressen. Wenn die Plattform, die Sie nutzen, Opfer eines solchen Lecks wird, können Ihre Zugangsdaten leicht in die Hände von Kriminellen gelangen. Das Problem: Datenlecks können jederzeit auftreten, und soziale Netzwerke sind besonders häufig betroffen – aufgrund der riesigen Datenmengen, die sie verwalten, sind sie anfällig für Konfigurationsfehler. Ohne ausreichendes Bewusstsein und sichere Passwortpraktiken sind Sie ständig gefährdet.

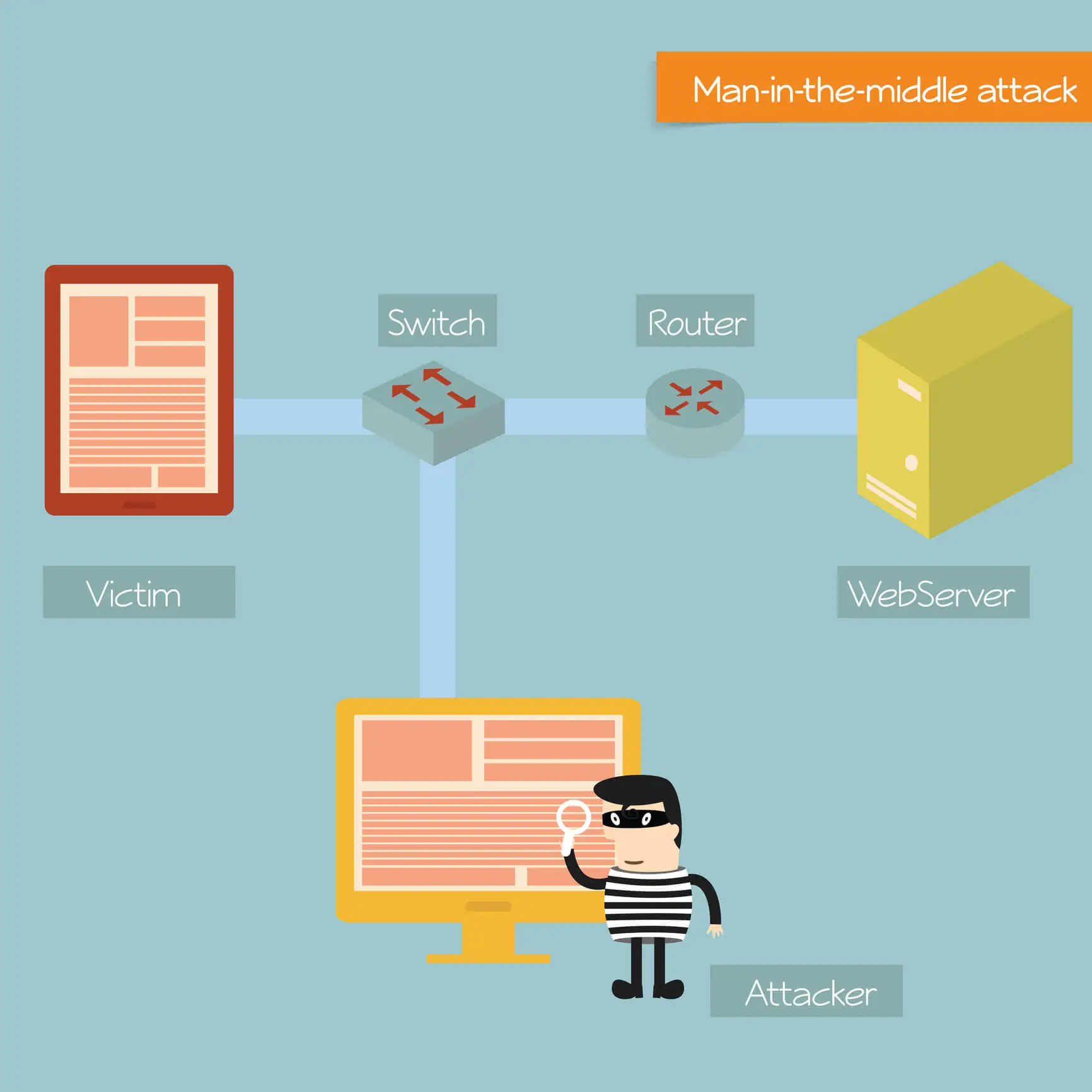

Diese Methode gehört zu den weniger bekannten Hacking-Techniken. Beim Man-in-the-Middle-Angriff positioniert sich der Angreifer zwischen Opfer und Zielserver, um die Kommunikation abzufangen.

Meist geschieht dies durch ein gefälschtes WLAN-Netzwerk. Der Hacker richtet beispielsweise einen gefälschten WLAN-Hotspot ein. Mithilfe dieses Routers und Überwachungsskripten kann er den gesamten Datenverkehr der Nutzer, die sich verbinden, ausspionieren – und so Anmeldedaten stehlen. Diese Technik erfordert jedoch fundierte Hacking-Kenntnisse.

Snapchat ist ein hervorragendes Kommunikationsmittel für temporäre Nachrichten und Bilder. Leider ist Snapchat voller schwerwiegender Sicherheitslücken, die Nutzer gefährden können.

In diesem zweiten Teil haben wir einige Cyber-Bedrohungen beleuchtet, die Ihr Snapchat-Konto – und alle Ihre Online-Konten – gefährden. Cyberkriminalität nimmt stetig zu: Hacker nutzen jede Gelegenheit, um in Ihre Systeme einzudringen und persönliche Daten zu stehlen.

Die Cybersicherheit hängt maßgeblich vom Nutzer ab. Sie müssen diszipliniert mit Snapchat und Ihren Geräten umgehen. Hier sind einige Tipps, um zu verhindern, dass Ihr Snapchat-Konto gehackt wird:

Social Engineering besteht darin, persönliche Informationen über ein Ziel aus sozialen Netzwerken zu sammeln, um Passwörter zu erraten.

SIM-Swapping ist eine Technik, bei der Hacker die Telefonnummer eines Opfers auf ihre eigene SIM-Karte übertragen, um die Zwei-Faktor-Authentifizierung zu umgehen.

Ein Trojanisches Pferd ist Schadsoftware, die sich als legitime Anwendung tarnt und es Hackern ermöglicht, schädliche Aktionen auf dem Gerät des Nutzers auszuführen.

Spyware kann verwendet werden, um die Aktivitäten eines Nutzers auf Snapchat zu überwachen und dessen Privatsphäre und Sicherheit zu gefährden.

Phishing täuscht Nutzer, damit sie ihre Anmeldedaten auf gefälschten Websites oder über Nachrichten preisgeben.

Beim Passwort-Cracking werden ausgeklügelte Programme eingesetzt, um tausende oder Millionen Passwortkombinationen zu testen und so Zugang zu einem Konto zu erhalten.

Ein DNS-Angriff entführt die Verbindung eines Nutzers, indem die Integrität des DNS-Servers verletzt wird.

0-Day-Schwachstellen sind Sicherheitslücken, die von Hackern ausgenutzt werden, bevor Hersteller oder Nutzer davon wissen.

Datenlecks machen Benutzerinformationen – einschließlich Anmeldedaten – öffentlich zugänglich und machen sie anfällig für Hacking.

Ein Man-in-the-Middle-Angriff fängt die Kommunikation zwischen einem Nutzer und einem Server ab, um sensible Informationen zu erhalten.