Descifrador de contraseñas de Snapchat

Métodos para descifrar contraseñas de Snapchat

Descifrador de contraseñas de Snapchat

Métodos para descifrar contraseñas de Snapchat

La mayoría de los usuarios de Snapchat imaginan que, como los mensajes son efímeros, la cuenta es segura. Sin embargo, esto no es cierto: de hecho, los mensajes que las personas creen eliminados permanecen almacenados en los servidores de Snapchat.

Mala noticia para quienes pensaban tener total control sobre su imagen al enviar fotos atrevidas...

Ahora que todos saben que Snapchat no es tan seguro como se cree, también sigue siendo muy vulnerable a los ataques. Ya no podemos contar las cuentas de Snapchat hackeadas en los últimos años. No es de extrañar, ya que el código fuente de la aplicación se encuentra en Internet.

Los métodos de hacking están proliferando en Internet y son igualmente efectivos. Pero para descifrar con éxito una cuenta de Snapchat, necesitas las herramientas adecuadas... Aquí te presentamos algunas técnicas de ciberataque que pueden usarse para controlar una cuenta de Snapchat:

con PASS DECODER

PASS DECODER es una de las mejores herramientas para la recuperación de cuentas de Snapchat. Es también la más sencilla y rápida. Usando únicamente el @nombre de usuario de Snapchat, puede descifrar el acceso a la cuenta e iniciar sesión. De hecho, esta aplicación utiliza un algoritmo avanzado: ¡basta con ejecutar un script rápido y listo!

Puedes descargar PASS DECODER desde su sitio web oficial: https://www.passwordrevelator.net/es/passdecoder

Hay que admitirlo: una contraseña suele contener una fecha de nacimiento, el nombre de tu perro, el de tu madre… Los hackers usan una técnica basada en redes sociales. De hecho, investigan en Internet usando medios accesibles como LinkedIn, Facebook, Twitter... y recopilan toda la información posible sobre la víctima. Luego solo deben probar distintas contraseñas para acceder a la cuenta de Snapchat.

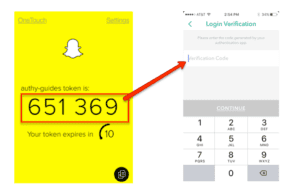

Dado que Snapchat se dio cuenta de que su red social no es segura en absoluto, implementó una protección de autenticación en dos factores. Esto significa que, al intentar conectarse, el usuario debe confirmar el acceso mediante un SMS recibido en su teléfono. Sin embargo, esta protección está mal implementada y confirma una vez más que esta red social está llena de fallos y defectos técnicos. La técnica del SIM Swapping busca esencialmente suplantar la identidad de la persona objetivo. Uno podría preguntarse cuál es el propósito de esta suplantación. Es muy simple: el hacker primero recopilará mucha información personal sobre ti para hacerse pasar por ti. Este es el primer paso del método. El segundo paso consiste en llamar a tu operador telefónico y pedir que transfieran tu número a otra tarjeta SIM que ellos poseerán. Puede fingir haber perdido su teléfono o suponer una falla técnica. Al contar con tus datos personales, puede autenticar fácilmente una identidad que obviamente no es la suya. Una vez que tu número se transfiere a su tarjeta, podrá usarlo a su conveniencia. Como la mayoría de las cuentas en línea están vinculadas a este número, podrá cambiar fácilmente las contraseñas y credenciales, y usarlas como desee. Aquí radica exactamente el peligro del SIM swapping.

El malware es un programa informático diseñado para eludir la seguridad de los sistemas y realizar tareas en perjuicio de su propietario. Entre los tipos más populares se encuentra el Caballo de Troya. Es una de las aplicaciones de hacking más usadas en el mundo. Su particularidad es que puede camuflarse como una aplicación legítima. De hecho, no solo adopta el aspecto de una app real, sino que también puede ocultarse detrás de una aplicación auténtica y esperar pacientemente para ejecutar sus acciones maliciosas. El usuario, por negligencia o falta de sospecha, es quien se infecta. Una vez instalado, el operador puede ejecutar códigos maliciosos, crear puertas traseras, instalar nuevas aplicaciones, tomar el control del dispositivo e incluso exfiltrar datos. Al ser un programa muy discreto, su uso es especialmente eficaz para expertos. La mejor forma de protegerse es usar un buen antivirus y evitar instalar software fuera de las tiendas oficiales.

Hoy en día, el uso doméstico y extendido de spyware ya no es ciencia ficción. Es común que se utilice para espiar a personas específicas. Incluso existen versiones más ligeras conocidas como Stalkerware. Cualquiera puede ser víctima de este tipo de software malicioso, lo que afecta directamente el uso de tus cuentas en línea. Gracias al spyware, es posible rastrear todas las actividades de una persona: llamadas, mensajes y uso de redes sociales. Por eso, debes tener un antivirus eficaz para detectarlo. Además, presta atención al consumo de datos: el spyware suele generar un uso anormal de internet.

El phishing es un clásico en el hacking. Se usa principalmente para recolectar datos que luego se emplean en otros ataques. Consiste en atraer al usuario mediante un mensaje con un enlace a un sitio falso donde se le pide introducir sus credenciales. Cuando el ataque es genérico, se llama phishing; pero si se personaliza para una víctima específica, se denomina spearphishing. El mensaje se diseña para generar confianza usando información personal. Si la víctima cae en la trampa, sus credenciales serán robadas y usadas en su contra.

El descifrado de contraseñas es una técnica especializada que requiere habilidades y herramientas específicas. Mediante un programa sofisticado, el hacker prueba miles o millones de combinaciones hasta acertar. La duración depende de la complejidad de la contraseña: cuanto más fuerte, más tiempo tarda. Existe una variante llamada ataque de diccionario, en la que el ciberdelincuente prueba contraseñas previamente recopiladas.

El ataque DNS (o suplantación DNS) consiste en violar la integridad del servidor DNS para desviar la conexión de una o varias personas. Su ventaja es que puede originarse desde la fuente misma de tu conexión a internet, incluso desde tu proveedor. Esto lo hace muy difícil de prevenir, ya que no depende del usuario. A diferencia del phishing, aquí no hay que hacer clic en ningún enlace: basta con abrir el navegador e introducir una dirección. Las cachés infectadas redirigen automáticamente al sitio falso controlado por los hackers.

En informática se dice que siempre hay una falla en el sistema, y no es una frase vacía: existen verdaderas vulnerabilidades de seguridad en todos los sistemas que usamos, conocidas como vulnerabilidades de día cero (0-day). Su particularidad es que ni los fabricantes ni los usuarios las conocen cuando el dispositivo se pone en circulación. Los hackers las explotan antes de que se descubran, e incluso se comercian en mercados clandestinos. Por eso es crucial instalar siempre las actualizaciones de seguridad: pueden cerrar estas brechas.

Es probable que te preguntes cómo las filtraciones de datos pueden poner en peligro tu cuenta de Snapchat. La realidad es que, en una filtración, mucha información de los usuarios escapa del control de la plataforma y queda accesible para delincuentes. Nos referimos a credenciales de inicio de sesión: contraseñas y direcciones de correo. Si la plataforma que usas sufre una filtración, tus datos pueden ser robados fácilmente. El problema es que estas filtraciones ocurren en cualquier momento, y las redes sociales son frecuentes víctimas. Por eso, debes estar informado y gestionar bien tus credenciales.

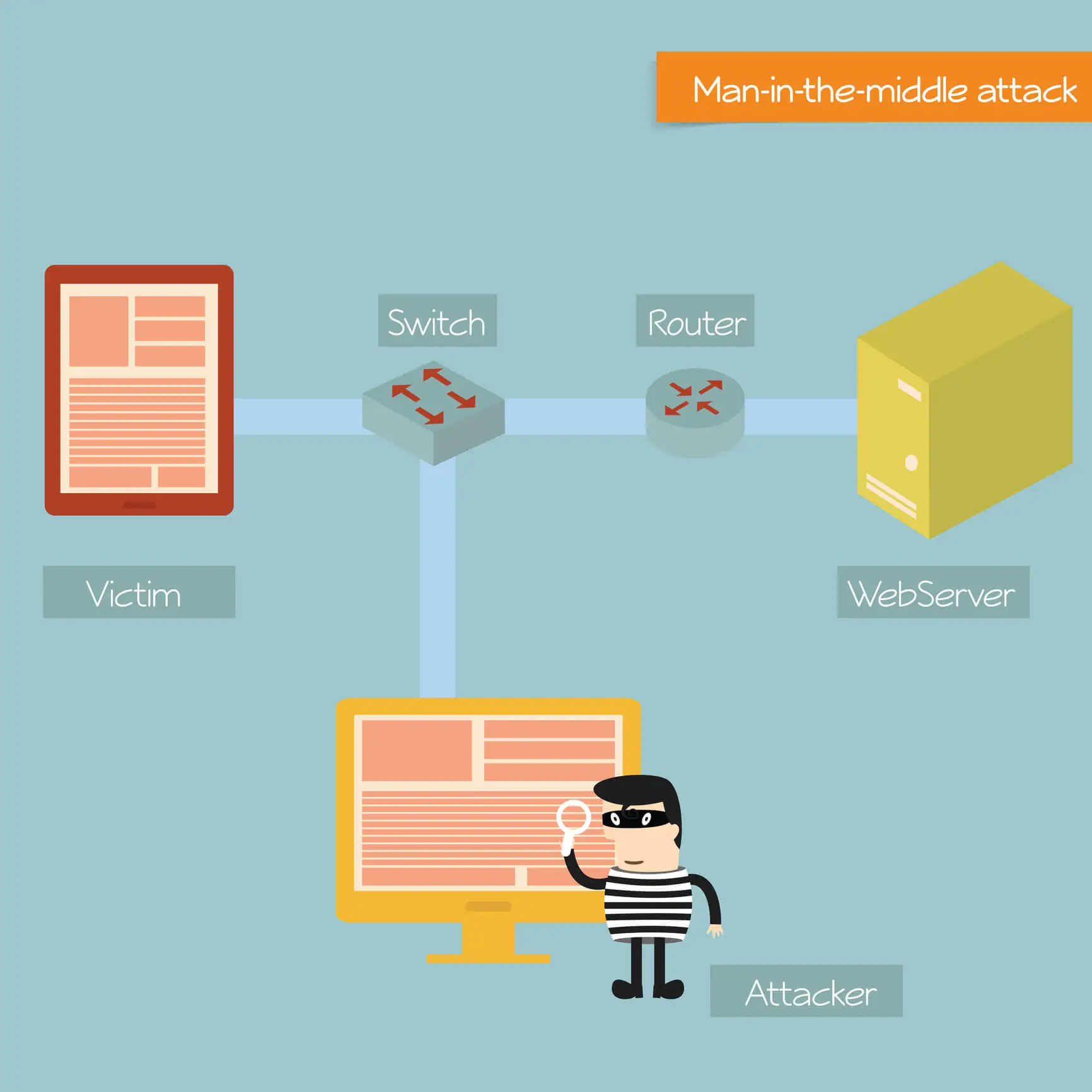

Esta técnica es poco conocida. El ataque de intermediario consiste en que el ciberdelincuente se interpone entre la víctima y el servidor con el que se comunica, para interceptar sus comunicaciones. Para lograrlo, suele crear, por ejemplo, un punto de acceso WiFi falso. Gracias a este enrutador y scripts de monitoreo, espía el tráfico de todos los que se conectan. Así es más fácil robar credenciales. No obstante, es una técnica que requiere buenos conocimientos de hacking.

Snapchat es una herramienta fantástica para enviar mensajes y fotos efímeras. Desafortunadamente, Snapchat está plagado de graves fallos de seguridad que pueden perjudicar a sus usuarios.

En esta segunda parte, hemos analizado amenazas informáticas que afectan tu cuenta de Snapchat y todas tus cuentas en línea. El cibercrimen está en auge, y los hackers buscan cualquier oportunidad para acceder a tus sistemas y robar tus datos personales.

La ciberseguridad depende en gran medida del propio usuario. Debes ser disciplinado al acceder a Snapchat y al usar tus dispositivos. Aquí tienes consejos para evitar que te hackeen tu cuenta:

La ingeniería social implica recopilar información personal de redes sociales para adivinar contraseñas.

El SIM Swapping es una técnica en la que los hackers transfieren el número de teléfono de la víctima a su propia tarjeta SIM para eludir la autenticación en dos factores.

Un Caballo de Troya es un malware disfrazado de aplicación legítima, que permite a los hackers ejecutar acciones maliciosas en el dispositivo del usuario.

El spyware puede usarse para monitorear y rastrear las actividades de un usuario en Snapchat, comprometiendo su privacidad y seguridad.

El phishing consiste en engañar a los usuarios para que revelen sus credenciales mediante sitios web o mensajes falsos.

El descifrado de contraseñas implica usar programas sofisticados para probar miles o millones de combinaciones hasta acceder a una cuenta.

Un ataque DNS consiste en secuestrar la conexión de un usuario violando la integridad del servidor DNS.

Son fallos de seguridad que los hackers explotan antes de que el fabricante o los usuarios los conozcan.

Las filtraciones exponen la información de los usuarios, incluidas las credenciales, lo que los hace vulnerables al hacking.

Es un ataque que intercepta las comunicaciones entre un usuario y un servidor para obtener información sensible.