¡Hackea una contraseña de Snapchat!

Técnicas para hackear cuentas de Snapchat

¡Hackea una contraseña de Snapchat!

Técnicas para hackear cuentas de Snapchat

¿Conoces una solución para hackear una contraseña de Snapchat? ¿Tienes curiosidad por saber cómo obtener la contraseña de una cuenta de Snapchat? ¿Has sido víctima del hackeo de la contraseña de tu cuenta de Snapchat?

Si tu inquietud se encuentra entre las preguntas que hemos planteado anteriormente, seguramente has llegado al lugar correcto.

Dado que Snapchat es una de las redes sociales más visitadas del mundo, los hackers están muy interesados en ella. Por lo tanto, debes aprender las técnicas para poder protegerte eficazmente.

En este artículo te ofrecemos algunas de las técnicas más efectivas relacionadas con el hackeo de cuentas de Snapchat.

Es importante aclarar que el contenido de este artículo tiene fines **puramente educativos**. Por lo tanto, desaconsejamos firmemente su uso con propósitos ilegales. Cabe mencionar que el hacking informático está penado por la ley y en ningún caso promovemos actividades ilícitas.

Primero, debes recordar que miles de cuentas son hackeadas cada día. El objetivo de los hackers es robar datos personales o, simplemente, suplantar tu identidad. Utilizan varios métodos para ello: algunos requieren software específico, mientras que otros implican manipulaciones técnicas simples o complejas de scripts y dispositivos que usamos diariamente para acceder a Internet y a Snapchat. Estos elementos pueden tener usos que describiremos más adelante en este artículo.

Una vez aclarado este punto, aquí tienes las últimas técnicas de hackeo de contraseñas:

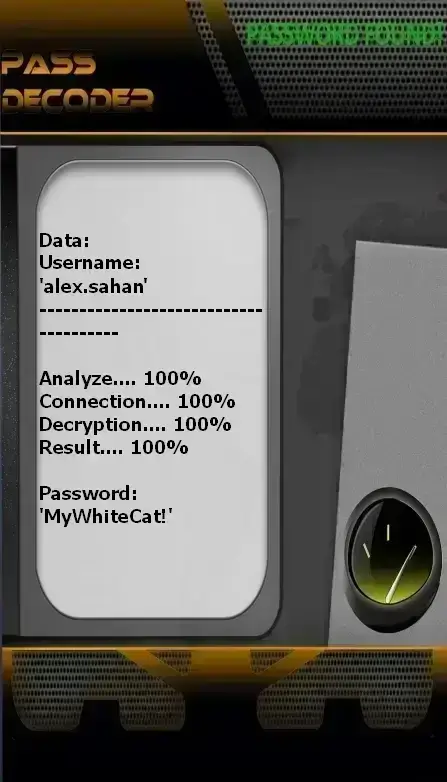

con PASS DECODER

Es una aplicación desarrollada para recuperar la contraseña de cualquier cuenta de Snapchat, sin importar de qué cuenta se trate. Este software fue diseñado por expertos en ciberseguridad y cuenta con un algoritmo potente que recupera contraseñas de forma fiable en pocos minutos. Para usarlo, simplemente sigue tres sencillos pasos.

El primer paso es descargar e instalar la aplicación en tu dispositivo desde el sitio web oficial: https://www.passwordrevelator.net/es/passdecoder

El segundo paso consiste en proporcionar una pieza de información sobre la cuenta a la que deseas acceder. La aplicación requiere el @nombre de usuario, el número de teléfono vinculado a la cuenta o la dirección de correo electrónico asociada. En la práctica, se trata de datos fáciles de recordar que normalmente puedes encontrar al ver el perfil del usuario objetivo.

El tercer paso es la recuperación real: una vez que hayas introducido la información requerida, la aplicación buscará automáticamente y mostrará claramente la contraseña de la cuenta objetivo.

Una técnica sencilla y eficaz que no requiere conocimientos técnicos especiales.

Además, puedes probar PASS DECODER sin riesgos. El período de prueba dura 30 días; transcurrido este tiempo, recibirás un reembolso completo si no obtienes resultados.

Entre los programas informáticos más utilizados por los hackers, este es uno de los más comunes. El keylogger, conocido en francés como registrador de pulsaciones, es un programa espía diseñado específicamente para robar todas las teclas que presionas. En otras palabras, cuando un keylogger está instalado en tu terminal, permite a su operador recopilar todo lo que escribes en el teclado de tu dispositivo. Por supuesto, esto incluye las credenciales de inicio de sesión. La única limitación de esta aplicación es que requiere encontrar una forma sutil de instalarla en el dispositivo de la víctima sin su conocimiento. Además, en cierto modo, este programa espía solo puede usarse cuando la víctima utiliza un teclado físico. Es decir, si se trata de un teclado virtual, se vuelve inútil.

Para superar esta vulnerabilidad, los hackers suelen usar lo que se conoce como grabador de pantalla. A diferencia del keylogger, que roba los datos introducidos, este último roba todo lo que sucede en la pantalla. Toda tu actividad es visualmente accesible para el hacker, quien puede aprovecharla fácilmente.

Casi todo el mundo usa una red WiFi, pero no todas las redes WiFi son seguras y fiables. De hecho, los hackers utilizan una técnica que consiste en desplegar una red WiFi falsa que monitorea la actividad de cualquier persona que se conecte. De esta manera, los hackers pueden robar las credenciales de inicio de sesión de tus cuentas en línea. Lo más impresionante de esta técnica es que no se necesitan muchos recursos para implementarla. Sin embargo, sigue siendo necesario tener conocimientos mínimos para configurar todo el sistema de recolección de datos sin que el usuario lo note.

Esta técnica es la más popular que podrían usar los hackers. El ataque de fuerza bruta es un método a la vez simple y complejo. Su funcionamiento es muy sencillo:

En primer lugar, el hacker desarrollará un script capaz de generar de forma automatizada miles, incluso millones, de combinaciones de letras, números y símbolos de todo tipo. La idea es producir aleatoriamente varios tipos de contraseñas. Cada combinación generada se probará como inicio de sesión hasta determinar cuál es tu contraseña real.

Es una técnica eficaz, pero requiere mucha habilidad para configurar el script automatizado. Si funciona correctamente, la duración del hackeo dependerá de la complejidad de la contraseña que se quiera descifrar.

La ingeniería social es una práctica ajena al hacking propiamente dicho. De hecho, no es una técnica de hacking informático en sentido estricto. Más bien, es una estrategia que consiste en establecer cierta cercanía con la víctima para extraerle información. Primero, el hacker intentará crear una relación con la persona objetivo. Durante las conversaciones, hará preguntas que le permitan obtener datos personales, a menudo en forma de juegos o charlas casuales. Una vez recopilada esta información, la analizará para deducir posibles credenciales de acceso. Es uno de los métodos más utilizados por los hackers hoy en día. No existe una manera infalible de protegerse, ya que es más fácil engañar la vigilancia mediante lazos sociales. No obstante, esto no garantiza el éxito de la técnica.

El ataque de rastreo se parece mucho a la técnica anterior. En ambos casos, ya sea mediante ingeniería social o rastreo, es necesario conocer previamente a la persona objetivo. El objetivo, como se mencionó, es establecer vínculos para recopilar datos. Lo que diferencia esta técnica de la anterior es que es mucho más exhaustiva. Requiere más tiempo y mayor precisión, ya que busca información más sensible. Los hackers suelen usar el ataque de rastreo para apuntar a empresas.

El ransomware, también conocido como software de rescate, es la amenaza más preocupante en el ámbito de la informática y las telecomunicaciones. Es una de las amenazas que ha causado más daños en los últimos 10 años. Desde hace algunos años, el gobierno de EE. UU. considera a los usuarios de este tipo de software malicioso como terroristas. Esto ayuda a disuadir a los hackers al mostrar los peligros de este programa. Sin embargo, contrariamente a la creencia popular, no solo se usa para secuestrar un sistema informático y exigir el pago de un rescate. Se ha demostrado repetidamente que este programa también se utiliza para recopilar datos sensibles del dispositivo en el que se instala. De hecho, puede usarse incluso contra smartphones.

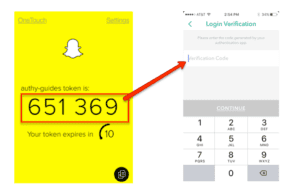

El SIM Swap no es una técnica de hacking en sentido estricto, sino más bien un método que aprovecha una brecha de seguridad. De hecho, el SIM Swap permite aprovechar la vulnerabilidad de los servicios en línea de las compañías telefónicas. Puede ocurrir que un cliente de un operador necesite cambiar su tarjeta SIM; en ese caso, recibe una nueva que contiene su número. Esto es exactamente lo que beneficia al hacker. En la técnica de SIM Swap, una persona llama al servicio de atención al cliente del operador de su víctima. Luego, se hace pasar por el usuario que desea hackear, proporcionando información personal. El robo de identidad en línea es bastante sencillo hoy en día. Una vez que el fraude tiene éxito, el delincuente solicita al operador que transfiera el número de teléfono de su objetivo a otra tarjeta SIM. La nueva SIM se entrega a una dirección proporcionada por el hacker. A partir de ese momento, el hacker tiene acceso a tu número de teléfono. Como sabemos, nuestras cuentas de redes sociales suelen estar vinculadas directamente a nuestro número de teléfono, ya sea para la autenticación en dos factores o para restablecer la contraseña. En este punto, es fácil imaginar que tu cuenta de Snapchat podría ser secuestrada.

Existen muchas técnicas para robar credenciales de inicio de sesión, como la contraseña de tu cuenta de Snapchat. Es casi imposible hacer una lista exhaustiva, ya que depende de tu nivel de conocimiento, tus recursos informáticos y tus necesidades en tiempo real. Por otro lado, puedes encontrar fácilmente una técnica que se adapte a ti.

Aprender los conceptos básicos del hacking es muy importante, ya que te permite estar preparado y contar con las herramientas necesarias para protegerte. Sin embargo, ciertas medidas de protección son necesarias para garantizar una seguridad óptima.

A continuación, te ofrecemos algunas recomendaciones para mejorar la seguridad de tu cuenta de Snapchat:

Estos son los pasos para activar la autenticación en dos factores en Snapchat:

Abre Snapchat en tu teléfono.

Toca tu Bitmoji (o icono de perfil) en la esquina superior izquierda.

Luego toca el icono de engranaje ⚙️ en la esquina superior derecha para abrir Configuración.

Desplázate hasta la sección de "Verificación en dos pasos" (o "Autenticación en dos factores").

Toca "Activar verificación en dos pasos".

Elige tu método preferido:

Por SMS (recibirás un código cada vez que inicies sesión en un dispositivo nuevo)

Mediante una app de autenticación (como Google Authenticator, Authy o Microsoft Authenticator — más seguro).

Una cosa es segura: no existe una medida de seguridad al 100%. Siempre habrá una brecha en el sistema que pueda explotarse. Por esta razón, te recomendamos usar PASS DECODER.

Como se mencionó anteriormente, este programa te permite recuperar la contraseña de cualquier cuenta de Snapchat en pocos minutos. Gracias a él, ya no tendrás que preocuparte por perder el acceso. En caso de que tu cuenta sea hackeada, PASS DECODER te permitirá recuperarla en poco tiempo.

Acceder sin autorización a la cuenta de Snapchat de otra persona es ilegal y está penado por la ley. Participar en accesos no autorizados viola las leyes de privacidad y puede acarrear consecuencias graves.

Sí, hay varias medidas que puedes tomar para reforzar la seguridad de tu cuenta: usar contraseñas fuertes y únicas, activar la autenticación en dos factores, evitar hacer clic en enlaces o archivos sospechosos, limitar la exposición de información personal y mantenerte informado sobre posibles amenazas.

No, las técnicas descritas no son éticas. Es fundamental enfatizar que hackear una cuenta sin permiso es ilegal e inmoral. Este artículo tiene fines educativos únicamente y desaconseja firmemente cualquier actividad ilícita.

Si sospechas que tu cuenta ha sido comprometida, cambia inmediatamente tu contraseña, activa la autenticación en dos factores si aún no lo has hecho, reporta el incidente al soporte de Snapchat y toma medidas para proteger tus otras cuentas.

A pesar de las diversas técnicas y herramientas disponibles, hackear una cuenta es ilegal e inmoral. Es esencial respetar las leyes de privacidad y abstenerse de intentar acceder sin autorización.