Snapchat-Passwort hacken

Snapchat-Kontohacking-Methoden

Snapchat-Passwort hacken

Snapchat-Kontohacking-Methoden

Kennen Sie eine Lösung, um ein Snapchat-Passwort zu hacken? Sind Sie neugierig, wie man das Passwort eines Snapchat-Kontos erhält? Wurden Sie Opfer eines Snapchat-Passwort-Hacks?

Wenn Ihre Sorge unter den oben gestellten Fragen liegt, sind Sie mit Sicherheit am richtigen Ort.

Da Snapchat eines der meistbesuchten sozialen Netzwerke der Welt ist, interessieren sich Hacker sehr dafür. Daher müssen Sie die Techniken kennenlernen, um sich effektiv schützen zu können.

In diesem Artikel stellen wir Ihnen einige der effektivsten Methoden zum Hacken von Snapchat-Konten vor.

Es ist wichtig zu betonen, dass der Inhalt dieses Artikels ausschließlich zu Bildungszwecken verfasst wurde. Wir raten daher ausdrücklich davon ab, ihn für illegale Zwecke zu verwenden. Computer-Hacking ist gesetzlich strafbar, und wir fördern keinesfalls rechtswidrige Handlungen.

Zunächst sollten Sie sich vor Augen führen, dass täglich Tausende von Konten gehackt werden. Das Ziel der Hacker ist es, persönliche Daten zu stehlen oder einfach Ihre Identität zu übernehmen. Dafür nutzen sie verschiedene Methoden: einige erfordern spezielle Software, andere wiederum einfache oder komplexe technische Manipulationen von Skripten und Geräten, die wir täglich für den Internet- und Snapchat-Zugang verwenden. Wir werden diese Elemente und ihre Anwendung später im Artikel genauer beschreiben.

Nach dieser Klarstellung folgen nun die neuesten Passwort-Hacking-Techniken für Sie:

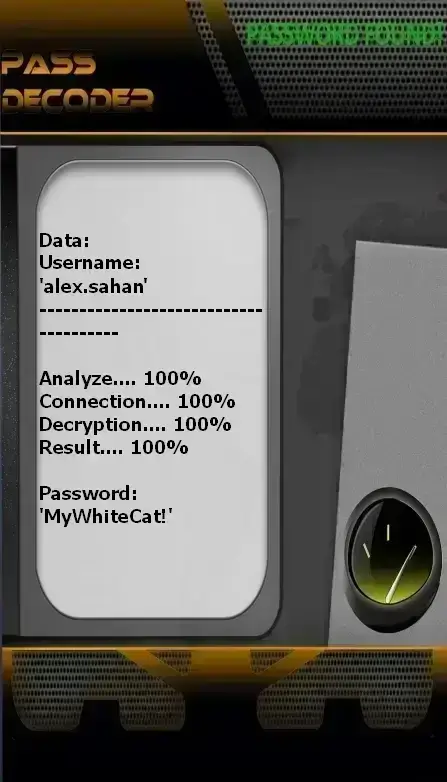

mit PASS DECODER

Es handelt sich um eine Anwendung, die entwickelt wurde, um das Passwort jedes beliebigen Snapchat-Kontos abzurufen – unabhängig davon, um welches Konto es sich handelt. Diese Software wurde von Cybersicherheitsexperten entwickelt und verfügt über einen leistungsstarken Algorithmus, der zuverlässig innerhalb weniger Minuten Passwörter wiederherstellt. Zur Nutzung genügen drei einfache Schritte.

Der erste Schritt besteht darin, die Anwendung von der offiziellen Website herunterzuladen und auf Ihrem Gerät zu installieren: https://www.passwordrevelator.net/de/passdecoder

Im zweiten Schritt geben Sie eine Information über das gewünschte Konto an. Die Anwendung benötigt entweder den @Benutzernamen, die mit dem Konto verknüpfte Telefonnummer oder die zugehörige E-Mail-Adresse. In der Praxis handelt es sich dabei um leicht zu merkende Details, die Sie normalerweise im Profil des Ziels finden können.

Der dritte Schritt ist die eigentliche Wiederherstellung: Sobald Sie die erforderlichen Informationen eingegeben haben, sucht die Anwendung automatisch nach dem Passwort des betreffenden Kontos und zeigt es klar und deutlich an.

Eine einfache und effektive Methode, die keine besonderen technischen Kenntnisse erfordert.

Außerdem können Sie PASS DECODER risikofrei testen. Die Testphase dauert 30 Tage – danach erhalten Sie eine volle Rückerstattung, falls Sie keine Ergebnisse sehen.

Unter den von Hackern am häufigsten verwendeten Computerprogrammen zählt der Keylogger zu den gängigsten. Ein Keylogger (Tastenanschlagsprotokollierer) ist ein Spionageprogramm, das speziell entwickelt wurde, um alle Ihre Tastatureingaben zu stehlen. Mit anderen Worten: Sobald ein Keylogger auf Ihrem Gerät installiert ist, kann sein Betreiber alles erfassen, was Sie auf der Tastatur eingeben – natürlich auch Ihre Anmeldedaten. Das einzige Problem dieser Anwendung besteht darin, dass sie subtil auf dem Gerät des Opfers installiert werden muss, ohne dass dieses davon weiß. Außerdem ist dieses Spionageprogramm nur wirksam, wenn das Opfer eine physische Tastatur verwendet; bei einer virtuellen Tastatur wird es nutzlos.

Um diese Schwachstelle zu umgehen, verwenden Hacker sogenannte Screen-Recorder. Im Gegensatz zum Keylogger, der Ihre eingegebenen Daten stiehlt, zeichnet dieser einfach alles auf, was auf dem Bildschirm passiert. Alle Ihre Aktivitäten sind visuell für den Hacker zugänglich, der sie dann gezielt ausnutzen kann.

Fast jeder nutzt ein WLAN-Netzwerk, jedoch sind nicht alle WLAN-Netzwerke sicher und zuverlässig. Tatsächlich nutzen Hacker eine Technik, bei der sie ein gefälschtes WLAN-Netzwerk einrichten, das die Aktivitäten aller Verbindenden überwacht. Auf diese Weise können Hacker die Anmeldedaten Ihrer Online-Konten stehlen. Das Beeindruckendste an dieser Methode ist, dass kaum Ressourcen benötigt werden, um sie einzurichten. Dennoch ist ein Mindestmaß an technischem Wissen erforderlich, um die Datensammlung unbemerkt durchzuführen.

Diese Methode ist die beliebteste unter Hackern. Der Brute-Force-Angriff ist sowohl einfach als auch komplex. Seine Funktionsweise ist sehr simpel:

Zunächst entwickelt der Hacker ein Skript, das automatisiert Tausende oder sogar Millionen Kombinationen aus Buchstaben, Zahlen und Symbolen generieren kann. Die Idee besteht darin, zufällig verschiedene Passwortvarianten zu erzeugen. Jede dieser Kombinationen wird als Anmeldeversuch genutzt, bis das echte Passwort gefunden wird.

Obwohl diese Technik sehr effektiv ist, erfordert sie viel Geschick bei der Erstellung des automatisierten Skripts. Zudem hängt die Dauer eines erfolgreichen Brute-Force-Hacks stark von der Komplexität des zu knackenden Passworts ab.

Social Engineering (soziale Manipulation) ist keine reine Hacking-Technik. Vielmehr handelt es sich um eine Methode, bei der der Hacker gezielt eine Beziehung zum Opfer aufbaut, um Informationen zu extrahieren. Zunächst versucht der Hacker, eine Verbindung zu seiner Zielperson herzustellen – etwa durch scheinbar harmlose Gespräche oder Spiele. Dabei stellt er gezielte Fragen, um persönliche Informationen zu sammeln. Diese werden anschließend analysiert, um mögliche Anmeldedaten abzuleiten. Social Engineering ist heute eine der am häufigsten verwendeten Methoden, da zwischenmenschliche Beziehungen die Wachsamkeit leicht unterlaufen können. Allerdings garantiert diese Methode keineswegs den Erfolg.

Der Spidering-Angriff ähnelt stark der zuvor beschriebenen Methode. Sowohl beim Social Engineering als auch beim Spidering ist es zunächst notwendig, sich mit der Zielperson vertraut zu machen. Ziel ist es, Vertrauen aufzubauen, um Daten sammeln zu können. Der entscheidende Unterschied besteht darin, dass der Spidering-Angriff wesentlich gründlicher ist: Er erfordert mehr Zeit, Genauigkeit und sensiblere Informationen. Hacker verwenden diese Methode typischerweise, um Unternehmen ins Visier zu nehmen.

Ransomware (Erpressersoftware) ist die beunruhigendste Bedrohung im Bereich der Informatik und Telekommunikation. In den letzten 10 Jahren hat sie den größten Schaden verursacht. Seit einigen Jahren betrachtet die US-Regierung Nutzer solcher Schadsoftware als Terroristen, um Hacker durch Abschreckung von der Nutzung abzuhalten. Entgegen der landläufigen Meinung dient Ransomware nicht nur dazu, Computersysteme als Geiseln zu nehmen und Lösegeld zu erpressen. Es wurde wiederholt nachgewiesen, dass diese Software auch sensible Daten des infizierten Geräts sammelt – und zwar auch auf Smartphones.

SIM-Swapping ist streng genommen keine Hacking-Methode, sondern eine Technik, die eine Sicherheitslücke ausnutzt. Der SIM-Swap macht sich die Schwachstellen der Online-Dienste der Mobilfunkanbieter zunutze. Wenn ein Kunde seinen Mobilfunkanbieter bittet, seine SIM-Karte zu wechseln, erhält er eine neue Karte mit derselben Nummer – genau davon profitiert der Hacker. Bei dieser Methode ruft der Angreifer den Kundenservice des Mobilfunkanbieters seines Opfers an und gibt sich als dessen Kunde aus, indem er persönliche Informationen liefert. Da Identitätsdiebstahl heutzutage relativ einfach ist, gelingt dies oft. Sobald der Betrüger glaubwürdig wirkt, bittet er darum, die Telefonnummer auf eine neue SIM-Karte zu übertragen, die an eine von ihm angegebene Adresse geliefert wird. Ab diesem Moment hat der Hacker Zugriff auf die Telefonnummer. Da soziale Medien wie Snapchat oft direkt mit der Telefonnummer verknüpft sind – sei es für die Zwei-Faktor-Authentifizierung oder die Passwortwiederherstellung – kann Ihr Snapchat-Konto leicht übernommen werden.

Es gibt zahlreiche Techniken, um Anmeldedaten wie Ihr Snapchat-Passwort zu stehlen. Es ist nahezu unmöglich, eine erschöpfende Liste zu erstellen, da die Wahl der Methode von Ihrem Wissensstand, Ihren IT-Ressourcen und Ihren aktuellen Bedürfnissen abhängt. Andererseits können Sie leicht eine Methode finden, die zu Ihnen passt.

Die Grundlagen des Hackings zu verstehen, ist sehr wichtig, um selbst vorbereitet zu sein und über grundlegende Schutzmaßnahmen zu verfügen. Dennoch sind bestimmte Sicherheitsvorkehrungen notwendig, um optimalen Schutz zu gewährleisten.

Im Folgenden finden Sie Empfehlungen zur Verbesserung der Sicherheit Ihres Snapchat-Kontos:

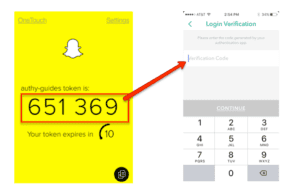

So aktivieren Sie die Zwei-Faktor-Authentifizierung auf Snapchat:

Öffnen Sie Snapchat auf Ihrem Smartphone.

Tippen Sie oben links auf Ihr Bitmoji (oder Profilsymbol).

Tippen Sie dann oben rechts auf das Zahnrad ⚙️, um die Einstellungen zu öffnen.

Scrollen Sie zum Abschnitt „Zwei-Schritt-Verifizierung“ (oder „Zwei-Faktor-Authentifizierung“).

Tippen Sie auf „Zwei-Schritt-Verifizierung aktivieren“.

Wählen Sie Ihre bevorzugte Methode:

Per SMS (Sie erhalten bei jeder Anmeldung auf einem neuen Gerät einen Code)

Über eine Authentifizierungs-App (z. B. Google Authenticator, Authy oder Microsoft Authenticator – sicherer).

Eines ist sicher: Es gibt keine 100%ige Sicherheit. Irgendwo gibt es immer eine Lücke, die ausgenutzt werden kann. Aus diesem Grund empfehlen wir Ihnen PASS DECODER.

Wie bereits erwähnt, ermöglicht Ihnen dieses Programm, das Passwort jedes Snapchat-Kontos innerhalb weniger Minuten wiederherzustellen. Damit müssen Sie sich nie wieder Sorgen um den Verlust Ihres Zugangs machen. Im Falle eines Hacks erhalten Sie Ihr Konto dank PASS DECODER in kürzester Zeit zurück.

Das unbefugte Hacken eines Snapchat-Kontos ist illegal und strafbar. Der unberechtigte Zugriff auf fremde Konten verstößt gegen Datenschutzgesetze und kann schwerwiegende Konsequenzen nach sich ziehen.

Ja, durch starke und einzigartige Passwörter, Aktivierung der Zwei-Faktor-Authentifizierung, Vermeidung verdächtiger Links und Anhänge, Einschränkung der Veröffentlichung persönlicher Daten sowie kontinuierliche Weiterbildung über Sicherheitsbedrohungen.

Nein. Das Hacken fremder Konten ohne Zustimmung ist sowohl illegal als auch unethisch. Dieser Artikel dient ausschließlich Bildungszwecken und rät ausdrücklich von rechtswidrigen Handlungen ab.

Ändern Sie sofort Ihr Passwort, aktivieren Sie die Zwei-Faktor-Authentifizierung (falls noch nicht geschehen), melden Sie den Vorfall dem Snapchat-Support und sichern Sie auch Ihre anderen Online-Konten.

Unabhängig von verfügbaren Techniken oder Tools: Das unbefugte Hacken eines Kontos ist illegal und unethisch. Respektieren Sie stets die Privatsphäre anderer und vermeiden Sie jeglichen unberechtigten Zugriff.