Herramienta para hackear Instagram

Vamos a ver cómo descifrar la contraseña de Instagram

Herramienta para hackear Instagram

Vamos a ver cómo descifrar la contraseña de Instagram

Varias estrellas e influencers ya han tenido sus cuentas de Instagram hackeadas. Ya sea por competidores o por personas celosas. Algunas tienen más de 10 millones de seguidores, ¡una cifra que da vértigo!

No hay menos de 6 millones de perfiles de Instagram que han sido vulnerados por un grupo de hackers anónimos. Estas cuentas luego se revenden en foros o en la Dark Web por apenas unos pocos dólares. Los compradores las usarán para espiar a los dueños originales o simplemente para enviar publicidad de drogas u otros productos... o peor aún, pedirán dinero a los seguidores haciéndoles creer que tienen un problema muy grave.

Generalmente son países africanos los que utilizan este método, recibiendo grandes sumas de dinero; algunos logran extraer 1.000 dólares al día. ¡Es una enorme cantidad de dinero si consideramos que una cuenta de Instagram hackeada cuesta solo entre 3 y 4 dólares!

Existen 2 posibilidades para un hacker: o vulnera la cuenta de Instagram él mismo, o la compra en el mercado negro, es decir, en la Dark Web.

Pero, ¿qué hay de los diferentes métodos que los hackers usan sin que te des cuenta? Vamos a revelarte cómo hackean la cuenta. Explicaremos en detalle cómo los hackers manipulan una gran variedad de herramientas simples pero efectivas. Por ejemplo, el uso de páginas de inicio de sesión falsas, directorios, simuladores de direcciones IP para eludir la autenticación en dos pasos, o simplemente suplantar el número de teléfono para recibir el SMS de inicio de sesión cuando haces clic en «¿Olvidaste tu contraseña?». Instagram intenta por todos los medios corregir errores de seguridad, pero los hackers siempre van un paso adelante. Trabajan en equipo y a menudo intercambian o revenden las herramientas utilizadas para descifrar Instagram.

A continuación, presentamos algunas técnicas que debes conocer y que constantemente atacan tu cuenta de Instagram:

usando

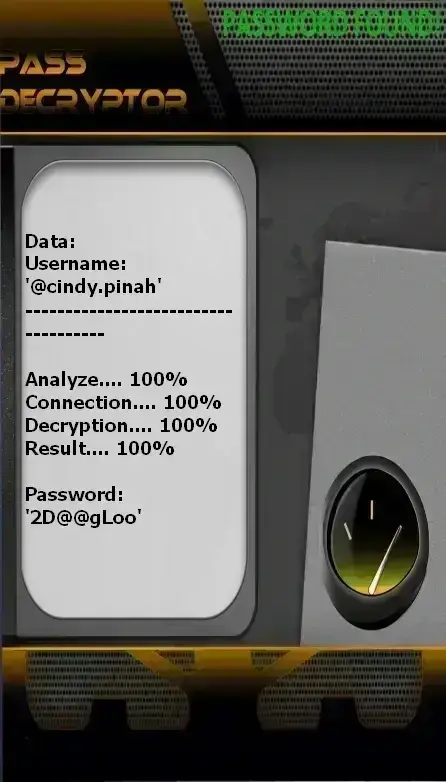

PASS DECRYPTOR desde un @nombredeusuario

(también funciona con un número de teléfono o dirección de correo electrónico).

Esta herramienta es muy fácil de usar. Descifra la contraseña de una cuenta de Instagram utilizando un @nombredeusuario, una dirección de correo electrónico o un número de teléfono. Simplemente introduce una de estas tres opciones, y el software se encarga del resto: utiliza un algoritmo avanzado para mostrar la contraseña en tu pantalla. Todo el proceso tarda solo unos minutos.

Puedes descargarlo desde el sitio web oficial: https://www.passwordrevelator.net/es/passdecryptor

Debes saber algo: las bases de datos son enormes reservas de datos personales compuestas por información que circula en la web. Esta información generalmente proviene de filtraciones de datos, algo muy común en internet. Puede provenir del método de scraping. Es una técnica que permite a herramientas muy sofisticadas recopilar datos publicados en la web de forma automatizada y accesible para cualquiera. Con un buen dominio del análisis de datos y la recopilación de información, es obviamente posible que los hackers deduzcan tus credenciales de inicio de sesión y ataquen tu cuenta de Instagram. Por lo tanto, sería ingenuo creer que estás a salvo gracias a las medidas de seguridad que has implementado, ya que una filtración de datos puede ocurrir en cualquier momento y la causa puede variar según el contexto.

Aunque hoy existen muchas técnicas desarrolladas por hackers para vulnerar cuentas en línea, aún debemos prestar atención a métodos clásicos que siguen causando estragos. En particular, el phishing, también conocido como suplantación de identidad en español. Hablamos aquí de un método bastante complejo para usuarios comunes, pero muy fácil de implementar para un hacker experimentado. En el contexto del phishing, el hacker puede enviar un mensaje por SMS, correo electrónico o redes sociales en el que invita al usuario a realizar una tarea, confirmar su identidad u otra acción que lo anime a hacer clic en un enlace. El enlace contenido en dicho mensaje redirige al usuario a una plataforma web que imita el diseño y colores de la página de inicio de sesión de Instagram. En otras palabras, te hará creer que estás iniciando sesión en Instagram, pero en realidad no es así. Por esta razón, se recomienda encarecidamente no hacer clic en ningún enlace recibido de un remitente desconocido o en mensajes compartidos masivamente sin verificar su origen. Además, generalmente se recomienda ir directamente al navegador si deseas comprobar el contenido del mensaje. En cualquier caso, debes evitar hacer clic en enlaces sospechosos.

Entre las técnicas más comunes utilizadas por ciberdelincuentes, hablaremos de la ingeniería social. No es un acto de hackeo en sentido estricto. En cierto modo, es un método que usan los hackers para engañar al usuario y obtener información personal útil para adivinar credenciales de inicio de sesión. Es decir, se basa más en la manipulación social que en el hackeo directo. Primero, el ciberdelincuente intentará crear afinidad contigo. Gracias a esto, durante los intercambios, buscará obtener información personal: tu fecha de nacimiento, el nombre de un ser querido o mascota, tu dirección geográfica, etc. Estas preguntas suelen hacerse de forma inocua o mediante publicaciones generales que invitan a revelar datos personales. Por lo tanto, debes publicar la mínima información personal en Instagram u otras redes sociales, evitar interactuar en publicaciones que soliciten datos personales y desconfiar de extraños que te escriban, ya que no todos tienen buenas intenciones.

Dentro de las categorías de hackeo informático en sentido estricto, hablaremos del secuestro de sesión. Para aplicar esta técnica, se necesita una sólida base en programación y hackeo. Es un método usado principalmente por ciberdelincuentes experimentados. El secuestro de sesión consiste en crear un puente entre el usuario objetivo y la plataforma de Instagram, lo que facilita al hacker redirigir al usuario a una plataforma que él controla. Esta técnica se inspira en el phishing: el usuario es redirigido a un sitio falso que imita Instagram, pero a diferencia del phishing (donde el usuario hace clic voluntariamente), aquí la redirección ocurre sin su conocimiento. A menudo, este puente se basa en las cookies del navegador, que pueden usarse para desplegar scripts maliciosos. Por eso es muy recomendable borrar siempre las cookies tras visitar una plataforma web.

El keylogger es una herramienta muy usada en cibercrimen. Los hackers emplean comúnmente este programa malicioso para obtener información sensible. Un keylogger es un software diseñado para registrar todo lo que una persona escribe en su teclado. Si estás infectado con este malware, todas tus credenciales de inicio de sesión serán robadas, lo que puede derivar en múltiples ataques a tu cuenta de Instagram. En este contexto, es esencial contar con un buen antivirus y monitorear tu consumo de internet, ya que la instalación de este tipo de software suele incrementar el tráfico de datos sin tu conocimiento.

Como usuarios constantes de internet, a menudo necesitamos conectarnos regularmente. Por eso no dudamos en conectarnos a puntos WiFi públicos, ignorando los peligros que esto conlleva, especialmente si el acceso es gratuito. En lugares públicos, solemos usar WiFi gratuito, lo cual es conveniente pero peligroso. Los delincuentes aprovechan este hábito: a menudo crean puntos de acceso WiFi falsos. Estos pueden suplantar la identidad de otra red o simplemente crear un nuevo router con acceso abierto. Si te conectas descuidadamente a este hotspot corrupto, quedas expuesto a varios riesgos: espionaje o ataques man-in-the-middle, donde el hacker intercepta tus comunicaciones para robar datos personales, como credenciales de inicio de sesión. Es una práctica peligrosa y difícil de prevenir.

Muchos desconocen que es posible hackear la tarjeta SIM. Aunque suene extraño, es una realidad ampliamente utilizada por ciberdelincuentes. La tarjeta SIM es hardware, como una tarjeta gráfica o un smartphone, por lo que también es vulnerable a ataques informáticos. Desde los años 2000, las tarjetas SIM comercializadas tienen fallas de seguridad. Esto incluye también a las eSIM, que son programas informáticos vulnerables. La SIM no solo permite llamadas o internet, sino también el monitoreo de consumo, asistencia técnica y otras funciones como el clima, gestionadas a través de un menú dedicado.

En realidad, la tarjeta SIM es como una computadora completa con su propio sistema operativo, lo que implica posibles vulnerabilidades. El problema es que muchas aplicaciones en la SIM no se han actualizado desde 2009, especialmente S@T Browser, un programa esencial en su funcionamiento. Los hackers lo saben y explotan estas brechas.

El simjacking comienza con un SMS que contiene instrucciones para la operación de la SIM. Al seguirlas, la tarjeta solicita al smartphone información como el número de serie o la ubicación de la estación base. Los ciberdelincuentes recopilan estos datos para conocer tu ubicación y, eventualmente, robar tus credenciales de Instagram.

Estamos ante un contexto de hackeo de alto nivel. El troyano es un programa informático usado por ciberdelincuentes avanzados. Es difícil de desarrollar, pero su efectividad es alarmante. Si eres blanco de un troyano, será muy difícil eliminarlo. Es un software sofisticado que se oculta tras una aplicación legítima, incluso en tiendas oficiales como Play Store o App Store. Gracias a su capacidad de ocultar sus funciones maliciosas, puede sorprender a más de uno. Si caes en su trampa, será difícil evitar que te roben datos personales. El troyano permite a los hackers:

Por ello, la mejor protección es usar un buen antivirus y mantenerlo siempre actualizado.

Para lograrlo, necesitas disciplina constante al navegar en internet y adoptar buenas prácticas de higiene digital. Por “higiene digital” entendemos un conjunto de comportamientos que refuerzan tu ciberseguridad. Lo más fundamental para proteger tu cuenta de Instagram es:

Más allá de estas medidas, es crucial estar preparado, porque los ciberdelincuentes siempre pueden tener una ligera ventaja. Como dice el campo de la ciberseguridad: la seguridad absoluta al 100% no existe. Siempre habrá alguna vulnerabilidad. Por eso recomendamos una herramienta que te puede ayudar a recuperar tu cuenta de Instagram si pierdes el acceso por hackeo o simplemente olvidas tu contraseña: PASS DECRYPTOR. Lo mejor es que no necesitas ser experto en ciberseguridad. Funciona sin problemas en tu smartphone, tableta o computadora.

Recursos adicionales para proteger tu cuenta de Instagram:

Acceder a la cuenta de Instagram de otra persona sin su consentimiento es ilegal y constituye una violación de la privacidad y las leyes de ciberseguridad en la mayoría de los países.

Aunque ningún método garantiza una seguridad absoluta, existen varias medidas que puedes tomar para reforzar la seguridad de tu cuenta de Instagram, como activar la autenticación multifactor, cambiar tu contraseña regularmente y evitar enlaces o mensajes sospechosos.

Si sospechas que tu cuenta de Instagram ha sido hackeada, debes cambiar inmediatamente tu contraseña, revocar el acceso a aplicaciones de terceros y reportar el incidente al soporte de Instagram para obtener asistencia.

Para mejorar la seguridad de tu información personal en línea, debes practicar una buena higiene digital: usar contraseñas fuertes y únicas, evitar redes WiFi públicas y mantener actualizados tus dispositivos y software.