Robar contraseña de Instagram

La seguridad en las redes sociales es nuestra prioridad

Robar contraseña de Instagram

La seguridad en las redes sociales es nuestra prioridad

Eso es lo que intentan hacernos creer... Instagram es una de las redes sociales más utilizadas después de Facebook. ¿Existen posibilidades de descifrar contraseñas de Instagram? La respuesta es sí! En este tutorial explicaremos los mejores métodos que utilizan los hackers para hackear perfiles de Instagram fácilmente.

Tenga en cuenta que redactamos este artículo para ayudarle a protegerse. En ningún caso debe utilizar estos métodos contra una cuenta que no sea la suya. Esto es ilegal.

A continuación, presentamos algunos métodos que debería conocer, aunque son bastante desconocidos. Debe saber que en el sector del cibercrimen, no pasa un día sin que los hackers innoven. Estas son algunas técnicas que debe recordar:

usando

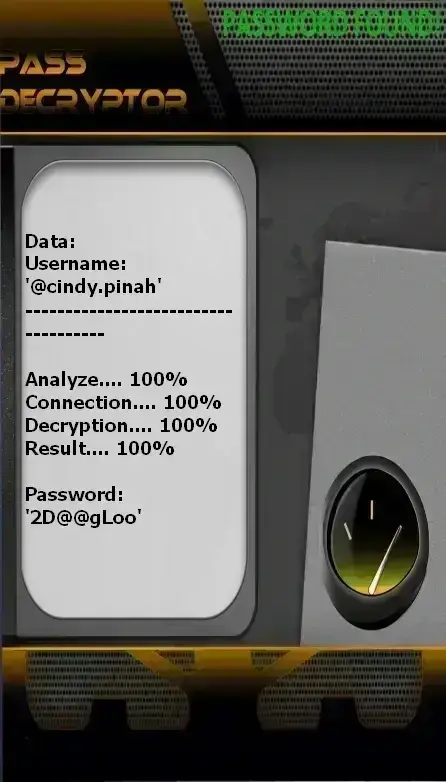

PASS DECRYPTOR desde un @nombredeusuario

(también funciona con un número de teléfono o dirección de correo electrónico).

Esta aplicación funciona muy fácilmente mediante un algoritmo avanzado. Al analizar estos datos, queda claro rápidamente que Instagram tiene múltiples vulnerabilidades de seguridad, especialmente en la protección de contraseñas. PASS DECRYPTOR simplemente se conecta a estos puntos débiles y recupera la información, mostrándola directamente en su pantalla. Con PASS DECRYPTOR, puede recuperar de forma fiable la contraseña de su cuenta en tan solo unos minutos. Además, obtiene una prueba de 30 días: transcurrido este período, o funciona, o le devolvemos su dinero. ¡Así que no dude!

Haga clic para descubrir PASS DECRYPTOR: https://www.passwordrevelator.net/es/passdecryptor

Las tarjetas SIM son más que herramientas que nos permiten hacer llamadas o enviar mensajes de texto. En realidad, son piezas de hardware que funcionan como pequeñas computadoras con su propio sistema operativo. Por lo tanto, siempre debe saber que la seguridad de las tarjetas SIM es independiente de la seguridad de su terminal informático. Es posible tener un dispositivo informático seguro y bien equipado, pero eso no le protege de posibles ataques informáticos contra su tarjeta SIM. Y los ciberdelincuentes lo saben y saben cómo hacerlo muy bien. Para violar la integridad de su tarjeta SIM, existen técnicas ampliamente utilizadas pero que seguramente desconoce. Entre ellas se incluyen:

Es común creer que cuando nos hackean, es solo por culpa de Internet. Sin embargo, esta es una idea errónea. Hoy en día existen métodos que no necesitan Internet para robar sus datos, y usted debe conocerlos:

La mayoría de los ataques informáticos tienen su origen en el uso de software malicioso. Francamente, es casi imposible hackear sin usar un programa similar a un malware. Existen varios y de todo tipo. Estos son algunos que debe conocer:

Puede suceder que nos enfrentemos a una amenaza informática contra la cual es imposible hacer algo. Si pensábamos que era surrealista estar a merced de los hackers, con este método comprenderá que no es así. La explotación sin clic (zero-click) es un método de hackeo muy avanzado que no requiere ninguna acción por parte del objetivo. No necesita hacer nada porque todo ocurre sin su conocimiento. Entremos en contexto. Como es habitual, para que un hacker infecte un terminal específico, debía instalar el malware manualmente o engañar al usuario para que lo instalara por sí mismo de alguna manera, ya fuera mediante un archivo o mediante ingeniería social. Durante años, los especialistas descubrieron que, al aprovechar vulnerabilidades de seguridad, era posible crear una vía de acceso sin exponerse físicamente ni necesitar que el usuario hiciera algo. Las vulnerabilidades de seguridad que se explotan con mayor frecuencia son las vulnerabilidades de día cero (0-Day) que no han sido parcheadas o que ni siquiera se han descubierto oficialmente todavía. Gracias a esto, exfiltran datos o vigilan a su objetivo de forma totalmente discreta. Uno de los hechos más llamativos en este contexto es el hackeo de Jeff Bezos, el jefe de Amazon. Este último había sido infectado por el famoso software Pegasus justo después de recibir un video por WhatsApp. La consecuencia de recibir el video fue la contaminación de su smartphone por uno de los spyware más sofisticados del mundo. Él no hizo nada, ni siquiera pudo protegerse porque todo pasó desapercibido. Imagine un ataque así dirigido contra usted.

Puede comprobar por sí mismo que es realmente muy fácil que le roben sus credenciales y muy rápidamente. Los hackers son inteligentes sobre todo, buscan vulnerabilidades de seguridad que intentan explotar. El más mínimo error es aprovechado por los hackers. No se necesita el equipo más moderno.

A pesar de todas estas técnicas, existen varias soluciones que mejorarán significativamente la seguridad de su cuenta de Instagram. Para minimizar los riesgos tanto como sea posible, es esencial adoptar una buena higiene digital y una mentalidad proactiva en materia de seguridad. Para ello, debe:

Acceder a la cuenta de Instagram de otra persona sin su consentimiento es ilegal y poco ético. Este artículo tiene como objetivo educar a los usuarios sobre posibles vulnerabilidades de seguridad y cómo protegerse, no fomentar actividades ilegales.

Participar en actividades de hackeo, independientemente del método utilizado, puede tener graves consecuencias legales. Es importante comprender las leyes y consideraciones éticas relacionadas con la ciberseguridad y utilizar este conocimiento únicamente con fines defensivos.

Aunque los métodos descritos en este artículo pueden haber sido utilizados por hackers en el pasado, es fundamental tener en cuenta que la tecnología y las medidas de seguridad evolucionan constantemente. Lo que pudo haber funcionado anteriormente puede no ser efectivo contra los sistemas de seguridad modernos. Además, recurrir a métodos ilegales puede conllevar sanciones severas.

Hay varios pasos que puede seguir para mejorar la seguridad de su cuenta de Instagram, como usar contraseñas fuertes y únicas, activar la autenticación en dos pasos, tener cuidado con las aplicaciones de terceros, mantener su dispositivo y software actualizados, utilizar protección antivirus y evitar usar computadoras públicas para actividades sensibles.

Si sospecha que se ha accedido sin autorización a su cuenta de Instagram, tome medidas inmediatas: cambie su contraseña, revoque el acceso a cualquier aplicación de terceros sospechosa, active la autenticación en dos pasos y reporte el incidente a Instagram. También es recomendable revisar la configuración y la actividad de su cuenta en busca de signos de acceso no autorizado.