Hackare la password di Instagram

La sicurezza dei social media è la nostra priorità

Hackare la password di Instagram

La sicurezza dei social media è la nostra priorità

È ciò che cercano di farci credere... Instagram è uno dei social network più utilizzati dopo Facebook. Esistono possibilità di hackerare le password di Instagram? La risposta è sì! In questo tutorial spiegheremo i migliori metodi che gli hacker utilizzano per hackerare profili Instagram facilmente.

Si precisa che questo articolo è stato scritto per aiutarti a proteggerti. In nessun caso dovresti utilizzare questi metodi contro un account che non ti appartiene. È illegale.

Ecco alcuni metodi che dovresti conoscere ma che sono relativamente poco noti. Devi sapere che nel settore della criminalità informatica non passa giorno senza che gli hacker innovino. Ecco alcune tecniche da ricordare:

utilizzando

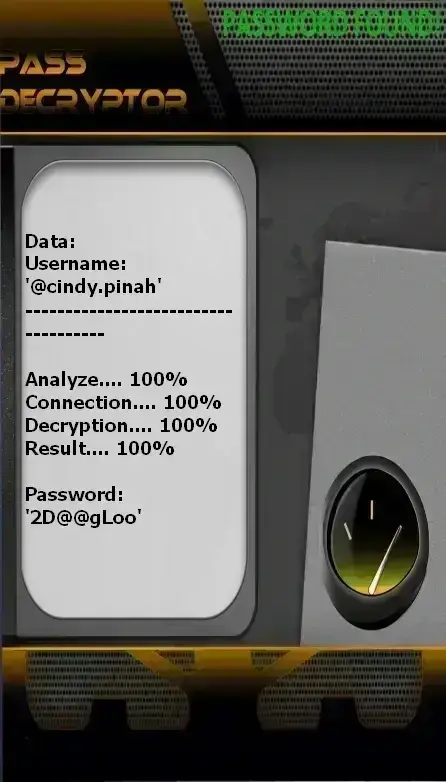

PASS DECRYPTOR dall’@username

(funziona anche con un numero di telefono o un indirizzo email).

Questa applicazione funziona in modo molto semplice grazie a un algoritmo avanzato. Analizzando questi dati, diventa subito chiaro che Instagram presenta molteplici vulnerabilità di sicurezza, soprattutto nella protezione delle password. PASS DECRYPTOR si collega semplicemente a questi punti deboli e recupera le informazioni, visualizzandole direttamente sul tuo schermo. Con PASS DECRYPTOR, puoi recuperare in modo affidabile la password del tuo account in pochi minuti. Ricevi anche una prova gratuita di 30 giorni: trascorso tale periodo, o funziona o ti viene rimborsato l’intero importo. Quindi non esitare!

Clicca per scoprire PASS DECRYPTOR: https://www.passwordrevelator.net/it/passdecryptor

Le SIM non sono semplici strumenti per effettuare chiamate o inviare messaggi. Sono in realtà componenti hardware che funzionano come piccoli computer con un proprio sistema operativo. Devi sempre tenere presente che la sicurezza della SIM è separata dalla sicurezza del tuo dispositivo. Puoi avere un computer sicuro e ben protetto, ma ciò non ti protegge da possibili attacchi informatici alla tua SIM. E i cybercriminali lo sanno e lo sfruttano molto bene. Per violare l’integrità della tua SIM, esistono tecniche ampiamente utilizzate ma che probabilmente non conosci. Tra queste:

Si crede comunemente che, se si viene hackerati, sia solo a causa di Internet. Tuttavia, si tratta di un equivoco. Oggi esistono metodi che non richiedono una connessione Internet per rubare i tuoi dati, e devi conoscerli:

La maggior parte degli attacchi informatici ha origine nell’uso di software malevoli. In effetti, è quasi impossibile hackerare senza ricorrere a un malware. Ne esistono di ogni tipo. Ecco alcuni dei più importanti da conoscere:

Può capitare di trovarsi di fronte a una minaccia informatica contro la quale non è possibile fare nulla. Se pensavi fosse impossibile essere alla mercé degli hacker, con questo metodo capirai che non è così. Lo “zero-click exploit” è una tecnica di hacking molto avanzata che non richiede alcuna azione da parte della vittima. Non devi fare nulla: tutto avviene senza il tuo consenso né la tua consapevolezza. Di solito, per infettare un dispositivo, un hacker doveva installare manualmente il malware o indurre l’utente a farlo tramite ingegneria sociale. Tuttavia, sfruttando vulnerabilità di sicurezza, è ora possibile infiltrarsi senza interagire con la vittima. Le falle più sfruttate sono le cosiddette vulnerabilità “zero-day”, non ancora scoperte o non ancora corrette. Grazie a queste, gli hacker possono esfiltrare dati o sorvegliare i bersagli in modo totalmente invisibile. Un esempio eclatante è l’hackeraggio di Jeff Bezos, CEO di Amazon. Il suo smartphone è stato infettato dal famoso spyware Pegasus semplicemente ricevendo un video su WhatsApp. Non ha fatto nulla: non poteva proteggersi, perché tutto è avvenuto in modo invisibile. Immagina un attacco del genere rivolto a te.

Puoi renderti conto da solo di quanto sia facile e rapido farsi rubare le credenziali! Gli hacker sono innanzitutto intelligenti: cercano vulnerabilità di sicurezza da sfruttare. La minima falla è sufficiente. Non serve possedere l’ultima attrezzatura.

Nonostante tutte queste tecniche, esistono diverse soluzioni che miglioreranno significativamente la sicurezza del tuo account Instagram. Per ridurre al minimo i rischi, è essenziale adottare una buona igiene digitale e un atteggiamento proattivo in materia di sicurezza. Per farlo, dovresti:

Hackerare l’account Instagram di qualcun altro senza il suo consenso è illegale e non etico. Questo articolo ha lo scopo di educare gli utenti sulle potenziali vulnerabilità di sicurezza e su come proteggersi, non di incoraggiare attività illegali.

Qualsiasi attività di hacking, indipendentemente dal metodo utilizzato, può avere gravi conseguenze legali. È fondamentale conoscere le leggi e le considerazioni etiche legate alla cybersecurity e utilizzare queste informazioni esclusivamente a scopo difensivo.

Sebbene i metodi illustrati possano essere stati utilizzati in passato, la tecnologia e le misure di sicurezza evolvono costantemente. Ciò che funzionava prima potrebbe non essere efficace contro i sistemi moderni. Inoltre, fare affidamento su metodi illegali può portare a gravi sanzioni.

Puoi migliorare la sicurezza del tuo account Instagram utilizzando password forti e uniche, attivando l’autenticazione a due fattori, evitando app di terze parti non affidabili, mantenendo aggiornati il dispositivo e il software, usando un antivirus e non accedendo da computer pubblici.

Se sospetti un accesso non autorizzato, agisci immediatamente: cambia la password, revoca l’accesso alle app di terze parti sospette, attiva l’autenticazione a due fattori e segnala l’incidente a Instagram. Controlla anche le impostazioni e le attività del tuo account per eventuali anomalie.