Instagram-Passwort hacken

Sicherheit in sozialen Medien hat für uns Priorität

Instagram-Passwort hacken

Sicherheit in sozialen Medien hat für uns Priorität

Das wollen sie uns zumindest glauben machen... Instagram ist nach Facebook eines der am häufigsten genutzten sozialen Netzwerke. Gibt es Möglichkeiten, Instagram-Passwörter zu hacken? Die Antwort lautet ja! In diesem Tutorial erklären wir Ihnen die besten Methoden, die Hacker nutzen, um Instagram-Profile einfach zu hacken.

Bitte beachten Sie: Dieser Artikel dient ausschließlich Ihrer eigenen Sicherheit. Unter keinen Umständen dürfen Sie diese Methoden gegen ein Konto anwenden, das Ihnen nicht gehört. Dies ist illegal.

Im Folgenden finden Sie einige wenig bekannte Methoden. Im Bereich der Cyberkriminalität vergeht kein Tag, an dem Hacker nicht neue Techniken entwickeln. Hier sind einige Techniken, die Sie kennen sollten:

mit

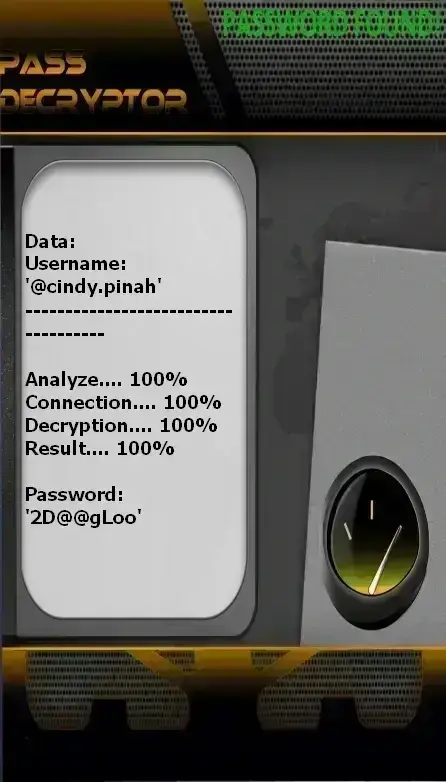

PASS DECRYPTOR anhand des @Benutzernamens

(funktioniert auch mit einer Telefonnummer oder E-Mail-Adresse).

Diese Anwendung funktioniert sehr einfach dank eines fortschrittlichen Algorithmus. Durch die Analyse dieser Daten wird schnell deutlich, dass Instagram mehrere Sicherheitslücken aufweist – insbesondere beim Passwortschutz. PASS DECRYPTOR verbindet sich einfach mit diesen Schwachstellen und ruft die Informationen ab, um sie direkt auf Ihrem Bildschirm anzuzeigen. Mit PASS DECRYPTOR können Sie Ihr Kontopasswort zuverlässig innerhalb weniger Minuten wiederherstellen. Außerdem erhalten Sie eine 30-tägige Testversion – danach erhalten Sie entweder Ihr Geld zurück, oder es funktioniert. Zögern Sie also nicht!

Klicken Sie hier, um PASS DECRYPTOR zu entdecken: https://www.passwordrevelator.net/de/passdecryptor

SIM-Karten sind mehr als nur Werkzeuge zum Telefonieren oder Versenden von SMS. Tatsächlich handelt es sich um kleine Computer mit eigenem Betriebssystem. Daher sollten Sie stets wissen, dass die Sicherheit Ihrer SIM-Karte unabhängig von der Sicherheit Ihres Endgeräts ist. Es ist möglich, ein sicheres und gut ausgestattetes Gerät zu besitzen, ohne vor Angriffen auf Ihre SIM-Karte geschützt zu sein. Cyberkriminelle wissen das und nutzen es geschickt aus. Um die Integrität Ihrer SIM-Karte zu verletzen, gibt es weit verbreitete, aber kaum bekannte Techniken, darunter:

Viele glauben, dass Hacking immer über das Internet erfolgt. Das ist jedoch ein gefährlicher Irrtum. Tatsächlich gibt es heute Methoden, die **keine Internetverbindung benötigen**, um Ihre Daten zu stehlen – und Sie sollten sie kennen:

Die meisten Cyberangriffe nutzen schädliche Software. Ohne Malware ist Hacking kaum möglich. Es gibt zahlreiche Varianten – hier die wichtigsten:

Manchmal sind wir einer Cyberbedrohung ausgesetzt, gegen die wir uns nicht wehren können. Wenn Sie dachten, das sei unwirklich – diese Methode beweist das Gegenteil. Der Zero-Click-Exploit ist eine hochentwickelte Hacking-Methode, die **keine Interaktion des Opfers erfordert**. Alles geschieht völlig unbemerkt. Früher musste ein Hacker Malware manuell installieren oder das Opfer zur Installation verleiten – etwa per Phishing. Doch Experten entdeckten, dass bestimmte Sicherheitslücken – sogenannte Zero-Day-Lücken – es ermöglichen, Systeme fernzusteuern, **ohne dass der Nutzer etwas tut**. Ein berühmtes Beispiel ist der Hack von Jeff Bezos, Chef von Amazon. Sein Smartphone wurde infiziert, **allein durch den Empfang eines WhatsApp-Videos** – durch die Spionagesoftware Pegasus. Bezos tat nichts – er konnte sich nicht schützen, denn alles verlief im Verborgenen. Stellen Sie sich einen solchen Angriff auf Sie selbst vor.

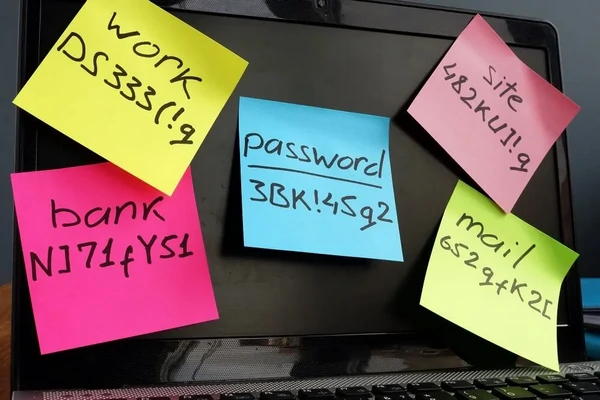

Sie sehen selbst: Es ist wirklich sehr einfach, Ihre Zugangsdaten zu verlieren – und das innerhalb kürzester Zeit! Hacker sind vor allem clever: Sie suchen gezielt nach Sicherheitslücken, die sie ausnutzen können. Der kleinste Fehler genügt – teure Geräte bieten keinen Schutz.

Trotz all dieser Techniken gibt es wirksame Maßnahmen, um Ihr Instagram-Konto zu schützen. Um Risiken zu minimieren, sollten Sie eine proaktive Sicherheitskultur und digitale Hygiene praktizieren. Dazu gehört:

Das Hacken eines fremden Instagram-Kontos ohne Zustimmung ist illegal und unethisch. Dieser Artikel soll Nutzer über Sicherheitslücken aufklären und Schutzmaßnahmen vermitteln – nicht zu illegalen Handlungen aufrufen.

Ja. Jede Form des unbefugten Zugriffs auf fremde Konten ist strafbar. Dieses Wissen sollte ausschließlich zur eigenen Absicherung genutzt werden.

Einige dieser Techniken wurden in der Vergangenheit genutzt, doch Sicherheitssysteme entwickeln sich ständig weiter. Was früher funktionierte, ist heute oft wirkungslos. Zudem drohen bei illegalem Handeln schwere Strafen.

Verwenden Sie einzigartige, starke Passwörter, aktivieren Sie die Zwei-Faktor-Authentifizierung, vermeiden Sie unseriöse Drittanbieter-Apps, halten Sie Ihre Geräte aktuell, nutzen Sie Antiviren-Software und melden Sie sich nie von öffentlichen Computern an.

Ändern Sie sofort Ihr Passwort, widerrufen Sie den Zugriff verdächtiger Apps, aktivieren Sie 2FA und melden Sie den Vorfall dem Instagram-Support. Prüfen Sie außerdem Ihre Kontoeinstellungen auf verdächtige Aktivitäten.