इंस्टाग्राम पासवर्ड हैक करें

सोशल मीडिया सुरक्षा हमारी प्राथमिकता है

इंस्टाग्राम पासवर्ड हैक करें

सोशल मीडिया सुरक्षा हमारी प्राथमिकता है

यही वे हमें विश्वास दिलाने की कोशिश करते हैं... इंस्टाग्राम फेसबुक के बाद सबसे अधिक उपयोग किया जाने वाला सोशल नेटवर्क है। क्या इंस्टाग्राम पासवर्ड हैक करने की कोई संभावना है? उत्तर हाँ है! इस ट्यूटोरियल में, हम उन सर्वश्रेष्ठ विधियों की व्याख्या करेंगे जिनका उपयोग हैकर्स इंस्टाग्राम प्रोफ़ाइल हैक करने के लिए करते हैं।

ध्यान दें कि हम यह लेख आपको सुरक्षित रखने में मदद करने के लिए लिख रहे हैं। किसी भी स्थिति में आपको ऐसी विधियों का उपयोग अपने अलावा किसी अन्य अकाउंट के खिलाफ नहीं करना चाहिए। यह अवैध है।

यहां कुछ ऐसी विधियाँ दी गई हैं जिन्हें आपको जानना चाहिए लेकिन जो काफी अज्ञात हैं। आपको यह जानना चाहिए कि साइबर अपराध क्षेत्र में, हैकर्स नवाचार किए बिना एक भी दिन नहीं जाता। याद रखने के लिए यहां कुछ तकनीकें दी गई हैं:

(यह फ़ोन नंबर या ईमेल पते से भी काम करता है)।

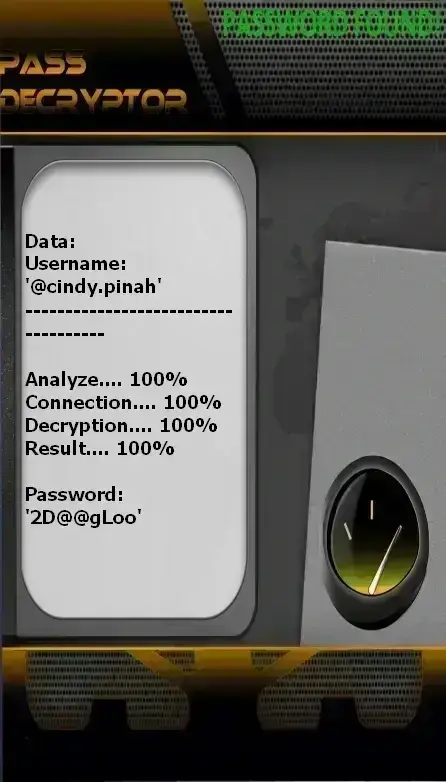

यह एप्लिकेशन एक उन्नत एल्गोरिदम का उपयोग करके बहुत आसानी से काम करता है। इस डेटा का विश्लेषण करने पर यह स्पष्ट हो जाता है कि इंस्टाग्राम में कई सुरक्षा कमजोरियां हैं—खासकर पासवर्ड सुरक्षा में। PASS DECRYPTOR इन कमजोर बिंदुओं से जुड़ता है और जानकारी प्राप्त करता है, जिसे सीधे आपकी स्क्रीन पर प्रदर्शित करता है। PASS DECRYPTOR के साथ, आप कुछ ही मिनटों में अपने अकाउंट का पासवर्ड विश्वसनीय रूप से पुनर्प्राप्त कर सकते हैं। आपको 30-दिन का परीक्षण भी प्राप्त होता है—जिसके बाद या तो यह काम करेगा, या आपको आपका धन वापस मिल जाएगा। इसलिए संकोच न करें!

PASS DECRYPTOR खोजने के लिए क्लिक करें: https://www.passwordrevelator.net/in/passdecryptor

सिम कार्ड केवल कॉल करने या संदेश भेजने के लिए उपकरण से कहीं अधिक हैं। ये वास्तव में ऐसे हार्डवेयर टुकड़े हैं जो छोटे कंप्यूटर की तरह काम करते हैं जिनमें अपना स्वयं का ऑपरेटिंग सिस्टम होता है। इसलिए, आपको हमेशा यह जानना चाहिए कि सिम कार्ड की सुरक्षा आपके कंप्यूटर टर्मिनल की सुरक्षा से अलग है। यह संभव है कि आपका कंप्यूटर डिवाइस सुरक्षित और अच्छी तरह से सुसज्जित हो, फिर भी यह आपको अपने सिम कार्ड पर संभावित कंप्यूटर हमलों से बचाने में सक्षम नहीं है। और साइबर अपराधी इसे जानते हैं और इसे बहुत अच्छी तरह जानते हैं। अपने सिम कार्ड की अखंडता का उल्लंघन करने के लिए, कई तकनीकें हैं जिनका व्यापक रूप से उपयोग किया जाता है लेकिन जिन्हें आप निश्चित रूप से नहीं जानते। इनमें शामिल हैं:

यह सामान्य धारणा है कि जब आप हैक हो जाते हैं, तो यह केवल इंटरनेट की वजह से होता है। फिर भी यह वास्तव में एक गलतफहमी है। वास्तव में, आज ऐसी कई विधियाँ हैं जिन्हें डेटा चुराने के लिए इंटरनेट की आवश्यकता नहीं होती है और आपको उन्हें जानना चाहिए:

अधिकांश कंप्यूटर हमलों का स्रोत दुर्भावनापूर्ण सॉफ्टवेयर के उपयोग में है। सच कहें तो, हैक किए बिना हैक करना लगभग असंभव है। कई प्रकार के हैं और सभी प्रकार के हैं। यहां कुछ ऐसे हैं जिन्हें आपको जानना चाहिए:

ऐसा हो सकता है कि हम एक कंप्यूटर खतरे का सामना कर रहे हों जिसके खिलाफ कुछ भी करना असंभव है। यदि हमें लगता था कि हैकर्स के करुणा के आधीन होना अवास्तविक है, तो आप इस विधि के साथ समझ जाएंगे कि ऐसा नहीं है। ज़ीरो-क्लिक एक्सप्लॉइट एक बहुत उन्नत हैकिंग विधि है जिसके लिए लक्ष्य से कोई कार्रवाई की आवश्यकता नहीं होती है। उसे कुछ भी करने की आवश्यकता नहीं है क्योंकि सब कुछ उसकी जानकारी के बिना हो रहा है। आइए संदर्भ में आते हैं। जैसा कि हमेशा, एक हैकर के लिए एक विशेष एंडपॉइंट को संक्रमित करने के लिए, या तो मैलवेयर को मैन्युअल रूप से स्थापित करना पड़ता था या उपयोगकर्ता को किसी तरह स्वयं इसे स्थापित करने के लिए फंसाना पड़ता था। या तो फ़ाइल या सोशल इंजीनियरिंग का उपयोग करके। कई सालों तक, विशेषज्ञों ने सुरक्षा कमजोरियों का उपयोग करके यह खोजा कि बिना स्वयं को भौतिक रूप से उजागर किए या यहां तक कि उपयोगकर्ता को कुछ भी करने की आवश्यकता के बिना एक पथ बनाना संभव था। जिन सुरक्षा कमजोरियों का अक्सर दोहन किया जाता है, वे 0 डे कमजोरियां हैं जिन्हें पैच नहीं किया गया है या जिन्हें अभी तक आधिकारिक तौर पर खोजा भी नहीं गया है। इसके धन्यवाद, वे डेटा निकालते हैं या अपने लक्ष्य की निगरानी एकदम गुप्त तरीके से करते हैं। इस संदर्भ में सबसे आकर्षक तथ्यों में से एक अमेज़न के प्रमुख जेफ बेजोस की हैकिंग है। बाद वाले को प्रसिद्ध पेगासस सॉफ्टवेयर द्वारा संक्रमित किया गया था जब उन्होंने व्हाट्सएप द्वारा एक वीडियो प्राप्त किया। वीडियो प्राप्त करने का परिणाम दुनिया के सबसे परिष्कृत स्पाइवेयर द्वारा उनके स्मार्टफोन का संदूषण था। बाद वाले ने कुछ भी नहीं किया, वह खुद को बचा भी नहीं सकता था क्योंकि सब कुछ अनदेखा चला गया। कल्पना कीजिए कि आप पर ऐसा हमला किया जाए।

आप स्वयं देख सकते हैं कि आपके पहचानकर्ता चोरी होना वास्तव में बहुत आसान है और बहुत जल्दी! हैकर्स सबसे पहले बुद्धिमान हैं, वे सुरक्षा कमजोरियों की तलाश करते हैं जिनका उन्हें दोहन करना है। सबसे छोटा बग भी हैकर्स द्वारा पकड़े जाने के लिए अच्छा है। नवीनतम उपकरणों की आवश्यकता नहीं है।

इन सभी तकनीकों के बावजूद, कई समाधान हैं जो आपके इंस्टाग्राम अकाउंट की सुरक्षा को काफी बढ़ाएंगे। जितना संभव हो उतना जोखिम कम करने के लिए, अच्छी डिजिटल स्वच्छता और एक सक्रिय सुरक्षा मानसिकता अपनाना आवश्यक है। ऐसा करने के लिए आपको चाहिए:

बिना उनकी सहमति के किसी अन्य व्यक्ति के इंस्टाग्राम अकाउंट में घुसपैठ करना अवैध और अनैतिक है। यह लेख उपयोगकर्ताओं को संभावित सुरक्षा कमजोरियों और स्वयं को कैसे सुरक्षित करने के बारे में शिक्षित करने के लिए है, न कि अवैध गतिविधियों को प्रोत्साहित करने के लिए।

हैकिंग गतिविधियों में शामिल होने से, उपयोग की जाने वाली विधि के बावजूद, गंभीर कानूनी परिणाम हो सकते हैं। साइबर सुरक्षा से संबंधित कानूनों और नैतिक विचारों को समझना महत्वपूर्ण है और इस ज्ञान का उपयोग केवल रक्षात्मक उद्देश्यों के लिए करना चाहिए।

जबकि इस लेख में रूपरेखांकित विधियों का उपयोग हैकर्स द्वारा पिछले समय में किया गया हो सकता है, यह महत्वपूर्ण है कि ध्यान दें कि प्रौद्योगिकी और सुरक्षा उपाय लगातार विकसित हो रहे हैं। जो पहले काम करता था वह आधुनिक सुरक्षा प्रणालियों के खिलाफ प्रभावी नहीं हो सकता। इसके अलावा, अवैध तरीकों पर निर्भर होने से गंभीर दंड हो सकते हैं।

आप अपने इंस्टाग्राम अकाउंट की सुरक्षा को बढ़ाने के लिए कई कदम उठा सकते हैं, जिनमें मजबूत, अद्वितीय पासवर्ड का उपयोग शामिल है, दो-कारक प्रमाणीकरण को सक्षम करना, तृतीय-पक्ष ऐप्स के प्रति सावधान रहना, अपने डिवाइस और सॉफ्टवेयर को अपडेट रखना, एंटीवायरस सुरक्षा का उपयोग करना और संवेदनशील गतिविधियों के लिए सार्वजनिक कंप्यूटर का उपयोग न करना।

यदि आपको लगता है कि आपके इंस्टाग्राम अकाउंट तक अनधिकृत पहुंच है, तो तुरंत अपना पासवर्ड बदलें, किसी भी संदिग्ध तृतीय-पक्ष ऐप्स तक पहुंच रद्द करें, दो-कारक प्रमाणीकरण सक्षम करें और घटना की रिपोर्ट इंस्टाग्राम को करें। अनधिकृत पहुंच के किसी भी संकेत के लिए अपनी अकाउंट सेटिंग्स और गतिविधि की समीक्षा करना भी उचित है।