Instagram-wachtwoord hacken

Socialemedia-beveiliging is onze prioriteit

Instagram-wachtwoord hacken

Socialemedia-beveiliging is onze prioriteit

Daar proberen ze ons van te overtuigen... Instagram is een van de meest gebruikte sociale netwerken na Facebook. Zijn er mogelijkheden om Instagram-wachtwoorden te hacken? Het antwoord is ja! In deze tutorial leggen we de beste methoden uit die hackers gebruiken om Instagram-profielen te hacken.

Let op: dit artikel is bedoeld om je te helpen jezelf te beveiligen. Gebruik deze methoden onder geen enkele omstandigheid tegen een account dat niet van jou is. Dat is illegaal.

Hier zijn enkele methoden die je moet kennen, maar die vrij onbekend zijn. Je moet weten dat in de cybercriminaliteit bijna dagelijks nieuwe technieken worden ontwikkeld. Hier zijn enkele technieken die je moet onthouden:

met

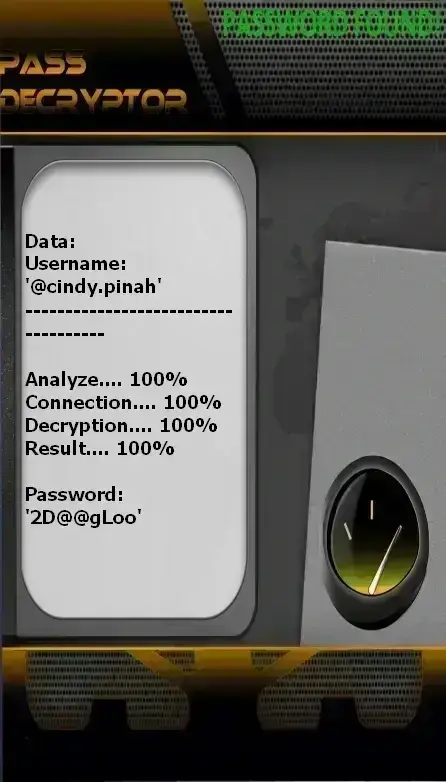

PASS DECRYPTOR via @gebruikersnaam

(werkt ook met een telefoonnummer of e-mailadres).

Deze applicatie werkt zeer eenvoudig dankzij een geavanceerd algoritme. Uit de analyse van deze gegevens blijkt duidelijk dat Instagram meerdere beveiligingslekken heeft—vooral op het gebied van wachtwoordbeveiliging. PASS DECRYPTOR maakt eenvoudig verbinding met deze zwakke punten en haalt de informatie op, die direct op je scherm wordt weergegeven. Met PASS DECRYPTOR kun je je accountwachtwoord betrouwbaar binnen enkele minuten terugvinden. Je krijgt ook een proefperiode van 30 dagen—daarna werkt het, of je krijgt je geld terug. Wacht dus niet langer!

Klik om PASS DECRYPTOR te ontdekken: https://www.passwordrevelator.net/nl/passdecryptor

SIM-kaarten zijn meer dan tools die ons in staat stellen om te bellen of sms’jes te sturen. Het zijn eigenlijk stukjes hardware die werken als kleine computers met een eigen besturingssysteem. Daarom moet je altijd weten dat de beveiliging van SIM-kaarten losstaat van de beveiliging van je computer. Het is mogelijk om een beveiligde en goed uitgeruste computer te hebben, maar dat beschermt je niet tegen mogelijke aanvallen op je SIM-kaart. Cybercriminelen weten dit en beheersen deze technieken uitstekend. Om de integriteit van je SIM-kaart te schenden, bestaan er technieken die veel gebruikt worden, maar die je waarschijnlijk niet kent. Enkele voorbeelden:

Het is een algemeen misverstand dat je alleen gehackt wordt door het internet. Toch klopt dit niet. Tegenwoordig bestaan er methoden die geen internetverbinding nodig hebben om je gegevens te stelen, en die moet je kennen:

De meeste computeraanvallen hebben hun oorsprong in het gebruik van schadelijke software. Eerlijk gezegd is het bijna onmogelijk om te hacken zonder malware-achtige programma’s. Er zijn er verschillende en van allerlei soorten. Hier zijn enkele die je moet kennen:

Het kan voorkomen dat je te maken krijgt met een computergedreigd waartegen je niets kunt doen. Als je dacht dat het surrealistisch was om hulpeloos te zijn tegen hackers, dan zal deze methode je het tegendeel bewijzen. De zero-click exploit is een zeer geavanceerde hackmethode die geen enkele actie van het slachtoffer vereist. Het slachtoffer hoeft niets te doen, want alles gebeurt ongemerkt. Normaal gesproken moest een hacker om een apparaat te infecteren, ofwel malware handmatig installeren, ofwel het slachtoffer ertoe verleiden om het zelf te installeren via sociale manipulatie. Maar specialisten hebben ontdekt dat beveiligingslekken ervoor kunnen zorgen dat een aanval volledig automatisch verloopt. De meest gebruikte kwetsbaarheden zijn 0-Day-lekken die nog niet zijn gepatched of zelfs nog niet officieel zijn ontdekt. Hiermee kunnen hackers ongemerkt gegevens uitlekken of hun doelwit bespioneren. Een bekend voorbeeld is de hack van Jeff Bezos, de baas van Amazon. Zijn telefoon werd geïnfecteerd met de beroemde Pegasus-spyware, simpelweg door een video te ontvangen via WhatsApp. Hij deed niets verkeerds en kon zich niet beschermen—alles gebeurde ongemerkt. Stel je zo’n aanval gericht op jou voor.

Zoals je kunt zien, is het echt heel eenvoudig om je inloggegevens te laten stelen—en dat gebeurt vaak zeer snel! Hackers zijn vooral slim: ze zoeken naar beveiligingslekken die ze kunnen exploiteren. De kleinste fout is voldoende. Je hebt niet de nieuwste apparatuur nodig.

Ondanks al deze technieken bestaan er verschillende oplossingen om de beveiliging van je Instagram-account aanzienlijk te verbeteren. Om risico’s zoveel mogelijk te beperken, is het essentieel om goede digitale hygiëne aan te houden en proactief te zijn in je beveiliging. Je moet:

Het hacken van iemands Instagram-account zonder toestemming is illegaal en onethisch. Dit artikel is bedoeld om gebruikers te informeren over mogelijke beveiligingslekken en hoe ze zichzelf kunnen beschermen, niet om illegale activiteiten aan te moedigen.

Ja, elke vorm van hacken kan ernstige juridische gevolgen hebben. Het is belangrijk om de wetten en ethische richtlijnen rondom cybersecurity te respecteren en deze kennis alleen defensief te gebruiken.

Hoewel sommige technieken in het verleden zijn gebruikt, evolueren beveiligingssystemen voortdurend. Wat eerder werkte, is mogelijk tegenwoordig niet meer effectief. Bovendien kan het gebruik van illegale methoden leiden tot zware sancties.

Gebruik sterke, unieke wachtwoorden, schakel tweestapsverificatie in, vermijd onbetrouwbare apps, houd je software bijgewerkt, gebruik antivirussoftware en log nooit in vanaf openbare apparaten.

Verander onmiddellijk je wachtwoord, herroep toegang tot verdachte apps, schakel tweestapsverificatie in (indien nog niet gedaan) en meld het incident aan Instagram. Controleer ook je accountinstellingen op verdachte activiteit.