Hackear senha do Instagram

A segurança nas redes sociais é a nossa prioridade

Hackear senha do Instagram

A segurança nas redes sociais é a nossa prioridade

É isso que tentam nos fazer acreditar... O Instagram é uma das redes sociais mais utilizadas depois do Facebook. Será que existem possibilidades de hackear senhas do Instagram? A resposta é sim! Neste tutorial, explicaremos os melhores métodos que os hackers usam para hackear perfis do Instagram facilmente.

Atenção: este artigo foi escrito para ajudá-lo a se proteger. Em nenhuma circunstância você deve utilizar estes métodos contra uma conta que não seja sua. Isso é ilegal.

Aqui estão alguns métodos que você precisa conhecer, mas que são pouco conhecidos. Deve saber que, no setor do cibercrime, não passa um dia sem que os hackers inovem. Aqui estão algumas técnicas para memorizar:

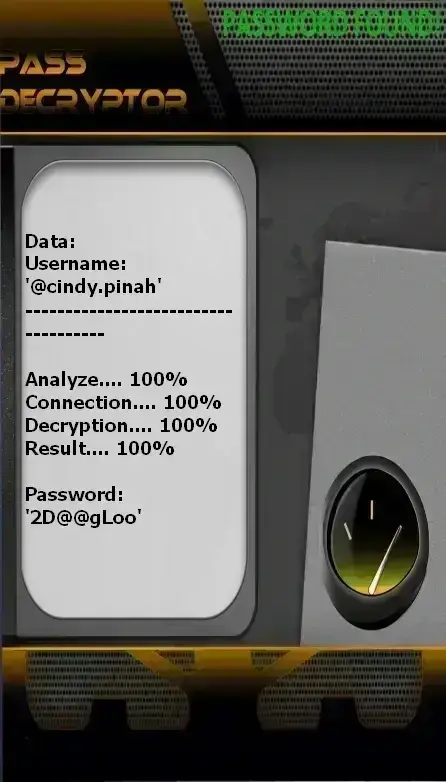

utilizando

o PASS DECRYPTOR a partir do @nome de utilizador

(também funciona com número de telefone ou endereço de e-mail).

Esta aplicação funciona de forma muito simples utilizando um algoritmo avançado. Ao analisar esses dados, fica rapidamente claro que o Instagram possui múltiplas vulnerabilidades de segurança – especialmente na proteção de senhas. O PASS DECRYPTOR simplesmente se conecta a esses pontos fracos e recupera as informações, exibindo-as diretamente na sua tela. Com o PASS DECRYPTOR, pode recuperar com segurança a senha da sua conta em poucos minutos. Também recebe um período de teste de 30 dias – após o qual, se não funcionar, recebe o reembolso integral. Por isso, não hesite!

Clique para descobrir o PASS DECRYPTOR: https://www.passwordrevelator.net/pt/passdecryptor

Os cartões SIM são mais do que ferramentas que nos permitem fazer chamadas ou enviar mensagens. Na verdade, são pequenos dispositivos que funcionam como computadores com seu próprio sistema operativo. Por isso, deve saber que a segurança dos cartões SIM é separada da segurança do seu terminal informático. É possível ter um dispositivo bem equipado e seguro, mas isso não o protege contra possíveis ataques informáticos ao seu cartão SIM. E os cibercriminosos sabem disso e dominam muito bem essas técnicas. Para violar a integridade do seu cartão SIM, existem métodos amplamente utilizados, mas que provavelmente desconhece. Entre eles:

É comum acreditar que, ao ser hackeado, isso ocorre apenas por causa da Internet. No entanto, essa é uma ideia errada. Atualmente, existem métodos que não precisam da Internet para roubar os seus dados, e você deve conhecê-los:

A maioria dos ataques informáticos origina-se no uso de software malicioso. Francamente, é quase impossível hackear sem usar um programa semelhante a malware. Existem vários tipos. Aqui estão alguns que precisa conhecer:

Pode acontecer que enfrentemos uma ameaça informática contra a qual é impossível fazer algo. Se antes achávamos surreal estar à mercê de hackers, com este método perceberá que não é o caso. A exploração zero clique é um método de hacking muito avançado que não requer nenhuma ação por parte da vítima. Ela não precisa fazer nada, pois tudo acontece sem o seu conhecimento. Vamos ao contexto. Normalmente, para um hacker infetar um dispositivo-alvo, ele precisava instalar manualmente o malware ou enganar o utilizador para que o instalasse — quer por ficheiro, quer por engenharia social. Durante anos, especialistas descobriram que, ao explorar vulnerabilidades de segurança, era possível criar um caminho sem exposição física ou necessidade de ação do utilizador. As vulnerabilidades mais exploradas são as chamadas vulnerabilidades zero-day, ainda não corrigidas ou sequer descobertas oficialmente. Graças a isso, os hackers exfiltram dados ou monitorizam os seus alvos de forma totalmente discreta. Um dos casos mais marcantes foi o hackeio de Jeff Bezos, CEO da Amazon. Ele foi infetado pelo famoso software Pegasus logo após receber um vídeo pelo WhatsApp. A consequência foi a contaminação do seu smartphone por um dos spywares mais sofisticados do mundo. Ele não fez nada e não pôde proteger-se, pois tudo ocorreu de forma invisível. Imagine um ataque assim direcionado contra si.

Pode verificar por si mesmo que é realmente muito fácil ter os seus identificadores roubados e muito rapidamente! Os hackers são inteligentes acima de tudo: procuram vulnerabilidades de segurança para explorar. A menor falha é suficiente para ser aproveitada. Não é necessário equipamento de última geração.

Apesar de todas essas técnicas, existem várias soluções que melhorarão significativamente a segurança da sua conta do Instagram. Para minimizar os riscos, é essencial adotar uma boa higiene digital e uma mentalidade proativa em segurança. Para isso, deve:

Invadir a conta do Instagram de outra pessoa sem o seu consentimento é ilegal e antiético. Este artigo tem como objetivo educar os utilizadores sobre possíveis vulnerabilidades de segurança e como se protegerem, e não incentivar atividades ilegais.

Participar em atividades de hacking, independentemente do método utilizado, pode ter graves consequências legais. É importante compreender as leis e considerações éticas relacionadas com a cibersegurança e utilizar este conhecimento apenas com fins defensivos.

Embora os métodos descritos possam ter sido utilizados por hackers no passado, é fundamental ter em conta que a tecnologia e as medidas de segurança evoluem constantemente. O que funcionou anteriormente pode não ser eficaz contra sistemas de segurança modernos. Além disso, recorrer a métodos ilegais pode resultar em penalidades severas.

Existem várias medidas que pode tomar para aumentar a segurança da sua conta do Instagram, nomeadamente utilizar senhas fortes e únicas, ativar a autenticação de dois fatores, ter cuidado com aplicações de terceiros, manter o seu dispositivo e software atualizados, utilizar proteção antivírus e evitar computadores públicos para atividades sensíveis.

Se suspeitar de acesso não autorizado à sua conta do Instagram, tome medidas imediatas: altere a sua senha, revogue o acesso a aplicações de terceiros suspeitas, ative a autenticação de dois fatores e denuncie o incidente ao Instagram. É também aconselhável rever as definições e atividades da sua conta em busca de sinais de acesso não autorizado.