Hackear senha do Instagram

A segurança nas redes sociais é a nossa prioridade

Hackear senha do Instagram

A segurança nas redes sociais é a nossa prioridade

Para evitar ser uma das milhões de pessoas que já tiveram as suas contas do Instagram hackeadas, você deve criar uma senha que utilize muitos caracteres especiais. Os hackers são como garimpeiros, escavando cada pequeno detalhe que possa abrir caminho para o acesso.

Eles utilizam algoritmos de software bastante avançados para hackear senhas do Instagram rapidamente. Quanto mais longa a senha, mais tempo ela provavelmente resistirá ao atacante. Longa, mas não indefinidamente...

Os hackers dispõem de tecnologia de ponta que nem mesmo o FBI possui. A inteligência artificial facilita a adivinhação de senhas. Os computadores conseguem realizar bilhões de cálculos por segundo — por que não combinar um computador com um "cérebro artificial" ao mesmo tempo? É exatamente isso que os piratas já conseguiram fazer! O seu software exibe a senha de uma conta do Instagram em texto claro. Obviamente, esse sistema poderia ser invertido para criar senhas impossíveis de quebrar! Se fosse a máquina a criá-la, e não o ser humano, as falhas no sistema seriam quase inexistentes. Restariam apenas bugs que poderiam comprometer a situação. O seu programa consiste numa rede neural artificial capaz de comparar-se com outras senhas que adivinha.

Vamos analisar as técnicas comuns que podem ajudar a hackear uma conta do Instagram. Talvez você já conheça algumas delas:

utilizando

PASS DECRYPTOR a partir do @nome de utilizador

(também funciona com número de telefone ou endereço de e-mail).

Uma segurança absolutamente perfeita não existe. Mais cedo ou mais tarde, sempre chegará um momento em que — mesmo sem conhecer a senha — será possível recuperá-la e retomar o controlo da conta do Instagram.

O PASS DECRYPTOR é uma aplicação multiplataforma. Com ela, é possível decodificar a senha de qualquer conta do Instagram. Desenvolvida por especialistas em cibersegurança, atende às necessidades de segurança sem exigir que você seja um especialista técnico. Independentemente do seu nível de conhecimento, pode utilizá-la a qualquer momento — de forma rápida e fácil.

Com o PASS DECRYPTOR, é possível descriptografar de forma confiável a senha de uma conta do Instagram a qualquer momento — em poucos minutos. Veja como:

Atenção: você tem direito a um período de teste de 30 dias com o PASS DECRYPTOR. Ao final desse período, ou obtém resultados ou recebe reembolso integral.

Pode ser uma escuta telefónica ou simplesmente espionagem acústica. A escuta clandestina é, no fundo, espionagem. Graças a certas ferramentas, como microfones e antenas de retransmissão portáteis, é perfeitamente possível saber o que uma pessoa está dizendo a outra. De forma simplificada, coletam-se informações que podem ajudar os piratas nas suas ações.

A escuta pode ser realizada por qualquer pessoa, mas especialmente por familiares ou pessoas próximas, pois são aquelas que têm acesso mais fácil para realizar este tipo de ataque.

É uma técnica que consiste essencialmente em converter sons e vibrações em informações inteligíveis. Durante a Segunda Guerra Mundial, essa técnica foi amplamente utilizada para espionar o inimigo. Com o equipamento adequado — como antena, programa de leitura de frequência e ferramenta de conversão —, os sons emitidos por um dispositivo ou objeto são traduzidos em dados. Pode ser um teclado, um alto-falante ou um rotor. Qualquer objeto que produza som regularmente pode fornecer informações. É exatamente nisso que consiste a criptoanálise acústica.

Como é uma prática pouco conhecida pelo público em geral e cujos detalhes técnicos são obscuros, é quase impossível proteger-se contra ela. A única proteção possível seria afastar qualquer pessoa com equipamentos suspeitos ao seu redor.

Interceptar o tráfego web consiste em implantar medidas para saber tudo o que uma pessoa faz quando se conecta à Internet. A interceção ocorre quer na origem — ou seja, durante a ligação — ou durante a navegação web.

Consiste essencialmente em redirecionar um utilizador para uma plataforma diferente da que pretendia aceder. O objetivo é enganar a vigilância do utilizador, fazendo-o acreditar que está na página correta, para que introduza as suas credenciais sem suspeitar que é uma armadilha. Para isso, os hackers podem proceder de várias formas. Podem interceptar pacotes entre servidores DNS, geralmente transmitidos com uma assinatura única de identificação. É possível criar pacotes falsos e posicioná-los como alvo da comunicação.

Além disso, existe outro método para sequestrar a sessão: o sequestro das caches DNS. Tal como os cookies, essas caches criam um marcador que regista as ligações do utilizador. Os hackers conseguem aceder a essas caches, modificá-las e redirecionar o tráfego para uma plataforma falsa. O mais impressionante nesta técnica é que o utilizador-alvo terá grande dificuldade em detetar a fraude. Ele simplesmente não consegue saber o que está acontecendo.

É uma técnica que consiste em descobrir a senha de uma conta online testando várias combinações. Para facilitar a tarefa, o hacker baseia-se em duas coisas: um dicionário e um script automatizado.

O dicionário é uma base de dados onde o hacker armazena todas as combinações que pretende testar para encontrar a senha correta. Existem milhares, senão milhões, de combinações possíveis. A maioria dessas combinações provém de vazamentos de dados ou invasões informáticas que permitiram acumular essa informação. Também podem ser combinações geradas automaticamente por software especializado. Neste caso, falamos antes de quebra de senhas.

Existem vários programas informáticos concebidos especificamente para extrair dados dos sistemas onde foram instalados. Trata-se literalmente de roubo de informação, pois tudo é feito sem o conhecimento da pessoa visada. Aqui estão alguns extratores de dados que deve conhecer:

É uma técnica baseada no nosso hábito de clicar em tudo o que aparece. Os hackers compreenderam bem isso e instalam scripts maliciosos atrás de botões que tendemos a clicar, redirecionando-nos para plataformas maliciosas. Frequentemente, utilizam os botões "like" ou "share" para enganar o utilizador. Parece muito semelhante ao phishing, mas sem oferecer um link explícito. É muito comum em redes sociais como o Instagram. Pode acontecer que aplicações de terceiros usem esta técnica para facilitar o ataque — por isso, se durante a navegação vir uma aplicação que o convida a agir, ignore-a.

A segurança da sua conta do Instagram começa com uma higiene digital rigorosa no uso diário da Internet. Cada ação online deixa um rasto, e cada informação partilhada pode ser explorada. A cibersegurança não é apenas uma questão tecnológica — é, acima de tudo, uma questão de comportamento e vigilância constante.

O Instagram, como todas as redes sociais, é uma verdadeira mina de ouro de dados pessoais e informações sensíveis para cibercriminosos. A sua conta contém não só fotos e vídeos, mas também indícios sobre os seus hábitos, movimentos, relações sociais, interesses e até dados financeiros se usar funcionalidades de comércio eletrónico. Os cibercriminosos não atacam a sua conta ao acaso — sabem exatamente o valor desses dados, seja para roubo de identidade, fraude financeira, chantagem ou revenda na dark web.

Perante essas ameaças constantes, é crucial adotar uma abordagem proativa e em camadas. Abaixo estão os nove métodos fundamentais que todo utilizador do Instagram deve implementar para preservar a confidencialidade e integridade da sua conta:

A proteção eficaz da conta do Instagram não depende de uma única medida milagrosa, mas da aplicação rigorosa e consistente de uma estratégia de segurança em múltiplas camadas. Cada um dos nove métodos descritos acima desempenha um papel específico no seu sistema de defesa global, e a remoção de qualquer elemento cria uma vulnerabilidade que os cibercriminosos podem explorar.

Imagine a sua segurança digital como uma fortaleza medieval: muralhas exteriores (firewall e VPN) repelem ataques remotos, portões e pontes levadiças (senhas e autenticação de dois fatores) controlam o acesso, guardas (antivírus e anti-malware) patrulham constantemente em busca de intrusos, e a torre central (bloqueio físico do dispositivo) protege os seus bens mais preciosos como último recurso.

A higiene digital é um processo contínuo que exige vigilância e disciplina constantes. As ameaças evoluem continuamente — o que era seguro ontem pode tornar-se vulnerável amanhã. Mantenha-se informado sobre as últimas ameaças consultando regularmente fontes fiáveis como o Centro de Ajuda do Instagram.

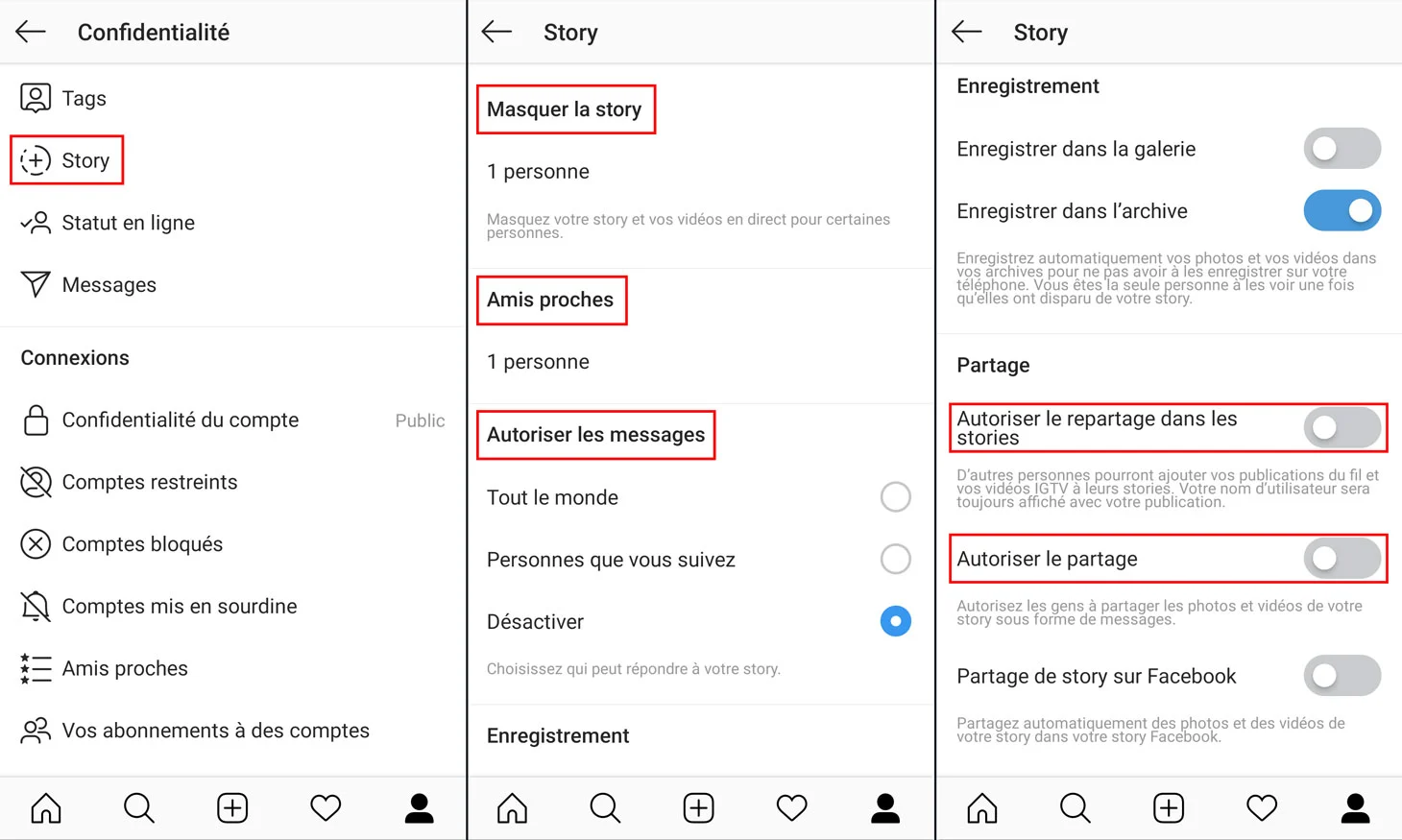

Plano de ação imediato: Se ainda não implementou todas estas medidas, comece hoje com as mais críticas, nesta ordem de prioridade: 1) Ative a autenticação de dois fatores, 2) Crie uma senha forte e única, 3) Bloqueie o seu smartphone, 4) Instale e configure software antivírus, 5) Ative atualizações automáticas, 6) Revise as definições de privacidade do Instagram, 7) Limpe as aplicações de terceiros autorizadas, 8) Passe para um gestor de senhas dedicado, 9) Instale uma VPN de qualidade.

Cada medida que implementar fortalece significativamente a sua postura de segurança. Não se deixe desencorajar pela amplitude da tarefa — mesmo melhorias parciais são infinitamente melhores do que a inação. Comece com uma medida hoje, outra amanhã, e progrida gradualmente para uma segurança completa.

Eduque o seu círculo: A cibersegurança é uma responsabilidade coletiva. Partilhe este conhecimento com a sua família, amigos e colegas. Uma rede social só é verdadeiramente segura quando todos os seus utilizadores adotam práticas responsáveis de segurança. Pode salvar alguém de um comprometimento devastador apenas partilhando esta informação.

Em caso de comprometimento: Se, apesar de todas as precauções, a sua conta do Instagram for hackeada, responda imediatamente com este protocolo de emergência: 1) Tente voltar a entrar e alterar a senha, 2) Se não conseguir, use o link “Esqueci a senha” para redefinir por e-mail ou SMS, 3) Contacte o Suporte do Instagram e reporte o incidente, 4) Avise imediatamente os seus contactos para não seguirem instruções suspeitas recebidas da sua conta, 5) Verifique todas as outras contas que usaram a mesma senha e altere-as, 6) Analise o seu dispositivo com ferramentas antivírus e anti-malware para detetar possível infeção, 7) Documente todo o incidente com capturas de ecrã para facilitar os esforços de recuperação.

A sua conta do Instagram representa uma parte importante da sua identidade digital, memórias, relações e, potencialmente, da sua atividade profissional. Merece o tempo e a atenção necessários para protegê-la adequadamente. A segurança não é um destino final, mas uma jornada contínua. Comprometa-se com este caminho hoje para proteger a sua presença digital e desfrutar do Instagram com tranquilidade.

R: Não, hackear a conta do Instagram de outra pessoa sem a sua permissão é ilegal e antiético.

R: Existem várias medidas que pode tomar para proteger a sua conta do Instagram, incluindo utilizar uma senha forte e única, ativar a autenticação de dois fatores, ter cuidado com aplicações de terceiros e manter o seu dispositivo e software atualizados.

R: Se a sua conta do Instagram for hackeada, deve imediatamente alterar a sua senha, revogar o acesso a quaisquer aplicações de terceiros suspeitas e reportar o incidente ao Instagram para obter assistência adicional.