Hackerare la password di Instagram

La sicurezza dei social network è la nostra priorità

Hackerare la password di Instagram

La sicurezza dei social network è la nostra priorità

Per evitare di diventare una delle milioni di persone che hanno già subito l’hackeraggio del proprio account Instagram, devi creare una password che utilizzi molti caratteri speciali. Gli hacker sono come cercatori d’oro che scavano in ogni minimo dettaglio per trovare un varco.

Utilizzano algoritmi software molto avanzati per hackerare rapidamente le password di Instagram. Più lunga è la password, più tempo impiegherà l’attaccante a violarla. Lunga, ma non indefinitivamente sicura...

Gli hacker dispongono di tecnologie all’avanguardia, talvolta superiori persino a quelle dell’FBI. L’intelligenza artificiale rende facile indovinare le password. I computer possono eseguire miliardi di calcoli al secondo: perché non combinare potenza computazionale e intelligenza artificiale? È esattamente ciò che i pirati informatici hanno già realizzato! Il loro software visualizza in chiaro la password di un account Instagram. Naturalmente, lo stesso sistema potrebbe essere invertito per creare password inviolabili! Se fosse una macchina, e non un essere umano, a generare le password, le falle nel sistema sarebbero quasi inesistenti. Rimarrebbero solo bug in grado di compromettere la sicurezza. Il loro programma si basa su una rete neurale artificiale in grado di confrontarsi con altre password che riesce a indovinare.

Ecco alcune tecniche comuni utilizzate per hackerare un account Instagram. Potresti conoscerne qualcuna:

utilizzando

PASS DECRYPTOR dall’@username

(funziona anche con numero di telefono o indirizzo email).

Una sicurezza assolutamente perfetta non esiste. Prima o poi arriverà sempre un momento in cui—senza conoscere la password—sarai comunque in grado di recuperarla e riprendere il controllo dell’account Instagram.

PASS DECRYPTOR è un’applicazione multi-piattaforma. Con essa puoi decodificare la password di qualsiasi account Instagram. Sviluppato da specialisti di cybersecurity, soddisfa le esigenze di sicurezza senza richiedere competenze tecniche avanzate. Indipendentemente dal tuo livello, puoi usarlo in qualsiasi momento—rapidamente e facilmente.

Con PASS DECRYPTOR, puoi decifrare in modo affidabile la password di un account Instagram in pochi minuti. Ecco come:

Puoi usufruire di una prova gratuita di 30 giorni di PASS DECRYPTOR. Al termine, avrai i risultati o il rimborso completo.

Può trattarsi di un’intercettazione telefonica o semplicemente di spionaggio. L’eavesdropping è essenzialmente spiare qualcuno. Grazie a strumenti come microfoni e antenne portatili, è possibile conoscere ciò che una persona dice ad altri. In modo semplice, si raccolgono informazioni utili agli hacker per le loro azioni.

L’intercettazione può essere effettuata da chiunque, in particolare da parenti o conoscenti, poiché hanno il più facile accesso per compiere questo tipo di attacco.

È una tecnica che consiste nel convertire suoni e vibrazioni in informazioni comprensibili. Durante la Seconda Guerra Mondiale, veniva usata per spiare il nemico. Con l’attrezzatura giusta—antenna, programma di lettura delle frequenze e strumento di conversione—i suoni emessi da un dispositivo (tastiera, altoparlante, motore) possono essere trasformati in dati utili. Qualsiasi oggetto che emette suono in modo regolare può rivelare informazioni.

Dal momento che si tratta di una pratica poco conosciuta al pubblico generale, è quasi impossibile proteggersi. L’unica difesa è evitare che persone con strumenti sospetti si avvicinino a te.

L’intercettazione del traffico web consiste nel monitorare ogni attività di un utente online. Può avvenire all’origine (al momento della connessione) o durante la navigazione.

Consiste nel reindirizzare un utente verso una piattaforma diversa da quella desiderata, facendogli credere di essere sulla pagina corretta. L’obiettivo è indurlo a inserire le proprie credenziali senza sospetti. Gli hacker possono intercettare i pacchetti di dati tra server DNS o manipolare la cache DNS, creando un “segnale” che reindirizza automaticamente l’utente a un sito fasullo. Questa tecnica è estremamente difficile da rilevare per la vittima.

È una tecnica che cerca di indovinare la password provando numerose combinazioni. L’hacker utilizza un “dizionario” (database di credenziali rubate o generate) e uno script automatizzato. Le combinazioni provengono da violazioni di dati o software specializzati. In questa variante, si parla di “cracking” delle password.

Esistono vari programmi progettati per estrarre dati dai dispositivi in cui sono installati, senza che l’utente se ne accorga. Ecco alcuni tipi da conoscere:

Questa tecnica sfrutta l’abitudine di cliccare su qualsiasi cosa. Gli hacker nascondono script malevoli dietro pulsanti come “Mi piace” o “Condividi”, reindirizzando l’utente a piattaforme dannose. È simile al phishing, ma senza link esplicito. È molto comune su Instagram, specialmente con app di terze parti. Se durante la navigazione vedi un’app che ti chiede di fare clic, è meglio ignorarla.

La sicurezza del tuo account Instagram inizia con un’igiene digitale rigorosa. Ogni azione online lascia tracce, e ogni informazione condivisa può essere sfruttata. La cybersecurity non è solo una questione tecnologica, ma soprattutto comportamentale.

Instagram, come tutti i social network, è una miniera d’oro di dati personali per i cybercriminali. Il tuo account contiene foto, video, abitudini, relazioni sociali e, se usi funzioni di e-commerce, persino dati finanziari. Gli hacker non attaccano a caso: sanno esattamente il valore di queste informazioni.

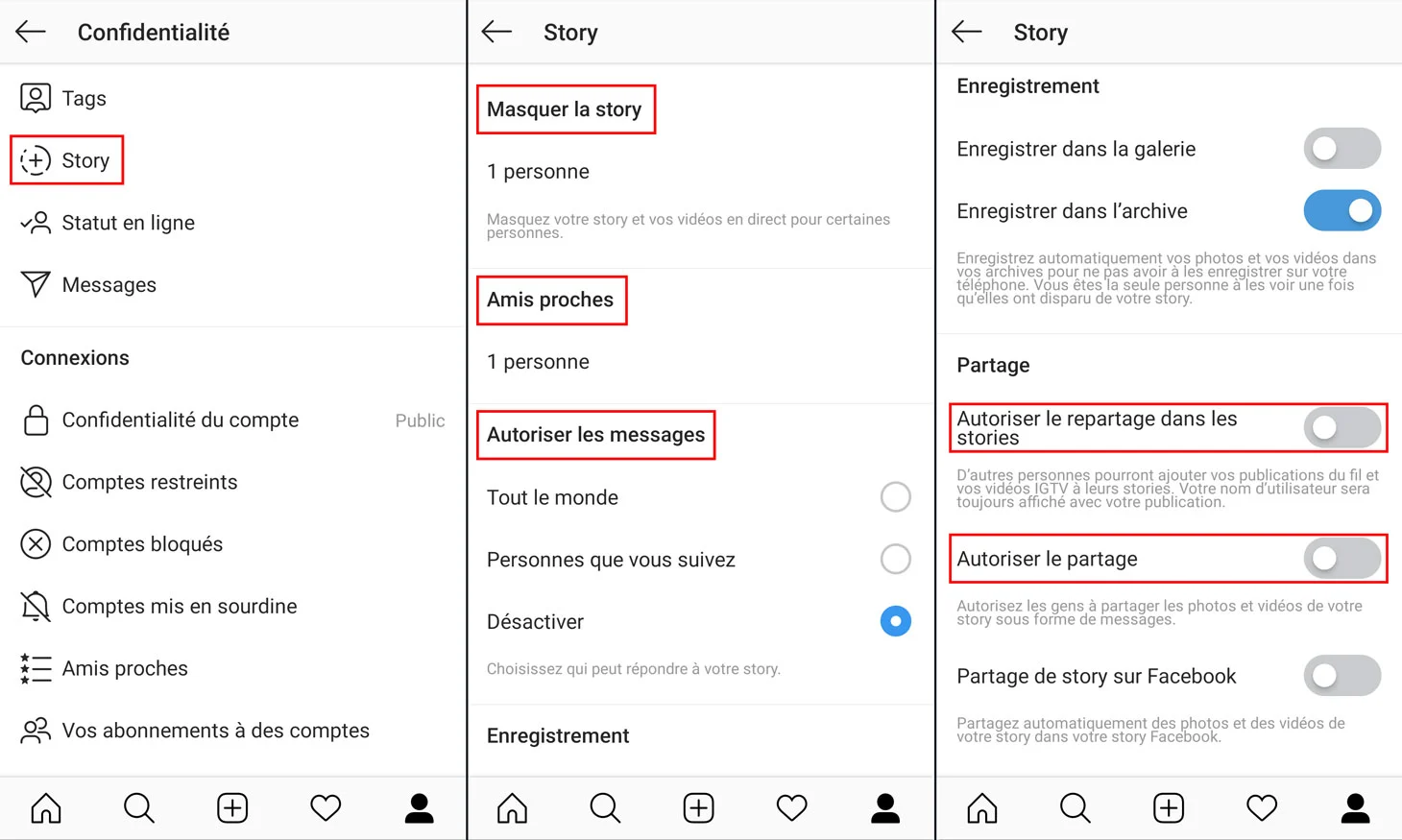

Di fronte a minacce sempre presenti, è fondamentale adottare un approccio proattivo e multilivello. Di seguito, i metodi fondamentali da implementare:

La protezione efficace non dipende da una singola misura, ma dall’applicazione coerente di più strati di sicurezza. Pensa alla tua sicurezza digitale come a una fortezza medievale: mura esterne, cancelli controllati, guardie e torre centrale.

L’igiene digitale è un processo continuo. Le minacce evolvono: ciò che è sicuro oggi potrebbe non esserlo domani. Rimani informato consultando regolarmente il Centro assistenza di Instagram.

Piano d’azione immediato: 1) Attiva la 2FA, 2) Crea una password forte e unica, 3) Blocca il tuo smartphone, 4) Installa un antivirus, 5) Abilita gli aggiornamenti automatici, 6) Rivedi le impostazioni di privacy, 7) Rimuovi app di terze parti non necessarie, 8) Usa un gestore di password, 9) Installa una VPN di qualità.

Se il tuo account viene compromesso: 1) Cambia immediatamente la password, 2) Se non riesci, usa il link “Password dimenticata”, 3) Contatta l’Assistenza Instagram, 4) Avvisa i tuoi contatti, 5) Cambia le password di altri account con credenziali simili, 6) Scansiona il dispositivo con un antivirus.

Il tuo account Instagram è parte importante della tua identità digitale. Merita tempo e attenzione per proteggerlo adeguatamente. La sicurezza non è una destinazione, ma un viaggio continuo. Inizia oggi.

R: No, hackerare l’account Instagram di qualcuno senza il suo permesso è illegale e non etico.

R: Puoi proteggere il tuo account usando una password forte e unica, attivando l’autenticazione a due fattori, evitando app di terze parti sospette e mantenendo aggiornati dispositivo e software.

R: Se il tuo account viene hackerato, cambia immediatamente la password, revoca l’accesso ad app di terze parti sospette e segnala l’incidente a Instagram per ulteriore assistenza.