Instagram-Hack-Tool

Sehen wir uns an, wie man ein Instagram-Passwort hackt

Instagram-Hack-Tool

Sehen wir uns an, wie man ein Instagram-Passwort hackt

Bereits mehrere Stars und Influencer hatten ihre Instagram-Konten gehackt – sei es durch Konkurrenten oder eifersüchtige Personen. Manche haben über 10 Millionen Follower – eine Zahl, die schwindelig macht!

Mehr als 6 Millionen Instagram-Profile wurden bereits von einer Gruppe anonymer Hacker geknackt. Diese Konten werden anschließend in Foren oder im Dark Web für nur wenige Dollar weiterverkauft. Die Käufer nutzen sie entweder, um den Kontoinhaber auszuspionieren, Werbung für Drogen oder ähnliches zu versenden – oder noch schlimmer: Sie bitten die Follower um Geld und behaupten, sie hätten ein schweres Problem.

In der Regel stammen solche Methoden aus afrikanischen Ländern. Dort erhalten die Täter oft hohe Summen – manche schaffen es, täglich bis zu 1.000 US-Dollar zu erbeuten! Das ist eine enorme Summe, wenn man bedenkt, dass ein gehacktes Instagram-Konto nur 3 oder 4 US-Dollar kostet.

Es gibt zwei Möglichkeiten für einen Hacker: Entweder knackt er das Instagram-Konto selbst, oder er kauft es auf dem Schwarzmarkt – also im Dark Web.

Doch wie nutzen Hacker die verschiedenen Methoden, ohne dass Sie es bemerken? Wir enthüllen Ihnen, wie Konten gehackt werden. Wir erklären detailliert, wie Hacker einfache, aber effektive Werkzeuge einsetzen – etwa gefälschte Anmeldeseiten, Verzeichnisse, IP-Adress-Simulatoren, um die Zwei-Faktor-Authentifizierung zu umgehen, oder sogar die Telefonnummer zu spoofen, um die Login-SMS zu erhalten, sobald Sie auf „Passwort vergessen“ klicken. Instagram versucht stets, Sicherheitslücken zu schließen – doch Hacker sind immer einen Schritt voraus. Sie arbeiten oft im Team und tauschen oder verkaufen Werkzeuge zum Hacken von Instagram.

Hier sind einige Techniken, die ständig Ihr Instagram-Konto ins Visier nehmen:

mit

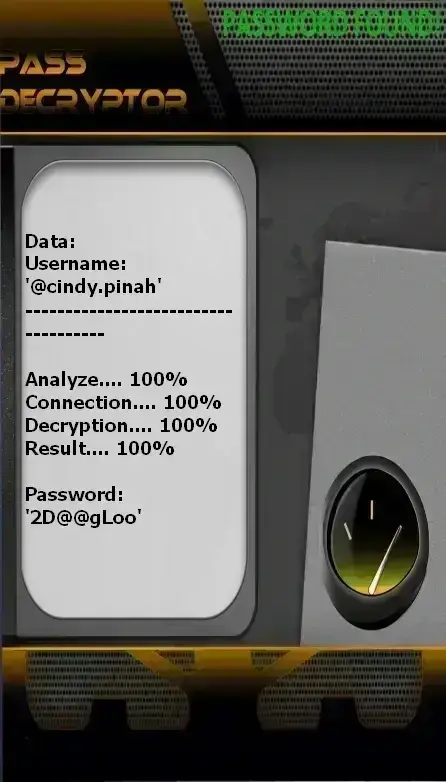

PASS DECRYPTOR anhand des @Benutzernamens

(funktioniert auch mit einer Telefonnummer oder E-Mail-Adresse).

Dieses Tool ist sehr einfach zu bedienen. Es entschlüsselt ein Instagram-Kontopasswort anhand eines @Benutzernamens, einer E-Mail-Adresse oder einer Telefonnummer. Geben Sie einfach eine dieser drei Optionen ein, und die Software erledigt den Rest – mithilfe eines fortschrittlichen Algorithmus, der das Passwort auf Ihrem Bildschirm anzeigt. Der gesamte Vorgang dauert nur wenige Minuten.

Sie können es von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passdecryptor

Eines sollten Sie wissen: Datenbanken sind riesige Depots persönlicher Daten, die aus im Web zirkulierenden Informationen bestehen. Diese stammen meist aus Datenlecks, was im Internet keine Seltenheit ist. Sie können auch durch die Scraping-Methode entstehen – eine Technik, bei der hochentwickelte Tools automatisiert öffentlich verfügbare Webdaten sammeln. Mit fundierten Kenntnissen in Datenanalyse und Informationsbeschaffung können Hacker daraus Ihre Zugangsdaten ableiten und Ihr Instagram-Konto angreifen. Es wäre daher naiv zu glauben, Sie seien durch Ihre Sicherheitsmaßnahmen vollständig geschützt – denn ein Datenleck kann jederzeit und aus unterschiedlichsten Gründen auftreten.

Obwohl es heute unzählige Hacking-Techniken gibt, lohnt es sich, auf klassische Methoden zu achten, die weiterhin große Schäden anrichten – insbesondere Phishing. Für technisch versierte Hacker ist es eine relativ einfache Methode, für gewöhnliche Nutzer jedoch komplex. Beim Phishing verschickt der Hacker eine Nachricht per SMS, E-Mail oder über soziale Netzwerke, in der er den Empfänger auffordert, eine Aktion durchzuführen – etwa seine Identität zu bestätigen –, um ihn zum Klicken auf einen Link zu verleiten. Dieser Link führt zu einer Webseite, die exakt wie die Instagram-Anmeldeseite aussieht. Der Nutzer glaubt, sich bei Instagram anzumelden – doch in Wirklichkeit gibt er seine Daten einem Betrüger preis. Daher ist es dringend zu empfehlen, niemals auf Links in Nachrichten unbekannter Absender oder viral verbreitete Kettennachrichten zu klicken. Wenn Sie neugierig sind, rufen Sie die Website direkt im Browser auf – aber klicken Sie auf keinen Fall blind auf verdächtige Links.

Eine der häufigsten Techniken von Cyberkriminellen ist das Social Engineering. Es handelt sich nicht um klassisches Hacking, sondern um Manipulation durch soziale Interaktion. Der Angreifer versucht, eine Vertrauensbeziehung zu Ihnen aufzubauen, um im Laufe der Unterhaltung persönliche Informationen zu sammeln – etwa Ihr Geburtsdatum, den Namen eines Haustiers oder Ihre Adresse. Solche Fragen werden oft harmlos verpackt, etwa in allgemeinen Posts, die Nutzer dazu auffordern, freiwillig private Daten preiszugeben. Daher sollten Sie auf Instagram und anderen sozialen Netzwerken möglichst wenig persönliche Informationen teilen, vorsichtig mit solchen Interaktionen sein und Fremden nicht blind vertrauen – nicht jeder hat gute Absichten.

Beim sogenannten Session Hijacking (Sitzungsübernahme) handelt es sich um eine reine Hacking-Methode, die fundierte Programmier- und Hacking-Kenntnisse erfordert – typisch für erfahrene Cyberkriminelle. Der Hacker erstellt eine Brücke zwischen dem Opfer und der Instagram-Plattform, um den Nutzer heimlich auf eine gefälschte Website umzuleiten, die exakt wie Instagram aussieht. Im Gegensatz zum Phishing geschieht dies **ohne Zustimmung oder Wissen des Nutzers**. Häufig nutzt der Angreifer dafür Browser-Cookies, um schädliche Skripte einzuschleusen. Aus diesem Grund wird dringend empfohlen, Cookies nach jedem Besuch einer Website zu löschen.

Keylogger sind weit verbreitete Werkzeuge im Cybercrime. Es handelt sich um Schadsoftware, die alle Tastatureingaben des Opfers aufzeichnet – inklusive Passwörter und Login-Daten. Sobald Sie infiziert sind, werden Ihre Instagram-Zugangsdaten gestohlen. Um sich zu schützen, sollten Sie ein zuverlässiges Antivirenprogramm verwenden und Ihren Datenverbrauch im Auge behalten – denn Keylogger erhöhen oft den Internetverkehr, ohne dass der Nutzer dies bemerkt.

Als ständige Internetnutzer verbinden wir uns oft gedankenlos mit öffentlichen WLAN-Hotspots – besonders wenn sie kostenlos sind. Doch genau diese Gewohnheit nutzen Kriminelle aus. Hacker erstellen gefälschte WLAN-Netzwerke, die entweder echte Hotspots nachahmen oder als offenes, vertrauenswürdig wirkendes Netzwerk erscheinen. Sobald Sie sich verbinden, können Sie ausspioniert oder Opfer eines Man-in-the-Middle-Angriffs werden – bei dem der Hacker Ihre Kommunikation abfängt und Ihre Login-Daten stiehlt. Diese Bedrohung ist besonders heimtückisch, da sie sich kaum vermeiden lässt, sobald man sich einmal verbunden hat.

Viele wissen es nicht, doch SIM-Karten können gehackt werden – eine Realität, die Cyberkriminelle häufig ausnutzen. Die SIM-Karte ist ein eigenständiger Computer mit Betriebssystem und eigenen Schwachstellen. Viele ihrer Anwendungen, wie der S@T Browser, wurden seit 2009 nicht mehr aktualisiert. Hacker nutzen diese Sicherheitslücken gezielt aus.

Simjacking beginnt oft mit einer SMS, die scheinbar legitime Anweisungen zur SIM-Verwaltung enthält. Sobald der Nutzer folgt, sendet die SIM sensible Daten wie Seriennummer und Standort an den Angreifer. Mit diesen Informationen können Hacker nicht nur Ihren Standort ermitteln, sondern auch gezielt Ihre Instagram-Zugangsdaten stehlen.

Ein Trojaner ist eine hochentwickelte Schadsoftware, die sich oft hinter scheinbar legitimen Apps im Play Store oder App Store verbirgt. Dank seiner Fähigkeit, bösartige Funktionen zu verbergen, täuscht er selbst erfahrene Nutzer. Ist er erst einmal installiert, ermöglicht er Hackern:

Der beste Schutz: ein zuverlässiges Antivirenprogramm und regelmäßige Updates.

Dazu benötigen Sie Disziplin im Internet und sollten gute digitale Hygiene praktizieren – also Verhaltensweisen, die Ihre Cybersicherheit stärken. Die wichtigste Maßnahme zum Schutz Ihres Instagram-Kontos ist:

Trotz aller Vorsichtsmaßnahmen gilt: Absoluter Schutz existiert nicht. Aus diesem Grund empfehlen wir ein Tool, das Ihnen hilft, Ihr Instagram-Konto wiederherzustellen, falls Sie den Zugang verlieren – sei es durch Hacking oder Vergessen des Passworts: PASS DECRYPTOR. Sie benötigen keine Hacking-Kenntnisse – es funktioniert problemlos auf Smartphone, Tablet oder Computer.

Zusätzliche Ressourcen zum Schutz Ihres Instagram-Kontos:

Das unbefugte Hacken eines fremden Instagram-Kontos ist illegal und verstößt in den meisten Ländern gegen Datenschutz- und Cybersicherheitsgesetze.

Absolute Sicherheit gibt es nicht, aber Sie können das Risiko stark reduzieren – etwa durch Zwei-Faktor-Authentifizierung, regelmäßige Passwortänderung und Vorsicht bei verdächtigen Links.

Ändern Sie sofort Ihr Passwort, widerrufen Sie den Zugriff verdächtiger Apps und melden Sie den Vorfall dem Instagram-Support.

Praktizieren Sie digitale Hygiene: starke, einzigartige Passwörter, Vermeidung öffentlicher WLAN-Netzwerke und regelmäßige Updates aller Geräte und Apps.