Hacker un mot de passe Yahoo!

Yahoo possède de trop grosses failles de sécurité

Hacker un mot de passe Yahoo!

Yahoo possède de trop grosses failles de sécurité

L’adresse email Yahoo! que vous utilisez pour vos affaires est l’un des actifs numériques les plus précieux que vous avez. En effet, avoir son email hacké serait un désastre, votre email est l’équivalent de votre téléphone pour communiquer.

Les hackers et cybercriminels font des efforts constants pour créer des pièges afin de voler vos codes d'accès Yahoo!. Il est très important d’externaliser vos comptes et d’avoir un carnet de contact séparé non associé à l’adresse email que vous utilisez afin d’éviter la propagation si un jour le piratage devait arriver.

Mais si vous vous êtes fait hacker votre adresse Yahoo!, ne vous inquiétez pas, il existe toujours des solutions pour le récupérer.

Si vous cliquez sur « Mot de passe oublié », vous allez être mis en relation avec l’équipe de chez Yahoo! qui vous posera quelques questions de sécurité comme votre lieu de naissance, votre meilleur ami d’enfance ou même le prénom de votre chien ! Si vous répondez correctement à ces questions, vous pourrez réinitialiser votre code d’accès et donc récupérer l’accès à vos emails et vos contacts Yahoo!. Cela ne fonctionne pas la plupart du temps, mais si cela ne fonctionne vraiment pas, il faudra essayer de comprendre la cause du piratage auquel vous avez été victime.

Pour cela il faut penser comme un hacker, où a-t-il trouvé la faille de sécurité ? Un mot de passe trop simple peut être ou alors le lien d’un email frauduleux sur lequel vous avez cliqué ? Avez-vous pensé à nettoyer votre ordinateur des possibles virus ? Peut être que vos contacts sont aussi en danger ? Il faudrait les contacter les uns après les autres pour les prévenir que s’ils reçoivent un message venant de vous alors il ne faut pas y répondre car ils communiqueront avec le pirate qui tentera par tous les moyens de leur soutirer de l’argent.

Voici une liste de méthodes que vous ignorez très certainement et qui pourtant peuvent être utilisées contre vous dans le but de pirater votre compte Yahoo!. Il faut savoir que les méthodes évoluent chaque année de plus en plus. Par exemple, si vous trouvez qu’une méthode pouvait être sophistiquée il y a 10 ans de cela, sachez qu’il y a forcément des variantes qui sont beaucoup plus menaçantes. C'est pour cette raison qu'il faut constamment rester à jour sur l'évolution de la cybercriminalité.

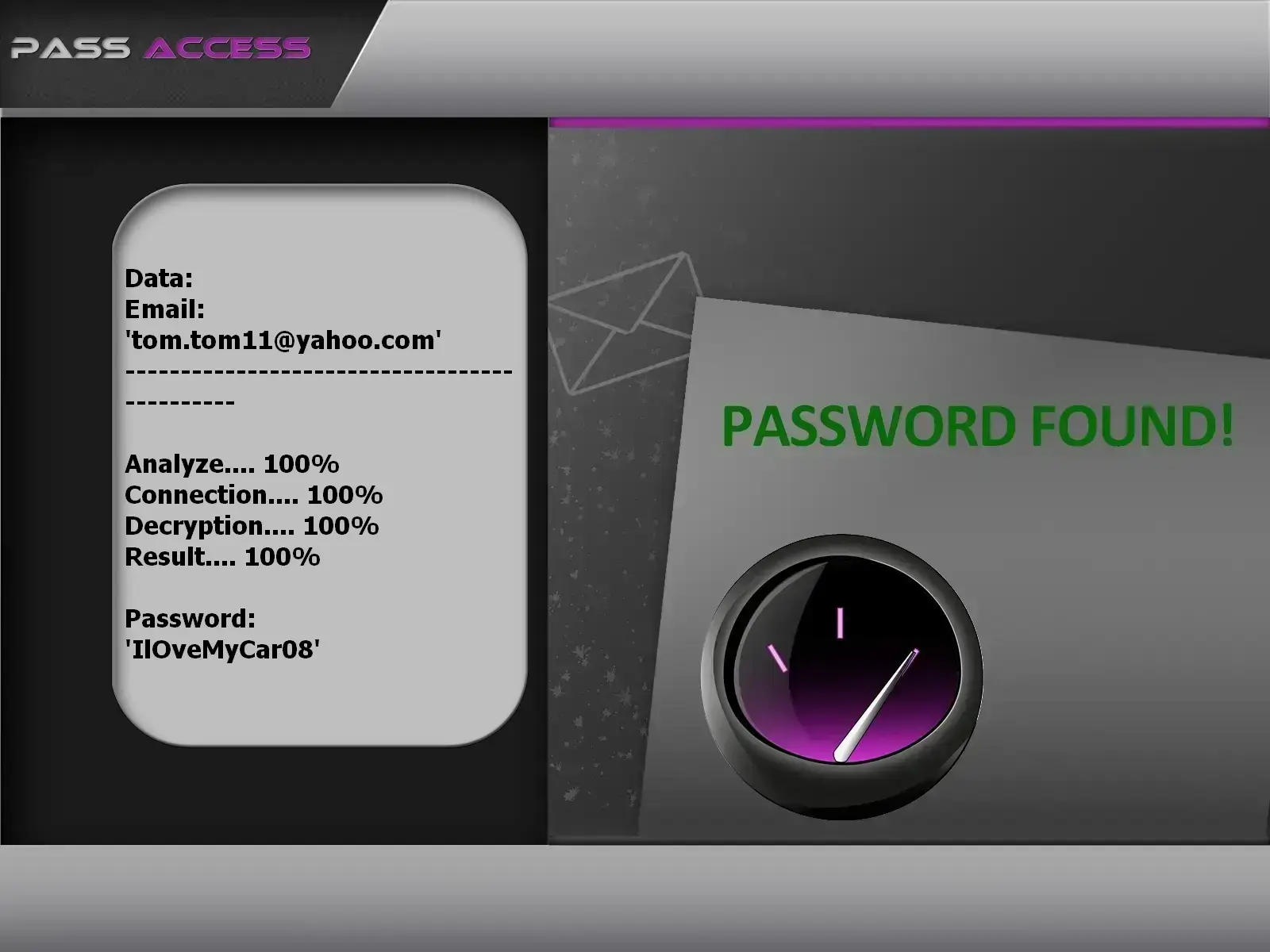

grâce à PASS ACCESS.

PASS ACCESS est un un outil de piratage de mots de passe permettant de retrouver l'accès à son compte Yahoo! même si le mot de passe est complexe.

Grâce à ce programme informatique spécialement conçu par des ingénieurs en cybersécurité, vous pouvez déchiffrer tous les mots de passe de n’importe quel compte Yahoo!.

Il est très facile à utiliser et adapté aux personnes n’ayant pas une très grande compétence en informatique. Il suffit juste de suivre trois étapes simples :

En outre, vous disposez d’un mois d’essai. Au bout de cette période d’essai, vous êtes soit satisfait ou remboursé. Alors c’est le moment d’essayer !

Téléchargez PASS ACCESS depuis sont site Internet officiel : https://www.passwordrevelator.net/fr/passaccess

En parlant de variantes beaucoup plus dangereuses, nous sommes ici dans une adaptation de la célèbre technique de l'hameçonnage connue encore par la population sous le nom de phishing. Le phishing est une technique de collecte d'informations qui consiste pour le pirate informatique à piéger l'utilisateur à travers un message qui contient un lien. Si par mégarde, par négligence ou méconnaissance cet utilisateur clique sur le lien contenu dans le message, il sera automatiquement dirigé vers une plate-forme qui est contrôlée par les pirates informatiques qui ressemble à un site web classique que ce dernier aura l'habitude de visiter. C'est donc ainsi qu'il se fera voler ses données personnelles. Dans la variante du Spearphishing, la victime sera ciblée de manière particulière. Par conséquent, le hacker va déployer toutes les méthodes possibles pour avoir sa confiance, en collectant des données qui pourraient lui faire croire qu'il échange avec une personne connue. Dans le domaine professionnel, cela ressemble fortement à ce qui est appelé communément, le Business Email Compromise (le fait pour le hacker par exemple d’usurper l'identité du patron de sa victime dans le but de le contraindre à agir et faire quelque chose qu'il ne devrait pas faire en principe). Comme vous le remarquez certainement, cette variante est beaucoup plus dangereuse dans la mesure où il est facile de tromper la victime.

Le DNS est un ensemble d'infrastructures qui facilite l'utilisation d’un site web ou plusieurs autres outils informatiques. Il agit principalement dans la communication entre les appareils informatiques et des serveurs dans le but de permettre la transmission de données ainsi que leur réception. Il peut arriver que, grâce aux cookies, qui représentent des sortes de balises, le système crée un chemin qui rend beaucoup plus rapide et facile l'accès à une plate-forme pour l'utilisateur lambda. Ce qui signifie que si par exemple vous avez l'habitude de vous connecter à votre compte Yahoo! via votre navigateur tel que Google Chrome, à chaque fois que vous allez essayer de vous connecter à Yahoo! via ce navigateur, la durée de connexion et de chargement sera beaucoup plus courte que les toutes premières fois. Cela permet non seulement un gain important de temps mais représente aussi une ergonomie et une meilleure expérience utilisateur. Malheureusement, les cybercriminels savent comment exploiter ces infrastructures contre nous. Pour réussir leur coup, ils vont procéder par ce qu'on appelle communément l'empoisonnement des cookies. Cela consiste essentiellement à injecter des codes malveillants dans les cookies installés dans les DNS. Lorsque les hackers réussissent cela, ils peuvent alors détourner le chemin habituellement par chaque internaute. Par exemple, en vous rendant sur votre navigateur et en vous connectant à yahoo.com, votre connexion sera détournée vers un site web de Yahoo!. Et cela sans même que vous ne puissiez vous en compte. C'est ainsi qu'ils peuvent collecter vos données de connexion et les utiliser contre vous. Le plus difficile dans ce contexte, c'est que la victime ne dispose d'aucun moyen de se protéger. En particulier si l'empoisonnement du DNS remonte depuis le fournisseur d'accès Internet. Une situation qui arrive souvent.

L'utilisation de logiciels malveillants est clairement un incontournable quand on parle de piratage informatique de comptes. Ces programmes informatiques ont été conçus spécialement pour cela. Les plus célèbres sont entre autres :

Quand on parle de piratage, l'aspect de la carte SIM ne vient pas tout de suite à l’esprit. Pourtant de ce côté, il y a bel et bien certaines failles de sécurité qui peuvent être utilisées contre son utilisateur. Tout d'abord, parlons de la technique appeler le SIM Swap. Cette méthode permet à des pirates informatiques de voler un numéro de téléphone et cela sans même utiliser Internet. Comme nous le savons, les opérateurs proposent un moyen permettant à un utilisateur de récupérer sa carte SIM si par mégarde il l'avait perdu ou si son téléphone lui avait été volé. Dans notre situation de piratage, le hacker informatique entre en contact avec l'opérateur téléphonique de sa victime. Après avoir authentifié l'identité de cette dernière, le cybercriminel va exiger que le numéro de téléphone soit transféré sur une nouvelle carte SIM qu'il aura cette fois-ci en sa possession. Et c'est à partir de cet instant que le problème va véritablement commencer. Effectivement, l'essentiel de nos comptes en ligne sont affiliés à notre numéro de téléphone et le hacker va tout simplement changer les mots de passe et subtiliser les comptes de sa victime.

En plus de SIM swap, il y a la technique du Simjacking qui est réservée à des spécialistes. En effet, elle va consister à exploiter des failles de sécurité qui sont présentes dans certaines cartes SIM pour voler les données de l'utilisateur. Près de 5 % des cartes SIM en circulation serait vulnérables au Simjacking. Par ailleurs, avec l'expansion des cartes e-SIM, il faudrait s’attendre à la découverte de beaucoup plus de vulnérabilités de ce genre.

Dans un contexte où les cybercriminels ont déjà une longueur d’avance sur vous, il est essentiel d’adopter de bonnes attitudes. Une bonne hygiène de vie numérique s’impose à tous les utilisateurs. Si vous voulez garder en sécurité vos comptes en ligne. Voici en résumé quelques techniques qui peuvent vous aider :

Elle combine l’utilisation du mot de passe et un code unique envoyé par message texte ou par email. C’est une barrière de plus si par malheur votre mot de passe est compromis. Heureusement, Yahoo! propose l’authentification à double facteur. Pour l’activer :

Vous ne devez pas utiliser votre mot de passe Yahoo! sur d’autres comptes. Si cela semble tentant dans certaines mesures pour ne pas l’oublier, tous les utilisateurs ont cette manie d’utiliser le même mot de passe sur plusieurs comptes. Si l’objectif est de ne pas oublier son mot de passe, cela est risqué lorsque l’un de vos comptes est compromis par une fuite de données ou par un piratage informatique massif. Si vous avez du mal à retenir plusieurs mots de passe pour plusieurs comptes, il est généralement recommandé de recourir à un gestionnaire de mots de passe.

L'astuce qui est la plus courante aux utilisateurs est d’utiliser les mots de passe longs d’au moins 8 chiffres tels que des lettres, des chiffres et même des symboles. Pourtant aujourd'hui, il est préférable d’utiliser des phrases au lieu de mots constitués de caractères différents. Par exemple : « 1enfantjoueàlaballe » est plus sûr et fiable que « Agtisj4&# ».

Si vous recevez un message provenant d’une correspondance douteuse, la seule chose que vous devez faire est de tout simplement l'effacer. Ne cherchez pas à comprendre. Si ce message provient d’une connaissance et qu'il vous demande de cliquer sur un lien quelconque, ne le faites pas. Si vous êtes dans une situation de curiosité excessive, il est plutôt préférable d’aller sur son navigateur et de saisir l’adresse du site internet concerné manuellement. Quand le message provient d’un responsable professionnel ou d'un collègue de travail, avant d’initier quoi que ce soit, il est conseillé d’appeler ces personnes pour une confirmation orale. Quand vous recevez un message de Yahoo!, il est fortement recommandé de ne procéder à une quelconque action sachant que vous n’avez rien initié pouvant produire cet email et d'effacer immédiatement le message en question.

Si les extensions de navigateur sont souvent très utiles, elles peuvent souvent cacher des programmes malveillants. C’est pour cela qu’il est important de ne pas trop les utiliser. Il est même conseillé de les supprimer.

Peu importe la mesure de sécurité que vous allez utiliser, cela ne servira à rien si votre appareil informatique est vulnérable face aux attaques. Comme nous l’avons mentionné plus haut, les méthodes utilisées par les pirates informatiques pour venir à bout de votre sécurité se multiplient et deviennent de plus en plus sophistiquées. Il est donc recommandé de savoir utiliser un antivirus. C’est la solution de cybersécurité la plus simple. Que vous utilisiez un ordinateur ou un smartphone, n’hésitez pas à vous procurer une protection antivirus.

Les mises à jour sont une nécessité réelles. Bon nombre d'utilisateurs ont la négligence de ne pas exécuter la mise à jour. Pourtant, les failles de sécurité continuent à faire des dégâts. Aucun logiciel antivirus ne vous protégera contre une faille de sécurité type Zero Day. Encore moins contre un exploit 0 Clic. Si vous voyez la notification qui vous invite à effectuer une mise à jour, ne la reportez pas et faites la mise à jour le plus tôt possible.

Malgré toutes ces mesures, vous pouvez être confrontés quand même à une attaque informatique. La sécurité à 100 % n’existe pas. C’est purement utopique de croire qu’on est protégé de manière absolue. C’est pour cela, que vous devez être prêt à réagir immédiatement si vous vous faites attaquer.

Yahoo possède de trop grosses failles de sécurité.

Adoptez de bonnes pratiques de sécurité telles que l'utilisation de la double authentification, l'utilisation de mots de passe uniques, la suppression des messages douteux, etc. Pour plus de détails, consultez notre section sur la protection contre le piratage.

PASS ACCESS est un outil de récupération de mots de passe permettant de retrouver l'accès à son compte Yahoo! même si le mot de passe est complexe.

Les hackers utilisent différentes méthodes telles que le spearphishing, le DNS poisoning, les logiciels malveillants et le piratage de carte SIM. Consultez notre section sur les méthodes de piratage pour plus d'informations.

Pour activer la double authentification sur Yahoo!, connectez-vous à votre compte, accédez à la page de sécurité, puis suivez les instructions pour activer la vérification en deux étapes.

En cas de piratage de compte Yahoo!, essayez de récupérer l'accès en utilisant la fonction "Mot de passe oublié" et en répondant aux questions de sécurité. Si cela ne fonctionne pas, contactez le support de Yahoo! et suivez leurs instructions.