Yahoo! पासवर्ड हैक करें!

Yahoo! मेल सुरक्षित नहीं है!

Yahoo! पासवर्ड हैक करें!

Yahoo! मेल सुरक्षित नहीं है!

हैकर्स के अनुसार, Yahoo! का पासवर्ड क्रैक करना बहुत आसान है। कम से कम 1 अरब Yahoo! खाते क्रैक किए जा चुके हैं। यह तब बहुत बड़ा है जब आप सोचते हैं, खासकर जब इसे एक व्यक्ति द्वारा किया गया था। Yahoo! दुनिया के सबसे अधिक देखे जाने वाले वेब प्लेटफॉर्म में से एक है। इंटरनेट के इतिहास में किसी समय, लगभग हर उपयोगकर्ता के पास कम से कम एक Yahoo! खाता था। यद्यपि आज GMail ने इसे पीछे छोड़ दिया है, फिर भी यह इनकार नहीं किया जा सकता कि कई उपयोगकर्ता अभी भी Yahoo! का उपयोग करते हैं और लगभग हर दिन करते हैं। इसलिए, आइए Yahoo! खाते की सुरक्षा पर चर्चा करें।

यह स्पष्ट है कि किसी भी प्रकार के हैकिंग के बारे में बात करने से पहले, सबसे महत्वपूर्ण बात यह जानना है कि पासवर्ड को कैसे बायपास किया जाए। पासवर्ड क्यों?

बस इसलिए क्योंकि यह पहला पहचानकर्ता है जो किसी व्यक्ति को हैक करने की कोशिश करते समय एक बाधा के रूप में काम करता है। इसी कारण आपको पहले इसे क्रैक करने के बारे में सोचना चाहिए। पासवर्ड क्रैक करने के कई तरीके हैं। कुछ सॉफ्टवेयर का उपयोग करते हैं ताकि इस सुरक्षा को सफलतापूर्वक बायपास किया जा सके, जबकि कुछ सीधे अभ्यास हैं जिनके लिए केवल एक निश्चित महारत की आवश्यकता होती है।

तो यहां कुछ तरीके दिए गए हैं जिनका उपयोग आपके Yahoo! पासवर्ड सुरक्षा को बायपास करने के लिए किया जा सकता है:

को कैसे हैक करें।

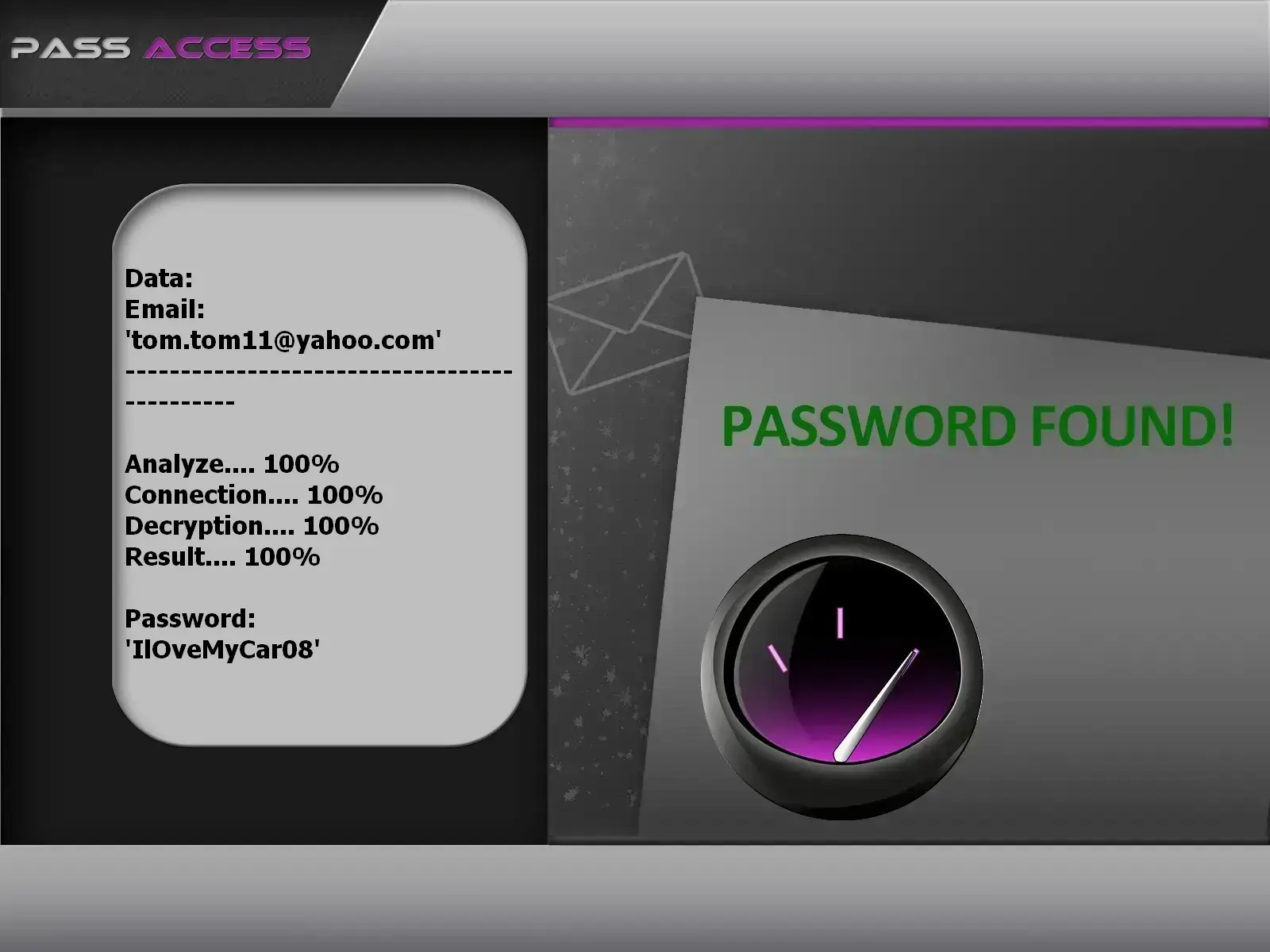

PASS ACCESS याहू! तक पहुंचने के लिए एक सॉफ्टवेयर है जबकि अपनी गोपनीयता बनाए रखता है। यह दो-कारक प्रमाणीकरण सुरक्षा को बायपास करता है और कुछ ही मिनटों में आपकी स्क्रीन पर स्पष्ट पाठ में पासवर्ड प्रदर्शित करता है। चाहे पासवर्ड एन्क्रिप्टेड हो या नहीं, PASS ACCESS इसे हैक करने में सक्षम होगा। यह किसी भी Yahoo! खाते का पासवर्ड खोजने में आपकी सहायता करने के लिए विशेष रूप से डिज़ाइन किया गया एक प्रोग्राम है। यह उन लोगों के लिए मुख्य रूप से उपयोगी है जिन्होंने अपना पासवर्ड भूल दिया है या अपने खाते की सुरक्षा का परीक्षण करना चाहते हैं।

साइबर सुरक्षा विशेषज्ञों द्वारा डिज़ाइन किया गया, यह कुछ ही मिनटों में पासवर्ड क्रैक करने और कुछ क्लिक्स में कनेक्शन को सुविधाजनक बनाने में सक्षम बनाता है।

अधिकांश ऐप्स के विपरीत जो आपको Yahoo! पासवर्ड क्रैक करने में मदद करने के लिए माने जाते हैं, इसे कोई विशेष जानकारी या ज्ञान की आवश्यकता नहीं होती है। दूसरे शब्दों में, कोई भी व्यक्ति जिसके पास कंप्यूटर की बुनियादी जानकारी है, बिना किसी डर के इसका उपयोग कर सकता है।

इसके लिए, आपको नीचे बताए गए तीन चरणों का पालन करने की आवश्यकता है:

हमें इस एप्लिकेशन के उपयोग में आसानी का उल्लेख करना चाहिए। वास्तव में, आपको इसे अपने अलावा किसी अन्य कंप्यूटर डिवाइस पर इंस्टॉल करने की आवश्यकता नहीं है, जो आपको असुविधाजनक स्थिति में नहीं डालता है। इसके अलावा, आपको एक महीने की परीक्षण अवधि मिलती है और इस परीक्षण अवधि के अंत में, आप या तो संतुष्ट होंगे या आपको धन वापसी मिलेगी।

PASS ACCESS को अभी इसकी आधिकारिक वेबसाइट से डाउनलोड करके आज़माएं: https://www.passwordrevelator.net/in/passaccess

अधिकांशतः, इस साइबर अपराध तकनीक के बारे में बहुत कम कहा जाता है जो नेटवर्क ट्रैफ़िक का इंटरसेप्शन है। इसलिए, आपको विषय के बारे में सीखने के लिए दस्तावेज़ीकरण लगभग नहीं मिलेगा। सबसे महत्वपूर्ण बात यह है कि यह एक ऐसा अभ्यास है जो संवेदनशील डेटा चुराने, जासूसी करने और शायद बर्बरता करने के उद्देश्य से आयोजित किया जाता है।

सबसे पहले, जो हैकर नेटवर्क ट्रैफ़िक का इंटरसेप्शन शुरू करना चाहता है, उसे सबसे पहले लक्षित नेटवर्क के बारे में जानकारी एकत्र करनी होती है। यह आमतौर पर किसी वाई-फाई पर जाने या किसी उपयोगकर्ता की कार्रवाइयों और उसके कंप्यूटर अभ्यासों के संबंध में निगरानी करके काफी आसानी से किया जा सकता है। कुछ साइबर अपराधी दूरस्थ नेटवर्क की जांच करने के लिए स्निफ़िंग सॉफ्टवेयर का उपयोग करते हैं। एकत्रित जानकारी के आधार पर, अगला कदम लैन नेटवर्क में मौजूद आईपी पतों को एकत्र करना होगा। यह केवल आईपी पते नहीं हैं, बल्कि उपयोग किए गए उपकरणों और यदि संभव हो तो उपयोग किए गए सर्वरों से संबंधित जानकारी भी है। इस डेटा चोरी में पासवर्ड और अन्य कनेक्शन पहचानकर्ता जैसे व्यक्तिगत डेटा शामिल हैं।

पैकेट स्निफिंग एक ऐसा अभ्यास है जिसमें कंप्यूटर प्रोग्राम और हार्डवेयर का उपयोग करके एक नेटवर्क के माध्यम से गुजरने वाले सभी डेटा पैकेट्स की निगरानी और कब्जा करना शामिल है। यह विधि एक हैकर को अपने स्थान से पूरे कंप्यूटर नेटवर्क पर जासूसी करने और यहां तक कि पहुंचने की अनुमति देती है। बेशक, ऐसी संभावनाओं का तुरंत संवेदनशील डेटा, यानी पासवर्ड की चोरी हो सकती है। यह केवल पासवर्ड के बारे में नहीं है। आपके लॉगिन क्रेडेंशियल्स के अलावा, आपके कंप्यूटर डिवाइस की गतिविधि पर जासूसी की जा सकती है और आपके संचार को मोड़ा जा सकता है।

आपको कई चरणों से गुजरना होगा। शुरुआत में, हैकर को अपना कंप्यूटर टर्मिनल किसी स्विच पोर्ट से जोड़ना होगा। दूसरा कदम खोज उपकरणों का उपयोग करना होगा जो उसे यह जानने में मदद करेंगे कि वह किस प्रकार के नेटवर्क को लक्षित करना चाहता है। विश्लेषण पूरा होने के बाद, वह अपने शिकार को सीधे आक्रमण करने का रास्ता खोजने की कोशिश करता है। इसके लिए वह अपने लक्ष्य के कंप्यूटर टर्मिनल पर एक मैलिशियस प्रोग्राम के माध्यम से हमला करेगा। विशेष रूप से ARP स्पूफिंग के माध्यम से। यदि वह इस चरण में सफल हो जाता है, तो उसके लक्ष्य की मशीन के लिए निर्धारित सभी ट्रैफ़िक उसके द्वारा मोड़ दिया जाएगा। हैकर को बस उस डेटा को इकट्ठा करना होगा जो उसे रुचि है।

सरल शब्दों में, यह उपयोगकर्ता द्वारा उपयोग किए जाने वाले विभिन्न उपकरणों के माध्यम से किसी अन्य व्यक्ति के फोन कॉल की निगरानी करने का एक तरीका है। इसमें फोन संचार या इंटरनेट के माध्यम से संचार दोनों शामिल हैं। कंप्यूटर हैकिंग के संदर्भ में, साइबर दुर्भावनापूर्ण व्यक्ति नेटवर्क के सर्किट से सीधे जुड़े सुनवाई उपकरण या स्पाइवेयर का उपयोग करेगा। डेटा को इंटरसेप्ट करने के लिए, यह शिकार और उसके होस्ट के बीच प्राप्त होने वाले सभी जानकारी को रिकॉर्ड करना चाहिए और इस डेटा प्रवाह को रिकॉर्ड करना चाहिए। यह ध्यान देने योग्य है कि टेलीफोन टैपिंग की तकनीक के दो रूप हो सकते हैं:

एक अच्छी दुर्भावनापूर्ण तकनीक जो आपके जैसा एक Yahoo! खाता बनाने में शामिल है। हैकर आपके बारे में जानकारी एकत्र करेगा ताकि उसका खाता वास्तविक लगे। उसका खाता आपके जैसा होगा सिवाय कुछ वर्तनी परिवर्तनों के। यह आपकी सावधानी और आपके संपर्कों और परिचितों को धोखा दे सकता है। यह बहुत परेशान करने वाला है क्योंकि हैकर उनसे संपर्क कर सकता है और उन्हें यह मानने के लिए मना सकता है कि उसने अपने Yahoo! खाते तक पहुंच खो दी है। यदि उसके दोस्तों में से किसी के पास रिकवरी ईमेल है, तो आप कल्पना कर सकते हैं कि पीछे के तुरंत आप अपने Yahoo! खाते पर नियंत्रण खो देंगे।

IRDP (ICMP राउटर डिस्कवरी प्रोटोकॉल) एक राउटर प्रोटोकॉल है जो एक होस्ट टर्मिनल को अपने नेटवर्क के माध्यम से इन टर्मिनलों से संगत संदेश प्राप्त करने के बाद सक्रिय राउटरों के आईपी पते को उजागर करने की अनुमति देता है।

इस स्थिति में हैकर्स ने होस्ट को स्पूफ़ करने की संभावना खोज ली है। उनकी तकनीक बस एक सबनेट होस्ट टर्मिनल से स्पूफ़ किए गए IRDP राउटर के माध्यम से एक चेतावनी संदेश भेजना है। वे इस प्रकार डिफ़ॉल्ट राउटरों को बदल सकते हैं जिसमें वे हैकर द्वारा चुने गए राउटर को निर्दिष्ट करते हैं। इस स्थिति में, बाद वाला बस इस टर्मिनल के माध्यम से गुजरने वाले डेटा को एकत्र कर सकता है।

जब हमारे पास एक कंप्यूटर डिवाइस होता है, तो एक जानकारी जो हमारे पास नहीं होती या जिसे हम लगातार नजरअंदाज करते हैं: सुरक्षा उल्लंघन की वास्तविकता और दृढ़ता। सुरक्षा कमियां सभी कंप्यूटर डिवाइस और सॉफ्टवेयर में अंतर्निहित डिजाइन दोष हैं। दूसरे शब्दों में, बिना सुरक्षा दोष के कोई भी कंप्यूटर डिवाइस या कंप्यूटर प्रोग्राम नहीं है। इसी कारण से निर्माता और एप्लिकेशन प्रकाशक हमेशा इन डिजाइन दोषों को ठीक करने के लिए अपडेट प्रदान करने का सर्वश्रेष्ठ प्रयास करते हैं। यह डिजिटल सेवा उपयोगकर्ता के रूप में समझने के लिए एक आवश्यक बात है। सुरक्षा कमियां खतरनाक हैं क्योंकि हैकर उनका उपयोग हमें रोजाना हैक करने के लिए कर सकते हैं। चूंकि वे डिजाइन दोष हैं, इन कमियों का उपयोग हमारे स्मार्टफोन, कंप्यूटर और टैबलेट में तैनात सुरक्षा नीतियों को बायपास करने के लिए किया जाता है। ध्यान दें कि सबसे खतरनाक दोष ज़ीरो क्लिक एक्सप्लॉइट हैं। ज़ीरो क्लिक दोष एक साइबर दुर्भावना के अभ्यास को योग्य बनाते हैं जो दूर से एक कंप्यूटर डिवाइस को संक्रमित, दूषित, जासूसी, नष्ट करता है बिना उसके उपयोगकर्ता को पता चले या कुछ भी किए बिना। दूसरे शब्दों में, यह पूर्ण चुप्पी और कुल अदृश्यता में होने वाला अंतिम कंप्यूटर हमला है।

उपयोगकर्ताओं के लिए अपने Google Chrome या Microsoft Edge ब्राउज़र का उपयोग करके अपने Yahoo! खाते में साइन इन करना असामान्य नहीं है। इन कनेक्शन के दौरान, हमें अक्सर पासवर्ड सहेजने के लिए कहा जाता है। कभी-कभी पंजीकरण स्वचालित रूप से किया जाता है। यह सुविधा काफी सुविधाजनक है क्योंकि यह सुनिश्चित करती है कि अगली बार जब उपयोगकर्ता लॉग इन करे, तो उसे फिर से अपने लॉगिन क्रेडेंशियल्स दर्ज करने में समय नष्ट न करना पड़े। हालांकि ऐसी विधियों के उपयोग में एक समस्या है। वास्तव में, पासवर्ड इन ब्राउज़र पर वास्तव में सुरक्षित नहीं होते हैं। दुर्भाग्य से, हर बार जब आप अपना पासवर्ड किसी ब्राउज़र पर सहेजते हैं, तो यह सीधे किसी भी सुरक्षा या एन्क्रिप्शन के बिना संग्रहीत होता है। इसके अलावा, यदि कोई व्यक्ति आपके कंप्यूटर टर्मिनल और आपके ब्राउज़र तक पहुंच प्राप्त करने में सफल हो जाता है, तो उसके लिए बिना कोई प्रयास किए आपका पहचानकर्ता पुनर्प्राप्त करना काफी आसान होगा।

एक बॉटनेट कंप्यूटर प्रोग्राम (कंप्यूटर, स्मार्टफोन, कनेक्टेड ऑब्जेक्ट्स, आदि) का संग्रह है जिन्हें एक मैलिशियस प्रोग्राम के माध्यम से एक दूसरे से जोड़ा गया है जो उन्हें दूर से नियंत्रित करता है, जिससे वे विशिष्ट कार्य कर सकें। शब्द बॉटनेट अंग्रेजी अभिव्यक्ति "roBOT NETwork" से लिया गया है।

पर्याप्त उपकरणों को एक साथ जोड़ना हैकर्स को पर्याप्त कंप्यूटिंग शक्ति उत्पन्न करने की अनुमति देता है जो उन्हें विशाल पैमाने पर कंप्यूटर हमले करने में मदद कर सकती है। अधिकांशतः बॉटनेट के पीछे के साइबर अपराधी बहुत लोकप्रिय होते हैं और उच्च-प्रभाव वाले साइबर हमलों के कारण होने के लिए जाने जाते हैं।

जब कोई कंप्यूटिंग डिवाइस बॉटनेट से संक्रमित हो जाता है, तो हैकर्स द्वारा इसका उपयोग विभिन्न तरीकों से किया जा सकता है। जानने के लिए उपयोगी:

इन सभी क्रैकिंग तकनीकों को जानने के बाद, आपको अपने Yahoo! खाते की बेहतर सुरक्षा के लिए प्रयास करना चाहिए।

सुरक्षा तब आवश्यक है। इस संदर्भ में उठने वाली समस्या यह जानना है कि आपकी सुरक्षा में सुधार के लिए सर्वोत्तम प्रथाएं क्या हैं। आपको पता होना चाहिए कि सब कुछ अनुशासन में निहित है। ऑनलाइन खाते का उपयोग करने का अर्थ है लगातार सतर्क रहना, साइबर मैलवेयर के विकास और इसे रोकने के लिए आवश्यक तरीकों के बारे में नवीनतम जानकारी रखना। लेकिन सबसे पहले, यहां कुछ मूल बातें दी गई हैं: