Wachtwoord kraken

De mogelijkheden om een wachtwoord te kraken

Wachtwoord kraken

De mogelijkheden om een wachtwoord te kraken

Waar zoeken hackers eigenlijk naar wanneer ze een wachtwoord willen kraken? Is het roem? Genialiteit? Geld? Of gewoon om te bewijzen dat ze de beste zijn? Nou, het kan van alles zijn.

Er zijn eigenlijk twee soorten krakers: de goede en de slechte. Deze worden whitehats en blackhats genoemd.

De whitehats hacken e-mailaccounts om kwetsbaarheden te vinden en deze te melden aan het bedrijf dat de dienst beheert. Door deze bugs te melden, kunnen ze zichzelf en anderen beschermen tegen onaangename verrassingen. Meestal ontvangen deze ethische hackers een geldelijke beloning voor het melden van dergelijke problemen. Blackhats daarentegen hacken alleen om de informatie later te verkopen. Ze proberen zoveel mogelijk geld te verdienen en gebruiken de gegevens van gebruikers op onethische manieren. Ze waarschuwen het bedrijf dat ze hebben gehackt om het daarna te chanteren.

Miljoenen e-mailaccounts worden verkocht op het Dark Web. Er is zelfs een verkoper die beweert meer dan 1 miljoen gebruikersnamen, e-mailadressen en platte tekstwachtwoorden van Gmail-accounts te verkopen op het Dark Web. Bovendien, volgens een rapport van het Cybercriminal Agency International, dat zijn expertise inzet, heeft deze hack geleid tot de blootstelling en openbare verspreiding van 43 miljoen gebruikersaccounts. Al deze informatie is op het Dark Web vermeld en wordt aangeboden voor slechts $10! Deze accounts bevatten ook gebruikersnamen, e-mailadressen en hun ontsleutelde wachtwoorden.

Het gehackt worden van een e-mailaccount kan dus ernstige gevolgen hebben! Hoewel het moeilijk is om te verifiëren of de gegevens op het Dark Web echt zijn of niet, is er veel verkeer en alles wordt verkocht. Hackers die geld willen verdienen, gebruiken het Dark Web in grote mate om gehackte en gestolen gebruikersaccounts uit oude datalekken te verkopen, die vervolgens door cybercriminelen worden gebruikt om andere misdaden te plegen, zoals identiteitsdiefstal via spyware. Gebruikers wordt sterk aangeraden hun wachtwoorden zo snel mogelijk te wijzigen als ze denken dat hun accounts zijn gehackt. Als hetzelfde wachtwoord en dezelfde beveiligingsvragen elders zijn gebruikt, wijzig deze dan ook daar. Een hacker zal soms een e-mailaccount hacken met een wachtwoord dat niet is gewijzigd.

Geloof niet dat deze oplichters zich verstoppen in donkere hoekjes; de meeste voeren hun criminele activiteiten uit vanuit hun woonkamer, terwijl ze op de bank zitten. Sommigen verduisteren miljoenen euro's op een rustige manier in deze bijna surrealistische situatie. Ze hebben ook niet de nieuwste apparatuur; een eenvoudige computer volstaat! Alles is gedecentraliseerd, dankzij cloud- en VPN-servers, waardoor ze hun aanwezigheid kunnen simuleren op een plek op aarde waar ze niet zijn. Dit maakt hen onzichtbaar op internet!

Het hacken van een e-mailaccount wordt kinderspel als hackers eenvoudige trucs gebruiken zoals phishing, nep-e-mails… deze oplichting werkt nog steeds perfect tegenwoordig omdat computergebruikers eerst hun hardware vertrouwen en niet eens overwegen dat ze gehackt kunnen worden.

Hier zijn enkele technieken die hackers gebruiken om wachtwoorden te kraken, van de meest bekende tot de minst bekende:

Dit is de wachtwoordherstelapplicatie die niet alleen op computers werkt, maar ook op smartphones en tablets. Voer gewoon het accountadres in dat u wilt herstellen, en de software toont het wachtwoord.

U kunt de applicatie downloaden van de officiële website: https://www.passwordrevelator.net/nl/passrevelator

Wanneer we het hebben over een wachtwoord kraken, is dit meteen de techniek die in gedachten komt over wat ze gebruiken op dit gebied. De brute-force-aanval is klassiek. Cybercriminelen gebruiken deze voortdurend, vooral sinds hacktools van dit type de afgelopen 5 jaar een zekere verfijning hebben doorgemaakt. Met name deze methode is nog steeds effectief tegen gebruikers die hun wachtwoord slecht beheren. De brute-force-techniek bestaat er in essentie uit om het wachtwoord te kraken door verschillende combinaties te proberen, willekeurig of gericht, zodat de juiste combinatie voldoet aan de authenticatievereisten. In een van de varianten, de zogenaamde woordenboekaanval, probeert de software een hele reeks combinaties die al bestaan uit wachtwoorden die zijn verzameld en opgeslagen in een ruimte die het woordenboek wordt genoemd. In de variant die "wachtwoordkraken" wordt genoemd, worden de wachtwoordcombinaties die door cybercriminelen worden gebruikt meestal gegenereerd door een geautomatiseerd script op basis van gebruikersgewoonten of zelfs willekeurig. Uiteraard bepaalt de manier waarop het wachtwoord van de gebruiker is samengesteld de duur en natuurlijk de effectiviteit van deze methode tegen hem.

Phishing is veruit een van de populairste methoden om wachtwoorden te hacken, omdat elke gebruiker er ten minste één keer van heeft gehoord. Dat betekent dat u niet onwetend bent op dit onderwerp. We spreken met name over phishing wanneer de hacker een link gebruikt om de doelwitgebruiker naar een webplatform te leiden. Het betreffende webplatform zou de identiteiten en kleuren van een ander moeten nabootsen. Het doel is natuurlijk om de internetgebruiker te laten geloven dat hij op een legitieme website is en hem dan te vragen zijn inloggegevens zelf in te voeren. Als deze laatste in de val trapt, zal hij zelf de hacker toestaan zijn wachtwoorden te herstellen zonder dat deze laatste extra inspanningen hoeft te leveren. Meestal wordt phishing op een algemene manier uitgevoerd. Dat wil zeggen met beschadigde berichten die zijn samengesteld om zoveel mogelijk mensen te bereiken, waardoor hackers zoveel mogelijk slachtoffers kunnen hebben. Er is echter een veel gevaarlijker variant die niet algemeen bekend is. Dit zijn met name deSpearphishing. Een gerichte phishingtechniek die alleen gericht is op een specifieke persoon of groep mensen die cybercriminelen al hebben bestudeerd en tegen wie ze een strategie hebben ontwikkeld. In tegenstelling tot algemene phishing is spearphishing moeilijk te pareren als de doelwitpersoon niet iemand is die argwanend en waakzaam is.

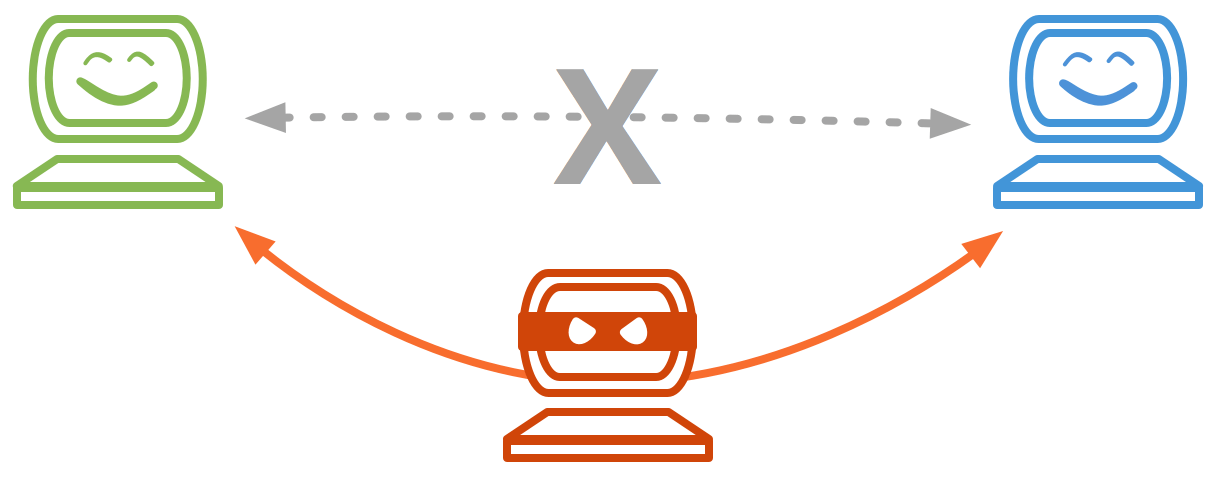

Wanneer we verbinding maken met internet, ongeacht de methode die we hiervoor gebruiken, denken we niet objectief na over de mogelijkheden om in de val te lopen. Er zijn echter andere discrete en zeer effectieve technieken op het gebied van cybersecurity die cybercriminelen tegen ons gebruiken om onze gegevens te verzamelen. De man-in-the-middle-aanval, zoals de naam al aangeeft, is een methode waarbij de cybercrimineel onze verbinding infiltreren en ons webverkeer monitoren. Om zoiets te bereiken, zal de hacker ervoor zorgen dat hij uw verbinding onderschept. Hiervoor heeft hij verschillende methoden. De meest bekende en gevaarlijke is het aanbieden van een nep-WiFi-netwerk. Inderdaad, alle WiFi-netwerken, vooral die toegankelijk zijn voor iedereen zonder enige bescherming, zijn potentiële tools die door cybercriminelen worden gebruikt. En het lijkt eigenlijk niet moeilijk. We zijn gewend om internet te gebruiken via WiFi. Daarom hoeft de hacker alleen maar een hotspot te openen en te laten dat gebruikers zich laten misleiden. De techniek wordt veel gevaarlijker wanneer de cybercrimineel besluit, bijvoorbeeld, de naam van een WiFi-router te misbruiken die door veel mensen wordt gebruikt.

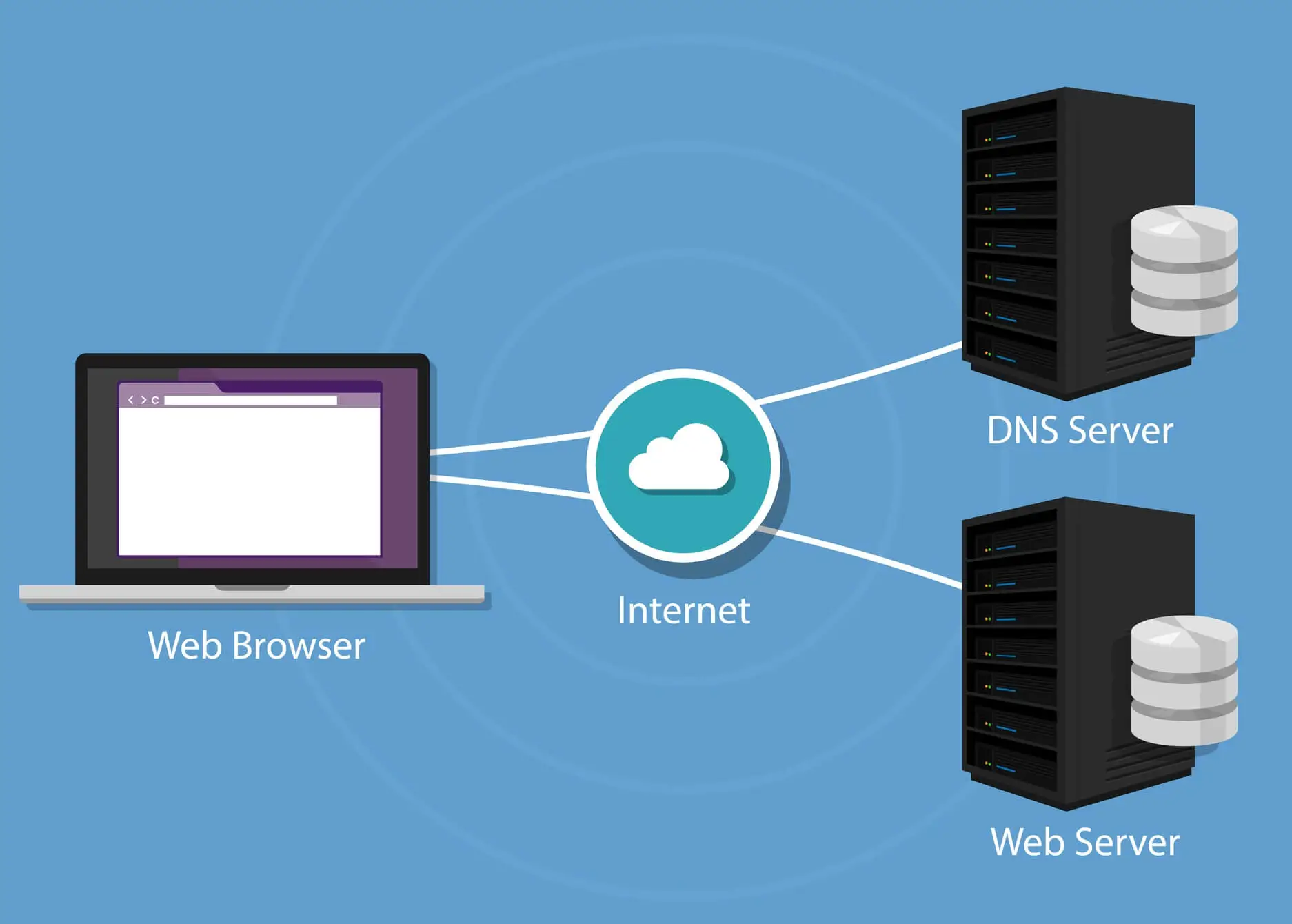

Veel internetgebruikers weten niet wat DNS is. Toch kan deze computertool de oorzaak zijn van uw hack en nog veel meer. " Het Domain Name System of DNS is een gedistribueerde computingservice die wordt gebruikt om internetdomeinnamen om te zetten in IP-adressen of andere records " (zie definitie op Wikipedia). De rol ervan is om de gebruiker gemakkelijk toegang te geven tot een computeradres. Cybercriminelen hebben een manier gevonden om hier voordeel uit te halen. DNS registreert vaak taken om de toegang tot websites of andere platforms door internetgebruikers te versnellen. Via de DNS-cachevergiftigingsstrategie is het voor cybercriminelen mogelijk om een pad naar andere websites te creëren. En dit, zonder dat de gebruiker het zelfs maar beseft. Wanneer de techniek goed wordt uitgevoerd en de gebruiker een browser gebruikt om naar een website te gaan die hij wil, wordt zijn verkeer omgeleid naar een andere frauduleuze website. Een website die is ontworpen om de persoonlijke gegevens van de gebruiker te verzamelen. Het gevaarlijkste aan deze techniek is dat, in tegenstelling tot phishing waarbij de gebruiker eerst op een link moet klikken, hier niets hoeft te worden aangeklikt. De omleiding van verkeer gebeurt vanaf de basis en het moet worden toegegeven dat de internetgebruiker praktisch geen middelen heeft om zichzelf hiertegen te beschermen.

Dit geldt met name voor diegenen die alle methoden voor draadloze netwerkverbinding uitsluiten om zichzelf te beschermen in bepaalde sectoren. Daarom ontwikkelen IT-experts volledig afgesloten verbindingmethoden om zich te beschermen tegen internetbedreigingen. Daarom gebruiken ze zogenaamde Ethernet-kabels met RJ45-aansluitingen. Deze worden gebruikt om communicatie tot stand te brengen tussen de verschillende apparaten van de betrokken organisatie of instelling. Het doel is uiteraard om externe computerhacking te voorkomen. Het probleem is dat specialisten een methode hebben ontwikkeld die hen nog steeds in staat stelt computers te hacken en gegevens te verzamelen. Alsof geen enkel systeem onoverwinnelijk is. Dus we vragen ons af hoe ze het doen. De praktijk bestaat er simpelweg uit om de golven die door computers worden uitgezonden te exploiteren om gevoelige gegevens te verzamelen.

Ze zullen eerst elektromagnetische stralen proberen op te vangen die door de Ethernet-kabels worden uitgezonden. De ontvangst gebeurt door een computer die is verbonden met een kabel die wordt gevoed door een antenne. De beperking van deze techniek is dat de hacker fysiek toegang moet hebben tot het netwerk en het moet injecteren met een kwaadaardig programma om het netwerk te helpen vastleggen. Voor de injectie is het mogelijk om gebruik te maken van een besmette USB-stick en deze methode werkt uiteraard.

Dit geldt met name voor degenen die geneigd zijn om elke USB-stick op hun terminal te gebruiken. Tegenwoordig gebruikt iedereen USB-sticks, of het nu is om gegevens op te slaan of over te dragen. Bijgevolg worden deze kleine tools dan vectoren voor computeraanvallen. USB-sticks kunnen besmet raken met malware. De onvoorzichtige gebruiker hoeft het alleen maar aan zijn terminal aan te sluiten. Hoe kan dit precies gebeuren? De hacker kan via een familielid gaan die bijvoorbeeld games begint te downloaden op zijn USB-stick. Het kan ook via een onvoorzichtige collega gaan. Maar wat veel voorkomender is, is het achterlaten van USB-sticks alsof ze verloren zijn gegaan. Helaas zijn er altijd mensen die deze sleutels zullen oppikken en aan hun computer zullen aansluiten.

Ransomware, ook bekend als gijzelsoftware of afpersingssoftware, is een computerprogramma dat de functionaliteit heeft om het computersysteem gij te nemen. Na de gijzeling eist de hacker achter deze operatie de betaling van een losgeld. In ruil voor het betaalde bedrag kan de doelwitpersoon dan een ontsleutelingscode ontvangen waarmee hij zich kan bevrijden van dit virus. Het probleem met deze techniek is dat we vaak vergeten dat de hacker, naast het gijzelen van het computersysteem, ook belangrijke gegevens exfiltreert. Dit geeft hem de mogelijkheid om uw inloggegevens en gevoelige gegevens te kennen. Een andere nalatigheid is te geloven dat alleen bedrijven het doelwit zijn van deze plaag. Iedereen kan slachtoffer worden van ransomware op een computer of zelfs een smartphone.

In de categorie malware die het vaakst door hackers wordt gebruikt om wachtwoorden te stelen, staat het Trojaanse paard duidelijk op de eerste plaats. Het Trojaanse paard kan een computer of een smartphone infecteren door een officiële applicatie te passeren. Het kan zelf een officiële app zijn die kan worden gedownload van de Google Play Store of een andere officiële appwinkel. Het kan kwaadaardige scripts installeren op apparaten die het heeft geïnfecteerd. Verder kan het informatie exfiltreren en het verkeer monitoren en zelfs het gebruik van de terminal van een persoon op afstand mogelijk maken. Omdat het zelfs de controle over dit computerapparaat kan overnemen. Het Trojaanse paard is moeilijk te detecteren, daarom gebruiken hackers het zo graag.

We hebben het hier over een computerprogramma dat een populaire afgeleide is van klassieke spyware. Als men lange tijd altijd heeft gedacht dat spyware vooral werd gebruikt in een veel geavanceerdere context van hacking, blijft het feit dat er een populaire versie bestaat die door iedereen kan worden gebruikt: Stalkerware. Dit zijn computerprogramma's die het vermogen hebben om het gebruik van een computerterminal door een derde partij te monitoren. Dit omvat dan ook de mogelijkheid om het wachtwoord van verschillende accounts te kennen die door het doelwit worden gebruikt.

Deze technieken zijn net zo delicaat om te observeren als om jezelf tegen te beschermen. Je kunt echter gemakkelijk voorkomen dat je account wordt gekraakt door goed gedrag en goede digitale hygiëne aan te nemen.

Hackers kunnen wachtwoorden kraken om verschillende redenen, waaronder het verkrijgen van roem, het tonen van hun vaardigheden, financieel gewin of kwaadaardige intenties om gebruikersgegevens te exploiteren.

Er zijn twee hoofdtypen hackers betrokken: whitehats en blackhats. Whitehats identificeren kwetsbaarheden om de beveiliging te verbeteren en ontvangen vaak beloningen, terwijl blackhats kwetsbaarheden exploiteren voor financieel gewin of kwaadaardige doeleinden.

Gehackte e-mailaccounts worden vaak verkocht op het Dark Web, waardoor gebruikersgegevens blootgesteld worden aan mogelijke exploitatie. Cybercriminelen kunnen deze informatie gebruiken voor verschillende misdaden, waaronder identiteitsdiefstal en spionage.

Hackers gebruiken verschillende technieken zoals brute-force-aanvallen, phishing, man-in-the-middle-aanvallen, DNS-vergiftiging, beschadigde USB-sticks, ransomware, Trojaanse paarden en stalkerware om wachtwoorden te kraken.

Individuen kunnen zichzelf beschermen door sterke, unieke wachtwoorden te gebruiken, up-to-date antivirussoftware te hebben, hun apparaten regelmatig bij te werken, hun apparaten te beveiligen tegen onbevoegde toegang en alert te blijven op potentiële bedreigingen.