Quebrar uma senha

As possibilidades de quebrar uma senha

Quebrar uma senha

As possibilidades de quebrar uma senha

O que exatamente os hackers procuram quando querem quebrar uma senha? É a notoriedade? É genialidade? Dinheiro? Ou apenas provar que são os melhores? Bem, pode ser tudo isso.

Na verdade, existem dois tipos de crackers: os bons e os maus. Eles são chamados de whitehats e blackhats.

Os whitehats invadem caixas de e-mail para encontrar falhas e relatá-las à empresa proprietária do serviço. Relatar esses bugs permite proteger e evitar surpresas futuras. Geralmente, por relatar esses problemas, os hackers éticos são recompensados com uma quantia em dinheiro. Já os blackhats invadem apenas para revender as informações posteriormente. Eles tentarão ganhar o máximo de dinheiro possível e explorar os dados dos usuários. Eles avisarão a empresa que invadiram para chantageá-la depois.

Milhões de contas de e-mail são vendidas na Dark Web. Há até um vendedor que supostamente vende mais de 1 milhão de nomes de usuário, e-mails e senhas em texto simples de contas do Gmail na Dark Web. Além disso, segundo um relatório da Cybercriminal Agency International, que utiliza suas habilidades, esse ataque permitiu que 43 milhões de contas de usuários fossem expostas e divulgadas publicamente. Todas essas informações foram listadas na Dark Web e oferecidas à venda por apenas US$ 10! Essas contas também contêm nomes de usuário, e-mails e suas senhas descriptografadas.

Ter uma conta de e-mail invadida pode, portanto, ter consequências graves! Embora seja difícil verificar se os dados na Dark Web são verdadeiros ou não, há muito tráfego e tudo está à venda. Hackers que buscam lucro usam amplamente a Dark Web para vender contas de usuários invadidas e roubadas de antigas violações de dados, que são então usadas por cibercriminosos para cometer outros crimes, como roubo de identidade por spyware. Recomenda-se fortemente que os usuários redefinam suas senhas o mais rápido possível, caso acreditem que suas contas tenham sido invadidas. Além disso, se as mesmas senhas e perguntas de segurança forem usadas em outros lugares, change them from. Um hacker às vezes invade uma conta de e-mail usando uma senha que não foi alterada.

Não acredite que esses golpistas estão escondidos em lugares sombrios; a maioria realiza suas atividades criminosas na sala de estar, sentada no sofá. Alguns desviam milhões de euros tranquilamente nessa situação bastante surreal. Eles também não têm os equipamentos mais recentes; um computador simples basta! Everything is decentralized, thanks to the cloud and VPN servers, they can simulate their presence in a place on Earth where they are not. This makes them invisible on the Internet!

Invasão de uma conta de e-mail torna-se algo trivial se os hackers usarem truques simples como phishing, e-mails falsos… esses golpes ainda funcionam perfeitamente hoje em dia porque as pessoas que usam computadores confiam primeiro em seu hardware e nem imaginam por um momento que possam ser invadidas.

Aqui estão algumas técnicas usadas por hackers para quebrar senhas, e falaremos das mais conhecidas para as menos conhecidas:

Esta é a aplicação de recuperação de senhas que funciona não apenas em computadores, mas também em smartphones e tablets. Basta inserir o endereço da conta que deseja recuperar, e o software exibirá sua senha.

Você pode baixar o aplicativo em seu site oficial: https://www.passwordrevelator.net/pt/passrevelator

Quando falamos sobre quebrar uma senha, é imediatamente a técnica que vem à mente do que costumam usar nesse campo. O ataque de força bruta é clássico. Cibercriminosos o usam constantemente, especialmente porque as ferramentas de hacking desse tipo sofreram um certo refinamento nos últimos 5 anos. Em particular, esse método ainda é eficaz contra usuários que tendem a gerenciar mal suas senhas. A técnica de força bruta consiste essencialmente em tentar quebrar a senha testando várias combinações de forma aleatória ou direcionada, até que a combinação correta satisfaça os requisitos de autenticação. Em uma de suas variantes, chamada ataque de dicionário, o software tentará um conjunto inteiro de combinações que já constituem senhas coletadas e armazenadas em um espaço conhecido como dicionário. Na variante chamada "quebra de senha", as combinações de senhas usadas pelos cibercriminosos geralmente são geradas por um script automatizado com base nos hábitos do usuário ou até aleatoriamente. É claro que a forma como a senha do usuário é composta determinará a duração e, obviamente, a eficácia desse método contra ele.

Phishing é, de longe, um dos métodos mais populares de roubo de senhas que existe, pois todo usuário já ouviu falar dele pelo menos uma vez. Isso significa que você não é ignorante sobre esse assunto. Falamos especificamente de phishing quando o hacker usa um link para levar o usuário-alvo a uma plataforma web. A plataforma em questão deve usurpar as identidades e cores de outra. O objetivo, é claro, é fazer o internauta acreditar que está em um site legítimo e, em seguida, pedir que ele forneça suas credenciais de login. Se este cair no golpe, ele mesmo permitirá que o hacker recupere suas senhas sem que este precise fazer esforços adicionais. Na maioria das vezes, o phishing é realizado de forma generalizada. Ou seja, com mensagens corrompidas compostas com o objetivo de atingir o maior número possível de pessoas, permitindo que os hackers tenham o máximo de vítimas possível. No entanto, existe uma variante muito mais perigosa e pouco conhecida: o Spearphishing. Uma técnica de phishing direcionada que visa apenas uma pessoa ou grupo específico que os cibercriminosos já estudaram e planejaram. Ao contrário do phishing em geral, o spearphishing é difícil de combater se a pessoa-alvo não for desconfiada e vigilante.

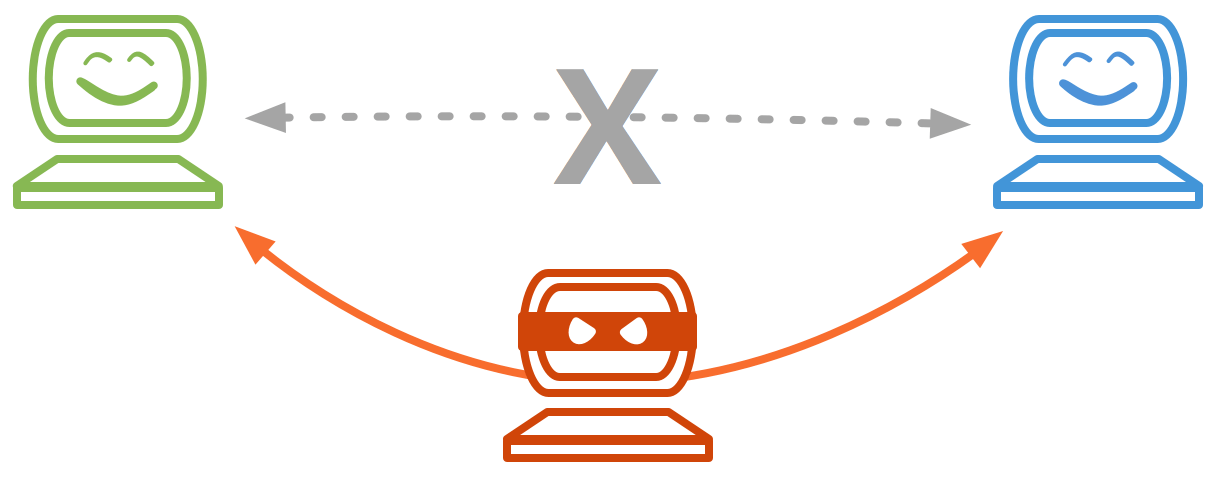

Quando nos conectamos à Internet, independentemente do método usado para essa conexão, não pensamos objetivamente nas possibilidades de sermos armadilhados. No entanto, existem outras técnicas discretas e muito eficazes no campo da cibersegurança que os cibercriminosos usam contra nós para coletar nossos dados. O ataque man-in-the-middle, como o nome sugere, é um método em que o cibercriminoso se infiltra em nossa conexão e monitora nosso tráfego web. Para conseguir isso, o hacker garantirá a interceptação da sua conexão. Para isso, ele dispõe de vários métodos. O mais famoso e perigoso é a criação de uma rede WiFi falsa. De fato, todas as redes WiFi, especialmente aquelas acessíveis a todos sem proteção, são ferramentas potenciais usadas por cibercriminosos. E isso não parece realmente difícil. Estamos acostumados a consumir a internet por WiFi. Portanto, basta que o hacker abra um hotspot e deixe os usuários se conectarem e caírem na armadilha. A técnica se torna muito mais perigosa quando o cibercriminoso decide, por exemplo, usurpar o nome de um roteador WiFi usado por muitas pessoas.

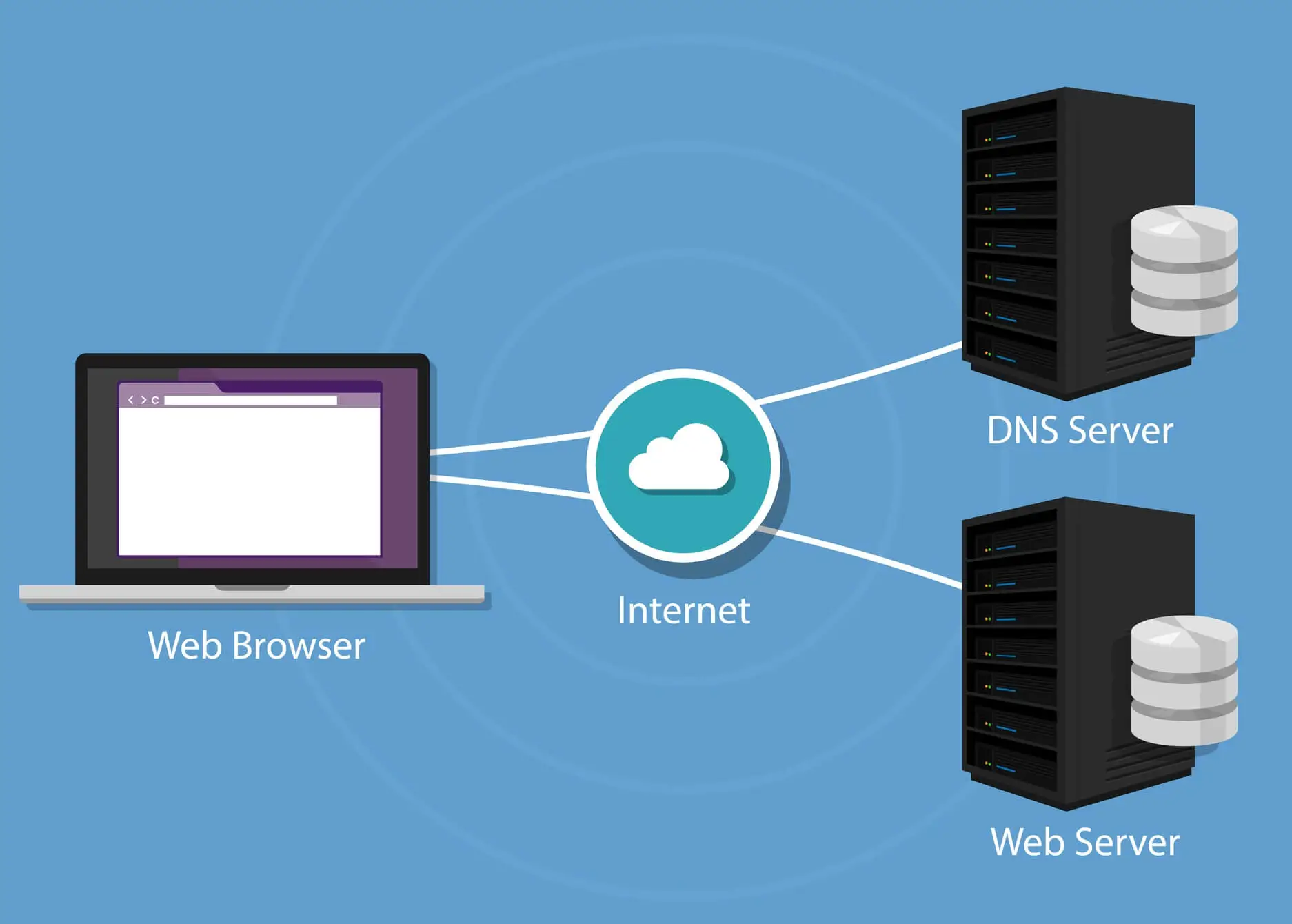

Muitos usuários de serviços de Internet não sabem o que é DNS. No entanto, essa ferramenta de computador pode ser a causa da sua invasão e muito mais que isso. " O Sistema de Nomes de Domínio (DNS) é um serviço de computação distribuído usado para traduzir nomes de domínio da Internet em endereços IP ou outros registros " (veja definição em Wikipedia). Seu papel é permitir que o usuário acesse facilmente um endereço de computador. Os cibercriminosos encontraram uma maneira de aproveitar esse recurso. O DNS frequentemente registra tarefas para acelerar o acesso a sites ou outras plataformas pelos usuários da Internet. Por meio da estratégia de envenenamento de cache DNS, é possível que cibercriminosos criem um caminho para outros sites. E isso, sem que o usuário perceba. Quando a técnica é bem implementada e o usuário usa qualquer navegador para acessar um site desejado, seu tráfego será desviado para outro site falso. Um site projetado para coletar os dados pessoais do usuário. O mais perigoso dessa técnica é que, ao contrário do phishing, em que o usuário deve primeiro clicar em um link, aqui não é necessário clicar em nada. O desvio de tráfego é feito desde a base, e deve-se admitir que o usuário praticamente não tem meios de se proteger contra isso.

Para se protegerem em determinados setores, todos os métodos de conexão à rede sem fio são excluídos. Para isso, os profissionais de TI desenvolvem métodos de conexão totalmente selados para se protegerem das ameaças da Internet. Assim, utilizam-se cabos chamados Ethernet com conectores RJ45. Eles são usados para estabelecer comunicação entre os diferentes dispositivos da organização ou instituição em questão. O objetivo é obviamente impedir qualquer invasão externa. O problema é que especialistas desenvolveram um método que ainda lhes permite invadir computadores e coletar dados. Como se vê, nenhum sistema é infalível. Então nos perguntamos como eles fazem isso. A prática consiste simplesmente em explorar as ondas emitidas pelos computadores para coletar dados sensíveis.

Eles primeiro buscarão receber raios eletromagnéticos emitidos pelos cabos Ethernet. A recepção é feita por um computador conectado a um cabo alimentado por uma antena. A restrição dessa técnica é que o hacker deve ter acesso físico à rede e injetar nela um programa malicioso para ajudar na captura da rede. Para a injeção, é possível usar uma chave USB contaminada, e esse método obviamente funciona.

Isso diz respeito particularmente àqueles que tendem a usar qualquer pen drive em seu terminal. Hoje em dia, todos usam pen drives, seja para armazenar dados ou transmiti-los. Consequentemente, essas pequenas ferramentas tornam-se vetores de ataques cibernéticos. Pen drives podem estar contaminados com malware. Basta que o usuário descuidado os conecte ao seu terminal. Como exatamente isso pode acontecer? O hacker pode passar por um parente que começou, por exemplo, a baixar jogos em seu pen drive. Também pode passar por um colaborador imprudente. Mas o que é muito mais comum é deixar pen drives espalhados como se tivessem sido perdidos. Infelizmente, sempre há pessoas que os recolhem e os conectam ao seu computador.

Ransomware, também conhecido como software de resgate ou sequestrador de dados, é um programa de computador com a funcionalidade de sequestrar o sistema informático. Após o sequestro, o hacker por trás dessa operação exige o pagamento de um resgate. Em troca do valor pago, a pessoa-alvo pode receber uma chave de descriptografia que lhe permitirá se libertar desse vírus. O problema com essa técnica é que muitas vezes esquecemos que o hacker, além de sequestrar o sistema, também exfiltra dados importantes. Isso lhe dá a possibilidade de conhecer suas informações de login e dados sensíveis. Outra negligência é acreditar que apenas empresas são alvo desse flagelo. Qualquer pessoa pode ser vítima de ransomware em um computador ou até mesmo em um smartphone.

Na categoria de malware mais usada por hackers para roubar senhas, o Trojan está claramente na liderança. O Trojan pode infectar um computador ou smartphone passando por um aplicativo oficial. Ele pode ser ele próprio um aplicativo oficial que pode ser baixado da Google Play Store ou de qualquer loja oficial. Pode instalar scripts maliciosos nos dispositivos infectados. Indo mais longe, exfiltra informações e permite o monitoramento do tráfego e até o uso remoto do terminal de um indivíduo. Ele pode até assumir o controle desse dispositivo. O cavalo de Troia é difícil de detectar, por isso os hackers gostam tanto de usá-lo.

Estamos falando aqui de um programa de computador que é um derivado popular do clássico spyware. Se por muito tempo se acreditou que spyware era usado principalmente em contextos avançados de hacking, o fato é que existe uma versão popular que pode ser usada por qualquer pessoa: o Stalkerware. São programas de computador que têm a capacidade de monitorar o uso de um terminal por terceiros. Isso inclui a possibilidade de conhecer a senha de várias contas usadas pelo alvo.

Essas técnicas são tão delicadas de observar quanto de se proteger contra elas. No entanto, você pode evitar facilmente que sua conta seja invadida adotando bons comportamentos e uma boa higiene digital.

Os hackers podem quebrar senhas por várias razões, incluindo ganhar notoriedade, demonstrar suas habilidades, obter lucro financeiro ou ter intenções maliciosas de explorar dados do usuário.

Existem dois tipos principais de hackers envolvidos: whitehats e blackhats. Os whitehats identificam vulnerabilidades para ajudar a melhorar a segurança, muitas vezes recebendo recompensas, enquanto os blackhats exploram vulnerabilidades para lucro financeiro ou propósitos maliciosos.

Contas de e-mail invadidas são frequentemente vendidas na Dark Web, expondo os dados do usuário a possíveis explorações. Cibercriminosos podem usar essas informações para diversos crimes, incluindo roubo de identidade e espionagem.

Os hackers usam várias técnicas, como ataques de força bruta, phishing, ataques man-in-the-middle, envenenamento de DNS, pen drives corrompidos, ransomware, trojans e stalkerware para quebrar senhas.

Os indivíduos podem se proteger usando senhas fortes e únicas, tendo um software antivírus atualizado, atualizando regularmente seus dispositivos, protegendo seus dispositivos contra acesso não autorizado e mantendo-se vigilantes contra possíveis ameaças.