Descifrar una contraseña

Las posibilidades para descifrar una contraseña

Descifrar una contraseña

Las posibilidades para descifrar una contraseña

¿Qué buscan exactamente los hackers cuando quieren descifrar una contraseña? ¿Es la notoriedad? ¿El genio? ¿Dinero? ¿O simplemente demostrar que son los mejores? Pues bien, podría ser todo eso.

En realidad, existen dos tipos de crackers: los buenos y los malos. Se les conoce como whitehats y blackhats.

Los whitehats hackean buzones de correo electrónico para encontrar vulnerabilidades y reportarlas a la empresa propietaria del servicio. Reportar estos errores les permite protegerse y evitar sorpresas posteriores. Generalmente, por reportar estos problemas, los hackers éticos reciben una recompensa económica. Por otro lado, los blackhats solo hackean para revender la información más adelante. Intentarán obtener la mayor cantidad de dinero posible y explotar los datos de los usuarios. A menudo amenazan a la empresa que han hackeado para extorsionarla posteriormente.

Millones de cuentas de correo electrónico se venden en la Dark Web. Incluso hay un vendedor que supuestamente ofrece más de 1 millón de nombres de usuario, correos electrónicos y contraseñas en texto plano de cuentas de Gmail en la Dark Web. Además, según un informe de la Agencia Internacional de Ciberdelincuencia, este hackeo expuso y difundió públicamente 43 millones de cuentas de usuarios. Toda esta información se ha listado en la Dark Web y se ofrece en venta por solo 10 dólares. Estas cuentas también contienen nombres de usuario, correos electrónicos y sus contraseñas descifradas.

¡Por lo tanto, que una cuenta de correo electrónico sea hackeada puede tener consecuencias muy graves! Aunque es difícil verificar si los datos en la Dark Web son verdaderos o no, hay mucho tráfico y todo se vende. Los hackers que buscan ganar dinero utilizan ampliamente la Dark Web para vender cuentas de usuarios hackeadas y robadas de antiguas filtraciones de datos, las cuales luego son usadas por ciberdelincuentes para cometer otros delitos, como el robo de identidad mediante spyware. Se recomienda encarecidamente a los usuarios que restablezcan sus contraseñas lo antes posible si creen que sus cuentas han sido hackeadas. Además, si han usado las mismas contraseñas y preguntas de seguridad en otros lugares, cámbielas. Un hacker a veces hackea una cuenta de correo electrónico usando una contraseña que no ha sido cambiada.

No crea que estos estafadores están escondidos en lugares oscuros; la mayoría lleva a cabo sus actividades delictivas desde su salón, sentados en su sofá. Algunos desvían millones de euros tranquilamente en esta situación bastante surrealista. Tampoco tienen el equipo más avanzado; ¡un ordenador simple es suficiente! Todo está descentralizado, gracias a los servidores en la nube y las VPN, lo que les permite simular su presencia en cualquier lugar del mundo donde en realidad no están. ¡Esto los hace invisibles en Internet!

Hackear una cuenta de correo electrónico se vuelve muy fácil si los hackers usan trucos simples como el phishing, correos electrónicos falsos… Estas estafas siguen funcionando perfectamente hoy en día porque las personas que usan ordenadores confían primero en su hardware y no imaginan ni por un momento que puedan ser hackeadas.

A continuación, le presentamos algunas técnicas utilizadas por los hackers para descifrar contraseñas, desde las más conocidas hasta las menos conocidas:

Esta es la aplicación de recuperación de contraseñas que funciona no solo en ordenadores sino también en smartphones y tabletas. Simplemente ingrese la dirección de la cuenta que desea recuperar y el software mostrará su contraseña.

Puede descargar la aplicación desde su sitio web oficial: https://www.passwordrevelator.net/es/passrevelator

Cuando hablamos de descifrar una contraseña, inmediatamente surge esta técnica como la más utilizada en este campo. El ataque de fuerza bruta es clásico. Los ciberdelincuentes lo usan constantemente, especialmente porque las herramientas de hacking de este tipo han alcanzado cierta sofisticación en los últimos 5 años. En particular, este método sigue siendo efectivo contra usuarios que tienden a gestionar mal sus contraseñas. La técnica de fuerza bruta consiste esencialmente en intentar descifrar la contraseña probando varias combinaciones de forma aleatoria o dirigida hasta encontrar la combinación correcta que permita la autenticación. En una de sus variantes llamada ataque de diccionario, el software informático probará un conjunto completo de combinaciones que ya constituyen contraseñas recopiladas y almacenadas en un espacio conocido como diccionario. En la variante llamada "descifrado de contraseñas", las combinaciones de contraseñas utilizadas por los ciberdelincuentes suelen generarse mediante un script automatizado basado en los hábitos del usuario o incluso de forma aleatoria. Por supuesto, la forma en que el usuario compone su contraseña determinará la duración y, por supuesto, la efectividad de este método contra él.

El phishing es, con diferencia, uno de los métodos más populares para hackear contraseñas, ya que prácticamente todos los usuarios han oído hablar de él al menos una vez. Esto significa que no desconoce este tema. Hablamos específicamente de phishing cuando el hacker utiliza un enlace para dirigir al usuario objetivo a una plataforma web. La plataforma web en cuestión suplanta la identidad y los colores de otra legítima. El objetivo, por supuesto, es hacer creer al internauta que está en un sitio web legítimo y luego pedirle que proporcione sus credenciales de inicio de sesión. Si este cae en la trampa, él mismo permitirá que el hacker recupere sus contraseñas sin que este último tenga que hacer esfuerzos adicionales. Con frecuencia, el phishing se realiza de forma generalizada, es decir, mediante mensajes corruptos diseñados para alcanzar al mayor número de personas posible, lo que permite a los hackers obtener el máximo número de víctimas. Sin embargo, existe una variante mucho más peligrosa y menos conocida: el Spearphishing. Se trata de una técnica de phishing dirigido que solo apunta a una persona o grupo específico que los ciberdelincuentes ya han estudiado y contra el cual han elaborado una estrategia. A diferencia del phishing general, el spearphishing es difícil de contrarrestar si la persona objetivo no es desconfiada y vigilante.

Cuando nos conectamos a Internet, independientemente del método que utilicemos, rara vez pensamos objetivamente en la posibilidad de caer en una trampa. Sin embargo, existen otras técnicas discretas y muy eficaces en el campo de la ciberseguridad que los ciberdelincuentes usan contra nosotros para recopilar nuestros datos. El ataque Man-in-the-Middle, como su nombre indica, es un método en el que el ciberdelincuente se infiltra en nuestra conexión y monitorea nuestro tráfico web. Para lograr esto, el hacker se asegurará de interceptar su conexión. Para ello, dispone de varios métodos. El más famoso y peligroso es la provisión de una red WiFi falsa. De hecho, todas las redes WiFi, especialmente aquellas accesibles para todos sin protección, son herramientas potenciales utilizadas por los ciberdelincuentes. Y en realidad no parece difícil. Estamos acostumbrados a consumir internet a través de WiFi. Por lo tanto, basta con que el hacker abra un punto de acceso (hotspot) y deje que los usuarios caigan en la trampa. La técnica se vuelve mucho más peligrosa cuando el ciberdelincuente decide, por ejemplo, suplantar el nombre de un router WiFi utilizado por muchas personas.

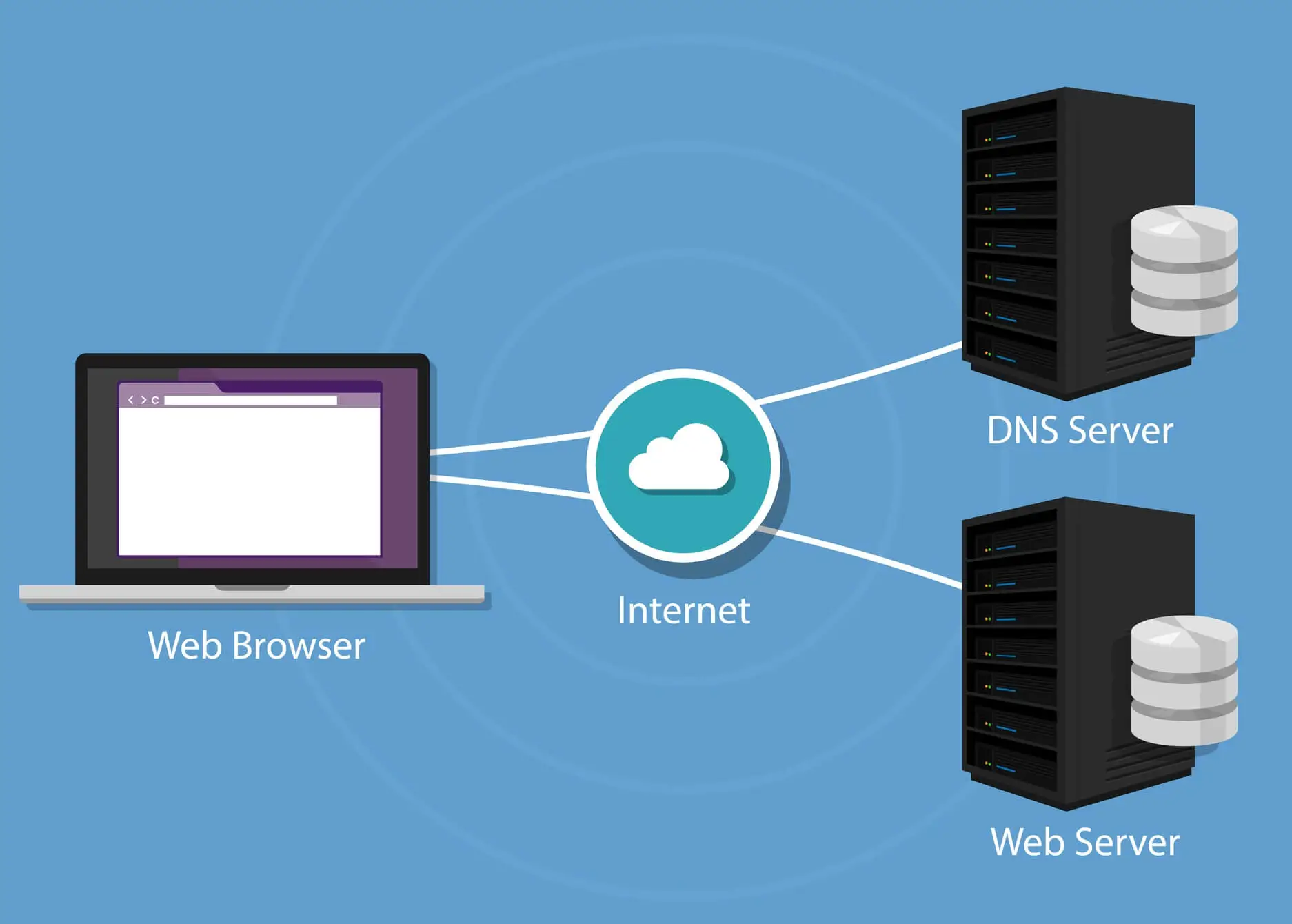

Muchos usuarios de servicios de Internet desconocen qué es el DNS. Sin embargo, esta herramienta informática puede ser la causa de su hackeo y mucho más. " El Sistema de Nombres de Dominio (DNS) es un servicio informático distribuido utilizado para traducir los nombres de dominio de Internet en direcciones IP u otros registros " (ver definición en Wikipedia). Su función es permitir al usuario acceder fácilmente a una dirección informática. Los ciberdelincuentes han encontrado la forma de aprovechar esta característica. El DNS a menudo almacena en caché tareas para acelerar el acceso a sitios web u otras plataformas por parte de los usuarios de Internet. Mediante la estrategia de envenenamiento de caché DNS, es posible que los ciberdelincuentes creen una ruta hacia otros sitios web. Y todo esto sin que el usuario se dé cuenta. Cuando la técnica se implementa correctamente y el usuario utiliza cualquier navegador para ir a un sitio web que desea, su tráfico será desviado a otro sitio web falso. Un sitio web diseñado para recopilar los datos personales del usuario. Lo más peligroso de esta técnica es que, a diferencia del phishing, donde el usuario debe hacer clic primero en un enlace, aquí no es necesario hacer clic en nada. La desviación del tráfico se realiza desde la base, y hay que admitir que el usuario de Internet prácticamente no tiene medios para protegerse contra ello.

Para protegerse en ciertos sectores, se excluyen todos los métodos de conexión a la red inalámbrica. Para ello, los profesionales de TI desarrollan métodos de conexión completamente sellados para protegerse de las amenazas de Internet. Por lo tanto, utilizan los llamados cables Ethernet con conectores RJ45. Se utilizan para establecer comunicación entre los diferentes dispositivos de la organización o institución en cuestión. El objetivo es obviamente evitar cualquier hackeo informático externo. El problema es que los especialistas han desarrollado un método que aún les permite hackear ordenadores y recopilar datos. Como se dice, ningún sistema es infalible. Entonces, ¿cómo lo hacen? La práctica consiste simplemente en explotar las ondas emitidas por los ordenadores para recopilar datos sensibles.

Primero buscarán recibir rayos electromagnéticos emitidos por los cables Ethernet. La recepción se realiza mediante un ordenador conectado a un cable alimentado por una antena. La limitación de esta técnica es que el hacker debe poder acceder físicamente a la red e inyectarle un programa malicioso para ayudar a capturar la red. Para la inyección, es posible utilizar una llave USB contaminada, y este método obviamente funciona.

Esto afecta particularmente a quienes tienden a usar cualquier llave USB en su terminal. Hoy en día, todo el mundo usa llaves USB, ya sea para almacenar datos o para transmitirlos. En consecuencia, estas pequeñas herramientas se convierten en vectores de ataques informáticos. Las memorias USB pueden estar contaminadas con malware. Al usuario descuidado solo le basta conectarla a su terminal. ¿Cómo puede ocurrir esto exactamente? El hacker puede pasar por un familiar que, por ejemplo, ha empezado a descargar juegos en su llave USB. También puede pasar por un colaborador imprudente. Pero lo que es mucho más común es dejar llaves USB tiradas como si se hubieran perdido. Desafortunadamente, siempre hay personas que recogerán estas llaves y las conectarán a su ordenador.

El ransomware, también conocido como software de rescate o secuestrador de datos, es un programa informático que tiene la funcionalidad de tomar como rehén el sistema informático. Tras el secuestro, el hacker detrás de esta operación exige el pago de un rescate. A cambio del monto pagado, la persona objetivo puede recibir una clave de descifrado que le permitirá liberarse de este virus. El problema con esta técnica es que a menudo olvidamos que el hacker, además de tomar como rehén el sistema informático, también exfiltra datos importantes. Esto le da la posibilidad de conocer su información de inicio de sesión y datos sensibles. Otra negligencia es creer que solo las empresas son objetivo de este flagelo. Cualquiera puede ser víctima de ransomware en un ordenador o incluso en un smartphone.

En la categoría de malware más utilizado por los hackers para robar contraseñas, el Troyano está claramente en cabeza. El Troyano puede infectar un ordenador o un smartphone al pasar por una aplicación oficial. Puede ser él mismo una aplicación oficial que se puede descargar ya sea desde la Google Play Store o cualquier tienda de aplicaciones oficial. Puede instalar scripts maliciosos en los dispositivos que ha infectado. Además, puede exfiltrar información y permitir el monitoreo del tráfico e incluso el uso remoto del terminal de un individuo. Incluso puede tomar el control de este dispositivo informático. El caballo de Troya es difícil de detectar, por lo que a los hackers les encanta usarlo tanto.

Estamos hablando aquí de un programa informático que es una derivada popular del clásico spyware. Si durante mucho tiempo se creyó que el spyware se usaba principalmente en contextos avanzados de hacking, lo cierto es que existe una versión popular que puede ser utilizada por cualquiera: el Stalkerware. Son programas informáticos que tendrán la capacidad de monitorear el uso de un terminal informático por parte de un tercero. Esto incluirá la posibilidad de conocer la contraseña de varias cuentas utilizadas por el objetivo.

Estas técnicas son tan delicadas de observar como de protegerse contra ellas. Sin embargo, puede evitar fácilmente que le hackeen su cuenta adoptando un buen comportamiento y una buena higiene digital.

Los hackers pueden descifrar contraseñas por varias razones, incluyendo obtener notoriedad, demostrar sus habilidades, obtener ganancias financieras o con intención maliciosa de explotar los datos del usuario.

Existen dos tipos principales de hackers involucrados: whitehats y blackhats. Los whitehats identifican vulnerabilidades para ayudar a mejorar la seguridad, a menudo recibiendo recompensas, mientras que los blackhats explotan vulnerabilidades con fines de lucro o con propósitos maliciosos.

Las cuentas de correo electrónico hackeadas a menudo se venden en la Dark Web, exponiendo los datos del usuario a posibles explotaciones. Los ciberdelincuentes pueden usar esta información para diversos delitos, incluido el robo de identidad y el espionaje.

Los hackers usan diversas técnicas como ataques de fuerza bruta, phishing, ataques man-in-the-middle, envenenamiento DNS, llaves USB infectadas, ransomware, troyanos y stalkerware para descifrar contraseñas.

Las personas pueden protegerse usando contraseñas fuertes y únicas, teniendo un software antivirus actualizado, actualizando regularmente sus dispositivos, asegurando sus dispositivos contra accesos no autorizados y manteniéndose alerta ante posibles amenazas.