पासवर्ड तोड़ें

पासवर्ड तोड़ने की संभावनाएं

पासवर्ड तोड़ें

पासवर्ड तोड़ने की संभावनाएं

जब हैकर पासवर्ड तोड़ना चाहते हैं, तो वे वास्तव में क्या ढूंढ रहे होते हैं? क्या यह प्रसिद्धि है? क्या यह प्रतिभा है? पैसा? या बस यह साबित करना कि वे सबसे अच्छे हैं? खैर, यह सभी कुछ हो सकता है।

वास्तव में, दो प्रकार के क्रैकर होते हैं: अच्छे और बुरे। इन्हें व्हाइटहैट और ब्लैकहैट कहा जाता है।

व्हाइटहैट सेवा की मालिक कंपनी को खामियां ढूंढने और उनकी रिपोर्ट करने के लिए ईमेल बॉक्स को हैक करते हैं। इन समस्याओं की रिपोर्ट करने से उन्हें बाद में आश्चर्य से बचाने में मदद मिलती है। आमतौर पर, इन समस्याओं की रिपोर्ट करने के लिए, अच्छे हैकर्स को धन की राशि से पुरस्कृत किया जाता है। जबकि ब्लैकहैट केवल जानकारी बेचने के लिए हैक करते हैं। वे अधिकतम पैसा कमाने की कोशिश करेंगे और उपयोगकर्ताओं के डेटा का दुरुपयोग करेंगे। वे बाद में कंपनी को ब्लैकमेल करके चेतावनी देंगे कि उन्होंने उसमें घुसपैठ की है।

डार्क वेब पर लाखों ईमेल खाते बेचे जाते हैं। एक विक्रेता है जो दावा करता है कि डार्क वेब पर जीमेल खातों के 10 लाख से अधिक उपयोगकर्ता नाम, ईमेल और सादा पासवर्ड बेच रहा है। इसके अलावा, साइबरक्रिमिनल एजेंसी इंटरनेशनल की एक रिपोर्ट के अनुसार, जो अपने कौशल का उपयोग करती है, इस हैक ने 43 मिलियन उपयोगकर्ता खातों को उजागर करने और सार्वजनिक रूप से प्रसारित करने में सक्षम बनाया है। यह सभी जानकारी डार्क वेब पर सूचीबद्ध की गई है और महज 10 डॉलर में बिक्री के लिए पेश की गई है! इन खातों में उपयोगकर्ता नाम, ईमेल और उनके डिक्रिप्टेड पासवर्ड भी शामिल हैं।

इसलिए एक ईमेल खाते के हैक होने का प्रभाव बहुत दूर तक जा सकता है! हालांकि यह सत्यापित करना मुश्किल है कि डार्क वेब पर डेटा सच है या नहीं, लेकिन बहुत अधिक ट्रैफ़िक है और सब कुछ बिक रहा है। पैसा कमाने की कोशिश कर रहे हैकर्स पुराने डेटा उल्लंघन से हैक और चोरी किए गए उपयोगकर्ता खातों को बेचने के लिए डार्क वेब का उपयोग करते हैं, जिनका उपयोग स्पाइवेयर द्वारा पहचान की चोरी जैसे अन्य अपराधों को जारी रखने के लिए साइबर अपराधियों द्वारा किया जाता है। उपयोगकर्ताओं को सख्ती से सलाह दी जाती है कि यदि उन्हें लगता है कि उनके खाते हैक हो गए हैं, तो वे जल्द से जल्द अपने पासवर्ड रीसेट करें। साथ ही, यदि उसी पासवर्ड और सुरक्षा प्रश्न का उपयोग कहीं और भी किया गया है, तो उन्हें बदल दें। एक हैकर कभी-कभी एक पासवर्ड के साथ एक ईमेल खाता हैक कर सकता है जिसे बदला नहीं गया है।

मत सोचिए कि ये धोखेबाज़ अंधेरी जगहों में छिपे हुए हैं, अधिकांश अपने लिविंग रूम में अपने कॉफी टेबल पर बैठकर अपनी आपराधिक गतिविधियाँ करते हैं। कुछ इस बहुत ही अवास्तविक स्थिति में शांति से लाखों यूरो गबन करते हैं। उनके पास नवीनतम उपकरण भी नहीं होते हैं, एक साधारण कंप्यूटर काफी है! क्लाउड और वीपीएन सर्वर के धन्यवाद, सब कुछ विकेंद्रीकृत है, वे पृथ्वी पर एक स्थान पर अपनी उपस्थिति का अनुकरण कर सकते हैं जहां वे नहीं हैं। इससे वे इंटरनेट पर अदृश्य हो जाते हैं!

अगर हैकर फ़िशिंग, नकली ईमेल जैसी सरल चालों का उपयोग करते हैं तो ईमेल पते के खाते को हैक करना बच्चों का खेल बन जाता है… ये धोखे आजकल भी बिल्कुल सही काम करते हैं क्योंकि कंप्यूटर का उपयोग करने वाले लोग सबसे पहले अपने हार्डवेयर पर भरोसा करते हैं और एक पल के लिए भी नहीं सोचते कि उन्हें हैक किया जा सकता है।

यहाँ आपके लिए कुछ तकनीकें हैं जो हैकर पासवर्ड तोड़ने के लिए उपयोग करते हैं और हम सबसे ज्ञात से लेकर कम ज्ञात तक बात करेंगे:

यह पासवर्ड क्रैकिंग एप्लिकेशन है जो कंप्यूटर के साथ-साथ फोन और टैबलेट पर भी कार्यात्मक है। बस हैक किए जाने वाले खाते का पता दर्ज करें और सॉफ्टवेयर आपको उसका पासवर्ड दिखाएगा।

आप इसे यहाँ इसकी आधिकारिक वेबसाइट से डाउनलोड कर सकते हैं: https://www.passwordrevelator.net/in/passrevelator

जब हम पासवर्ड क्रैक की बात करते हैं, तो तुरंत वह तकनीक दिमाग में आती है जिसका उपयोग इस क्षेत्र में किया जाता है। ब्रूट फोर्स अटैक क्लासिक है। साइबर अपराधी इसका लगातार उपयोग करते हैं, खासकर क्योंकि पिछले 5 वर्षों में इस तरह के हैकिंग उपकरणों का काफी विकास हुआ है। विशेष रूप से, यह तकनीक उन उपयोगकर्ताओं के खिलाफ अभी भी प्रभावी है जो अपने पासवर्ड का गलत प्रबंधन करते हैं। ब्रूट फोर्स तकनीक मूल रूप से कई संयोजनों का प्रयास करके पासवर्ड को तोड़ने के लिए है, जो यादृच्छिक या लक्षित तरीके से हो सकते हैं ताकि सही संयोजन प्रमाणीकरण की आवश्यकताओं को पूरा कर सके। इसके एक रूप जिसे डिक्शनरी अटैक कहा जाता है, कंप्यूटर सॉफ्टवेयर एक संपूर्ण सेट के संयोजनों का प्रयास करेगा जो पहले से ही एक डिक्शनरी नामक स्थान में एकत्रित और संग्रहीत पासवर्ड बनाते हैं। "पासवर्ड क्रैकिंग" नामक रूप में, साइबर अपराधियों द्वारा उपयोग किए जाने वाले पासवर्ड संयोजन आमतौर पर उपयोगकर्ता की आदतों या यादृच्छिक रूप से आधारित स्वचालित स्क्रिप्ट द्वारा उत्पन्न किए जाते हैं। बेशक, उपयोगकर्ता के पासवर्ड की संरचना इस विधि के खिलाफ अवधि और निश्चित रूप से प्रभावशीलता का निर्धारण करेगी।

फ़िशिंग, सबसे लोकप्रिय पासवर्ड हैकिंग विधियों में से एक है क्योंकि हर उपयोगकर्ता ने कम से कम एक बार इसके बारे में सुना है। इसका मतलब है कि आप इस विषय से अनजान नहीं हैं। हम विशेष रूप से फ़िशिंग की बात करते हैं जब हैकर लक्षित उपयोगकर्ता को एक वेब प्लेटफॉर्म पर ले जाने के लिए एक लिंक का उपयोग करता है। प्रश्न में वेब प्लेटफॉर्म दूसरे की पहचान और रंगों को जालसाजी करने का दावा करता है। बेशक, उद्देश्य इंटरनेट उपयोगकर्ता को यह विश्वास दिलाना है कि वह एक वैध वेबसाइट पर है और फिर उससे अपने लॉगिन क्रेडेंशियल प्रदान करने के लिए कहता है। यदि वह धोखे में आ जाता है, तो वह स्वयं हैकर को अतिरिक्त प्रयास किए बिना अपने पासवर्ड पुनः प्राप्त करने की अनुमति देगा। अधिकांशतः, फ़िशिंग एक सामान्यीकृत तरीके से की जाती है। यानी, दूषित संदेशों के साथ जिन्हें अधिकतम लोगों तक पहुंचने के उद्देश्य से बनाया गया है जिससे हैकर्स को अधिकतम संभव पीड़ितों को प्राप्त करने की अनुमति मिलती है। हालांकि, एक बहुत अधिक खतरनाक रूप है जिसे व्यापक रूप से नहीं जाना जाता है। ये विशेष रूप से स्पियरफ़िशिंग हैं। एक लक्षित फ़िशिंग तकनीक जो केवल एक विशिष्ट व्यक्ति या लोगों के समूह को निशाना बनाती है जिनका अध्ययन साइबर अपराधियों ने पहले से ही किया है और उनके खिलाफ रणनीति बनाई है। सामान्य फ़िशिंग के विपरीत, यदि लक्षित व्यक्ति संदेही और सतर्क नहीं है तो स्पियरफ़िशिंग का मुकाबला करना मुश्किल है।

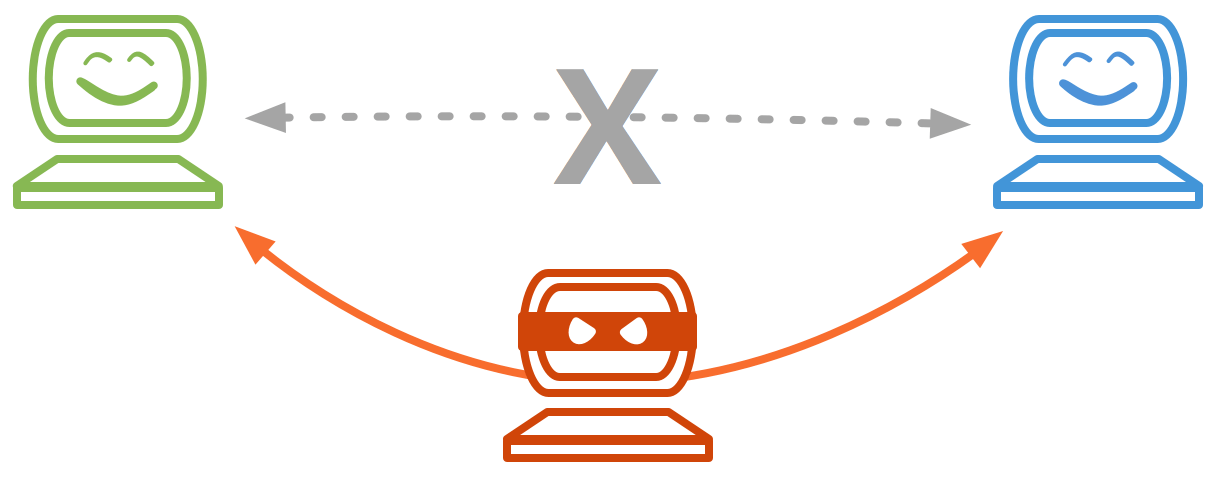

जब हम इंटरनेट से कनेक्ट होते हैं, चाहे हम इस कनेक्शन के लिए किसी भी तरीके का उपयोग करें, तो हम वस्तुनिष्ठ रूप से फंसने की संभावनाओं के बारे में नहीं सोचते हैं। हालांकि, साइबर सुरक्षा के क्षेत्र में अन्य सुगम और बहुत प्रभावी तकनीकें हैं जिनका उपयोग साइबर अपराधी हमारे डेटा एकत्र करने के लिए हमारे खिलाफ करते हैं। मैन-इन-द-मिडल अटैक, जैसा कि नाम से पता चलता है, एक ऐसी विधि है जहां साइबर अपराधी हमारे कनेक्शन में घुसपैठ करता है और हमारे वेब ट्रैफ़िक पर नज़र रखता है। ऐसा करने के लिए, हैकर आपके कनेक्शन को अवरुद्ध करना सुनिश्चित करेगा। इसके लिए, उसके पास कई तरीके हैं। सबसे प्रसिद्ध और खतरनाक एक नकली वाई-फाई नेटवर्क का प्रावधान है। वास्तव में, सभी वाई-फाई नेटवर्क, विशेष रूप से वे जो सभी के लिए सुरक्षा के बिना सुलभ हैं, साइबर अपराधियों द्वारा उपयोग किए जाने वाले संभावित उपकरण हैं। और यह वास्तव में मुश्किल नहीं लगता। हम वाई-फाई के माध्यम से इंटरनेट का उपभोग करने के आदी हैं। इसलिए, हैकर के लिए बस एक हॉटस्पॉट खोलना और उपयोगकर्ताओं को आने और धोखा खाने देना पर्याप्त है। जब साइबर अपराधी, उदाहरण के लिए, कई लोगों द्वारा उपयोग किए जाने वाले वाई-फाई राउटर के नाम को जालसाजी करने का फैसला करता है तो तकनीक बहुत अधिक खतरनाक हो जाती है।

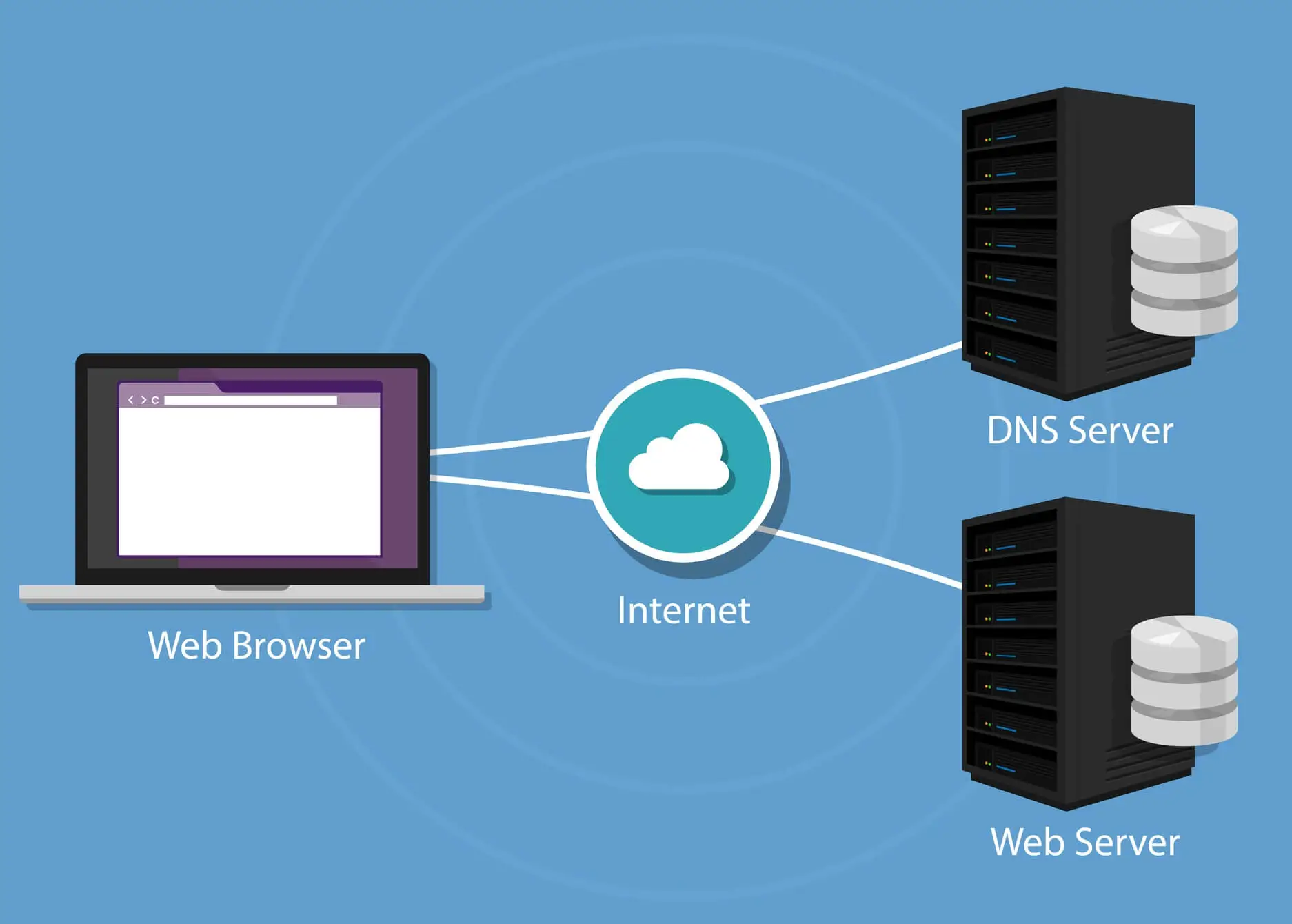

कई इंटरनेट सेवा उपयोगकर्ता यह नहीं जानते कि DNS क्या है। फिर भी, यह कंप्यूटर उपकरण आपके हैक का कारण बन सकता है और इससे भी अधिक। " डोमेन नाम सिस्टम या DNS इंटरनेट डोमेन नामों को आईपी पतों या अन्य रिकॉर्ड में अनुवादित करने के लिए उपयोग की जाने वाली एक वितरित कंप्यूटिंग सेवा है " ( विकिपीडिया पर परिभाषा देखें)। इसका उद्देश्य उपयोगकर्ता को एक कंप्यूटर पते तक आसानी से पहुंचने में सक्षम बनाना है। साइबर अपराधियों ने इस सुविधा का लाभ उठाने का एक तरीका खोज लिया है। DNS अक्सर वेबसाइटों या अन्य प्लेटफॉर्म्स पर त्वरित पहुंच के लिए इंटरनेट उपयोगकर्ताओं द्वारा कार्यों को लॉग करता है। DNS कैश पॉइज़निंग रणनीति के माध्यम से, साइबर अपराधियों के लिए अन्य वेबसाइटों तक पहुंचने का मार्ग बनाना संभव है। और यह, बिना उपयोगकर्ता के इसके बारे में जाने के। जब तकनीक अच्छी तरह से लागू होती है और उपयोगकर्ता किसी भी ब्राउज़र का उपयोग करके उस वेबसाइट पर जाता है जिसे वह चाहता है, तो उसका ट्रैफ़िक एक नकली वेबसाइट पर मोड़ दिया जाएगा। एक वेबसाइट जो उपयोगकर्ता के व्यक्तिगत डेटा एकत्र करने के लिए डिज़ाइन की गई है। इस तकनीक की सबसे खतरनाक बात यह है कि फ़िशिंग के विपरीत जहां उपयोगकर्ता को पहले लिंक पर क्लिक करना होता है, यहां किसी चीज़ पर क्लिक करने की आवश्यकता नहीं है। ट्रैफ़िक का मोड़ना आधार से ही होता है और यह स्वीकार करना होगा कि इसके खिलाफ इंटरनेट उपयोगकर्ता के पास लगभग कोई साधन नहीं है।

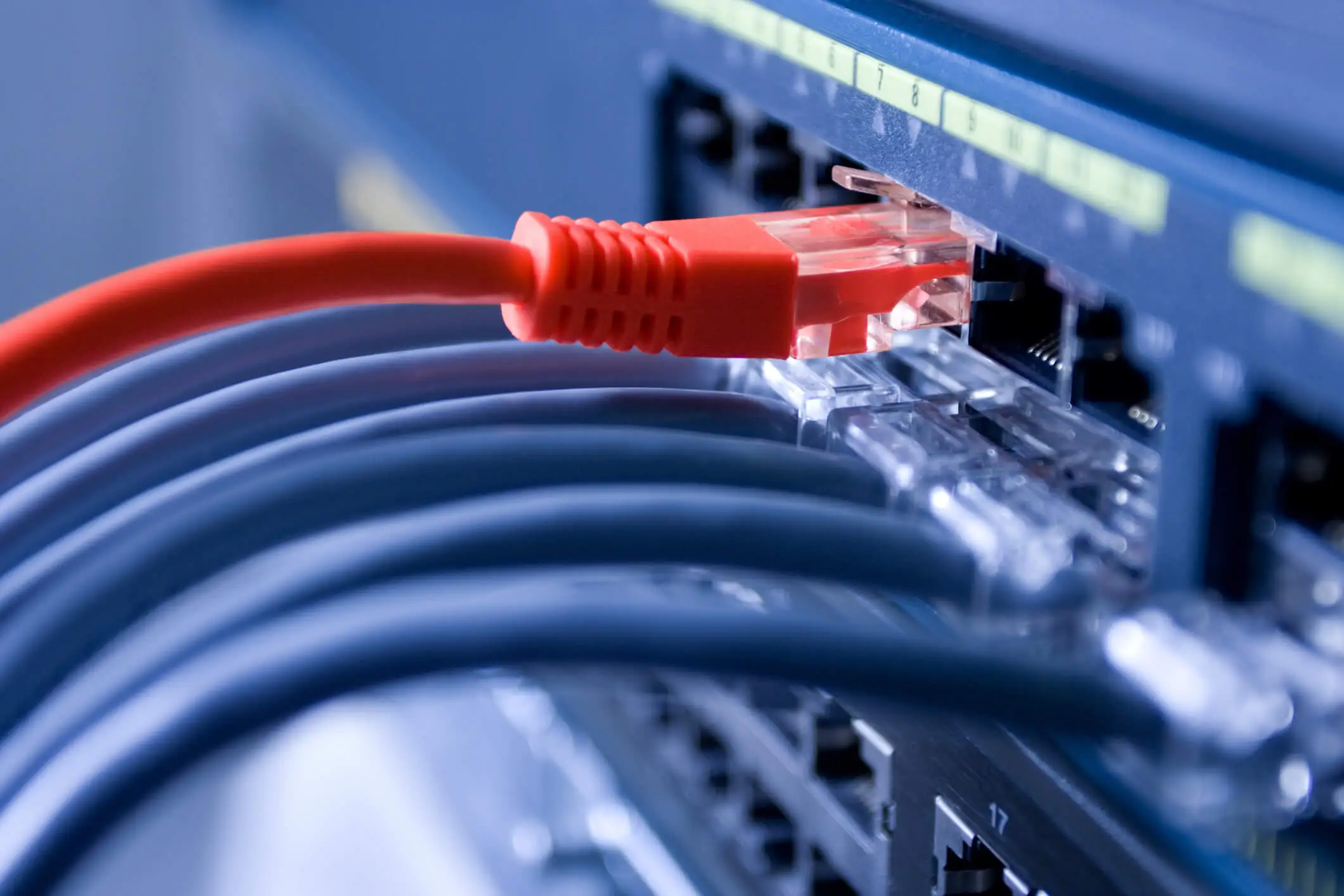

कुछ क्षेत्रों में सुरक्षा के लिए, वायरलेस नेटवर्क से कनेक्शन के सभी तरीकों को बाहर रखा जाता है। ऐसा करने के लिए, आईटी खिलाड़ी इंटरनेट खतरों से खुद को बचाने के लिए पूरी तरह से सील किए गए कनेक्शन तरीकों का विकास कर रहे हैं। इसलिए, वे RJ45 सॉकेट के साथ एथरनेट केबल का उपयोग करते हैं। वे संगठन या संबंधित प्रतिष्ठान के विभिन्न उपकरणों के बीच संचार स्थापित करने के लिए उपयोग किए जाते हैं। बेशक, उद्देश्य किसी भी बाहरी कंप्यूटर हैकिंग से बचना है। समस्या यह है कि विशेषज्ञों ने एक ऐसी विधि विकसित की है जो अभी भी उन्हें कंप्यूटर में घुसपैठ करने और डेटा एकत्र करने की अनुमति देती है। जैसे कि कोई सिस्टम अटल नहीं है। तो हम सोचते हैं कि वे ऐसा कैसे करते हैं। अभ्यास बस कंप्यूटर द्वारा उत्सर्जित तरंगों का शोषण करके संवेदनशील डेटा एकत्र करने में शामिल है।

वे पहले एथरनेट केबल द्वारा उत्सर्जित विद्युत चुम्बकीय किरणों को प्राप्त करने का प्रयास करेंगे। प्राप्ति एक एंटीना से जुड़े केबल से जुड़े कंप्यूटर द्वारा की जाती है। इस तकनीक की सीमा यह है कि हैकर को भौतिक रूप से नेटवर्क तक पहुंचने और नेटवर्क को एक मैलिशियस प्रोग्राम के साथ इंजेक्ट करने में सक्षम होना चाहिए जो नेटवर्क को कैप्चर करने में मदद करे। इंजेक्शन के लिए, एक दूषित USB कुंजी के उपयोग के माध्यम से जाना संभव है और यह तरीका बेशक काम करता है।

यह विशेष रूप से उन लोगों के बारे में है जो अपने टर्मिनल पर किसी भी USB कुंजी का उपयोग करने के लिए प्रवृत्त होते हैं। आज सभी USB कुंजी का उपयोग करते हैं चाहे डेटा संग्रहीत करने के लिए हो या इसे स्थानांतरित करने के लिए। नतीजतन, ये छोटे उपकरण फिर से कंप्यूटर हमलों के वाहक बन जाते हैं। USB ड्राइव में मैलवेयर हो सकता है। बेफिक्र उपयोगकर्ता को बस इसे अपने टर्मिनल से कनेक्ट करने की आवश्यकता होती है। यह बिल्कुल कैसे हो सकता है? हैकर एक रिश्तेदार के माध्यम से जा सकता है जो उदाहरण के लिए अपनी USB कुंजी पर गेम डाउनलोड करना शुरू कर देता है। यह एक लापरवाह सहयोगी के माध्यम से भी जा सकता है। लेकिन जो बहुत आम है वह है USB कुंजियों को खो गए होने की तरह छोड़ देना। दुर्भाग्य से, हमेशा ऐसे लोग होते हैं जो इन कुंजियों को इकट्ठा करेंगे और उन्हें अपने कंप्यूटर से जोड़ेंगे।

रैंसमवेयर, जिसे रैंसमवेयर या रैंसमवेयर भी कहा जाता है, एक कंप्यूटर प्रोग्राम है जिसका कार्य कंप्यूटर सिस्टम को बंधक बनाने की क्षमता रखना है। बंधक बनाने के बाद, इस ऑपरेशन के पीछे का हैकर एक फिरौती का भुगतान मांगता है। भुगतान की गई राशि के बदले में, लक्षित व्यक्ति को एक डिक्रिप्शन कुंजी प्राप्त हो सकती है जो उन्हें इस वायरस से मुक्त होने की अनुमति देगी। इस तकनीक की समस्या यह है कि हम अक्सर भूल जाते हैं कि हैकर कंप्यूटर सिस्टम को बंधक बनाने के अलावा, महत्वपूर्ण डेटा भी बाहर निकालता है। इससे उसे आपकी लॉगिन जानकारी और संवेदनशील डेटा जानने की संभावना मिलती है। एक और लापरवाही यह है कि यह मानना कि केवल कंपनियों को इस बदमाशी से निशाना बनाया जाता है। कोई भी कंप्यूटर या यहां तक कि स्मार्टफोन पर रैंसमवेयर का शिकार बन सकता है।

मैलवेयर की श्रेणी में जिसका उपयोग हैकर्स द्वारा पासवर्ड चुराने के लिए सबसे अधिक किया जाता है, ट्रोजन स्पष्ट रूप से अग्रणी है। ट्रोजन एक आधिकारिक एप्लिकेशन पार करके एक कंप्यूटर या स्मार्टफोन को संक्रमित कर सकता है। यह स्वयं एक आधिकारिक ऐप हो सकता है जिसे गूगल प्ले स्टोर या किसी भी आधिकारिक ऐप से डाउनलोड किया जा सकता है। यह संक्रमित उपकरणों पर दुर्भावनापूर्ण स्क्रिप्ट स्थापित कर सकता है। आगे बढ़ते हुए, जानकारी बाहर निकाल सकता है और ट्रैफ़िक की निगरानी करने और यहां तक कि एक व्यक्ति के टर्मिनल का दूर से उपयोग करने की अनुमति दे सकता है। क्योंकि वह इस कंप्यूटिंग डिवाइस पर नियंत्रण भी ले सकता है। ट्रोजन घोड़ा पता लगाने में मुश्किल है, जिसके कारण हैकर इसका इतना अधिक उपयोग करते हैं।

हम यहां एक कंप्यूटर प्रोग्राम के बारे में बात कर रहे हैं जो क्लासिक स्पाइवेयर का लोकप्रिय व्युत्पन्न है। अगर लंबे समय तक यह माना जाता रहा है कि स्पाइवेयर का उपयोग हैकिंग के बहुत अधिक उन्नत संदर्भ में विशेष रूप से किया जाता था, तो यह सच है कि एक लोकप्रिय संस्करण है जिसका उपयोग कोई भी कर सकता है: स्टॉकरवेयर। ये कंप्यूटर प्रोग्राम एक तीसरे पक्ष द्वारा कंप्यूटर टर्मिनल के उपयोग पर नज़र रखने की क्षमता रखते हैं। इसमें लक्ष्य द्वारा उपयोग किए जाने वाले कई खातों के पासवर्ड जानने की संभावना भी शामिल है।

इन तकनीकों का पालन करना और उनके खिलाफ बचाव करना इतना नाजुक है। हालांकि, आप अच्छे व्यवहार और अच्छी डिजिटल स्वच्छता अपनाकर आसानी से अपने खाते के क्रैक होने से बच सकते हैं।

हैकर पासवर्ड क्रैक करने के लिए विभिन्न कारणों से, जैसे प्रसिद्धि प्राप्त करना, अपने कौशल को प्रदर्शित करना, वित्तीय लाभ या उपयोगकर्ता डेटा के दुरुपयोग के लिए दुर्भावनापूर्ण इरादे के लिए क्रैक कर सकते हैं।

पासवर्ड क्रैक करने में शामिल दो मुख्य प्रकार के हैकर हैं: व्हाइटहैट और ब्लैकहैट। व्हाइटहैट सुरक्षा में सुधार करने के लिए खामियों की पहचान करते हैं, अक्सर पुरस्कार प्राप्त करते हैं, जबकि ब्लैकहैट वित्तीय लाभ या दुर्भावनापूर्ण उद्देश्यों के लिए खामियों का दुरुपयोग करते हैं।

हैक किए गए ईमेल खातों को अक्सर डार्क वेब पर बेचा जाता है, जिससे उपयोगकर्ता डेटा का संभावित दुरुपयोग हो सकता है। साइबर अपराधी इस जानकारी का उपयोग विभिन्न अपराधों, जैसे पहचान चोरी और जासूसी के लिए कर सकते हैं।

हैकर पासवर्ड क्रैक करने के लिए विभिन्न तकनीकों का उपयोग करते हैं जैसे ब्रूट फोर्स अटैक, फ़िशिंग, मैन-इन-द-मिडल अटैक, DNS पॉइज़निंग, दूषित USB कुंजियां, रैंसमवेयर, ट्रोजन और स्टॉकरवेयर।

व्यक्ति मजबूत, अनूठे पासवर्ड का उपयोग करके, अपडेट किए गए एंटीवायरस सॉफ्टवेयर के साथ, नियमित रूप से अपने उपकरणों को अपडेट करके, अनधिकृत पहुंच से अपने उपकरणों को सुरक्षित रखकर और संभावित खतरों के खिलाफ सतर्क रहकर स्वयं को सुरक्षित रख सकते हैं।