Craccare una password

Le possibilità per craccare una password

Craccare una password

Le possibilità per craccare una password

Cosa cercano esattamente gli hacker quando vogliono craccare una password? È la notorietà ? È il genio? Il denaro? O semplicemente dimostrare di essere i migliori? Beh, potrebbe essere tutto questo.

In realtà , esistono due tipi di cracker: i buoni e i cattivi. Questi sono chiamati whitehat e blackhat.

I whitehat violano le caselle email per trovare falle e segnalarle all'azienda proprietaria del servizio. Segnalare questi bug permette loro di proteggersi ed evitare sorprese in seguito. Generalmente, per segnalare questi problemi, gli hacker "buoni" vengono ricompensati con una somma di denaro. I blackhat invece violano solo per rivendere successivamente le informazioni. Cercheranno di guadagnare il massimo possibile e sfrutteranno i dati degli utenti. Avvertiranno l'azienda che hanno violato per ricattarla in seguito.

Milioni di account email vengono venduti sul Dark Web. C'è persino un venditore che presumibilmente vende oltre 1 milione di nomi utente, email e password in chiaro di account Gmail sul Dark Web. Inoltre, secondo un rapporto dell'Agenzia Internazionale per la Criminalità Informatica, grazie alle sue competenze, questo attacco ha permesso di esporre e diffondere pubblicamente 43 milioni di account utente. Tutte queste informazioni sono state elencate sul Dark Web e messe in vendita per soli 10 dollari! Questi account contengono anche nomi utente, email e le relative password decifrate.

Essere vittima di un attacco a un account email può quindi avere conseguenze molto gravi! Sebbene sia difficile verificare se i dati sul Dark Web siano veritieri o meno, c'è molto traffico e tutto viene venduto. Gli hacker che vogliono fare soldi usano ampiamente il Dark Web per vendere account utente violati e rubati da vecchie violazioni di dati, che vengono poi utilizzati da criminali informatici per commettere altri reati come il furto d'identità tramite spyware. Si raccomanda vivamente agli utenti di reimpostare le proprie password il prima possibile se sospettano che i loro account siano stati compromessi. Inoltre, se le stesse password e domande di sicurezza sono state utilizzate altrove, cambiale. A volte un hacker viola un account email utilizzando una password che non è mai stata cambiata.

Non credere che questi truffatori si nascondano in posti bui; la maggior parte svolge le proprie attività criminali comodamente dal proprio salotto. Alcuni si appropriano di milioni di euro tranquillamente in questa situazione quasi surreale. Non possiedono nemmeno l'attrezzatura più avanzata; un semplice computer basta! Tutto è decentralizzato, grazie al cloud e ai server VPN, che permettono loro di simulare la propria presenza in un luogo della Terra in cui non si trovano realmente. Ciò li rende invisibili su Internet!

Violare un account di posta elettronica diventa un gioco da ragazzi se gli hacker usano semplici trucchi come il phishing, email false… Queste truffe funzionano ancora perfettamente oggi perché gli utenti che usano computer si fidano innanzitutto del proprio hardware e non immaginano neppure per un attimo di poter essere violati.

Ecco per te alcune tecniche utilizzate dagli hacker per craccare le password, dalle più conosciute alle meno note:

Questa è l'applicazione per il recupero delle password che funziona non solo sui computer ma anche su smartphone e tablet. Basta inserire l'indirizzo dell'account che si desidera recuperare e il software ne mostrerà la password.

Puoi scaricare l'applicazione dal suo sito ufficiale: https://www.passwordrevelator.net/it/passrevelator

Quando si parla di craccare una password, è immediatamente la tecnica che viene in mente a chi opera in questo campo. L'attacco brute force è classico. I criminali informatici lo usano costantemente, soprattutto perché negli ultimi 5 anni gli strumenti di hacking di questo tipo hanno conosciuto una certa sofisticazione. In particolare, questo metodo è ancora efficace contro gli utenti che tendono a gestire male le proprie password. La tecnica brute force consiste essenzialmente nel tentare di craccare la password provando diverse combinazioni in modo casuale o mirato, finché non si trova la combinazione corretta per l'autenticazione. In una delle sue varianti, chiamata attacco dizionario, il software proverà un intero insieme di combinazioni costituite da password già raccolte e memorizzate in uno spazio noto come dizionario. Nella variante chiamata "password cracking", le combinazioni di password utilizzate dai criminali informatici sono solitamente generate da uno script automatizzato basato sulle abitudini degli utenti o addirittura in modo casuale. Ovviamente, il modo in cui l'utente compone la propria password determinerà la durata e, naturalmente, l'efficacia di questo metodo contro di lui.

Il phishing è di gran lunga uno dei metodi di hacking delle password più popolari, perché ogni utente ne ha sentito parlare almeno una volta. Ciò significa che non sei ignaro dell'argomento. Si parla di phishing quando l'hacker utilizza un link per indirizzare l'utente a una piattaforma web. La piattaforma in questione finge di essere un'altra, usurpandone identità e grafica. L'obiettivo è ovviamente far credere all'utente di trovarsi su un sito web legittimo e chiedergli di inserire autonomamente le proprie credenziali di accesso. Se la vittima cade nella trappola, consegnerà spontaneamente all'hacker le proprie password senza che quest'ultimo debba fare ulteriori sforzi. Il più delle volte, il phishing viene effettuato in modo generalizzato, inviando messaggi corrotti composti per raggiungere il maggior numero possibile di persone, permettendo così agli hacker di ottenere il maggior numero possibile di vittime. Tuttavia, esiste una variante molto più pericolosa e meno conosciuta: il spear phishing. Si tratta di una tecnica di phishing mirata che colpisce una persona specifica o un gruppo ristretto di persone che i criminali informatici hanno già studiato e contro cui hanno elaborato una strategia. A differenza del phishing generico, lo spear phishing è difficile da contrastare se la persona presa di mira non è particolarmente sospettosa e vigile.

Quando ci connettiamo a Internet, indipendentemente dal metodo utilizzato, non pensiamo oggettivamente alle possibilità di essere intrappolati. Tuttavia, esistono altre tecniche discrete ed estremamente efficaci nel campo della sicurezza informatica che i criminali usano contro di noi per raccogliere i nostri dati. L'attacco man-in-the-middle, come suggerisce il nome, è un metodo in cui il criminale informatico si inserisce nella nostra connessione e monitora il nostro traffico web. Per riuscirci, l'hacker si assicurerà di intercettare la tua connessione. A tal fine, dispone di diversi metodi. Il più famoso e pericoloso è la creazione di una rete WiFi falsa. Infatti, tutte le reti WiFi, specialmente quelle accessibili a tutti senza alcuna protezione, sono potenziali strumenti utilizzati dai criminali informatici. E in realtà non sembra difficile. Siamo abituati a usare Internet tramite WiFi. Pertanto, basta che l'hacker apra un hotspot e lasci che gli utenti si colleghino e cadano nella trappola. La tecnica diventa molto più pericolosa quando il criminale informatico decide, ad esempio, di usurpare il nome di un router WiFi utilizzato da molte persone.

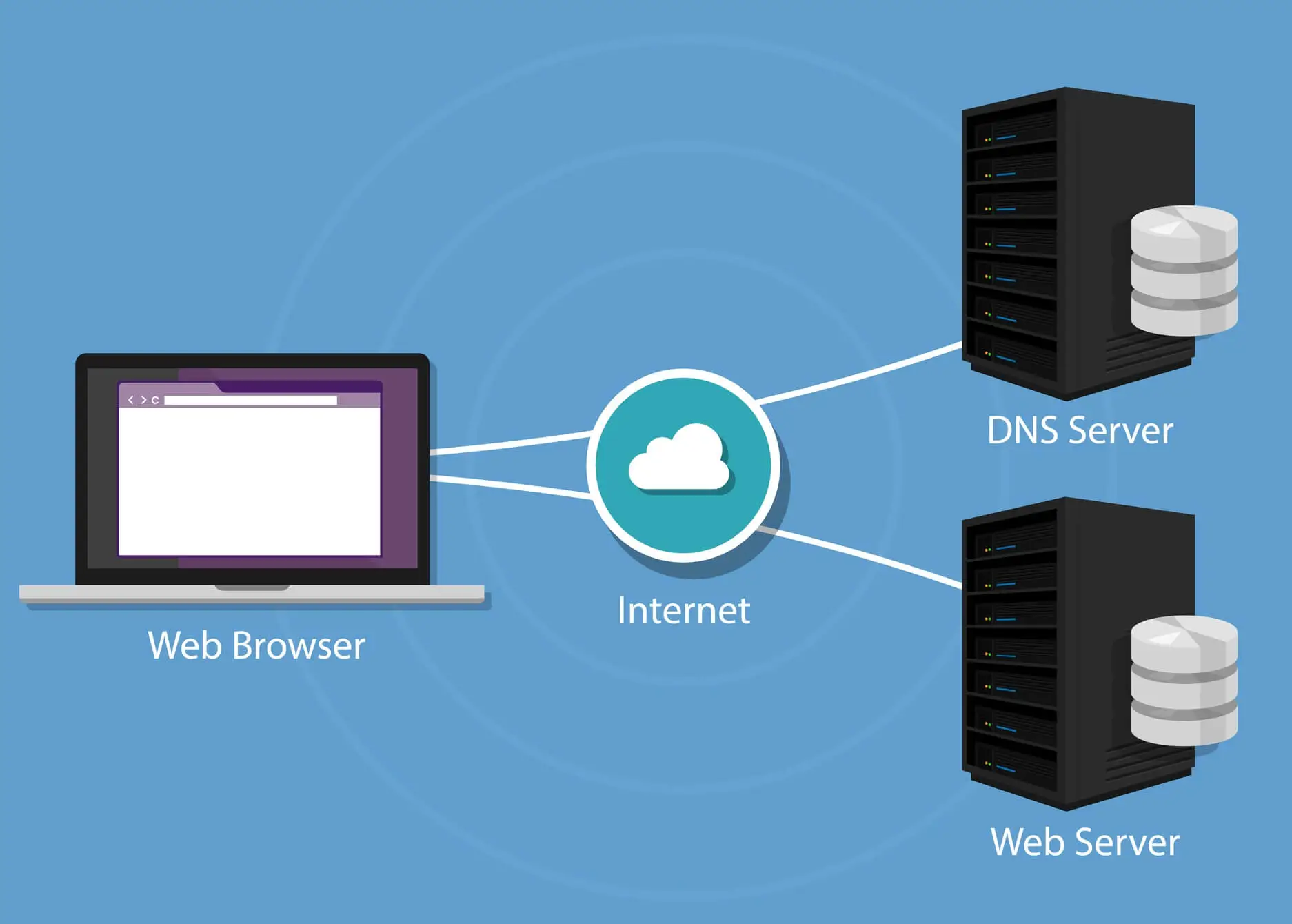

Molti utenti dei servizi Internet non sanno cosa sia il DNS. Eppure, questo strumento informatico può essere la causa del tuo attacco informatico e molto di più. " Il Domain Name System (DNS) è un servizio di elaborazione distribuita utilizzato per tradurre i nomi di dominio Internet in indirizzi IP o altri record " (vedi definizione su Wikipedia). Il suo ruolo è permettere all'utente di accedere facilmente a un indirizzo informatico. I criminali informatici hanno trovato un modo per sfruttare questa funzionalità . Il DNS registra spesso attività per velocizzare l'accesso ai siti web o ad altre piattaforme da parte degli utenti. Attraverso la strategia di avvelenamento della cache DNS, è possibile per i criminali informatici creare un percorso verso altri siti web. E questo, senza che l'utente se ne renda conto. Quando la tecnica è ben implementata e l'utente utilizza un qualsiasi browser per accedere a un sito web desiderato, il suo traffico verrà deviato verso un altro sito web fasullo. Un sito web progettato per raccogliere i dati personali dell'utente. La cosa più pericolosa di questa tecnica è che, a differenza del phishing dove l'utente deve prima fare clic su un link, qui non è necessario fare clic su nulla. La deviazione del traffico avviene alla base e bisogna ammettere che l'utente ha praticamente nessun mezzo per proteggersi.

Per proteggersi in determinati settori, vengono escluse tutte le modalità di connessione alla rete wireless. A tal fine, gli operatori IT sviluppano metodi di connessione completamente sigillati per proteggersi dalle minacce informatiche. Pertanto, si utilizzano cosiddetti cavi Ethernet con connettori RJ45. Vengono utilizzati per stabilire la comunicazione tra i diversi dispositivi dell'organizzazione o dell'ente interessato. L'obiettivo è ovviamente impedire qualsiasi attacco informatico esterno. Il problema è che gli specialisti hanno sviluppato un metodo che consente comunque di violare i computer e raccogliere dati. Come se nessun sistema fosse invincibile. Ci si chiede quindi come facciano. La pratica consiste semplicemente nello sfruttare le onde emesse dai computer per raccogliere dati sensibili.

Cercheranno innanzitutto di ricevere raggi elettromagnetici emessi dai cavi Ethernet. La ricezione avviene tramite un computer collegato a un cavo alimentato da un'antenna. Il vincolo di questa tecnica è che l'hacker deve poter accedere fisicamente alla rete e iniettarvi un programma malevolo per catturare la rete. Per l'iniezione, è possibile utilizzare una chiavetta USB infetta e questo metodo ovviamente funziona.

Questo riguarda in particolare coloro che tendono a utilizzare qualsiasi chiavetta USB sul proprio terminale. Oggi tutti usano chiavette USB, sia per archiviare dati che per trasmetterli. Di conseguenza, questi piccoli strumenti diventano vettori per attacchi informatici. Le chiavette USB possono essere contaminate da malware. All'utente imprudente basta collegarla al proprio terminale. Come può accadere esattamente? L'hacker può passare attraverso un parente che ha iniziato, ad esempio, a scaricare giochi sulla propria chiavetta USB. Può anche passare attraverso un collaboratore imprudente. Ma ciò che è molto più comune è lasciare chiavette USB in giro come se fossero state smarrite. Purtroppo, ci sono sempre persone che raccoglieranno queste chiavette e le collegheranno al proprio computer.

Il ransomware, noto anche come ransomware o cryptolocker, è un programma informatico in grado di prendere in ostaggio il sistema informatico. Dopo aver preso in ostaggio il sistema, l'hacker dietro questa operazione richiede il pagamento di un riscatto. In cambio della somma versata, la persona presa di mira può ricevere una chiave di decrittazione che le permetterà di liberarsi da questo virus. Il problema con questa tecnica è che spesso si dimentica che l'hacker, oltre a prendere in ostaggio il sistema informatico, esfiltra anche dati importanti. Ciò gli dà la possibilità di conoscere le tue informazioni di accesso e i dati sensibili. Un'altra negligenza è credere che solo le aziende siano prese di mira da questo flagello. Chiunque può cadere vittima del ransomware su un computer o persino su uno smartphone.

Nella categoria di malware più utilizzati dagli hacker per rubare password, il Trojan è chiaramente in testa. Il Trojan può infettare un computer o uno smartphone passando per un'applicazione ufficiale. Può essere esso stesso un'app ufficiale scaricabile dal Google Play Store o da qualsiasi app store ufficiale. Può installare script malevoli sui dispositivi infetti. Può inoltre esfiltrare informazioni, consentire il monitoraggio del traffico e persino l'uso remoto del terminale di un individuo. Può persino prendere il controllo del dispositivo informatico. Il cavallo di Troia è difficile da rilevare, ed è per questo che agli hacker piace usarlo così tanto.

Si parla qui di un programma informatico che è una derivazione popolare dello spyware classico. Se per molto tempo si è sempre creduto che lo spyware fosse utilizzato principalmente in contesti di hacking avanzati, resta il fatto che esiste una versione popolare che può essere utilizzata da chiunque: lo Stalkerware. Si tratta di programmi informatici in grado di monitorare l'uso di un terminale informatico da parte di terzi. Ciò include quindi la possibilità di conoscere la password di diversi account utilizzati dal bersaglio.

Queste tecniche sono delicate da osservare e altrettanto difficili da contrastare. Tuttavia, puoi evitare facilmente che il tuo account venga craccato adottando buoni comportamenti e una corretta igiene digitale.

Gli hacker possono craccare le password per vari motivi, tra cui ottenere notorietà , dimostrare le proprie abilità , guadagno finanziario o intenti malevoli per sfruttare i dati degli utenti.

Esistono due tipi principali di hacker coinvolti: whitehat e blackhat. I whitehat identificano vulnerabilità per aiutare a migliorare la sicurezza, spesso ricevendo ricompense, mentre i blackhat sfruttano le vulnerabilità per guadagno finanziario o scopi malevoli.

Gli account email violati vengono spesso venduti sul Dark Web, esponendo i dati degli utenti a potenziali sfruttamenti. I criminali informatici possono utilizzare queste informazioni per vari reati, tra cui il furto d'identità e lo spionaggio.

Gli hacker utilizzano varie tecniche come attacchi brute force, phishing, attacchi man-in-the-middle, avvelenamento DNS, chiavette USB infette, ransomware, trojan e stalkerware per craccare le password.

Gli individui possono proteggersi utilizzando password forti e uniche, dotandosi di un antivirus aggiornato, aggiornando regolarmente i propri dispositivi, proteggendo i propri dispositivi da accessi non autorizzati e rimanendo vigili contro potenziali minacce.