Descifrar una cuenta de Facebook

Obtén acceso instantáneo

a cualquier perfil de Facebook

Descifrar una cuenta de Facebook

Obtén acceso instantáneo

a cualquier perfil de Facebook

Le explicaremos los diferentes métodos sobre el descifrado de Facebook. La seguridad es la prioridad de los usuarios, y Facebook hace suficiente comunicación al respecto. Proteja su perfil y a sus amigos, quienes podrían ser contaminados más tarde por un hacker. Debe leer las técnicas con mucha atención, estar alerta ante los ataques y proteger su cuenta de Facebook de los hackers.

Nuevamente, todo lo que vamos a revelar aquí debe usarse únicamente para aprender a protegerse y educarse. No use estos métodos para hacer cosas ilegales. ¡No haga a otros lo que no querría que le hicieran a usted!

Para descifrar una contraseña de Facebook, algunos hackers llevan su imaginación muy lejos. ¿Conoce los métodos que usan los hackers para descifrar Facebook? Debe saber, en primer lugar, que las técnicas de descifrado evolucionan según el contexto. De hecho, el método que pueda ser adecuado para un hacker dependerá de la seguridad que haya implementado alrededor de su cuenta. Estas son algunas técnicas que debe dominar absolutamente si espera protegerse contra este ciberataque.

usando PASS FINDER y @nombredeusuario

(también funciona con un número de teléfono o dirección de correo electrónico).

Recupere fácilmente el acceso a una cuenta de Facebook con PASS FINDER. Este software fue desarrollado por expertos en ciberseguridad para que cualquier persona pueda usarlo. Su interfaz simple e intuitiva le permite recuperar una contraseña usando una dirección de correo electrónico, un @nombredeusuario o un número de teléfono.

Una vez que haya ingresado los datos de la cuenta en el campo correspondiente, haga clic en el botón “OK” y deje que el software encuentre la contraseña de la cuenta de Facebook por usted.

¡Aproveche esta solución! Puede probarla ahora mismo descargándola desde su sitio web oficial: https://www.passwordrevelator.net/es/passfinder

Con la oferta de prueba de 30 días, puede solicitar un reembolso.

La suplantación de identidad puede ser una violación de la integridad de su cuenta de Facebook. Al hablar de suplantación de identidad, nos referimos más bien al robo de cuenta cuando el ciberdelincuente crea otra cuenta con su foto e incluso su nombre, intentando hacerse pasar por usted. Por supuesto, esto puede engañar a sus seres queridos y a cualquier persona con la que no tenga contacto inmediato para verificar su identidad.

¿Qué es el secuestro de sesión y cómo afecta la seguridad de la cuenta de Facebook? El secuestro de sesión consiste en redirigir a un usuario de la red de Internet o de un servicio web a otra plataforma distinta de la que desea acceder. Obviamente, la desviación se hace de forma que el objetivo de este ataque no note el engaño. Para lograrlo, los ciberdelincuentes pueden usar varios métodos:

El DNS (por "Domain Name System") es un servicio informático que se utiliza principalmente para redirigir nombres de dominio, direcciones IP o cualquier tipo de registro que identifique una plataforma oficial. En otras palabras, este servicio es más que esencial para el correcto funcionamiento de la web y todas las plataformas afiliadas. Sin embargo, su utilidad es tal que, si los ciberdelincuentes logran acceder a él, pueden crear rutas engañosas que engañen a los usuarios para que accedan a su plataforma habitual. Por ejemplo, si uno o más de los DNS que permiten la comunicación entre una plataforma (navegador) y Facebook han sido envenenados (es decir, los ciberdelincuentes han logrado inyectar código malicioso en las cookies almacenadas por estos DNS), al escribir "facebook.com", no será al sitio web oficial de Facebook al que se redirigirá, sino a otra plataforma falsa que imita los colores y códigos de Facebook. El usuario, que no notará nada, ingresará sus credenciales de inicio de sesión y será hackeado. Los hackers recuperarán estos identificadores y los usarán. Es cierto que esta técnica se asemeja mucho al phishing. Sin embargo, hay una diferencia muy importante: en el secuestro de sesión mediante envenenamiento de DNS, la víctima no necesita hacer clic en ningún enlace. Todo ocurre desde la base, desde su navegador. Y lo peor es cuando el envenenamiento proviene del DNS del proveedor de servicios de Internet: las víctimas no tienen forma de defenderse.

Las cookies son otra forma de secuestrar la sesión de un usuario. Aunque se parece mucho a la primera que acabamos de describir, cabe mencionar que se basa en las cookies que generalmente se guardan durante nuestras visitas a sitios web. Una de las funciones de las cookies es crear un camino mucho más fácil que agiliza el acceso a un sitio web. Por ejemplo, al guardar cookies de sitios web de Facebook, acceder a su cuenta desde el mismo navegador tomará menos tiempo que la primera vez. En otras palabras, las cookies servirán como una especie de baliza que marcará su conexión con el sitio web en cuestión. Cuando los hackers logran recuperar estas cookies, pueden secuestrar el camino que ya ha recorrido cada vez que inicia sesión. Por lo tanto, al intentar ir a "facebook.com", la conexión se desviará y estará en el mismo caso mencionado anteriormente.

Obviamente, esta es una técnica muy complicada y reservada para profesionales del hacking. Es un método que utiliza vulnerabilidades de seguridad presentes en el modo de transmisión de paquetes entre servidores DNS. De hecho, los servidores en cuestión tienden a comunicarse mediante paquetes no firmados y generalmente se autentican con números únicos de solicitud. Esto significa que es posible que el hacker descubra los números de solicitud y cree otros nuevos. Gracias a esto, le resulta fácil interceptar conexiones. Por supuesto, si lo logra, puede redirigir al usuario a un sitio web de phishing o simplemente recopilar estos datos personales sin su conocimiento. Si dos personas están en la misma red, por ejemplo, y una de ellas quiere conectarse a Facebook, la segunda puede muy bien suplantar la página de inicio de sesión donde ingresa sus credenciales y contraseña de Facebook, reemplazándola con una página falsa que habrá creado desde cero. El truco se realiza en la dirección DNS que fue cambiada y reemplazada por una falsa. El usuario final no notará nada y creerá que está en la página original de Facebook. Este hackeo se usa a menudo al conectarse a Internet en lugares públicos. Cuando una persona se conecta, hay un 90 % de probabilidades de que quiera acceder a su red social favorita.

Es un método que consiste en que un hacker se tome el tiempo necesario para conocer mejor a su víctima. En este proceso, recopila gradualmente información que luego puede convertir en datos de inicio de sesión. Primero intentará establecer un vínculo con su víctima y luego analizará todas sus actividades, tanto en la vida real como digitalmente. La práctica es casi como la ingeniería social. Sin embargo, el rastreo requiere mucha más atención y aplicación que esta última. Por supuesto, es mucho más eficaz. Para facilitar la implementación de este ataque bastante delicado, el hacker utilizará software automatizado que le permitirá analizar toda la información recopilada. El objetivo es encontrar credenciales de inicio de sesión a través de estas búsquedas.

El spearphishing es una variante peligrosa y más específica que el phishing. Se utiliza principalmente para atacar a una persona concreta. Aunque el proceso general sigue siendo el mismo, este método consiste en enviar un mensaje que contiene un enlace. El enlace en el que la víctima debe hacer clic para ser redirigida a una plataforma donde se robarán sus credenciales de inicio de sesión. Sin embargo, en el contexto actual, antes de enviar un mensaje, el hacker se informará sobre su víctima. Recopilará suficiente información para redactar un mensaje infalible. La idea, por ejemplo, es suplantar la identidad de un familiar o la de un sitio web que la víctima suele visitar. El mensaje contendrá información que genere confianza en el objetivo. Y cuando se logra el objetivo, queda automáticamente atrapado y sus datos de conexión son recopilados. Aquí radica el principal peligro. Esta práctica se facilita mucho en las redes sociales, donde a menudo es posible obtener mucha información personal sobre posibles objetivos.

Este es claramente un método imprescindible al hablar de hacking en Facebook.

Facebook es una red social donde varias personas se reúnen para intercambiar y construir relaciones. Por eso la ingeniería social es un factor muy común en la red social de Meta. La ingeniería social es manipulación, no es estrictamente hacking. Generalmente consiste en aprovechar un vínculo con su objetivo para recopilar información esencial. En otras palabras, si es víctima de ingeniería social, necesariamente será por parte de alguien que suele interactuar con usted, ya sea un amigo o un familiar cercano. Por esta razón, cuando está en Facebook, no es necesario responder a todas las preguntas. También debe tener cuidado al comentar publicaciones de sus amigos o desconocidos. Gracias a sus comentarios, los hackers pueden analizar sus datos para determinar sus contraseñas. Por ejemplo, evite responder este tipo de preguntas:

Con mucha frecuencia, la ingeniería social, cuando se aplica de forma generalizada, utiliza precisamente este tipo de preguntas que la víctima ha proporcionado ella misma.

Es una técnica que utiliza software automatizado para encontrar su contraseña probando cientos o incluso millones de combinaciones de letras, símbolos y números. Y esto en situaciones específicas. El descifrado de contraseñas es frecuente. Es habitual que los hackers lo utilicen. Por eso es importante cuidar su contraseña. El software utilizado en este contexto es sofisticado.

En cuanto a las filtraciones de datos, Facebook es una de las plataformas más afectadas. Una filtración de datos suele ocurrir por diversas razones: errores de configuración, fallos de servidor o por ataques informáticos. Cada año, la empresa matriz detrás de Facebook, Meta, está implicada de alguna manera en una filtración de datos. Habitualmente se habla de esto cuando la plataforma afectada filtra datos personales, profesionales o sensibles fuera de su control, permitiendo que cualquiera pueda acceder a ellos de diferentes formas.

En caso de una filtración de datos, existen grandes riesgos de que sus datos personales se hayan visto comprometidos. Esto podría incluir sus credenciales de inicio de sesión. Si un hacker logra hacerse con una base de datos, podría iniciar fácilmente un ataque por diccionario. Este ataque consiste en que un hacker utilice un script automatizado para encontrar una contraseña específica usando como referencia una base de datos donde ha compilado contraseñas potenciales.

En el actual entorno digital interconectado, la seguridad de la cuenta de Facebook se ha convertido en una preocupación crítica que va mucho más allá de la simple protección por contraseña. Con más de 3000 millones de usuarios activos en todo el mundo, Facebook representa uno de los objetivos más valiosos para los ciberdelincuentes que buscan información personal, datos financieros y oportunidades para ataques de ingeniería social. La ilusión de seguridad que muchos usuarios sienten tras sus pantallas de ordenador o smartphone es precisamente lo que los hace vulnerables a amenazas cibernéticas sofisticadas.

La seguridad de su cuenta de Facebook depende enteramente de las medidas proactivas que implemente y de la vigilancia que mantenga. Aunque la seguridad absoluta e infalible sigue siendo un ideal inalcanzable en nuestro ecosistema digital en constante evolución, puede minimizar drásticamente su exposición a riesgos mediante la aplicación estratégica de prácticas de seguridad probadas y un enfoque integral de defensa en profundidad.

Muchos usuarios no consideran la seguridad de Facebook hasta que ocurre una violación, momento en el que la recuperación se vuelve exponencialmente más difícil y laboriosa. Las consecuencias de una cuenta de Facebook comprometida van más allá de la simple inconveniencia: pueden incluir robo de identidad, fraude financiero, daño reputacional, relaciones personales comprometidas e incluso complicaciones legales si su cuenta se utiliza con fines maliciosos.

Esta guía completa presenta siete medidas fundamentales de seguridad que, implementadas en conjunto, crean un sistema robusto de defensa en varias capas que protege su presencia en Facebook contra la gran mayoría de amenazas cibernéticas comunes y avanzadas. Cada medida aborda vulnerabilidades y vectores de ataque específicos, formando un marco de seguridad integrado que se adapta al panorama de amenazas en evolución.

R: No, acceder a la cuenta de Facebook de otra persona sin su permiso es ilegal y poco ético.

R: No, los métodos proporcionados en este artículo son solo con fines educativos. Usarlos para actividades ilegales está prohibido.

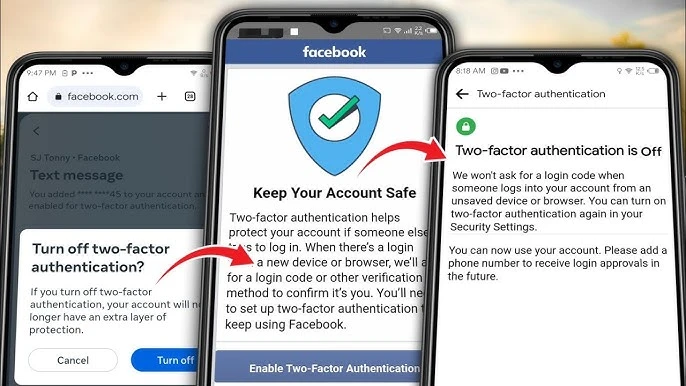

R: Hay varias medidas que puede tomar para mejorar la seguridad de su cuenta de Facebook, como activar la autenticación en dos pasos, usar contraseñas únicas y fuertes, tener cuidado con las aplicaciones de terceros, mantener sus dispositivos y software actualizados, evitar ordenadores públicos y redes WiFi inseguras, y proteger su dispositivo con una contraseña o medidas biométricas.

R: Si cree que su cuenta de Facebook ha sido comprometida, debe cambiar inmediatamente su contraseña, revisar la actividad de su cuenta en busca de acciones no autorizadas, revocar el acceso a cualquier aplicación de terceros que no reconozca y reportar cualquier actividad sospechosa a Facebook.

R: No, no existe un método garantizado para descifrar la cuenta de Facebook de alguien. Además, intentarlo es ilegal y poco ético.