Acceder a una cuenta de Yahoo!

Ninguna contraseña es infalible

Acceder a una cuenta de Yahoo!

Ninguna contraseña es infalible

Es importante comprender los métodos utilizados por los hackers para protegerse contra ellos.

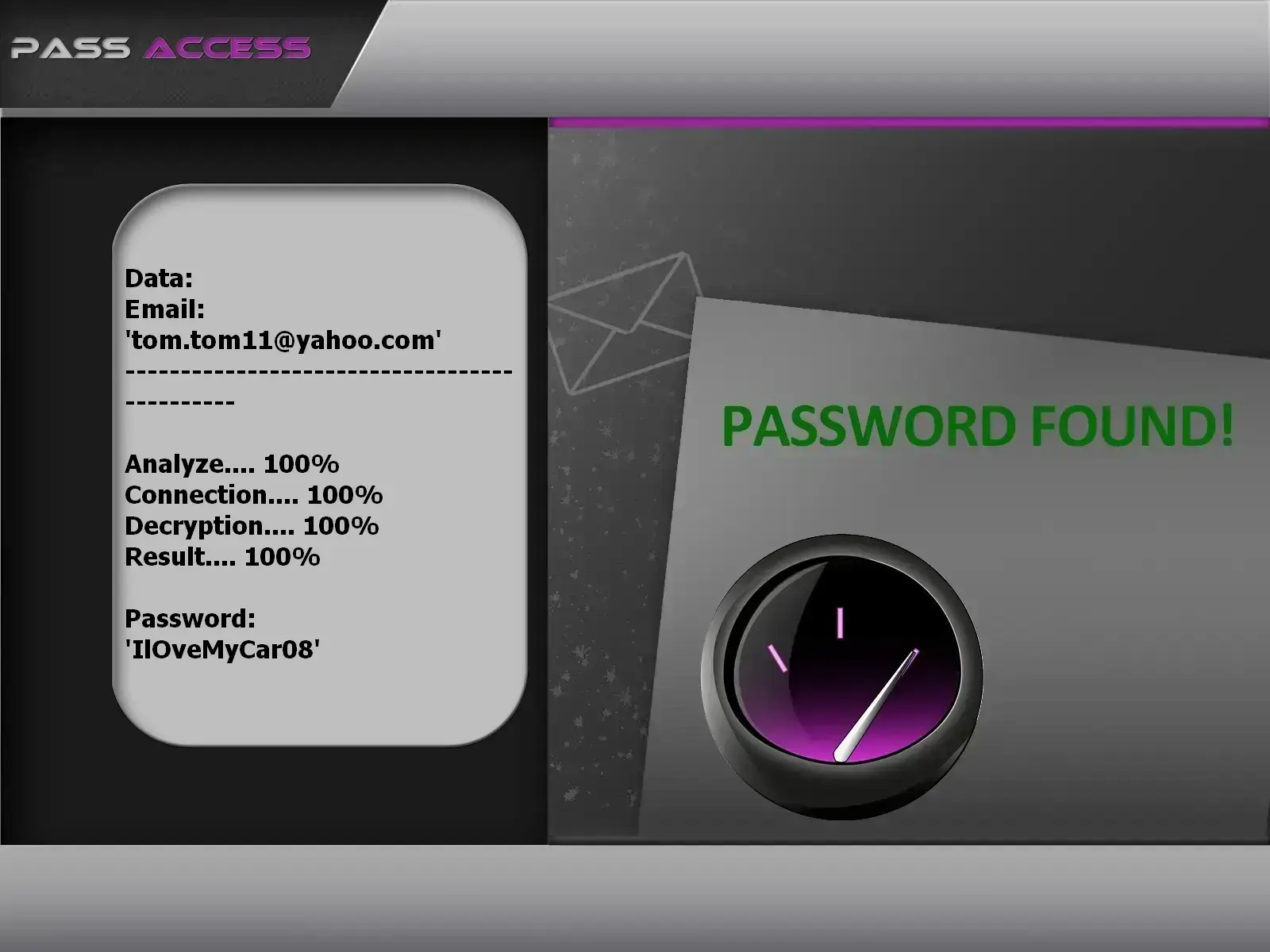

Descubra los métodos de piratería de Yahoo!:

usando PASS ACCESS.

Este software le permite descifrar una contraseña de Yahoo! directamente desde una dirección de correo electrónico. Simplemente introduzca el identificador de inicio de sesión en el campo designado, y PASS ACCESS descodificará la contraseña asociada a la cuenta. Recupera y descifra la contraseña en tan solo unos minutos.

Puede descargar PASS ACCESS desde su sitio web oficial: https://www.passwordrevelator.net/es/passaccess

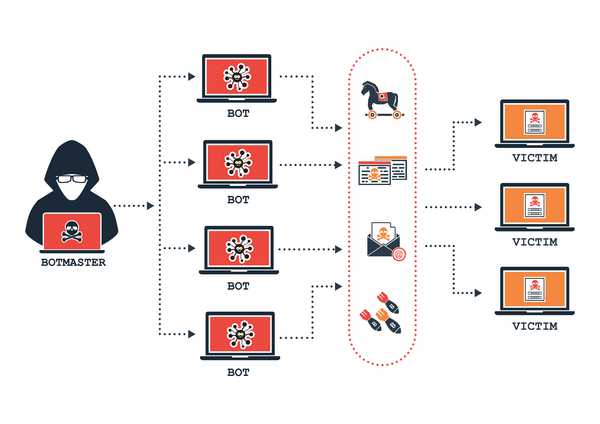

Una botnet es una red de ordenadores que proporciona potencia informática sincronizada para realizar acciones con una potencia enorme. También se les llama "Zombis". Esta red de ordenadores permite a los hackers lanzar múltiples ataques al mismo tiempo. Sus poderes se ven incrementados por la fusión de varios ordenadores, normalmente miles. Las botnets funcionan infectando un sistema informático y tienen éxito en la mayoría de sus acciones. Por lo tanto, los hackers utilizan software malicioso para conectar ordenadores o smartphones entre sí. Esto debilita las defensas del usuario, que ve reducido drásticamente el rendimiento de su dispositivo.

Este ataque consiste en extraer contraseñas almacenadas en bases de datos locales, a menudo gestionadas por navegadores o aplicaciones. Cuando accede a una red social o a su cuenta de Yahoo!, las contraseñas se almacenan y se protegen mediante un sistema de cifrado que impide que cualquiera pueda acceder a ellas. Entonces decimos que las contraseñas están "hasheadas". El sistema de hash puede eludirse con esta técnica. De hecho, los hackers disponen de algoritmos que les permiten descifrar el hash y descubrir el contenido de la contraseña en texto plano. Existe una condición: el hacker debe acceder a la base de datos que contiene los datos hasheados. Pero esto no es realmente difícil de lograr. Hoy en día, lo consiguen explotando vulnerabilidades de datos o simplemente obteniéndolos de la Dark Web.

Existen programas maliciosos que permiten a los hackers grabar la pantalla del dispositivo informático infectado. Esto significa que todo lo que haga en su ordenador o smartphone puede ser monitoreado remotamente. Esto incluye, obviamente, el uso de contraseñas al iniciar sesión. Gracias a sus herramientas, saben exactamente cómo recopilar sus datos personales. Para instalarlo en un dispositivo, normalmente usan la técnica de phishing o encuentran una forma de acceder físicamente. Debe saber que se trata de un programa malicioso que permite la vigilancia. Este tipo de método se asemeja al modo de operación de spyware o keyloggers. Generalmente son programas informáticos muy discretos y saben exactamente cómo explotar las malas prácticas de los usuarios en su contra.

Al igual que la aplicación anterior, también permite extraer información de la actividad de la víctima. Se centra principalmente en lo que se escribe en un teclado. Esto significa que si un smartphone u ordenador está infectado por un keylogger, el hacker detrás de este programa malicioso podrá saber lo que la víctima escribe en el teclado del terminal. Y, por supuesto, todos sabemos que frecuentemente introducimos nuestras contraseñas. Su cuenta de Yahoo! se vuelve vulnerable si cae en este tipo de actividad cibernética maliciosa.

Suele ocurrir que guardemos el identificador de inicio de sesión cada vez que accedemos a nuestras cuentas en línea. Esta es una función muy práctica que nos permite ahorrar mucho tiempo.

Es una opción sencilla de activar en el navegador web que se utilice. Por ejemplo, Google Chrome. Al acceder a la configuración, encontrará una pestaña dedicada a formularios y contraseñas. Verá un conjunto de credenciales guardadas. Puede buscar la contraseña que le interesa a partir de la dirección de correo electrónico correspondiente. Sin embargo, es posible que los hackers aprovechen esta función, que inicialmente se creó para facilitarle la vida al usuario.

De hecho, las cookies del navegador también pueden ser utilizadas por los hackers. Las cookies almacenan todos nuestros datos personales cuando navegamos por Internet. Cuando un usuario escribe su nombre de usuario y contraseña, las cookies lo registran todo sin que él sea consciente. Una vez que el hacker ha obtenido acceso a las cookies, puede simular su presencia e iniciar sesión como si fuera usted en un navegador.

Este es un método muy sencillo que no requiere desplegar muchos recursos. Sin embargo, exige que el hacker acceda físicamente al dispositivo informático de la víctima. Si logra acceder a él, puede recuperar el identificador que le interesa en menos de un minuto.

Puede ocurrir que un usuario olvide, por ejemplo, su contraseña. Para ello, existe una función dedicada que le permite recuperarla fácilmente. Debe hacer clic en la pestaña que dice " contraseña olvidada ". Luego será redirigido a una página de recuperación. Gracias a esto, se le pedirá que introduzca información personal que le permita ser identificado. Una vez confirmada la identificación, el usuario podrá cambiar la contraseña que ha olvidado.

Siempre que el hacker conozca las credenciales necesarias, puede simplemente iniciar la recuperación de la contraseña e impersonarle confirmando con precisión su identidad. Por supuesto, para que el hacker pueda explotar este método, primero debe acceder a su buzón de correo. Lo cual no es muy complicado, ya que puede usar phishing o ingeniería social.

Utilizan una técnica llamada " clickjacking " que consiste en colocar un virus oculto detrás de una imagen. Su funcionamiento es realmente muy sencillo. El pirata creará un sitio web con un botón que indique " gana un regalo ", por ejemplo. Desafortunadamente, es una trampa. De hecho, el hacker cargó un iframe en su cuenta de correo de Yahoo! alineado exactamente en el mismo lugar que el botón " cambiar contraseña ".

La víctima no sospecha nada y hace clic en ese botón, lo que provocará que se cambie y guarde una nueva contraseña para la cuenta de Yahoo!.

Existen algunos métodos de piratería que no requieren pasar por Internet. Esto significa que cuando está desconectado no debe pensar que está a salvo; el hackeo de su cuenta de Yahoo! sigue siendo posible. De hecho, existen técnicas que varían según el contexto pero que logran hackear sin estar conectado a Internet. Aquí tiene algunas:

Robo de datos mediante la luz LED: ¿Sabía que el haz de luz LED de sus pantallas puede usarse para robar sus contraseñas? De hecho, algunos investigadores han descubierto que cuando usa un dispositivo informático, mediante software especial de procesamiento de luz, es posible convertir los rayos de luz de la pantalla en códigos binarios. El hacker, equipado con una webcam dirigida hacia su pantalla, intercepta estos rayos y los convierte en código legible para conocer su contraseña de Yahoo!.

Piratería mediante cable Ethernet RJ45: Las redes Ethernet están diseñadas para estar aisladas. El objetivo del desarrollo de este tipo de red radica esencialmente en evitar cualquier intrusión proveniente de actores externos maliciosos. Sin embargo, ninguna intrusión es imposible; de hecho, existen técnicas que permiten a los hackers conectarse a los datos a pesar de ello. Esta es la técnica llamada “Ataque LANtenna”. Consiste esencialmente en capturar las vibraciones emitidas por los cables RJ45, que pueden convertirse en información inteligible. Sin embargo, primero será necesario que el hacker haya instalado previamente un software especial en los dispositivos conectados a la red Ethernet para forzar a la infraestructura a emitir ultrasonidos. Estos ultrasonidos luego se capturan con una antena y serán los receptores los que permitirán el procesamiento de la información.

Piratería mediante Bluetooth: Bluetooth es una red inalámbrica que también permite la comunicación entre varios dispositivos informáticos. Al igual que con Internet, los ciberdelincuentes han desarrollado un método que les permite aprovechar las fallas de seguridad presentes en el funcionamiento mismo de Bluetooth para hackear a personas objetivo. El objetivo, por supuesto, es comprometer sus datos personales, como su identificador de inicio de sesión de Yahoo!. Harán que acepte emparejar sus dispositivos con los suyos.

Piratería mediante cable USB: existen varias técnicas que permiten el uso del cable USB. Estos cables, que generalmente le permiten cargar su teléfono, también son formas de engañarle y recopilar información sensible. Cuando se encuentra en un lugar público, a menudo hay estaciones de carga USB. Esto permite que las personas en salas de espera puedan recargar sus smartphones. El truco es que los hackers instalan extractores de archivos en estas estaciones de carga. Obviamente, prácticamente no tiene protección contra este tipo de problema. Los iPhones son particularmente vulnerables a esta técnica de piratería debido a las características del cable Lightning.

Piratería a través de la red GSM: antes de la democratización de la red de Internet, la red GSM era literalmente el medio de comunicación. Podemos decir con seguridad que hoy es la red más utilizada en el mundo. Se utiliza principalmente para transmitir llamadas telefónicas. Los profesionales de la piratería informática han descubierto una técnica que permite hackear un ordenador a través de esta red, que básicamente solo sirve para transmitir llamadas celulares. La técnica se basará en el desarrollo de software capaz de usar ondas electromagnéticas y forzar al bus de memoria del ordenador objetivo a reaccionar como una antena telefónica. Todo este montaje tiene como objetivo engañar al ordenador para que transmita como un teléfono celular. Para funcionar correctamente, se basará en el hecho de que la memoria del ordenador funciona mediante una arquitectura multicanal. Esto amplifica la señal. Pero eso no es todo: es necesario utilizar un rootkit para dispositivos móviles. Debe estar integrado en el chip de radio del teléfono móvil para ser utilizado en las transmisiones. Un procedimiento complejo, pero que definitivamente puede lograr buenos resultados cuando todo funciona según lo previsto.

Basta con señalar que el hackeo de una cuenta de Yahoo! responde a una necesidad de acumulación de datos. Primero, si logran acceder a la suya, será fácil robar su identidad. Además, no olvide que su cuenta de correo electrónico siempre está asociada a sus cuentas de redes sociales. Un hacker que pueda secuestrar su cuenta de correo tendrá la capacidad de secuestrar todas sus cuentas de redes sociales vinculadas a esa dirección de correo. Esto demuestra lo peligroso que es descuidar la seguridad de su correo electrónico.

El hacker de una cuenta de Yahoo! también puede suplantar al objetivo. Esto puede tener un impacto profesional si la cuenta se utiliza de esa manera. La cuenta hackeada también podría usarse para llevar a cabo otros ciberataques, como vaciar su cuenta bancaria o estafar a sus familiares.

Finalmente, también existe la piratería informática realizada por familiares con el fin de poder vigilar a la persona con el objetivo de descubrir información secreta. Un padre puede decidir, por ejemplo, controlar la actividad de su hijo, o también puede ser un cónyuge celoso.

Por supuesto, las razones difieren. Pero es importante señalar que hackear la cuenta de Yahoo! de una persona sin su consentimiento es un delito. Esto está penado por la ley. Es por esta razón que, independientemente del motivo que usted dé, si alguna vez desea iniciar un ataque, asegúrese de permanecer dentro de la legalidad.

La idea es conocer qué buenas prácticas adoptar para minimizar el riesgo de piratería. Hablamos de reducir el riesgo de piratería porque es imposible estar 100% seguro. Sin embargo, puede asegurarse de que el hacker que decida atacarle no pueda hacerlo fácilmente. Aquí tiene algunas pautas:

Descifrar contraseñas de Yahoo o de cualquier otra cuenta en línea sin la debida autorización es ilegal y se considera una violación de la privacidad y de las leyes de ciberseguridad en la mayoría de los países.

Aunque nada puede garantizar una protección absoluta, existen varias medidas que puede tomar para mejorar la seguridad de su cuenta de Yahoo, como usar contraseñas seguras, activar la autenticación en dos pasos y tener cuidado con los intentos de phishing.

Si nota alguna actividad sospechosa en su cuenta de Yahoo, como inicios de sesión no reconocidos o cambios inusuales en su configuración, es esencial actuar rápidamente. Cambie inmediatamente su contraseña, revise la configuración de su cuenta y considere contactar al soporte de Yahoo para obtener más ayuda.

Generalmente se recomienda cambiar su contraseña de Yahoo regularmente, idealmente cada pocos meses. Actualizar su contraseña con frecuencia puede ayudar a minimizar el riesgo de acceso no autorizado, especialmente en caso de una filtración de datos.

Usar WiFi público puede exponer su cuenta de Yahoo a riesgos de seguridad, ya que estas redes pueden no ser seguras. Se recomienda evitar iniciar sesión en su cuenta de Yahoo o acceder a información sensible cuando esté conectado a redes WiFi públicas, ya que podrían ser vulnerables a la piratería o vigilancia.

Si cree que ha sido víctima de un ataque de phishing dirigido a su cuenta de Yahoo, cambie inmediatamente su contraseña y revise la configuración de su cuenta en busca de cambios no autorizados. Además, informe del intento de phishing a Yahoo para ayudar a proteger a otros usuarios de estafas similares.

Si su cuenta de Yahoo ha sido hackeada, debe intentar recuperar el acceso siguiendo el proceso de recuperación de cuentas de Yahoo. Esto normalmente implica verificar su identidad mediante opciones de recuperación como la verificación por correo electrónico o número de teléfono.

Aunque existen varias herramientas y servicios disponibles para mejorar la seguridad en línea, es esencial tener cuidado al usar servicios de terceros. Asegúrese siempre de que cualquier herramienta o servicio que utilice sea reputado y legítimo, y desconfíe de estafas o software malicioso.