Yahoo!-Konto hacken

Kein Passwort ist unfehlbar

Yahoo!-Konto hacken

Kein Passwort ist unfehlbar

Es ist wichtig, die Methoden zu verstehen, die Hacker verwenden, um sich davor zu schützen.

Entdecken Sie Methoden zum Hacken von Yahoo!:

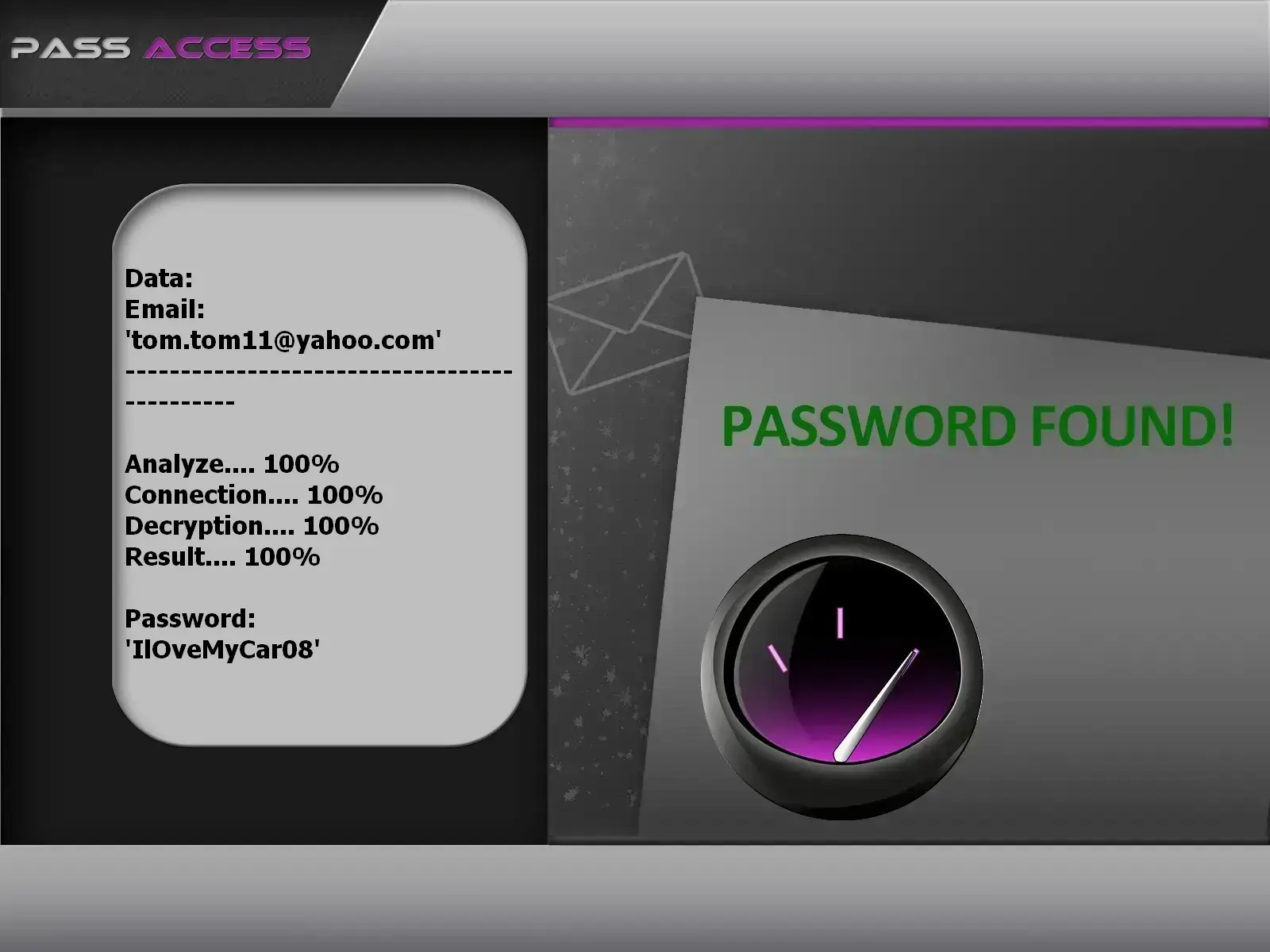

-Passwort mit PASS ACCESS wieder her.

Diese App ermöglicht es Ihnen, ein Yahoo!-Passwort direkt anhand einer E-Mail-Adresse zu entschlüsseln. Geben Sie einfach den Anmeldebezeichner in das dafür vorgesehene Feld ein, und PASS ACCESS wird das mit dem Konto verknüpfte Passwort entschlüsseln. Es ruft das Passwort ab und entschlüsselt es innerhalb weniger Minuten.

Sie können PASS ACCESS von seiner offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passaccess

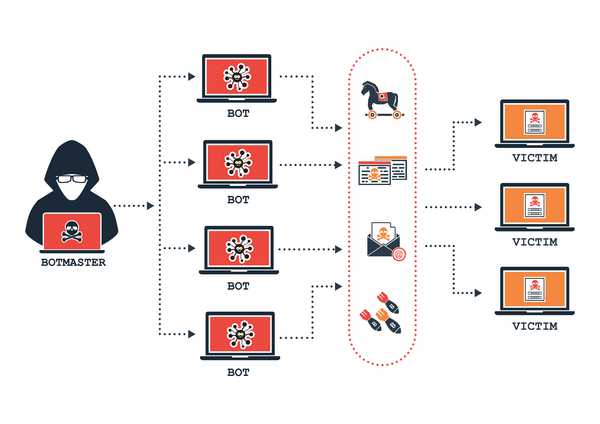

Ein Botnet ist ein Netzwerk aus Computern, das synchronisierte Rechenleistung bereitstellt, um Aktionen mit enormer Kraft durchzuführen. Sie werden auch als „Zombies“ bezeichnet. Dieses Computernetzwerk ermöglicht es Hackern, mehrere Angriffe gleichzeitig durchzuführen. Ihre Kräfte werden durch die Zusammenführung mehrerer Computer erhöht – meistens handelt es sich um Tausende von Computern. Botnets funktionieren, indem sie ein Computersystem infizieren, und sind dabei meist erfolgreich. Hacker verwenden daher Schadsoftware, um Computer oder Smartphones miteinander zu verbinden. Dies schwächt die Verteidigung des Benutzers, der eine drastische Leistungsminderung seines Geräts feststellt.

Dieser Angriff besteht darin, Passwörter aus lokalen Datenbanken zu extrahieren, die oft von Browsern oder Anwendungen verwaltet werden. Wenn Sie sich bei einem sozialen Netzwerk oder Ihrem Yahoo!-Konto anmelden, werden die Passwörter gespeichert und durch eine Verschlüsselung geschützt, die unbefugten Zugriff verhindert. Man sagt dann, dass die Passwörter gehasht sind. Das Hashing-System kann mit dieser Technik umgangen werden. Tatsächlich verfügen Hacker über Algorithmen, mit denen sie den Hash entschlüsseln und das Passwort im Klartext ermitteln können. Es gibt eine Bedingung: Der Hacker muss Zugriff auf die Datenbank mit den gehashten Daten erhalten. Aber das ist nicht wirklich schwierig. Heutzutage erreichen sie dies, indem sie Datensicherheitslücken ausnutzen oder die Daten einfach aus dem Dark Web beziehen.

Es gibt Schadsoftware, die Hackern ermöglicht, den Bildschirm des infizierten Geräts aufzuzeichnen. Das bedeutet, dass alles, was Sie auf Ihrem Computer oder Smartphone tun, aus der Ferne überwacht werden kann. Dazu gehört natürlich auch die Eingabe von Passwörtern bei der Anmeldung. Mithilfe ihrer Werkzeuge wissen sie genau, wie sie Ihre persönlichen Daten sammeln können. Um sie auf einem Gerät zu installieren, verwenden sie normalerweise Phishing oder finden einen physischen Zugang. Sie sollten wissen, dass es sich um ein Schadprogramm handelt, das zur Überwachung dient. Diese Methode ähnelt der Funktionsweise von Spyware oder Keyloggern. Es handelt sich meist um sehr diskrete Computerprogramme, die gezielt die schlechten Gewohnheiten der Benutzer ausnutzen.

Wie die zuvor genannte Anwendung ermöglicht auch diese das Extrahieren von Informationen aus der Aktivität des Opfers. Er konzentriert sich hauptsächlich auf das, was auf einer Tastatur eingegeben wird. Das bedeutet, dass ein Hacker, der ein Gerät mit einem Keylogger infiziert hat, genau weiß, was das Opfer auf der Tastatur des Geräts eingibt. Und natürlich geben wir alle regelmäßig unsere Passwörter ein. Ihr Yahoo!-Konto wird anfällig, wenn Sie Opfer einer solchen Cyberangriffsmethode werden.

Es kommt oft vor, dass wir die Anmeldeinformationen speichern, wenn wir uns bei unseren Online-Konten anmelden. Dies ist eine sehr praktische Funktion, die viel Zeit spart.

Dies ist eine einfache Option, die im verwendeten Webbrowser aktiviert werden kann – beispielsweise Google Chrome. In den Einstellungen finden Sie einen Bereich für Formulare und Passwörter. Dort sehen Sie eine Liste gespeicherter Anmeldedaten. Sie können das gewünschte Passwort anhand der entsprechenden E-Mail-Adresse suchen. Hacker können diese Funktion jedoch ausnutzen, die ursprünglich zur Benutzerfreundlichkeit gedacht war.

Tatsächlich können Hacker auch Browser-Cookies verwenden. Cookies speichern alle unsere persönlichen Daten beim Surfen im Internet. Wenn ein Benutzer seinen Benutzernamen und sein Passwort eingibt, zeichnen die Cookies alles auf, ohne dass der Benutzer dies bemerkt. Sobald der Hacker Zugriff auf die Cookies hat, kann er Ihre Identität simulieren und sich wie Sie in einem Browser anmelden.

Dies ist eine sehr einfache Methode, für die kaum Ressourcen benötigt werden. Allerdings muss der Hacker physischen Zugriff auf das Gerät des Opfers erhalten. Gelingt ihm dies, kann er die gewünschten Anmeldedaten in weniger als einer Minute abrufen.

Es kann vorkommen, dass ein Benutzer sein Passwort vergisst. Dafür gibt es eine spezielle Funktion, mit der er es leicht wiederherstellen kann. Er muss auf den Link „Passwort vergessen“ klicken. Anschließend wird er auf eine Wiederherstellungsseite weitergeleitet. Dort wird er aufgefordert, persönliche Informationen einzugeben, anhand derer er identifiziert werden kann. Sobald die Identität bestätigt ist, kann der Benutzer das vergessene Passwort ändern.

Wenn der Hacker die erforderlichen Anmeldeinformationen kennt, kann er einfach die Passwortwiederherstellung initiieren und sich als Sie ausgeben, indem er Ihre Identität korrekt bestätigt. Damit der Hacker diese Methode nutzen kann, muss er jedoch zunächst Zugriff auf Ihr Postfach erhalten – was nicht besonders schwierig ist, da er Phishing oder Social Engineering verwenden kann.

Sie verwenden eine Technik namens „Clickjacking“, bei der ein versteckter Schadcode hinter einem Bild platziert wird. Die Funktionsweise ist wirklich sehr einfach. Der Angreifer erstellt eine Website mit einem Button, auf dem beispielsweise „Gewinnen Sie ein Geschenk“ steht. Leider ist dies eine Falle. Tatsächlich hat der Hacker ein iframe mit Ihrem Yahoo!-E-Mail-Konto geladen, das exakt an der Stelle positioniert ist, an der sich der Button „Passwort ändern“ befindet.

Das Opfer ahnt nichts und klickt auf diesen Button, wodurch das Passwort für das Yahoo!-Konto geändert und gespeichert wird.

Es gibt einige Hacking-Methoden, die keine Internetverbindung erfordern. Das bedeutet, dass Sie auch offline nicht sicher sind – das Hacken Ihres Yahoo!-Kontos ist immer möglich. Tatsächlich gibt es je nach Kontext unterschiedliche Techniken, die ohne Internetverbindung funktionieren. Hier sind einige davon:

Datendiebstahl mit LED-Licht: Wussten Sie, dass der LED-Lichtstrahl Ihres Bildschirms zur Passwortentwendung genutzt werden kann? Tatsächlich haben Forscher herausgefunden, dass bei der Nutzung eines Computergeräts mithilfe spezieller Lichtverarbeitungssoftware die Lichtstrahlen des Bildschirms in Binärcodes umgewandelt werden können. Der Hacker richtet eine Webcam auf Ihren Bildschirm, fängt diese Strahlen ab und wandelt sie in lesbaren Code um, um Ihr Yahoo!-Passwort zu ermitteln.

Hacking über RJ45-Ethernet-Kabel: Ethernet-Netzwerke sind darauf ausgelegt, isoliert zu sein. Das Ziel bei der Entwicklung solcher Netzwerke besteht darin, jegliche externe Einmischung zu verhindern. Dennoch ist kein System absolut sicher. Es gibt Techniken, mit denen Hacker trotzdem auf die Daten zugreifen können – beispielsweise der sogenannte „LANtenna-Angriff“. Dabei werden Vibrationen der RJ45-Kabel aufgefangen und in verständliche Informationen umgewandelt. Voraussetzung ist jedoch, dass der Hacker zuvor eine spezielle Software auf den mit dem Ethernet-Netzwerk verbundenen Geräten installiert hat, um Ultraschallwellen zu erzeugen. Diese werden dann mit einer Antenne empfangen und ausgewertet.

Hacking über Bluetooth: Bluetooth ist ein drahtloses Netzwerk, das ebenfalls die Kommunikation zwischen mehreren Geräten ermöglicht. Wie beim Internet haben Cyberkriminelle Methoden entwickelt, um Sicherheitslücken in der Bluetooth-Technologie auszunutzen, um gezielte Personen zu hacken. Ziel ist es natürlich, Ihre persönlichen Daten wie Ihre Yahoo!-Anmeldedaten zu kompromittieren. Sie werden versuchen, Sie zur Kopplung ihres Geräts mit Ihrem zu bewegen.

Hacking über das USB-Kabel: Es gibt mehrere Techniken, um USB-Kabel auszunutzen. Diese Kabel dienen normalerweise zum Aufladen Ihres Telefons, können aber auch zur Täuschung und zum Sammeln sensibler Informationen verwendet werden. In öffentlichen Orten gibt es oft USB-Ladestationen, z. B. in Wartezimmern. Der Trick besteht darin, dass Hacker Dateiextraktoren an diesen Ladestationen installieren. Sie haben praktisch keinen Schutz davor. iPhones sind aufgrund der Eigenschaften des Lightning-Kabels besonders anfällig für diese Art des Hacking.

Hacking über das GSM-Netzwerk: Vor der Verbreitung des Internets war das GSM-Netzwerk das primäre Kommunikationsmittel. Heute ist es das am weitesten verbreitete Netzwerk der Welt und dient hauptsächlich zur Übertragung von Telefonanrufen. IT-Sicherheitsexperten haben jedoch eine Technik entdeckt, mit der ein Computer über dieses eigentlich nur für Sprachübertragung gedachte Netzwerk gehackt werden kann. Die Methode beruht auf Software, die elektromagnetische Wellen nutzt, um den Speicherbus des Zielcomputers wie eine Telefonantenne reagieren zu lassen. Dadurch wird der Computer getäuscht und sendet wie ein Mobiltelefon. Damit dies funktioniert, nutzt man die Mehrkanalarchitektur des Computerspeichers, um das Signal zu verstärken. Außerdem wird ein Rootkit für Mobilgeräte benötigt, das im Funkchip des Smartphones eingebettet ist, um die Übertragung zu ermöglichen. Es handelt sich um ein komplexes, aber effektives Verfahren.

Man sollte festhalten, dass das Hacken eines Yahoo!-Kontos dem Ziel dient, Daten zu sammeln. Wenn Hacker Zugriff auf Ihr Konto erhalten, können sie leicht Ihre Identität stehlen. Vergessen Sie nicht, dass Ihr E-Mail-Konto stets mit Ihren Social-Media-Konten verknüpft ist. Ein Hacker, der Ihr E-Mail-Konto übernimmt, kann somit auch alle damit verbundenen Social-Media-Konten kapern. Dies zeigt, wie gefährlich es ist, die Sicherheit Ihres E-Mail-Kontos zu vernachlässigen.

Der Hacker eines Yahoo!-Kontos kann auch das Opfer imitieren. Dies kann berufliche Folgen haben, wenn das Konto geschäftlich genutzt wird. Das gehackte Konto könnte außerdem für weitere Cyberangriffe verwendet werden, z. B. zum Leeren Ihres Bankkontos oder zum Betrügen Ihrer Angehörigen.

Schließlich gibt es auch Hacking durch Verwandte oder Bekannte, um jemanden zu überwachen und geheime Informationen zu entdecken – beispielsweise ein Elternteil, der die Aktivitäten seines Kindes kontrollieren möchte, oder ein eifersüchtiger Partner.

Die Gründe mögen unterschiedlich sein, aber es ist wichtig zu betonen, dass das unbefugte Hacken eines Yahoo!-Kontos eine Straftat ist und gesetzlich verfolgt wird. Aus diesem Grund sollten Sie, unabhängig von Ihren Absichten, stets innerhalb des gesetzlichen Rahmens bleiben.

Es geht darum, gute Praktiken zu kennen, um das Hacking-Risiko zu minimieren. Absolute Sicherheit ist unmöglich, aber Sie können sicherstellen, dass ein Angreifer Sie nicht leicht hacken kann. Hier sind einige Empfehlungen:

Das Knacken von Yahoo!-Passwörtern oder anderen Online-Konten ohne ausdrückliche Genehmigung ist illegal und verstößt in den meisten Ländern gegen Datenschutz- und Cybersicherheitsgesetze.

Obwohl absoluter Schutz nicht garantiert werden kann, gibt es mehrere Maßnahmen, um die Sicherheit Ihres Yahoo!-Kontos zu erhöhen – z. B. starke Passwörter, Zwei-Faktor-Authentifizierung und Vorsicht bei Phishing-Versuchen.

Wenn Sie ungewöhnliche Aktivitäten bemerken – z. B. unbekannte Anmeldungen oder Änderungen an Ihren Einstellungen – handeln Sie sofort. Ändern Sie Ihr Passwort, überprüfen Sie Ihre Kontoeinstellungen und wenden Sie sich gegebenenfalls an den Yahoo!-Support.

Es wird empfohlen, Ihr Yahoo!-Passwort regelmäßig zu ändern – idealerweise alle paar Monate. Dies minimiert das Risiko eines unbefugten Zugriffs, insbesondere nach einem möglichen Datenleck.

Öffentliche WLAN-Netzwerke bergen Sicherheitsrisiken, da sie oft ungesichert sind. Vermeiden Sie es daher, sich über solche Netzwerke bei Ihrem Yahoo!-Konto anzumelden oder sensible Daten zu übertragen.

Ändern Sie sofort Ihr Passwort, überprüfen Sie Ihre Kontoeinstellungen auf unbefugte Änderungen und melden Sie den Phishing-Versuch Yahoo!, um andere Benutzer zu schützen.

Wenn Ihr Yahoo!-Konto gehackt wurde, folgen Sie dem offiziellen Wiederherstellungsprozess von Yahoo!. Dies umfasst normalerweise die Identitätsverifizierung über eine hinterlegte E-Mail-Adresse oder Telefonnummer.

Es gibt viele Sicherheitstools, aber seien Sie vorsichtig bei Drittanbietern. Stellen Sie sicher, dass alle genutzten Tools seriös und vertrauenswürdig sind, und achten Sie auf Betrugsversuche oder Schadsoftware.