Hackear uma conta Yahoo!

Nenhuma senha é infalível

Hackear uma conta Yahoo!

Nenhuma senha é infalível

É importante entender os métodos usados por hackers para se proteger contra eles.

Descubra métodos de invasão do Yahoo!:

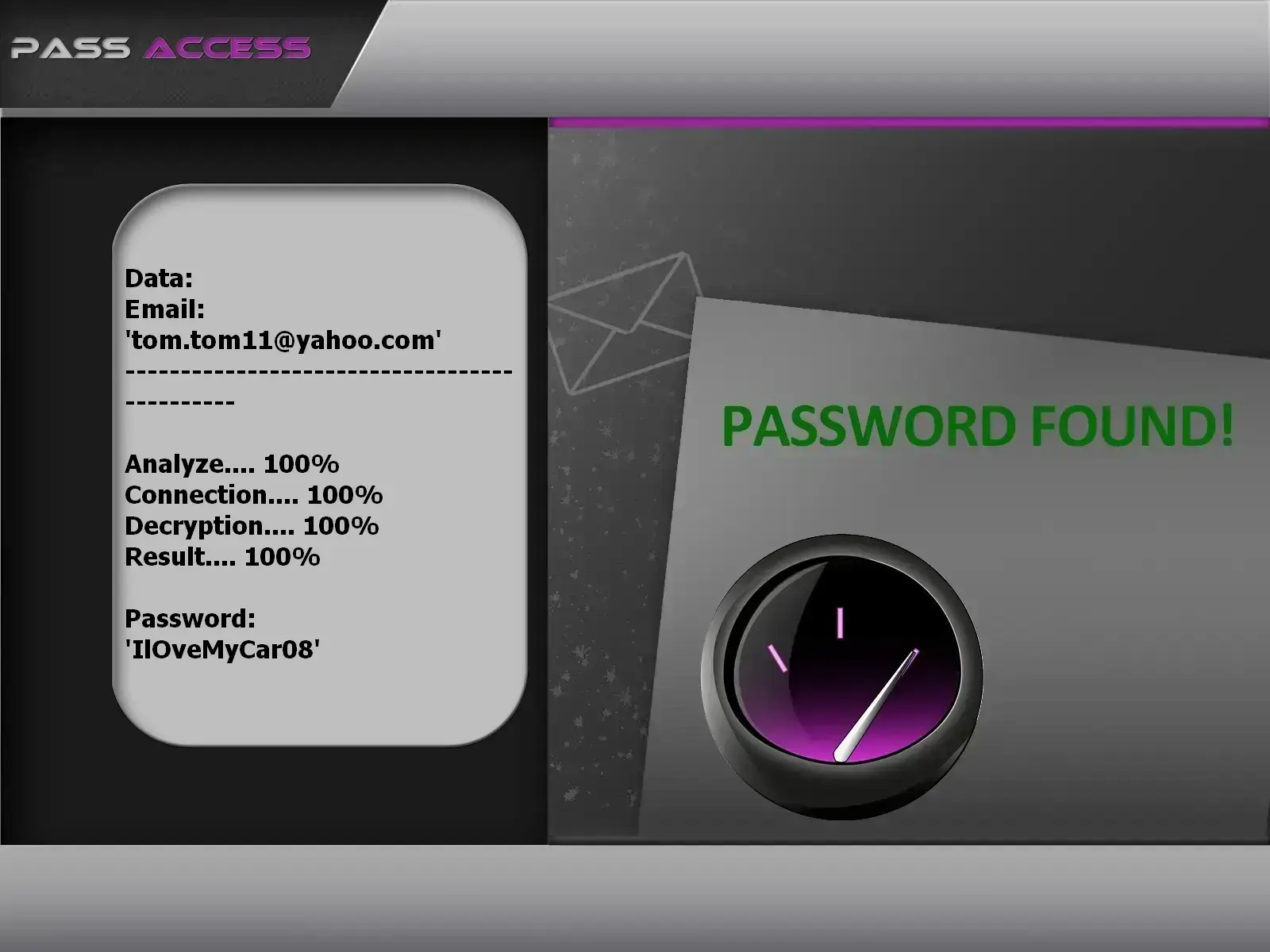

usando o PASS ACCESS.

Este software permite decifrar uma senha do Yahoo! diretamente a partir de um endereço de e-mail. Basta inserir o identificador de login no campo indicado, e o PASS ACCESS decodificará a senha associada à conta. Ele recupera e decifra a senha em poucos minutos.

Você pode baixar o PASS ACCESS em seu site oficial: https://www.passwordrevelator.net/pt/passaccess

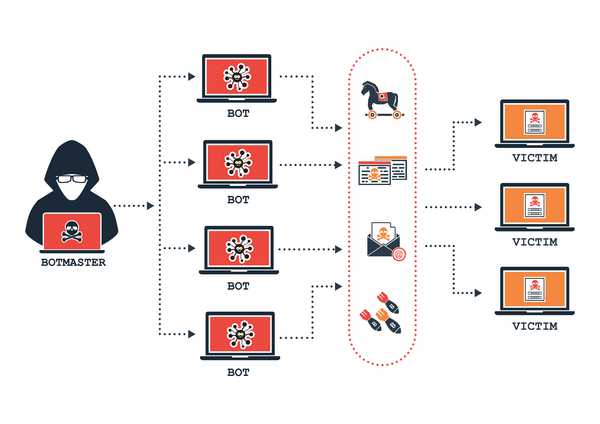

Uma botnet é uma rede de computadores que fornece poder computacional sincronizado para realizar ações com enorme força. Também são chamados de "Zumbis". Essa rede de computadores permite que hackers lancem múltiplos ataques ao mesmo tempo. Seus poderes são ampliados pela fusão de vários computadores, na maioria das vezes envolvendo milhares de dispositivos. As botnets funcionam infectando um sistema e conseguem sucesso na maioria das vezes. Os hackers usam softwares maliciosos para conectar computadores ou smartphones entre si. Isso enfraquece as defesas do usuário, que vê o desempenho do seu dispositivo reduzido drasticamente.

Esse ataque consiste em extrair senhas armazenadas em bases de dados locais, frequentemente gerenciadas por navegadores ou aplicativos. Quando você acessa uma rede social ou sua conta Yahoo!, as senhas são armazenadas e protegidas com uma medida de criptografia que impede que qualquer pessoa as acesse. Dizemos então que as senhas são “hashed” (criptografadas com função de hash). O sistema de hash pode ser contornado com essa técnica. De fato, hackers possuem algoritmos que permitem decodificar o hash e descobrir o conteúdo da senha em texto claro. Há uma condição: o hacker deve ter acesso à base de dados que contém os dados hasheados. Mas isso não é realmente difícil de fazer. Hoje em dia, eles conseguem isso explorando vulnerabilidades de dados ou simplesmente obtendo essas informações na Dark Web.

Existem malwares que dão aos hackers a capacidade de gravar a tela do dispositivo infectado. Isso significa que tudo o que você faz no seu computador ou smartphone pode ser monitorado remotamente. Isso obviamente inclui o uso de senhas ao fazer login. Graças às suas ferramentas, eles sabem exatamente como coletar seus dados pessoais. Para instalá-lo em um dispositivo, geralmente usam a técnica de phishing ou encontram uma maneira de acessá-lo fisicamente. Você deve estar ciente de que é um programa malicioso que permite vigilância. Esse tipo de método funciona de forma semelhante a spywares ou keyloggers. Geralmente são programas muito discretos e sabem exatamente como explorar más práticas dos usuários contra eles mesmos.

Assim como o aplicativo anterior, ele também permite extrair informações da atividade da vítima. Ele se concentra principalmente no que é digitado em um teclado. Isso significa que, se um smartphone ou computador for infectado por um keylogger, o hacker por trás desse programa malicioso poderá saber tudo o que a vítima digita no teclado do dispositivo. E, claro, todos sabemos que frequentemente inserimos nossas senhas. Sua conta Yahoo! torna-se vulnerável se você for vítima desse tipo de atividade cibernética maliciosa.

Muitas vezes salvamos o identificador de login sempre que acessamos nossas contas online. Essa é uma função muito prática que nos permite economizar muito tempo.

Essa é uma opção simples de ativar no navegador usado. Pode ser, por exemplo, o Google Chrome. Acessando as configurações, você encontrará uma aba dedicada a formulários e senhas. Verá um conjunto de credenciais salvas. Pode procurar a senha de interesse pelo endereço de e-mail correspondente. No entanto, é possível que hackers explorem essa funcionalidade, inicialmente criada para facilitar a vida do usuário.

De fato, os cookies do navegador também podem ser usados por hackers. Os cookies armazenam todos os nossos dados pessoais enquanto navegamos na Internet. Quando um usuário digita seu nome de usuário e senha, os cookies registram tudo sem que ele perceba. Assim que o hacker obtém acesso aos cookies, pode simular sua presença e fazer login como se fosse você em um navegador.

Esse é um método muito simples que não exige muitos recursos. No entanto, exige que o hacker tenha acesso físico ao dispositivo da vítima. Se conseguir acessá-lo, pode recuperar o identificador de interesse em menos de um minuto.

Pode acontecer de um usuário esquecer, por exemplo, sua senha. Para isso, existe uma função dedicada que permite recuperá-la facilmente. Ele deve clicar na aba que menciona " senha esquecida ". Em seguida, será redirecionado para uma página de recuperação. Graças a isso, será solicitado que insira informações pessoais que permitam identificá-lo. Uma vez confirmada a identidade, o usuário poderá alterar a senha que esqueceu.

Desde que o hacker conheça as credenciais necessárias, ele pode simplesmente iniciar a recuperação de senha e se passar por você ao confirmar com precisão sua identidade. É claro que, para explorar esse método, o hacker deve primeiro acessar sua caixa de correio. O que não é muito complicado, já que pode usar phishing ou engenharia social.

Eles usam uma técnica chamada " clickjacking ", que consiste em colocar um vírus oculto atrás de uma imagem. O funcionamento é muito simples. O pirata criará um site com um botão indicando " ganhe um presente ", por exemplo. Infelizmente, é uma armadilha. De fato, o hacker carregou um iframe na sua conta de e-mail Yahoo! alinhado exatamente no mesmo lugar que o botão " alterar senha ".

A vítima não desconfia de nada e clica nesse botão, que então altera e salva uma nova senha para a conta Yahoo!.

Existem alguns métodos de hacking que não exigem o uso da Internet. Isso significa que, mesmo offline, você não deve pensar que está seguro — o hacking da sua conta Yahoo! ainda é possível. De fato, existem técnicas que variam conforme o contexto, mas que conseguem invadir sem estar conectado à Internet. Veja algumas:

Roubo de dados com luz LED: Você sabia que o feixe de LED da sua tela pode ser usado para roubar suas senhas? De fato, alguns pesquisadores descobriram que, ao usar um dispositivo de computação, é possível, com um software especial de processamento de luz, converter os raios luminosos da tela em códigos binários. O hacker, equipado com uma webcam apontada para sua tela, intercepta esses raios e os converte em código legível para descobrir sua senha do Yahoo!.

Hackeamento por cabo de rede RJ45: As redes Ethernet são projetadas para serem isoladas. O objetivo do desenvolvimento de tal rede reside essencialmente no fato de querer evitar qualquer intrusão de agentes externos maliciosos. No entanto, nenhuma intrusão é impossível; de fato, existem técnicas que permitem aos hackers conectar-se aos dados apesar disso. Trata-se da técnica chamada “LANtenna Attack”. Ela consiste essencialmente em capturar as vibrações emitidas pelos cabos RJ45, que podem ser convertidas em informações inteligíveis. No entanto, será necessário que o hacker tenha previamente instalado um software especial nos dispositivos conectados à rede Ethernet para forçar a infraestrutura a emitir ultrassons. Esses ultrassons são então capturados com uma antena e processados para extrair as informações.

Hackeamento via Bluetooth: O Bluetooth é uma rede sem fio que também permite comunicação entre vários dispositivos. Assim como na Internet, cibercriminosos desenvolveram um método que lhes permite explorar falhas de segurança no próprio funcionamento do Bluetooth para invadir alvos. O objetivo é, claro, comprometer seus dados pessoais, como seu identificador de login do Yahoo!. Eles farão com que você aceite o emparelhamento entre os dispositivos deles e o seu.

Hackeamento via cabo USB: Existem várias técnicas que permitem o uso do cabo USB. Esses fios, que geralmente servem para carregar seu telefone, também são meios de enganá-lo e coletar informações sensíveis. Quando você está em um local público, há frequentemente estações de carregamento USB. Isso permite que pessoas em salas de espera recarreguem seus smartphones. O truque é que hackers instalam extratores de arquivos nessas estações de carregamento. Obviamente, você praticamente não tem proteção contra esse tipo de problema. iPhones são particularmente vulneráveis a essa técnica devido às características do cabo Lightning.

Hackeamento através da rede GSM: Antes da democratização da Internet, a rede GSM era literalmente o meio de comunicação. Podemos dizer com segurança que hoje é a rede mais usada no mundo. É usada principalmente para transmitir chamadas telefônicas. Profissionais de hacking descobriram uma técnica que permite hackear um computador por meio dessa rede, que basicamente serve apenas para transmitir chamadas celulares. A técnica se baseia no desenvolvimento de um software capaz de usar ondas eletromagnéticas e forçar o barramento de memória do computador-alvo a reagir como uma antena telefônica. Toda essa configuração engana o computador para que ele transmita como um telefone celular. Para funcionar corretamente, depende do fato de que a memória do computador opera com uma arquitetura multicanal, o que amplifica o sinal. Além disso, é necessário usar um rootkit para dispositivos móveis, que deve ser embutido no chip de rádio do telefone para ser usado nas transmissões. É um procedimento complexo, mas que pode obter bons resultados quando tudo ocorre conforme o planejado.

Basta observar que o hacking de contas Yahoo! responde a uma necessidade de acumulação de dados. Primeiro, se conseguirem acessar a sua, será fácil roubar sua identidade. Além disso, não se esqueça de que sua conta de e-mail está sempre associada às suas contas de redes sociais. Um hacker que conseguir sequestrar seu e-mail terá a capacidade de sequestrar todas as suas contas de redes sociais vinculadas a esse e-mail. Isso demonstra o quão perigoso é negligenciar a segurança do seu e-mail.

O hacker de uma conta Yahoo! também pode se passar pelo alvo. Isso pode ter impacto profissional se a conta for usada para esse fim. A conta hackeada também pode ser usada para realizar outros ataques cibernéticos, como esvaziar sua conta bancária ou aplicar golpes em seus familiares.

Finalmente, há também casos de hacking feitos por pessoas próximas, com o objetivo de monitorar alguém para descobrir informações secretas. Um pai pode decidir, por exemplo, controlar a atividade do filho, ou pode ser um cônjuge ciumento.

Claro que as razões variam. Mas é importante destacar que hackear a conta Yahoo! de alguém sem seu consentimento é um crime. Isso é punível por lei. Por essa razão, independentemente do motivo que você alegue, se quiser realizar qualquer tipo de ataque, certifique-se de permanecer dentro da legalidade.

A ideia é saber quais boas práticas adotar para minimizar o risco de invasão. Falamos em reduzir o risco porque é impossível estar 100% seguro. No entanto, você pode garantir que o hacker que decidir atacá-lo não consiga fazê-lo facilmente. Veja algumas orientações:

Quebrar senhas do Yahoo! ou de qualquer outra conta online sem autorização adequada é ilegal e considerado uma violação da privacidade e das leis de cibersegurança na maioria dos países.

Embora nada possa garantir proteção absoluta, existem várias medidas que você pode adotar para aumentar a segurança da sua conta Yahoo!, como usar senhas fortes, ativar a autenticação de dois fatores e tomar cuidado com tentativas de phishing.

Se notar qualquer atividade suspeita na sua conta Yahoo!, como logins desconhecidos ou alterações incomuns nas configurações, é essencial agir rapidamente. Altere imediatamente sua senha, revise as configurações da conta e considere entrar em contato com o suporte do Yahoo! para obter ajuda adicional.

É geralmente recomendado alterar sua senha do Yahoo! regularmente, idealmente a cada poucos meses. Atualizar sua senha com frequência ajuda a minimizar o risco de acesso não autorizado, especialmente em caso de vazamento de dados.

Usar WiFi público pode expor sua conta Yahoo! a riscos de segurança, pois essas redes podem não ser seguras. É aconselhável evitar fazer login na sua conta Yahoo! ou acessar informações sensíveis ao estar conectado a redes WiFi públicas, pois elas podem ser vulneráveis a ataques ou vigilância.

Se acreditar que foi vítima de um ataque de phishing direcionado à sua conta Yahoo!, altere imediatamente sua senha e revise as configurações da conta em busca de alterações não autorizadas. Além disso, denuncie a tentativa de phishing ao Yahoo! para ajudar a proteger outros usuários contra golpes semelhantes.

Se sua conta Yahoo! foi hackeada, você deve tentar recuperar o acesso seguindo o processo de recuperação de conta do Yahoo!. Isso geralmente envolve verificar sua identidade por meio de opções de recuperação, como verificação por e-mail ou número de telefone.

Embora existam várias ferramentas e serviços disponíveis para aumentar a segurança online, é essencial ter cautela ao usar serviços de terceiros. Certifique-se sempre de que quaisquer ferramentas ou serviços utilizados sejam confiáveis e legítimos, e desconfie de golpes ou softwares maliciosos.