Hackera un account Yahoo!

Nessuna password è infallibile

Hackera un account Yahoo!

Nessuna password è infallibile

È importante comprendere i metodi utilizzati dagli hacker per proteggersi da essi.

Scopri i metodi di hacking di Yahoo!:

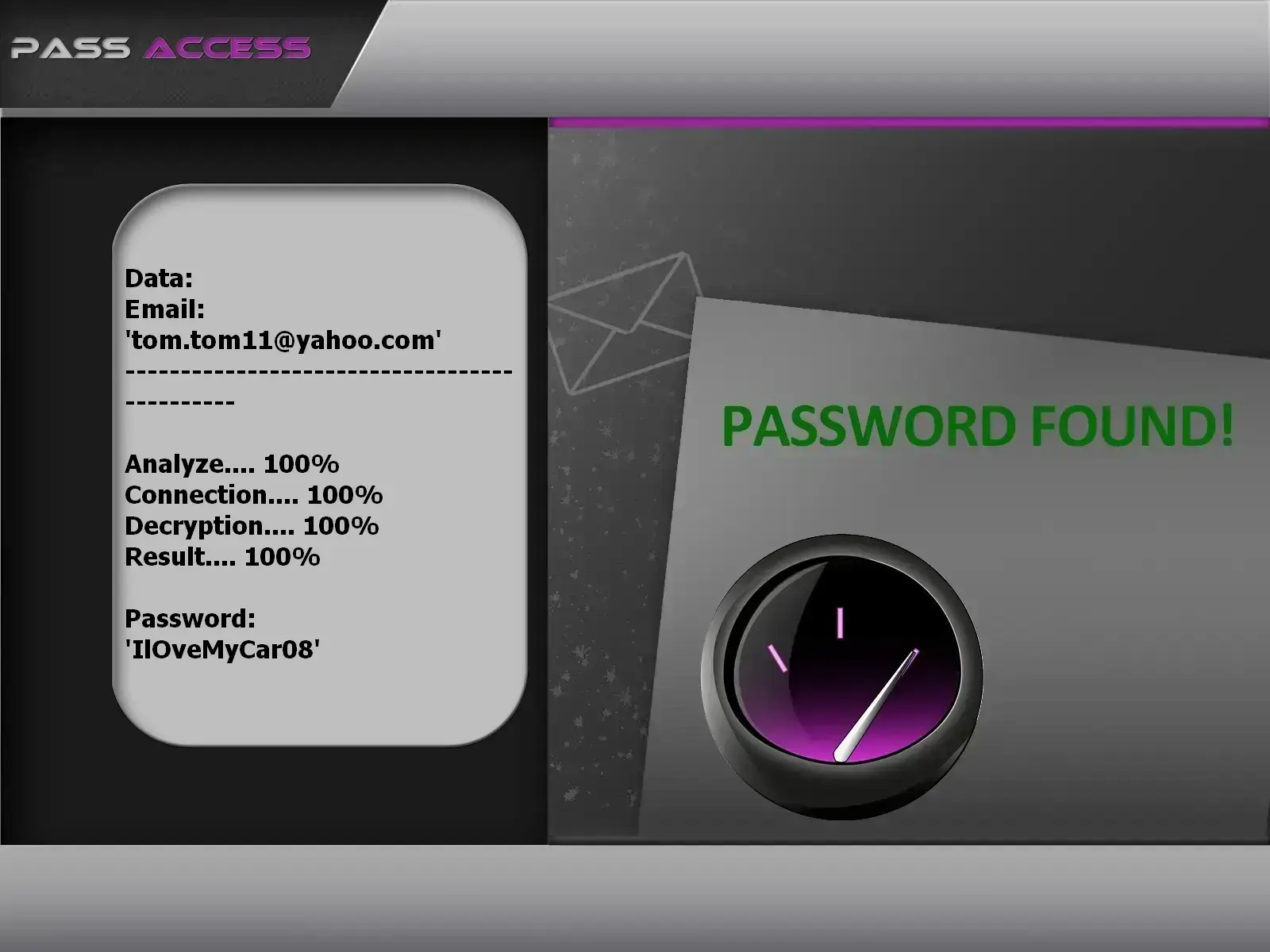

utilizzando PASS ACCESS.

Questo software ti permette di decifrare una password Yahoo! direttamente da un indirizzo email. Basta inserire l'identificativo di accesso nel campo designato e PASS ACCESS decodificherà la password associata all'account. Recupera e decifra la password in pochi minuti.

Puoi scaricare PASS ACCESS dal suo sito ufficiale: https://www.passwordrevelator.net/it/passaccess

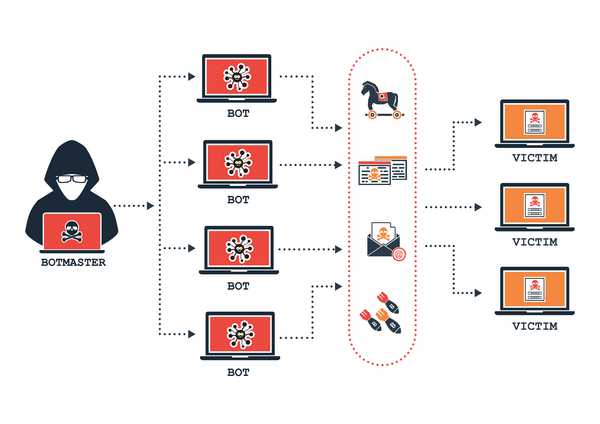

Una botnet è una rete di computer che fornisce potenza di calcolo sincronizzata per compiere azioni di enorme potenza. Sono anche chiamati "Zombie". Questa rete di computer permette agli hacker di lanciare più attacchi contemporaneamente. La loro potenza aumenta grazie alla fusione di diversi computer, spesso migliaia. Le botnet funzionano infettando un sistema informatico e riescono nella maggior parte dei casi. Gli hacker usano software malevoli per collegare tra loro computer o smartphone. Ciò indebolisce le difese dell'utente, che vede drasticamente ridotte le prestazioni del proprio dispositivo.

Questo attacco consiste nell'estrazione di password memorizzate in database locali, spesso gestiti da browser o applicazioni. Quando accedi a un social network o al tuo account Yahoo!, le password vengono archiviate e protette con una misura di crittografia che impedisce a chiunque di accedervi. Si dice allora che le password sono "hashed". Il sistema di hashing può essere aggirato con questa tecnica. Gli hacker, infatti, dispongono di algoritmi che permettono loro di decodificare l'hash e scoprire il contenuto della password in chiaro. C'è una condizione: l'hacker deve accedere al database contenente i dati hashati. Ma non è affatto difficile. Oggi, lo fanno sfruttando vulnerabilità nei dati o semplicemente ottenendoli dal Dark Web.

Esiste un malware che consente agli hacker di registrare lo schermo del dispositivo infetto. Ciò significa che tutto ciò che fai sul tuo computer o smartphone può essere monitorato da remoto. Ovviamente ciò include l'inserimento delle password durante l'accesso. Grazie ai loro strumenti, sanno esattamente come raccogliere i tuoi dati personali. Per installarlo su un dispositivo, di solito usano la tecnica del phishing o trovano un modo per accedervi fisicamente. Devi solo sapere che si tratta di un programma malevolo che permette la sorveglianza. Questo metodo funziona in modo simile a spyware o keylogger. Si tratta generalmente di programmi molto discreti che sanno sfruttare perfettamente le cattive abitudini degli utenti.

Come l'applicazione precedente, permette anch'esso di estrarre informazioni dall'attività della vittima. Si concentra principalmente su ciò che viene digitato su una tastiera. Ciò significa che se uno smartphone o un computer è infettato da un keylogger, l'hacker dietro questo programma malevolo potrà sapere esattamente cosa la vittima digita sulla tastiera del dispositivo. E ovviamente sappiamo tutti che inseriamo spesso le nostre password. Il tuo account Yahoo! diventa vulnerabile se sei vittima di questo tipo di attività informatica malevola.

Spesso capita di salvare l'ID di accesso ogni volta che accediamo ai nostri account online. Si tratta di una funzione molto pratica che ci permette di risparmiare molto tempo.

È un'opzione semplice da attivare nel browser web utilizzato, ad esempio Google Chrome. Accedendo alle impostazioni, troverai una scheda dedicata a moduli e password. Vedrai un elenco di credenziali salvate. Puoi cercare la password di tuo interesse inserendo l'indirizzo email corrispondente. Tuttavia, gli hacker possono sfruttare questa funzionalità, inizialmente pensata per facilitare l'utente.

In effetti, anche i cookie del browser possono essere utilizzati dagli hacker. I cookie memorizzano tutti i nostri dati personali durante la navigazione. Quando un utente inserisce nome utente e password, i cookie registrano tutto senza che lui ne sia consapevole. Una volta che l'hacker ha accesso ai cookie, può simulare la tua presenza e accedere come se fossi tu.

È un metodo molto semplice che non richiede molte risorse. Tuttavia, richiede che l'hacker abbia accesso fisico al dispositivo della vittima. Se ci riesce, può recuperare l'identificativo di interesse in meno di un minuto.

Può capitare che un utente dimentichi la propria password. A tale scopo esiste una funzione dedicata che gli permette di recuperarla facilmente. Deve cliccare sulla scheda che riporta " password dimenticata ". Verrà quindi reindirizzato a una pagina di recupero. Grazie a questa, gli verrà chiesto di inserire informazioni personali che gli permettano di essere identificato. Una volta confermata l'identità, l'utente potrà modificare la password dimenticata.

Se l'hacker conosce le credenziali necessarie, può semplicemente avviare il recupero della password e impersonarti confermando con precisione la tua identità. Ovviamente, per sfruttare questo metodo, l'hacker deve prima accedere alla tua casella di posta. Il che non è particolarmente complicato, dato che può usare phishing o ingegneria sociale.

Usano una tecnica chiamata " clickjacking " che consiste nel nascondere un virus dietro un'immagine. Il funzionamento è molto semplice. Il pirata crea un sito web con un pulsante che dice, ad esempio, " vinci un regalo ". Purtroppo, si tratta di una trappola. L'hacker carica un iframe del tuo account email Yahoo! allineato esattamente nella stessa posizione del pulsante " cambia password ".

La vittima non sospetta nulla e clicca su quel pulsante, che a sua volta cambierà e salverà una nuova password per l'account Yahoo!.

Esistono alcuni metodi di hacking che non richiedono l'utilizzo di Internet. Ciò significa che, anche quando sei offline, non devi pensare di essere al sicuro: l'hacking del tuo account Yahoo! è sempre possibile. Esistono infatti tecniche che variano a seconda del contesto ma che riescono a compromettere un account senza connessione a Internet. Ecco alcuni esempi:

Furto di dati con luce LED: Sapevi che il fascio LED del tuo schermo può essere usato per rubare le tue password? Alcuni ricercatori hanno scoperto che, quando usi un dispositivo informatico, è possibile convertire i raggi luminosi dello schermo in codici binari utilizzando software specializzati. L'hacker, dotato di una webcam puntata verso il tuo schermo, intercetta questi raggi e li converte in codice leggibile per scoprire la tua password Yahoo!.

Hacking del cavo Ethernet RJ45: Le reti Ethernet sono progettate per essere isolate. L'obiettivo di tale progettazione è evitare intrusioni da parte di attori esterni malevoli. Tuttavia, nessuna intrusione è impossibile: esistono tecniche che permettono agli hacker di accedere comunque ai dati. Si tratta della tecnica chiamata “LANtenna Attack”. Consiste essenzialmente nel catturare le vibrazioni emesse dai cavi RJ45, che possono essere convertite in informazioni comprensibili. Tuttavia, l'hacker deve prima aver installato un software speciale sui dispositivi connessi alla rete Ethernet per spingere l'infrastruttura a emettere ultrasuoni. Questi ultrasuoni vengono poi catturati con un'antenna e processati per estrarre le informazioni.

Hacking tramite Bluetooth: Il Bluetooth è una rete wireless che permette la comunicazione tra diversi dispositivi informatici. Proprio come per Internet, i criminali informatici hanno sviluppato metodi per sfruttare le vulnerabilità del Bluetooth stesso per compromettere i bersagli. L'obiettivo è ovviamente compromettere i tuoi dati personali, come l'ID di accesso a Yahoo!. Ti spingeranno ad accettare l'accoppiamento tra i loro dispositivi e i tuoi.

Hacking tramite cavo USB: Esistono diverse tecniche che sfruttano il cavo USB. Questi cavi, che di solito servono per caricare il telefono, possono anche essere usati per ingannarti e raccogliere informazioni sensibili. Nei luoghi pubblici, ad esempio, ci sono spesso stazioni di ricarica USB. Il trucco consiste nel fatto che gli hacker installano estrattori di file su queste stazioni. Ovviamente, hai praticamente nessuna protezione contro questo tipo di problema. Gli iPhone sono particolarmente vulnerabili a questa tecnica a causa delle caratteristiche del cavo Lightning.

Hacking tramite rete GSM: Prima della diffusione di Internet, la rete GSM era il principale mezzo di comunicazione. Oggi possiamo dire che è la rete più utilizzata al mondo, principalmente per le chiamate vocali. Esperti di hacking informatico hanno scoperto una tecnica che permette di compromettere un computer tramite questa rete, pensata solo per le chiamate cellulari. La tecnica si basa su software in grado di usare onde elettromagnetiche per forzare il bus della memoria del computer a comportarsi come un'antenna telefonica. L'obiettivo è ingannare il computer facendogli trasmettere come un telefono cellulare. Per funzionare, sfrutta l'architettura multicanale della memoria, che amplifica il segnale. Inoltre, è necessario un rootkit per dispositivi mobili, da incorporare nel chip radio del telefono per le trasmissioni. È una procedura complessa, ma che può dare ottimi risultati se tutto funziona correttamente.

Osserviamo innanzitutto che l'hacking di un account Yahoo! risponde a un bisogno di accumulare dati. Innanzitutto, se riescono ad accedervi, rubare la tua identità sarà facile. Inoltre, non dimenticare che il tuo account email è sempre associato ai tuoi account sui social network. Un hacker che riesce a dirottare la tua email potrà dirottare anche tutti i tuoi account social collegati. Questo dimostra quanto sia pericoloso trascurare la sicurezza della tua email.

L'hacker di un account Yahoo! può anche impersonare la vittima. Ciò può avere conseguenze professionali se l'account viene usato a tale scopo. L'account compromesso potrebbe anche essere usato per altri attacchi informatici, come svuotare il tuo conto bancario o truffare i tuoi parenti.

Infine, esiste anche l'hacking informatico perpetrato da familiari per monitorare una persona e scoprire informazioni segrete. Un genitore, ad esempio, potrebbe decidere di controllare l'attività del figlio, o un coniuge geloso potrebbe fare lo stesso.

Ovviamente le motivazioni variano. Ma è importante sottolineare che hackerare l'account Yahoo! di una persona senza il suo consenso è un reato, punibile dalla legge. Per questo motivo, qualunque sia la ragione che adduci, se mai volessi avviare un attacco, assicurati di agire nel rispetto della legge.

L'idea è conoscere le buone pratiche da adottare per ridurre al minimo il rischio di hacking. Parliamo di ridurre il rischio perché è impossibile essere al 100% sicuri. Tuttavia, puoi fare in modo che l'hacker che decide di attaccarti non ci riesca facilmente. Ecco alcune linee guida:

Violare le password di Yahoo o di qualsiasi altro account online senza autorizzazione è illegale e considerato una violazione della privacy e delle leggi sulla cybersecurity nella maggior parte dei paesi.

Sebbene nulla possa garantire una protezione assoluta, esistono diverse misure che puoi adottare per migliorare la sicurezza del tuo account Yahoo, come usare password robuste, attivare l'autenticazione a due fattori ed essere cauto nei confronti dei tentativi di phishing.

Se noti attività sospette sul tuo account Yahoo, come accessi non riconosciuti o modifiche insolite alle impostazioni, è essenziale agire rapidamente. Cambia immediatamente la password, controlla le impostazioni dell'account e considera di contattare il supporto Yahoo per ulteriore assistenza.

Si consiglia generalmente di cambiare la password di Yahoo regolarmente, idealmente ogni pochi mesi. Aggiornare frequentemente la password aiuta a ridurre il rischio di accessi non autorizzati, specialmente in caso di violazione dei dati.

Usare il WiFi pubblico può esporre il tuo account Yahoo a rischi di sicurezza, poiché queste reti potrebbero non essere sicure. È consigliabile evitare di accedere al tuo account Yahoo o di visualizzare informazioni sensibili quando sei connesso a reti WiFi pubbliche, poiché potrebbero essere vulnerabili ad attacchi o sorveglianza.

Se ritieni di essere stato vittima di un attacco di phishing mirato al tuo account Yahoo, cambia immediatamente la password e controlla le impostazioni dell'account per eventuali modifiche non autorizzate. Inoltre, segnala il tentativo di phishing a Yahoo per aiutare a proteggere altri utenti da truffe simili.

Se il tuo account Yahoo è stato hackerato, dovresti tentare di riprenderne il controllo seguendo la procedura ufficiale di recupero di Yahoo. Questo di solito richiede la verifica della tua identità tramite opzioni di recupero come l'email o il numero di telefono.

Sebbene esistano vari strumenti e servizi per migliorare la sicurezza online, è essenziale essere cauti nell'uso di servizi di terze parti. Assicurati sempre che gli strumenti o servizi che utilizzi siano affidabili e legittimi, e diffida di truffe o software malevoli.