Descifrar una contraseña de TikTok

Técnicas para descifrar una contraseña de TikTok

Descifrar una contraseña de TikTok

Técnicas para descifrar una contraseña de TikTok

La red social de origen chino TikTok es claramente una de las plataformas digitales más populares entre los internautas, especialmente entre la generación más joven, que pasa horas desplazándose y participando en las actividades de esta red social.

Sin embargo, al hablar de redes sociales, la ciberseguridad suele pasarse por alto. La ciberseguridad debería ser una de nuestras preocupaciones al acceder a Internet o a cualquier dispositivo informático. De hecho, al igual que Facebook, Snapchat o Instagram, no es raro que algunas personas sean víctimas del hackeo de sus cuentas de TikTok. Por esta razón, en nuestro artículo abordaremos el tema del hackeo de la contraseña de una cuenta de TikTok.

Es indudable que a nuestro alrededor hemos experimentado o conocemos a alguien que ha sido víctima del hackeo de su cuenta de TikTok. Por lo tanto, las preguntas que te estás haciendo son legítimas. ¿Cómo se las arreglan los hackers para descifrar las contraseñas de TikTok? ¿Qué se debe hacer para protegerse? Estos son los temas que trataremos en este artículo.

Cuando un hacker decide atacar a un internauta, su instinto inmediato suele ser descifrar la contraseña del usuario. Esta actividad es bastante popular en el ámbito del cibercrimen. El descifrado de contraseñas se puede realizar de diversas maneras, incluyendo técnicas que implican el uso de software o métodos que se basan en la manipulación de las relaciones humanas.

Pero antes de continuar, debemos enfatizar algo importante. El contenido de este artículo tiene únicamente el propósito de explicar el contexto del descifrado de contraseñas de TikTok. En ningún caso se trata de una técnica destinada a animarte a participar en tales prácticas.

Estos métodos varían y pueden requerir más o menos experiencia técnica según su complejidad. En otras palabras, ser un experto es necesario para implementar este tipo de soluciones. Incluso con formación, puede seguir siendo difícil aplicar muchos de estos enfoques, pero no es imposible. Incluso puede tener un aspecto entretenido, ya que una comprensión profunda de las posibilidades de hackeo te ayuda a protegerte a ti mismo y a quienes te rodean.

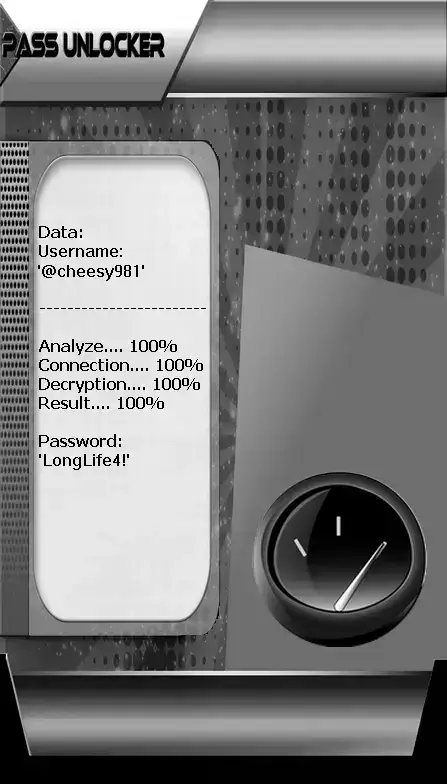

con PASS UNLOCKER

Esta aplicación es la mejor solución para recuperar una cuenta de TikTok utilizando un nombre de usuario (@), número de teléfono o dirección de correo electrónico.

Basta con introducir uno de estos tres datos, y el software utilizará un algoritmo avanzado para mostrar la contraseña de la cuenta solicitada. Su extrema simplicidad la hace accesible para todos, incluso para principiantes absolutos.

Puedes descargar PASS UNLOCKER desde su sitio web oficial.

Este es claramente el método de hacking informático más utilizado en el mundo. El ataque de fuerza bruta es un clásico que todos deberían conocer. Aunque casi todos conocen este método aparte de los profanos en ciberseguridad, lo cierto es que protegerse contra él es muy difícil. Debes saber que si un hacker se da los medios y el tiempo necesario, podría simplemente lograr descifrar tu contraseña usando este método.

El ataque de fuerza bruta consiste en utilizar un sistema informatizado para probar varias combinaciones de letras, símbolos, números y palabras al azar hasta que se forme la combinación correcta. Dependiendo de la dificultad de la contraseña, este método puede realizarse al instante o puede llevar una cantidad considerable de tiempo. Como mencionamos anteriormente, es casi imposible protegerse. Solo es posible ralentizar al hacker componiendo contraseñas muy complejas.

El hacker utiliza un script automatizado. El ataque por diccionario consiste en que el hacker reúna todas las expresiones, combinaciones o posibilidades de palabras que pueden constituir una contraseña en una reserva llamada diccionario. Utilizando su sistema automatizado, intenta eliminar aquellas que no son útiles para quedarse con la que sí funcione. El ataque por diccionario se basa esencialmente también en buscar bases de datos disponibles en línea, bases que a menudo son el resultado de filtraciones de información.

Un ataque con tablas arcoíris evita la necesidad de almacenar millones de combinaciones de hashes y contraseñas, como hace la fuerza bruta. La tabla arcoíris se limita a un subconjunto de hashes antes de buscar la ubicación de toda la cadena, reduciendo así el volumen requerido y simplificando el proceso de encontrar combinaciones de contraseñas y hashes.

Mientras que los ataques de fuerza bruta a menudo consumen una cantidad significativa de tiempo y los ataques por diccionario requieren un espacio considerable en el terminal debido al gran tamaño de los archivos a analizar, los ataques arcoíris facilitan ciertos compromisos. Estos compromisos ahorran tanto tiempo como espacio. Este ataque resulta muy eficaz, especialmente cuando se utiliza con la herramienta RainbowCrack, ampliamente reconocida en la industria.

Estos programas son tipos de software para hackear contraseñas que permiten a los hackers monitorear e interceptar paquetes de datos. Estas herramientas requieren naturalmente una conexión de red. Una vez establecida esta conexión, los datos que entran y salen de la red pueden convertirse en texto plano. Afortunadamente, estos mismos programas informáticos también son utilizados por empresas para identificar vulnerabilidades de seguridad en sus sistemas.

No se puede hablar de descifrado de contraseñas sin abordar el concepto de software malicioso. El software malicioso, o malware, se refiere a programas informáticos diseñados específicamente para comprometer la integridad de los sistemas informáticos. En otras palabras, su uso está destinado a fines maliciosos. En cuanto al malware, existen diversas formas utilizadas en distintos niveles. Si bien su uso principal no se limita únicamente al robo de contraseñas, es cierto que lo primero que haría un hacker con su software malicioso instalado en tu sistema es recuperar tus datos de inicio de sesión. Hoy en día, algunos de los tipos más populares de malware incluyen:

Ransomware, también conocido como software de rescate, ha sido una amenaza para los sistemas informáticos durante aproximadamente una década. Estos programas no solo permiten el control total sobre un sistema informático, sino que también restringen el acceso del usuario exigiendo el pago de un rescate. Como se mencionó, el hacker, a través de este programa malicioso, también puede recuperar contraseñas.

Rootkits, una familia de software malicioso que otorga a su operador la capacidad de controlar un terminal, manipulando su funcionamiento fundamental, incluido el sistema operativo.

Keyloggers, también conocidos como registradores de teclas, son un clásico en el campo de la ciberseguridad. Estos programas permiten recuperar toda la información introducida en un teclado, específicamente el teclado del dispositivo informático infectado.

Además de emplear métodos relacionados con software o descripciones técnicas, los hackers también pueden manipular a sus objetivos para obtener la información deseada. La forma más común es la ingeniería social, una técnica ampliamente utilizada en las redes sociales. Si has recibido un mensaje pidiéndote que hagas clic en un enlace porque has ganado un premio o por cualquier razón a la que no te suscribiste, es esencial darte cuenta de que has sido blanco de este método.

La ingeniería social consiste simplemente en persuadir al objetivo para que proporcione voluntariamente sus datos de inicio de sesión. El hacker puede pedirte que inicies sesión en una plataforma falsa enviándote un enlace de varias maneras, dirigiéndote a un sitio web completamente bajo su control.

Otra técnica implica establecer una relación particular con el objetivo y luego pedirle que le envíe un código que acaba de recibir por mensaje de texto. Si, desafortunadamente, la persona transmite el código, acaba de permitir al hacker cambiar la contraseña de su cuenta de TikTok.

Aunque esto pueda parecer extenso, aquí solo hemos mencionado las técnicas que se utilizan diariamente contra ti o contra cualquier internauta. El enfoque ideal, por supuesto, es no dejar piedra sin remover en el abordaje de las amenazas cibernéticas.

Hoy en día, la aplicación TikTok está instalada en la mayoría de los teléfonos inteligentes de los jóvenes. Como usuario y como padre o madre de usuarios, simplemente necesitas protegerte a ti mismo y a quienes te rodean.

A continuación se presentan los métodos que se pueden utilizar para proteger tus dispositivos y contraseñas:

Si gestionas una cuenta de TikTok para empresas / Administrador de anuncios, la configuración de verificación en dos pasos se encuentra en tu configuración de usuario → Seguridad de la cuenta → Configurar bajo verificación en dos pasos; allí también puedes elegir SMS, correo electrónico o una aplicación de autenticación.

ConsejosDespués de proteger tu terminal informático, el resto depende de tu comportamiento en línea.

Como sabemos, la disciplina es esencial en Internet. Es importante asegurarse de que todas las acciones realizadas en línea no puedan volverse en tu contra. Por eso recomendamos lo siguiente:

Es importante tener en cuenta que no existe un método de protección absoluto. En otras palabras, nunca estarás 100 % seguro al usar herramientas informáticas. Sin embargo, puedes acercarte a una seguridad casi perfecta. La base de la seguridad informática reside principalmente en la disciplina del usuario. Sé vigilante al usar Internet o dispositivos informáticos, mantente constantemente informado sobre nuevas amenazas y sigue los consejos de seguridad.

No dudes en contactar a profesionales en situaciones críticas, especialmente en el campo del cibercrimen. Afortunadamente, podemos ayudarte a hackear todas las cuentas con solo unos pocos clics. Somos expertos en seguridad, disponibles en cualquier momento.

Los hackers utilizan diversas técnicas como ataques de fuerza bruta, ataques por diccionario, ataques con tablas arcoíris, analizadores de red, software malicioso y tácticas de manipulación para descifrar contraseñas de TikTok.

Usar software de descifrado de contraseñas como PASS UNLOCKER puede ser ilegal y poco ético. Es importante utilizar estas herramientas de forma responsable y únicamente con fines legales.

Para proteger tu cuenta de TikTok, debes practicar una buena gestión de contraseñas, crear contraseñas fuertes y únicas, habilitar la autenticación de dos factores, limitar las interacciones con usuarios desconocidos y evitar las aplicaciones de terceros.

Si tu cuenta de TikTok es hackeada, debes cambiar inmediatamente tu contraseña, revocar el acceso a cualquier aplicación de terceros e informar el incidente al equipo de soporte de TikTok para obtener ayuda adicional.

Ningún método de seguridad puede proporcionar protección absoluta en línea. Sin embargo, seguir las mejores prácticas, mantenerse informado sobre posibles amenazas y permanecer vigilante puede mejorar significativamente tu seguridad en línea.