Decifrare una password TikTok

Tecniche per decifrare una password TikTok

Decifrare una password TikTok

Tecniche per decifrare una password TikTok

La piattaforma social di origine cinese TikTok è chiaramente una delle piattaforme digitali più popolari tra gli utenti di Internet, in particolare le generazioni più giovani, che trascorrono ore a scorrere e partecipare alle attività di questo social network.

Tuttavia, quando si parla di social network, la questione della cybersecurity viene spesso trascurata. La sicurezza informatica dovrebbe essere una delle nostre priorità quando accediamo a Internet o a qualsiasi dispositivo informatico. Infatti, come Facebook, Snapchat o Instagram, non è raro che alcune persone cadano vittime dellâhacking del proprio account TikTok. Per questo motivo, nel nostro articolo affronteremo il tema della decifrazione della password di un account TikTok.

Senza dubbio, intorno a noi abbiamo vissuto o conosciamo qualcuno che è stato vittima dellâhacking del proprio account TikTok. Quindi, le domande che ti poni sono legittime. In che modo gli hacker procedono per decifrare le password TikTok? Cosa bisogna fare per proteggersi? Questi sono gli argomenti che tratteremo in questo articolo.

Quando un hacker decide di prendere di mira un utente Internet, il suo primo istinto è spesso quello di decifrare la password dellâutente. Questa attività è molto diffusa nel campo della criminalità informatica. La decifrazione delle password può avvenire in vari modi, tra cui tecniche che prevedono lâuso di software o metodi basati sulla manipolazione delle relazioni umane.

Ma prima di procedere, dobbiamo sottolineare un aspetto importante. Il contenuto di questo articolo ha semplicemente lo scopo di spiegare il contesto della decifrazione delle password TikTok. Non intende affatto incoraggiarti a intraprendere tali pratiche.

Questi metodi variano e possono richiedere più o meno competenze tecniche a seconda della loro complessità . In altre parole, essere esperti è necessario per implementare questo tipo di soluzioni. Anche con una formazione adeguata, molte di queste tecniche restano difficili da mettere in pratica, ma non impossibili. Potrebbero perfino avere un aspetto interessante, poiché una buona comprensione delle possibilità di hacking aiuta a proteggere se stessi e il proprio ambiente.

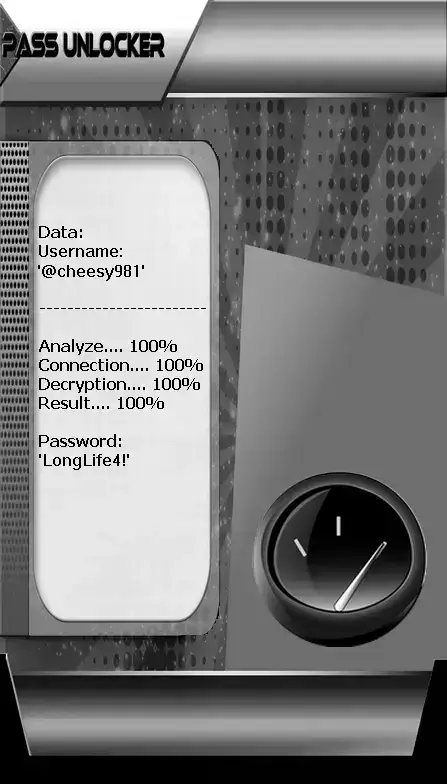

con PASS UNLOCKER

Questa applicazione è la soluzione migliore per recuperare lâaccesso a un account TikTok utilizzando un nome utente (@username), un numero di telefono o un indirizzo email.

Basta inserire uno di questi tre dati e il software utilizzerà un algoritmo avanzato per visualizzare la password dellâaccount richiesto. La sua estrema semplicità la rende accessibile a tutti, anche ai principianti assoluti.

Puoi scaricare PASS UNLOCKER dal suo sito ufficiale: https://www.passwordrevelator.net/it/passunlocker

Questo è chiaramente il metodo di hacking informatico più utilizzato al mondo. Lâattacco a forza bruta è un classico che tutti dovrebbero conoscere. Benché quasi tutti conoscano questo metodo (a parte i profani della cybersecurity), resta il fatto che proteggersi efficacemente è molto difficile. Devi sapere che se un hacker si dota dei mezzi e del tempo necessari, potrebbe riuscire a decifrare la tua password con questo metodo.

Lâattacco a forza bruta consiste nellâusare un sistema automatizzato per provare numerose combinazioni casuali di lettere, simboli, numeri e parole finché non viene trovata la combinazione corretta. A seconda della complessità della password, questo metodo può funzionare allâistante o richiedere molto tempo. Come accennato in precedenza, è quasi impossibile proteggersi del tutto; si può soltanto rallentare lâhacker creando password molto complesse.

Lâhacker utilizza uno script automatizzato. Lâattacco a dizionario consiste nel raccogliere tutte le espressioni, combinazioni o possibili parole che potrebbero costituire una password in un archivio chiamato âdizionarioâ. Utilizzando il proprio sistema automatizzato, lâhacker cerca di eliminare le combinazioni inutili fino a trovare quella corretta. Questo tipo di attacco si basa essenzialmente anche sulla ricerca di database disponibili online, spesso il risultato di violazioni di dati.

Un attacco con tabelle arcobaleno evita la necessità di memorizzare milioni di combinazioni di hash e password, come richiesto dagli attacchi a forza bruta. La tabella arcobaleno si limita a un sottoinsieme di hash prima di cercare la posizione della catena completa, riducendo così il volume richiesto e semplificando il processo di individuazione delle corrispondenze tra password e hash.

Mentre gli attacchi a forza bruta richiedono molto tempo e quelli a dizionario occupano molto spazio a causa della dimensione dei file da analizzare, gli attacchi con tabelle arcobaleno offrono un compromesso. Questo compromesso consente di risparmiare sia tempo che spazio. Tale attacco si rivela particolarmente efficace, soprattutto se utilizzato con lo strumento RainbowCrack, ampiamente riconosciuto nel settore.

Questi programmi sono tipi di software per lâhacking delle password che consentono agli hacker di monitorare e intercettare i pacchetti di dati. Questi strumenti richiedono naturalmente una connessione di rete. Una volta stabilita la connessione, i dati in entrata e in uscita dalla rete possono essere convertiti in testo leggibile. Fortunatamente, questi stessi programmi vengono utilizzati anche dalle aziende per individuare vulnerabilità di sicurezza nei loro sistemi.

Non si può parlare di decifrazione delle password senza affrontare il concetto di software malevoli. I malware (software malevoli) sono programmi progettati specificamente per compromettere lâintegrità dei sistemi informatici. In altre parole, il loro scopo è malevolo. Esistono diverse forme di malware, utilizzate a vari livelli. Sebbene il loro uso non si limiti esclusivamente al furto di password, è vero che la prima cosa che un hacker farebbe con un malware installato sul tuo sistema è recuperare i tuoi dati di accesso. Oggi, tra i tipi di malware più diffusi ci sono:

Ransomware, noti anche come software di estorsione, sono una minaccia per i sistemi informatici da circa un decennio. Questi programmi non solo permettono il pieno controllo di un sistema, ma ne limitano anche lâaccesso richiedendo il pagamento di un riscatto. Come accennato, lâhacker, tramite questo programma malevolo, può anche recuperare le password.

Rootkit, una famiglia di software malevoli che consente al loro operatore di controllare un dispositivo, manipolandone il funzionamento fondamentale, incluso il sistema operativo.

Keylogger, noti anche come registratori di tasti, sono un classico nel campo della cybersecurity. Questi software consentono di recuperare tutte le informazioni digitate su una tastiera, in particolare quella del dispositivo infetto.

Oltre ai metodi legati al software o alle descrizioni tecniche, gli hacker possono anche manipolare le loro vittime per ottenere le informazioni desiderate. La forma più comune è lâingegneria sociale, una tecnica ampiamente utilizzata sui social network. Se hai ricevuto un messaggio che ti chiede di cliccare su un link perché hai vinto un premio o per qualsiasi motivo non richiesto, devi sapere di essere stato preso di mira con questo metodo.

Lâingegneria sociale consiste semplicemente nel convincere la vittima a fornire volontariamente le proprie credenziali. Lâhacker potrebbe chiederti di accedere a una piattaforma falsa inviandoti un link in vari modi, indirizzandoti a un sito web completamente sotto il suo controllo.

Unâaltra tecnica consiste nel costruire un rapporto con la vittima per poi chiederle di inviare un codice appena ricevuto via SMS. Se purtroppo la persona invia il codice, permette allâhacker di modificare la password del suo account TikTok.

Sebbene possa sembrare esteso, abbiamo menzionato qui solo le tecniche utilizzate quotidianamente contro di te o qualsiasi utente Internet. Lâapproccio ideale è, ovviamente, non trascurare alcun aspetto nella gestione delle minacce informatiche.

Oggi, lâapplicazione TikTok è installata sulla maggior parte degli smartphone dei giovani. Come utenti e come genitori di utenti, è fondamentale proteggere se stessi e il proprio ambiente.

Ecco i metodi che puoi adottare per proteggere i tuoi dispositivi e le tue password:

Dopo aver protetto il tuo dispositivo, il resto dipende dal tuo comportamento online.

La disciplina è essenziale su Internet. Assicurati che ogni azione online non possa essere usata contro di te. Per questo ti consigliamo:

à importante ricordare che **non esiste un metodo di protezione assoluto**. In altre parole, non sarai mai al 100% al sicuro quando usi strumenti informatici. Tuttavia, puoi avvicinarti a una sicurezza quasi perfetta. La base della sicurezza informatica risiede soprattutto nella disciplina dellâutente. Sii vigile, informato sulle nuove minacce e segui costantemente i consigli di sicurezza.

Gli hacker utilizzano varie tecniche come attacchi a forza bruta, attacchi a dizionario, tabelle arcobaleno, analizzatori di rete, software malevoli e tattiche di manipolazione.

Lâuso di software per la decifrazione delle password può essere illegale e non etico. à fondamentale utilizzarli solo per scopi leciti e con autorizzazione.

Adotta una buona gestione delle password, crea password forti e uniche, attiva lâautenticazione a due fattori, limita le interazioni con sconosciuti ed evita le app di terze parti.

Cambia immediatamente la password, revoca lâaccesso alle app di terze parti e segnala lâincidente al supporto di TikTok.

No. Tuttavia, seguire le migliori pratiche, rimanere informati e mantenere la vigilanza migliora notevolmente la sicurezza online.