Ein TikTok-Passwort knacken

Techniken zum Knacken eines TikTok-Passworts

Ein TikTok-Passwort knacken

Techniken zum Knacken eines TikTok-Passworts

Die ursprünglich aus China stammende Social-Media-Plattform TikTok gehört eindeutig zu den beliebtesten digitalen Plattformen unter Internetnutzern, insbesondere der jüngeren Generation, die stundenlang scrollt und an den Aktivitäten dieses sozialen Netzwerks teilnimmt.

Beim Thema soziale Netzwerke wird jedoch oft die Cybersicherheit übersehen. Cybersicherheit sollte jedoch eine unserer Hauptanliegen sein, sobald wir das Internet oder ein anderes Computergerät nutzen. Tatsächlich kommt es – genau wie bei Facebook, Snapchat oder Instagram – nicht selten vor, dass Einzelpersonen Opfer des Hackens ihres TikTok-Kontos werden. Aus diesem Grund behandeln wir in unserem Artikel das Thema das Passwort eines TikTok-Kontos zu hacken.

Unbestreitbar haben wir in unserem Umfeld bereits selbst erlebt oder kennen jemanden, dessen TikTok-Konto gehackt wurde. Daher sind Ihre Fragen berechtigt. Wie gehen Hacker beim Knacken von TikTok-Passwörtern vor? Was kann man tun, um sich zu schützen? Auf diese Themen gehen wir in diesem Artikel ein.

Wenn sich ein Hacker entscheidet, einen Internetnutzer ins Visier zu nehmen, besteht sein erster Instinkt oft darin, dessen Passwort zu knacken. Diese Aktivität ist im Bereich der Cyberkriminalität sehr verbreitet. Das Passwort-Knacken kann auf verschiedene Weise erfolgen, darunter Techniken, die Software verwenden, oder Methoden, die auf der Manipulation menschlicher Beziehungen beruhen.

Bevor wir fortfahren, müssen wir jedoch etwas Wichtiges betonen. Der Inhalt dieses Artikels dient lediglich dazu, den Kontext des Knackens von TikTok-Passwörtern zu erklären. Auf keinen Fall soll er Sie dazu ermutigen, solche Praktiken anzuwenden.

Diese Methoden variieren und erfordern je nach Komplexität mehr oder weniger technisches Know-how. Mit anderen Worten: Um solche Lösungen einzusetzen, ist Expertenwissen erforderlich. Selbst mit Schulung kann die Umsetzung vieler dieser Ansätze nach wie vor eine Herausforderung sein, ist aber nicht unmöglich. Es kann sogar unterhaltsam sein, denn ein tiefes Verständnis der Hacking-Möglichkeiten hilft Ihnen, sich selbst und Ihr Umfeld zu schützen.

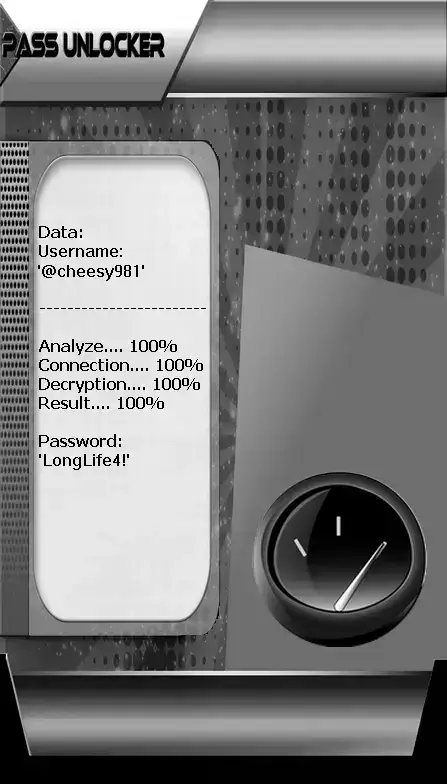

mit PASS UNLOCKER

Diese Anwendung ist die beste Lösung, um ein TikTok-Konto anhand eines Benutzernamens (@Benutzername), einer Telefonnummer oder einer E-Mail-Adresse wiederherzustellen.

Geben Sie einfach eine dieser drei Informationen ein, und die Software verwendet einen fortschrittlichen Algorithmus, um das Passwort des gewünschten Kontos anzuzeigen. Ihre extreme Einfachheit macht sie für jedermann zugänglich – sogar für völlige Anfänger.

Sie können PASS UNLOCKER von seiner offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passunlocker

Dies ist eindeutig die weltweit am häufigsten verwendete Computer-Hacking-Methode. Der Brute-Force-Angriff ist ein Klassiker, den jeder kennen sollte. Obwohl fast jeder diese Methode kennt – abgesehen von Laien der Cybersicherheit –, ist der Schutz davor äußerst schwierig. Sie sollten wissen, dass ein Hacker, wenn er sich die nötigen Mittel und die erforderliche Zeit nimmt, durchaus erfolgreich Ihr Passwort mit dieser Methode knacken kann.

Beim Brute-Force-Angriff wird ein computergestütztes System verwendet, um zufällig zahlreiche Kombinationen aus Buchstaben, Symbolen, Zahlen und Wörtern auszuprobieren, bis die richtige Kombination gefunden wird. Je nach Komplexität des Passworts kann diese Methode sofort oder nach erheblicher Zeit erfolgreich sein. Wie bereits erwähnt, ist es nahezu unmöglich, sich vollständig davor zu schützen. Man kann den Hacker lediglich verlangsamen, indem man sehr komplexe Passwörter erstellt.

Der Hacker verwendet ein automatisiertes Skript. Beim Wörterbuchangriff sammelt der Hacker alle Ausdrücke, Kombinationen oder möglichen Wörter, die ein Passwort bilden könnten, in einer sogenannten „Wörterbuch“-Datenbank. Mithilfe seines computergestützten Systems versucht er, die unwichtigen Kombinationen auszusortieren, um diejenige zu finden, die funktioniert. Der Wörterbuchangriff stützt sich zudem stark auf die Suche in online verfügbaren Datenbanken, die oft aus Datenlecks stammen.

Ein Rainbow-Table-Angriff umgeht die Notwendigkeit, Millionen von Hash- und Passwortkombinationen zu speichern, wie dies beim Brute-Force-Angriff der Fall ist. Die Rainbow-Table beschränkt sich auf eine Teilmenge von Hashes, bevor sie die Position der gesamten Kette sucht, wodurch das erforderliche Datenvolumen reduziert und der Prozess zur Ermittlung von Passwort-Hash-Kombinationen vereinfacht wird.

Während Brute-Force-Angriffe oft viel Zeit in Anspruch nehmen und Wörterbuchangriffe aufgrund der großen Dateigrößen erheblichen Speicherplatz im Terminal benötigen, ermöglichen Rainbow-Angriffe bestimmte Kompromisse. Diese Kompromisse sparen sowohl Zeit als auch Speicherplatz. Dieser Angriff erweist sich als äußerst effektiv, insbesondere wenn er mit dem in der Branche weithin anerkannten Tool RainbowCrack eingesetzt wird.

Diese Programme sind Arten von Passwort-Hacking-Software, mit denen Hacker Datenpakete überwachen und abfangen können. Diese Tools erfordern natürlich eine Netzwerkverbindung. Sobald diese Verbindung hergestellt ist, können die ein- und ausgehenden Netzwerkdaten in Klartext umgewandelt werden. Glücklicherweise werden dieselben Computerprogramme auch von Unternehmen genutzt, um Sicherheitslücken in ihren Systemen zu identifizieren.

Man kann nicht über Passwort-Knacken sprechen, ohne das Konzept schädlicher Software zu erwähnen. Schadsoftware (Malware) bezeichnet Computerprogramme, die speziell entwickelt wurden, um die Integrität von Computersystemen zu beeinträchtigen. Mit anderen Worten: Ihre Verwendung verfolgt böswillige Absichten. Im Bereich der Malware gibt es verschiedene Formen, die auf unterschiedlichen Ebenen eingesetzt werden. Obwohl ihr Hauptzweck nicht ausschließlich im Passwortdiebstahl liegt, ist es doch so, dass ein Hacker nach der Installation seiner Schadsoftware auf Ihrem System in der Regel als Erstes Ihre Anmeldedaten stehlen wird. Zu den heute beliebtesten Arten von Malware gehören:

Ransomware, auch als Erpressersoftware bekannt, plagt Computersysteme nun schon seit etwa einem Jahrzehnt. Diese Programme ermöglichen nicht nur die vollständige Kontrolle über ein Computersystem, sondern beschränken auch den Zugriff des Nutzers, indem ein Lösegeld verlangt wird. Wie bereits erwähnt, kann der Hacker über dieses schädliche Programm auch Passwörter abrufen.

Rootkits sind eine Familie schädlicher Software, die ihrem Betreiber die Kontrolle über ein Endgerät ermöglicht und dessen grundlegende Funktionsweise – einschließlich des Betriebssystems – manipuliert.

Keylogger, ebenfalls als Tastaturprotokollierer bekannt, sind ein Klassiker im Bereich der Cybersicherheit. Diese Software ermöglicht das Erfassen aller Informationen, die über die Tastatur eines infizierten Geräts eingegeben werden.

Zusätzlich zu softwarebasierten oder technischen Methoden können Hacker ihre Ziele auch manipulieren, um gewünschte Informationen zu erhalten. Die häufigste Form ist das Social Engineering, eine Technik, die in sozialen Netzwerken weit verbreitet ist. Wenn Sie eine Nachricht erhalten, in der Sie aufgefordert werden, auf einen Link zu klicken, weil Sie einen Preis gewonnen haben oder aus einem anderen Grund, den Sie nicht angefordert haben, sollten Sie erkennen, dass Sie mit dieser Methode ins Visier genommen wurden.

Beim Social Engineering geht es einfach darum, das Opfer dazu zu bringen, freiwillig seine Anmeldedaten preiszugeben. Der Hacker kann Sie auffordern, sich auf einer gefälschten Plattform anzumelden, indem er Ihnen auf verschiedene Weise einen Link schickt, der Sie auf eine Website leitet, die vollständig unter seiner Kontrolle steht.

Eine weitere Technik besteht darin, eine besondere Beziehung zum Opfer aufzubauen und es dann zu bitten, einen Code weiterzuleiten, den es gerade per SMS erhalten hat. Wenn die betroffene Person diesen Code unglücklicherweise weiterleitet, ermöglicht sie dem Hacker, das Passwort ihres TikTok-Kontos zu ändern.

Obwohl dies umfangreich erscheinen mag, haben wir hier nur die Techniken erwähnt, die täglich gegen Sie oder jeden anderen Internetnutzer eingesetzt werden. Der ideale Ansatz besteht natürlich darin, bei der Bekämpfung von Cyberbedrohungen keine Maßnahme außer Acht zu lassen.

Heutzutage ist die TikTok-App auf den meisten Smartphones junger Menschen installiert. Als Nutzer und als Eltern von Nutzern müssen Sie sich und Ihr Umfeld schützen.

Im Folgenden finden Sie Methoden, um Ihre Geräte und Passwörter zu sichern:

Wenn Sie ein TikTok Business- oder Ads Manager-Konto verwalten, finden Sie die Einstellungen für die 2-Schritt-Verifizierung in Ihren Benutzereinstellungen → Kontosicherheit → Einrichten unter 2-Schritt-Verifizierung; dort können Sie ebenfalls SMS, E-Mail oder eine Authentifizierungs-App auswählen.

TippsNachdem Sie Ihr Endgerät gesichert haben, hängt der Rest von Ihrem Online-Verhalten ab.

Wie wir wissen, ist Disziplin im Internet unerlässlich. Achten Sie darauf, dass alle Ihre Online-Aktivitäten nicht gegen Sie verwendet werden können. Aus diesem Grund empfehlen wir Folgendes:

Es ist wichtig zu betonen, dass es keine absolute Schutzmethode gibt. Mit anderen Worten: Sie werden niemals zu 100 % sicher sein, wenn Sie Computerwerkzeuge verwenden. Sie können jedoch beinahe perfekte Sicherheit erreichen. Die Grundlage der Computersicherheit liegt hauptsächlich in der Disziplin des Nutzers. Seien Sie wachsam bei der Nutzung des Internets oder von Computergeräten, informieren Sie sich ständig über neue Bedrohungen und folgen Sie Sicherheitsempfehlungen.

Zögern Sie nicht, in kritischen Situationen Fachleute zu kontaktieren, insbesondere im Bereich der Cyberkriminalität. Glücklicherweise können wir Ihnen helfen, alle Konten mit nur wenigen Klicks zu hacken. Wir sind Sicherheitsexperten und jederzeit verfügbar.

Hacker verwenden verschiedene Techniken wie Brute-Force-Angriffe, Wörterbuchangriffe, Rainbow-Table-Angriffe, Netzwerkanalysatoren, Schadsoftware und Manipulationstaktiken, um TikTok-Passwörter zu knacken.

Die Verwendung von Passwort-Knack-Software wie PASS UNLOCKER kann illegal und unethisch sein. Es ist wichtig, solche Tools verantwortungsbewusst und nur für rechtmäßige Zwecke einzusetzen.

Um Ihr TikTok-Konto zu schützen, sollten Sie ein gutes Passwortmanagement praktizieren, starke und einzigartige Passwörter erstellen, die Zwei-Faktor-Authentifizierung aktivieren, Interaktionen mit unbekannten Nutzern einschränken und Drittanbieteranwendungen vermeiden.

Wenn Ihr TikTok-Konto gehackt wurde, sollten Sie sofort Ihr Passwort ändern, den Zugriff auf Drittanbieteranwendungen widerrufen und den Vorfall dem Support-Team von TikTok melden, um weitere Unterstützung zu erhalten.

Keine Sicherheitsmethode bietet absoluten Schutz im Internet. Durch die Umsetzung bewährter Praktiken, ständige Information über potenzielle Bedrohungen und Wachsamkeit können Sie Ihre Online-Sicherheit jedoch erheblich verbessern.