Quebrar uma palavra-passe do TikTok

Técnicas para quebrar uma palavra-passe do TikTok

Quebrar uma palavra-passe do TikTok

Técnicas para quebrar uma palavra-passe do TikTok

A plataforma de redes sociais de origem chinesa TikTok é claramente uma das plataformas digitais mais populares entre os utilizadores da Internet, especialmente entre a geração mais jovem, que passa horas a deslizar e a participar nas atividades desta rede social.

No entanto, ao falar de redes sociais, a questão da cibersegurança é frequentemente negligenciada. A cibersegurança deve ser uma das nossas preocupações ao aceder à Internet ou a qualquer dispositivo informático. De facto, tal como o Facebook, o Snapchat ou o Instagram, não é invulgar que algumas pessoas sejam vítimas de hacking das suas contas do TikTok. Por esta razão, no nosso artigo, abordaremos a questão da quebra da palavra-passe de uma conta do TikTok.

Sem dúvida, à nossa volta, já vivemos ou conhecemos alguém que foi vítima do hacking da sua conta do TikTok. Assim sendo, as perguntas que está a fazer são legítimas. Como é que os hackers procedem para quebrar palavras-passe do TikTok? O que se deve fazer para se proteger? São estes os temas que discutiremos neste artigo.

Quando um hacker decide visar um utilizador da Internet, o seu instinto imediato é muitas vezes quebrar a palavra-passe do utilizador. Esta atividade é bastante popular no campo da cibercriminalidade. A quebra de palavras-passe pode ser realizada de várias formas, incluindo técnicas que envolvem o uso de software ou métodos que dependem da manipulação de relações humanas.

Mas antes de avançarmos, devemos salientar algo de importante. O conteúdo deste artigo tem simplesmente como objetivo explicar o contexto da quebra de palavras-passe do TikTok. Não se trata, de modo algum, de uma técnica destinada a incentivá-lo a envolver-se nesse tipo de práticas.

Estes métodos variam e podem exigir mais ou menos conhecimentos técnicos consoante a sua complexidade. Por outras palavras, é necessário ser um especialista para implementar este tipo de soluções. Mesmo com formação, ainda pode ser desafiador implementar muitas destas abordagens, mas não é impossível. Pode até ter um aspeto divertido, uma vez que uma compreensão profunda das possibilidades de hacking ajuda a proteger a si próprio e ao seu círculo.

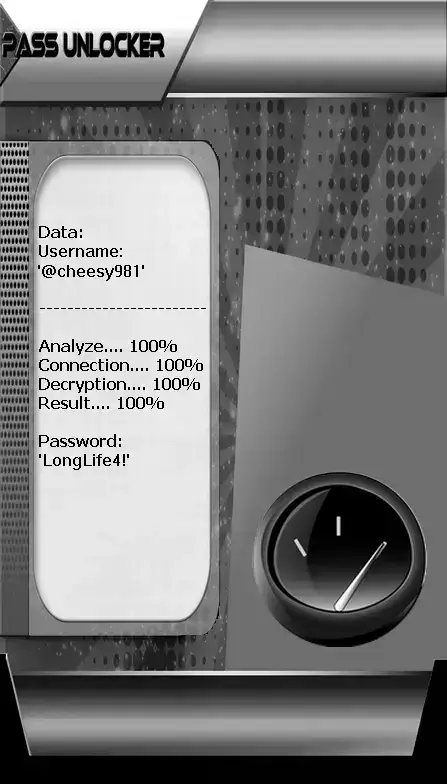

com o PASS UNLOCKER

Esta aplicação é a melhor solução para recuperar uma conta do TikTok utilizando um nome de utilizador (@nome), número de telefone ou endereço de e-mail.

Basta introduzir uma destas três informações, e o programa utilizará um algoritmo avançado para exibir a palavra-passe da conta solicitada. A sua extrema simplicidade torna-a acessível a todos — mesmo aos iniciantes absolutos.

Pode descarregar o PASS UNLOCKER a partir do seu site oficial.

Este é claramente o método de hacking informático mais utilizado no mundo. O ataque de força bruta é um clássico que todos devem conhecer. Embora quase toda a gente conheça este método, exceto os leigos em cibersegurança, o facto é que protegê-lo é muito difícil. Deve saber que, se um hacker dispuser dos meios e do tempo necessário, poderá simplesmente conseguir quebrar a sua palavra-passe utilizando este método.

O ataque de força bruta consiste em utilizar um sistema informatizado para testar várias combinações aleatórias de letras, símbolos, números e palavras até que a combinação correta seja encontrada. Consoante a complexidade da palavra-passe, este método pode ser concluído instantaneamente ou pode demorar um tempo considerável. Como mencionámos acima, é quase impossível proteger-se. É apenas possível atrasar o hacker criando palavras-passe muito complexas.

O hacker utiliza um script automatizado. O ataque por dicionário consiste em o hacker reunir todas as expressões, combinações ou possibilidades de palavras que possam constituir uma palavra-passe num repositório chamado dicionário. Utilizando o seu sistema informatizado, tenta eliminar as que não são úteis, mantendo apenas a que funcionará. O ataque por dicionário baseia-se também essencialmente na pesquisa de bases de dados disponíveis online, bases de dados que são frequentemente resultado de vazamentos de informações.

Um ataque por tabela arco-íris contorna a necessidade de armazenar milhões de combinações de hashes e palavras-passe, como faz a força bruta. A tabela arco-íris limita-se a um subconjunto de hashes antes de procurar a localização da cadeia completa, reduzindo assim o volume necessário e simplificando o processo de encontrar combinações de palavras-passe e hashes.

Enquanto os ataques de força bruta consomem frequentemente muito tempo e os ataques por dicionário exigem um espaço substancial no terminal devido ao grande tamanho dos ficheiros a analisar, os ataques por tabela arco-íris facilitam certos compromissos. Estes compromissos poupam tanto tempo como espaço. Este ataque revela-se altamente eficaz, especialmente quando utilizado com a ferramenta RainbowCrack, amplamente reconhecida na indústria.

Estes programas são tipos de software de hacking de palavras-passe que permitem aos hackers monitorizar e interceptar pacotes de dados. Estas ferramentas exigem naturalmente uma ligação de rede. Uma vez estabelecida esta ligação, os dados que entram e saem da rede podem ser convertidos em texto simples. Felizmente, estes mesmos programas informáticos são também utilizados por empresas para identificar vulnerabilidades de segurança nos seus sistemas.

Não se pode falar de quebra de palavras-passe sem abordar o conceito de software malicioso. Software malicioso, ou malware, refere-se a programas informáticos concebidos especificamente para comprometer a integridade dos sistemas informáticos. Por outras palavras, a sua utilização destina-se a fins maliciosos. No que diz respeito a malware, existem várias formas utilizadas em diferentes níveis. Embora a sua utilização principal não se limite exclusivamente ao roubo de palavras-passe, é verdade que a primeira coisa que um hacker faria com o seu software malicioso instalado no seu sistema seria recuperar os seus dados de início de sessão. Hoje em dia, alguns dos tipos mais populares de malware incluem:

Ransomware, também conhecido como software de extorsão, tem sido uma ameaça para os sistemas informáticos há cerca de uma década. Estes programas não só permitem o controlo total sobre um sistema informático, como também restringem o acesso do utilizador, exigindo o pagamento de um resgate. Como mencionado, o hacker, através deste programa malicioso, também pode recuperar palavras-passe.

Rootkits, uma família de software malicioso que dá ao seu operador a capacidade de controlar um terminal, manipulando a sua operação fundamental, incluindo o sistema operativo.

Keyloggers, também conhecidos como gravadores de teclas, são um clássico no campo da cibersegurança. Estes programas permitem recuperar toda a informação introduzida num teclado, especificamente o teclado do dispositivo informático infetado.

Além de empregar métodos relacionados com software ou descrições técnicas, os hackers também podem manipular os seus alvos para obter a informação desejada. A forma mais comum é a engenharia social, uma técnica amplamente utilizada nas redes sociais. Se recebeu uma mensagem a pedir-lhe para clicar num link porque ganhou um prémio ou por qualquer outro motivo não solicitado, é essencial perceber que foi visado por este método.

A engenharia social consiste simplesmente em persuadir o alvo a fornecer voluntariamente as suas informações de início de sessão. O hacker pode pedir-lhe para iniciar sessão numa plataforma falsa, enviando-lhe um link de várias formas, redirecionando-o para um site totalmente sob o seu controlo.

Outra técnica envolve estabelecer uma relação específica com o alvo e, em seguida, pedir-lhe que transmita um código que acabou de receber por mensagem de texto. Se, infelizmente, a pessoa transmitir o código, acaba de permitir que o hacker altere a palavra-passe da sua conta do TikTok.

Embora isto possa parecer extenso, mencionámos aqui apenas as técnicas que são utilizadas diariamente contra si ou contra qualquer utilizador da Internet. A abordagem ideal é, obviamente, não deixar pedra por virar na sua abordagem às ameaças de cibersegurança.

Hoje em dia, a aplicação TikTok está instalada na maioria dos smartphones dos jovens. Enquanto utilizador e enquanto pai ou mãe de utilizadores, precisa simplesmente de se proteger a si próprio e ao seu círculo.

Eis os métodos que podem ser utilizados para proteger os seus dispositivos e palavras-passe:

Se gerir uma conta TikTok Business / Gestor de Anúncios, as definições de verificação em dois passos estão nas definições da sua conta → Segurança da conta → Configurar em verificação em dois passos; pode escolher SMS, E-mail ou uma Aplicação Autenticadora também aí.

DicasApós proteger o seu terminal informático, o resto depende do seu comportamento online.

Como sabemos, a disciplina é essencial na Internet. É importante garantir que todas as ações realizadas online não possam ser usadas contra si. É por isso que recomendamos o seguinte:

É importante notar que não existe um método de proteção absoluto. Por outras palavras, nunca estará 100% seguro ao utilizar ferramentas informáticas. No entanto, pode aproximar-se de uma segurança quase perfeita. A base da segurança informática reside principalmente na disciplina do utilizador. Esteja vigilante ao utilizar a Internet ou dispositivos informáticos, mantenha-se constantemente informado sobre novas ameaças e siga os conselhos de segurança.

Não hesite em contactar profissionais em situações críticas, especialmente no domínio da cibercriminalidade. Felizmente, podemos ajudá-lo a aceder a todas as contas com apenas alguns cliques. Somos especialistas em segurança, disponíveis a qualquer momento.

Os hackers utilizam várias técnicas, tais como ataques de força bruta, ataques por dicionário, ataques por tabela arco-íris, analisadores de rede, software malicioso e táticas de manipulação para quebrar palavras-passe do TikTok.

A utilização de software de quebra de palavras-passe como o PASS UNLOCKER pode ser ilegal e antiética. É importante utilizar estas ferramentas de forma responsável e apenas para fins legais.

Para proteger a sua conta do TikTok, deve praticar uma boa gestão de palavras-passe, criar palavras-passe fortes e únicas, ativar a autenticação de dois fatores, limitar as interações com utilizadores desconhecidos e evitar aplicações de terceiros.

Se a sua conta do TikTok for hackeada, deve alterar imediatamente a sua palavra-passe, revogar o acesso a quaisquer aplicações de terceiros e reportar o incidente à equipa de suporte do TikTok para obter assistência adicional.

Nenhum método de segurança pode fornecer proteção absoluta online. No entanto, seguir as boas práticas, manter-se informado sobre potenciais ameaças e permanecer vigilante pode melhorar significativamente a sua segurança online.