Cracker un mot de passe GMail hacké

Un mot de passe GMail cracké peut-il être hacké ?

Cracker un mot de passe GMail hacké

Un mot de passe GMail cracké peut-il être hacké ?

Le chiffre fait froid dans le dos, mais Google récemment affirmé que plus de 250 000 mots de passe sont hackés chaque semaine ! Cela peut arriver à n’importe qui et n’importe quand. La société Google qui gère GMail essaie pourtant par tous les moyens de protéger les comptes de ses clients en innovant toujours de nouvelles fonctionnalités mais cela n’est jamais suffisant face aux hackers.

Pour cracker un email GMail, ils utilisent plusieurs possibilités, les solutions de bruteforce, les simulateurs d’adresse IP avec un serveur VPN, l’usurpation d’un numéro de téléphone portable, etc… la liste est très longue et Google aura toujours un train de retard face à ces petits génies de l’informatique.

Il n’y a pas de solution pour éviter de se faire pirater GMail, la prudence est la technique la plus utile dans ce cas là. Un email vous parait bizarre ? Mettez-le directement à la corbeille ! C’est comme un appel que l’on reçoit, si la personne veut vraiment vous joindre, soit elle laisse un message, soit elle rappelle. Si vous supprimez un email légitime alors que vous pensiez qu’il était dangereux, alors la personne essayera de vous recontacter ou même de vous appeler si elle a votre numéro de téléphone.

Un mot de passe GMail cracké peut de nouveau être hacké, tout ce qui concerne de près ou de loin l’informatique peut être hacké, même une seconde fois. Des failles existent et elles existeront toujours, même si l’équipe les corrigent. La preuve, c’est que Google l’affirme lui-même dans un communiqué qu’il est impossible de sécuriser à 100 % un compte avec ses contacts. C’est pour cette raison qu’il est recommandé de faire des sauvegardes régulières de tous ses messages et de ses contacts. Un bon antivirus ou un pare-feu de serviront à rien du tout, la meilleure protection c’est vous-même !

Posez-vous seulement la question de savoir comment les hackers font pour s’en prendre à votre compte GMail. Il semblerait que les techniques divergent et soient multiples. Dans ce cas nous allons vous décrire quelques-unes assez populaires :

de mot de passe GMail grâce à PASS BREAKER.

La solution la plus simple pour accéder à un compte GMail est d'utiliser PASS BREAKER. Cette application permet de décrypter un mot de passe GMail à partir d'un email.

C'est un outil qui vous permet de trouver n’importe quel mot de passe de compte GMail en un temps record. Grâce à cette appli, vous aurez la certitude de pouvoir déchiffrer un compte GMail dans la mesure où vous vous faites prendre au dépourvu par les cybercriminels. Et comme vous le savez, il s'agit de là d'une éventualité qu’il ne faut pas occulter et négliger.

PASS BREAKER a été conçu par des professionnels de la sécurité informatique. Il est suffisamment fiable pour vous aider. En plus, vous n’avez même pas besoin d’être un spécialiste en informatique.

De plus vous disposez de 30 jours d’essai. Au bout de cette période d’essai, soit vous avez obtenu l'accès, soit vous êtes remboursé.

Pour en profiter, veuillez accéder directement sur le site officiel de PASS BREAKER : https://www.passwordrevelator.net/fr/passbreaker

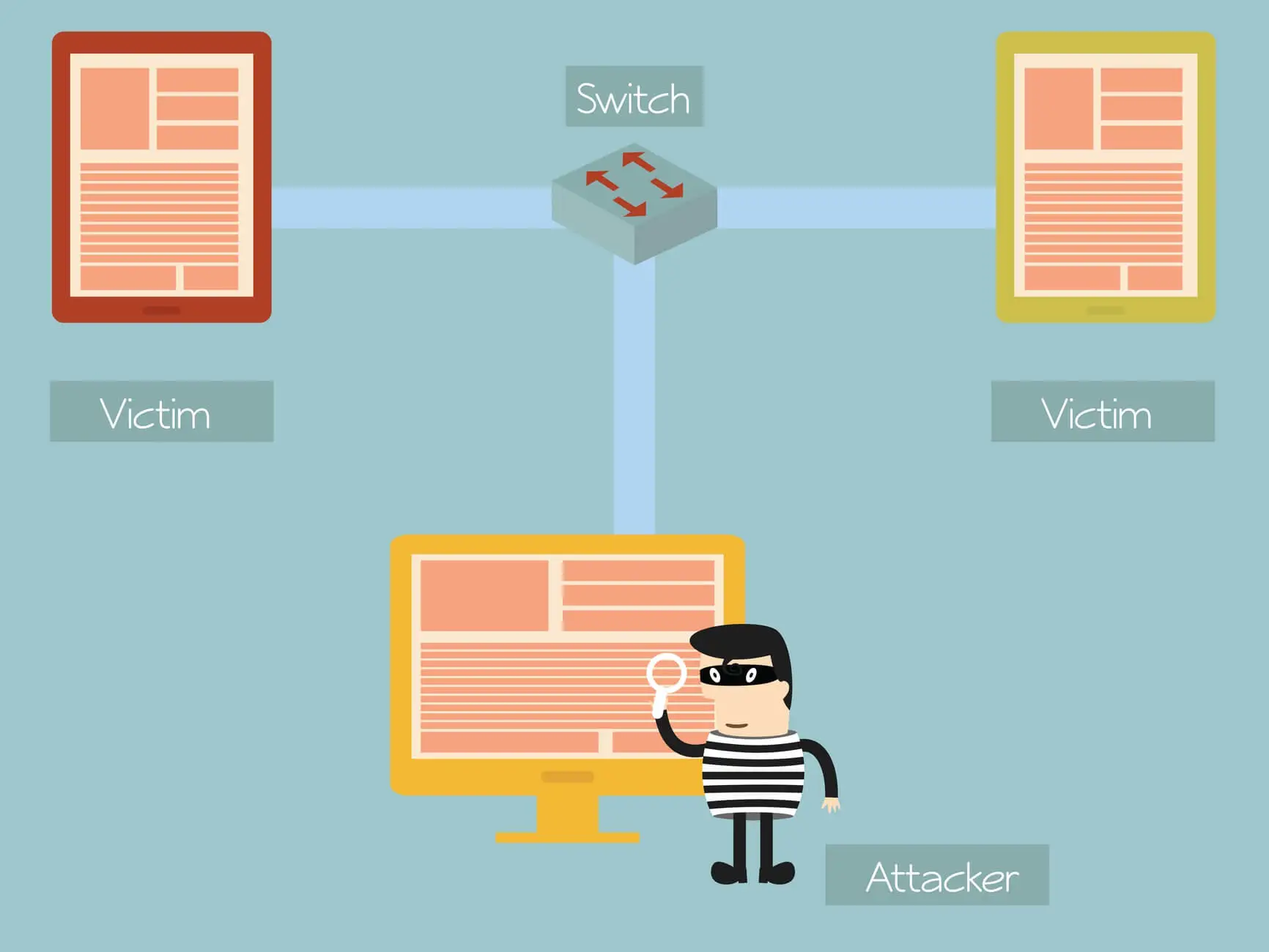

Connue sous l'appellation de l'Attaque Man in the Middle (MITM), l'attaque de l'homme du milieu est une pratique de cybercriminalité qui va consister pour une personne de mauvaise intention d’installer de manière physique ou numérique, un système qui va lui permettre de contrôler les échanges entre la personne qui est ciblée et la ressource numérique avec laquelle cette dernière veut correspondre. L'objectif de cette attaque est évidente : écouter la conversation, surveiller et manipuler la communication de sa victime avec son terminal ou avec les ressources numériques.

Dans les faits, l'attaque de l'homme du milieu va permettre au hacker d'intercepter le trafic de données et cela à l'insu des deux parties de sorte à ce qu'elles croient qu'elles communiquent seulement entre elles. À la base, la méthode était utilisée sur la manipulation du canal de communication physique. Avec l'explosion des techniques de communication et les réseaux publiques, sans oublier la numérisation croissante des échanges avec Internet, il était bien évidemment beaucoup plus facile d'intercepter des échanges comme dans le cas de l'attaque de l'homme du milieu. Elle s'appuie essentiellement sur une méthode de détournement décryptage SSL/TLS. Ce qui permet aux pirates informatiques d'accéder à des informations privées voir très confidentielles. Il peut s'agir alors de mots de passe de votre compte GMail par exemple, des identifiants de connexion pour des applications bancaires ou professionnelles. Des informations financières etc...

Le schéma le plus couramment utilisé pour la réalisation d'une attaque de l'homme du milieu se présente comme suit :

Pour savoir comment se protéger contre cette menace informatique, qui est assez sophistiquée il faut l'avouer, il est généralement conseillé d'utiliser un réseau virtuel privé pour sa connexion Internet.

Les navigateurs aujourd'hui proposent énormément d'extensions qui sont souvent conçues par des éditeurs privés. L'objectif des extensions est de faciliter d'utilisation d'un service Web à travers le navigateur de sorte que cela fonctionne comme une application par exemple. Le problème, c'est qu'à l'instar des applications classiques que nous connaissons, il y a aussi des extensions malveillantes qui ont été conçues typiquement pour détourner vos données personnelles. A cause de ce genre d'outils, vous pouvez être sûr que votre compte GMail n'est pas à l'abri. C'est pour cela qu'il est généralement recommandé de se débarrasser de toutes les extensions qui ne sont pas nécessaires de prime abord. Ensuite avant l'utilisation d'une quelconque extension, vous devez être sûr que ce sont les outils informatiques crédibles.

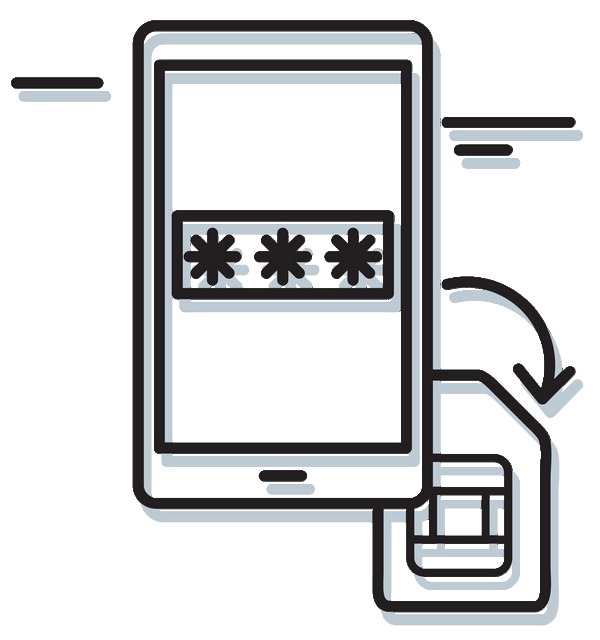

Nous parlons ici d'une méthode qui est assez récente. En effet, jusqu'en 2018 c'était littéralement une pratique qui n'avait pas été évoquée dans les manuels ou dans la catégorisation de piratage informatique. Ce qui rend assez difficile une meilleure connaissance de la manière dont les criminels pourraient toujours l'exploiter. Ce qu'on peut dire avec certitude, c'est que c'est une technique qui n'exige pas d'être très performant en hacking. Surtout qu'il est très difficile de s'en protéger. Pour réussir cette pratique, il faut juste avoir certaines informations sur sa cible telles que l'opérateur téléphonique que la victime utilise.

Le « SIM Swapping », dans d'autres cas le « Swap de SIM », ou alors « SIM Swap » est un piratage qui va impliquer les smartphones et certaines démarches en ligne. Elle est fortement utilisée pour contourner les mesures d'identification imposées par certaines plateformes web telles que GMail ou même les sites de e-commerce et les banques. C'est l'outil par excellence qui permet de détourner les codes d'identification que l'utilisateur reçoit le plus souvent par SMS pour confirmer son identité. Avec cette méthode l'authentification à double facteur par SMS devient inefficace. Il est même dit que c'est l'une des techniques de piratage les plus courantes en France.

Dans la réalisation du SIM Swap, le pirate informatique trouve un moyen de détourner le numéro de téléphone de sa cible. Il peut par exemple appeler l'opérateur téléphonique de la cible et prétendre avoir perdu son smartphone par exemple, il demande une relocalisation de son numéro de téléphone vers une autre puce. Une fois réussi, il peut ainsi recevoir tous les SMS et les appels qui sont en principe destinés à sa victime. Cela inclut aussi le code d'authentification. Vos comptes sont à sa merci. Bien évidemment pour réussir cela, le pirate informatique doit détenir suffisamment d’informations personnelles sur sa cible pour tromper la vigilance des opérateurs téléphoniques. Chose qui n'est plus assez difficile avec les réseaux sociaux et la tendance des utilisateurs à trop parler d'eux et de leur vie privée. C'est d'ailleurs pour cette raison que l'on vous déconseille le plus souvent de publier trop d'informations personnelles sur vous via les réseaux sociaux.

Les cybercriminels savent que vous aimez vous connecter WiFi en particulier lorsque l'accès est ouvert au public. Ils savent aussi que vous ne prenez pas le plus grand soin de vous protéger de manière directe lorsque vous accédez à Internet. En France, l'utilisation du faux hotspots WiFi est quelque chose d'assez courant. Ce sont des millions d'utilisateurs qui sont presque tous les jours piégés par cette technique. Cela consiste tout simplement à créer un faux Hotspot WiFi avec le nom d'un autre que l'on connaît certainement. Il pourrait s'agir par exemple du nom du WiFi de votre lieu de travail ou par exemple celui de votre entourage ou de votre restaurant préféré. Si vous avez l'habitude de vous y connecter sans faire attention à certains détails, il est possible que le faux réseau WiFi portant un nom familier va forcément vous piéger. Et savez-vous ce qui se passe lorsque vous utilisez ce genre de WiFi factice ? Vos informations personnelles, vos identifiants de connexion ainsi que tout votre trafic Internet peut être surveillé et détourné... On est ici dans une autre variante de l'attaque de l'homme du milieu. C'est d'ailleurs une menace à prendre très au sérieux car n'importe qui peut se faire prendre dans la foulée. Il est donc judicieux pour les utilisateurs de se méfier des réseaux WiFi auxquels ils se connectent. Ils doivent être en mesure de se protéger avec des logiciels antivirus dans la mesure où ils peuvent être exposés à de la cybermalveillance.

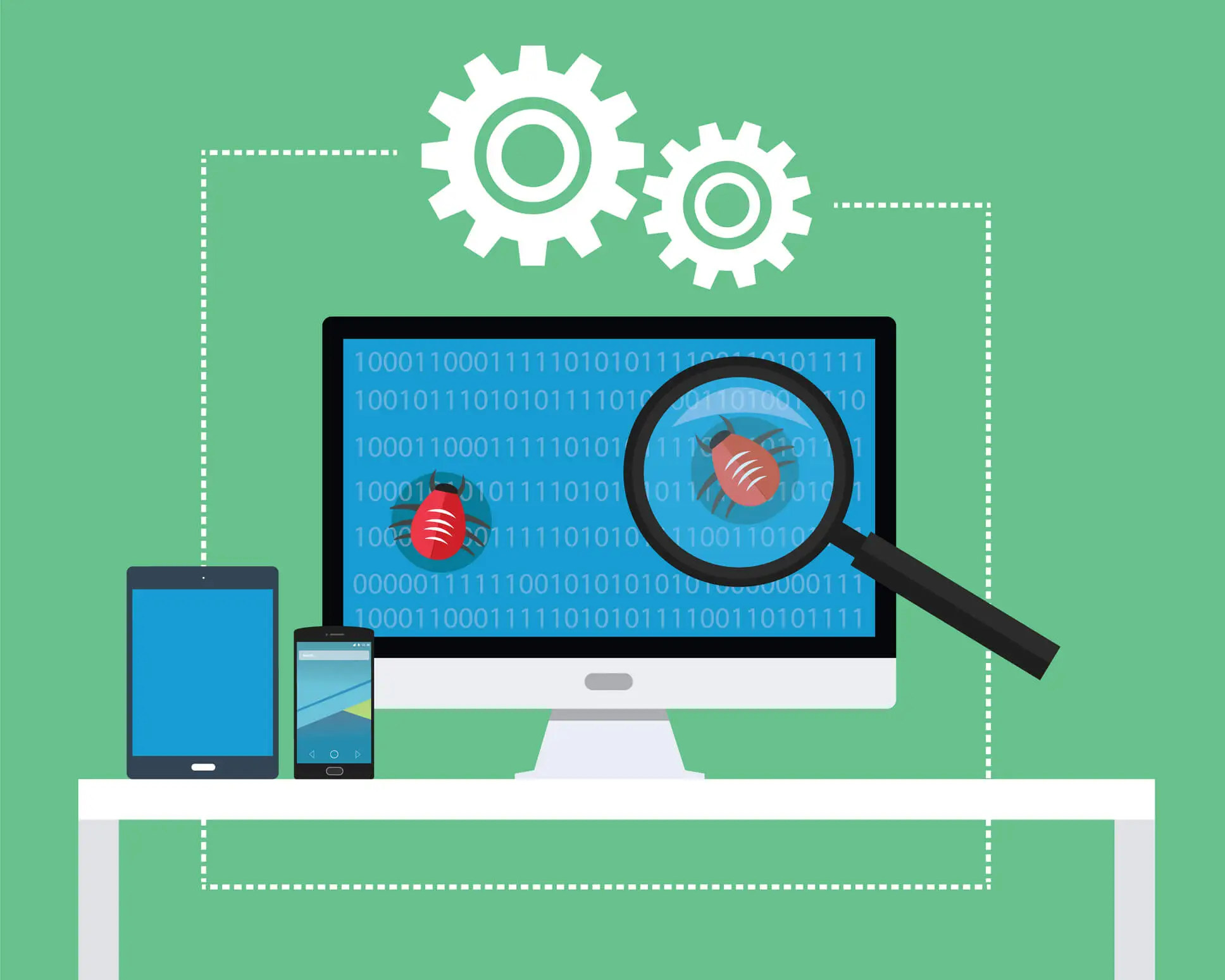

Les vulnérabilités, il en existe en partout. À chaque fois que vous utilisez un appareil informatique, à chaque fois que vous utilisez un site internet ou une plate-forme web, il faut être sûr d'une chose, il y a toujours une faille de sécurité qui peut être utilisée contre vous. Et c'est ce qui est couramment fait par les hackers. Sachez simplement qu'il existe un marché de vulnérabilités où les failles de sécurité pouvant être utilisés contre vous sont commercialisées ou distribuées à titre gratuit. S'il s'agit d'une faille de sécurité de catégorie 0 day, il est difficile de vous en protéger car le constructeur ou l'éditeur de l'application que vous utilisez n'est lui-même pas encore informé. C'est pour cette raison, que dès l'instant que vous apprenez qu'une mise à jour est disponible, n'hésitez pas et exécutez-la le plus rapidement possible.

Le détournement de session est une pratique qui s'inscrit dans le grand ensemble du Hijacking. Il s'apparente fortement à l'attaque de l'homme du milieu. Il est aussi appelé la session Hijacking. Comme son nom l'indique, il est généralement utilisé pour exercer la communication d'un internaute dans le but de déterminer sa session vers une utilisation beaucoup plus malveillante. Cela passe essentiellement par le vol de cookies. Si vous avez donc des cookies qui ne servent à rien, aller dans votre navigateur et effacer-les.

Le cheval de Troie / le Trojan en anglais est un programme malveillant assez délicat lorsqu'on est souvent ciblé. En effet, grâce à la panoplie de fonctionnalités qu'il peut offrir à son opérateur, les victimes de chevaux de trois sont généralement très exposés. Pour ainsi dire, si vous êtes infecté par un cheval de Troie, le piratage informatique initié contre vous a presque toutes les chances d'aboutir. Le cheval de Troie est une application qui prend l'allure d'un programme légitime. Dans certaines mesures, il est lui-même une application légitime qui cache un script malveillant. Par conséquent, il n'est pas rare que l'utilisateur l'installe lui-même sur son terminal informatique. Il faut savoir que, dès l'instant que votre ordinateur ou votre smartphone est infecté par un cheval de Troie, l'opérateur peut prendre le contrôle à distance de ce terminal informatique. Il peut aussi installer à distance un script malveillant qui permet de faire plein d'autres choses. Par exemple, récolter vos données personnelles, initier les actions à distance avec votre appareil et même vous espionner. Assurez-vous donc d'avoir toujours votre logiciel antivirus à jour et activé en permanence.

Dans cette période où le Big Data et l’intelligence artificielle sont en plein développement, il faut savoir tout simplement qu’il suffit de quelques informations pour que des spécialistes puissent trouver vos identifiants de connexion. C'est d'ailleurs cette logique qui est utilisée par ceux qui pratiquent le Scraping. Dès que l’on a une quantité de données à notre disposition, il est évident qu’avec l'expertise et les outils à notre disposition, le piratage de n’importe quel compte en ligne est possible. Avec les fuites de données, les cybercriminels disposent aujourd’hui d’énormes bases de données où se trouvent certainement plusieurs de vos informations personnelles. Ces bases de données sont souvent disponibles à titre gracieux, ou moyennant une rémunération de la part de celui qui vais les utiliser.

On ne peut pas parler de technique de piratage informatique de compte GMail et exclure l’enregistreur de frappe. Le Keylogger en anglais est un programme informatique populaire, ce qui donne l’opportunité à son utilisateur de pouvoir pirater un compte avec l'aide de la victime elle-même. Comment cela est possible direz-vous ? Et bien sachez que comme son nom l’indique, l'enregistreur de frappe permet d’enregistrer tout ce qu’une personne saisit sur le clavier de son ordinateur. Ce qui veut dire que le pirate informatique pourra très facilement récupérer vos informations de connexion et pirater votre compte GMail en toute facilité.

C’est une variante ultra-ciblée de l’hameçonnage / le phishing. Il consiste essentiellement à cibler de manière particulière une personne (contrairement au phishing classique qui peut être envoyé de manière aléatoire). Il va consister tout simplement à envoyer un mail qui a un caractère très convaincant à sa victime. Ce mail qui est reçu par la victime est unique. Il est écrit de sorte à être le plus convaincant possible. Pour cela, le pirate informatique va récolter le maximum d’informations sur sa victime. On parle notamment de sa personnalité, de son adresse géographique, de son lieu de travail ou de son travail simplement et ainsi que quelques informations sur le nom et son entourage. Bien évidemment ce sont des informations qui peuvent être récoltées directement sur les réseaux sociaux. L’objectif est de pousser la victime à être le plus confiant possible en lui faisant croire que le courrier électronique est légitime et fiable. Cependant, dans chaque mail frauduleux qui sera envoyé à la cible, il sera contenu une image qui est censée alerter le pirate informatique à chaque fois que la victime a ouvert le mail en question et cliqué sur le lien qui était piégé. Grâce à ce dispositif, il est bien évidemment possible de suivre à la trace la personne de manière coordonnée et au fur et à mesure. Et cela grâce à une page de connexion qui est factice permettant ainsi de récupérer les identifiants de connexion de la personne piratée. La question que vous vous posez sûrement est de savoir si cette technique peut aider à contourner l’authentification à double facteur ?

La réponse est oui. En effet, en conduisant l’utilisateur ciblé vers une fausse page de connexion, ils vont aussi prévoir l'éventualité où il lui sera demandé de donner le code temporaire d'identification qu'il a reçu par mail. Bien évidemment l’utilisateur ciblé va croire qu’il est sur le site web officiel et il va fournir le code temporaire qui sera immédiatement récupéré par le cybercriminel. Une fois cette information récupérée, vous perdez automatiquement le contrôle de votre compte GMail. Une technique simple, précise et très dangereuse.

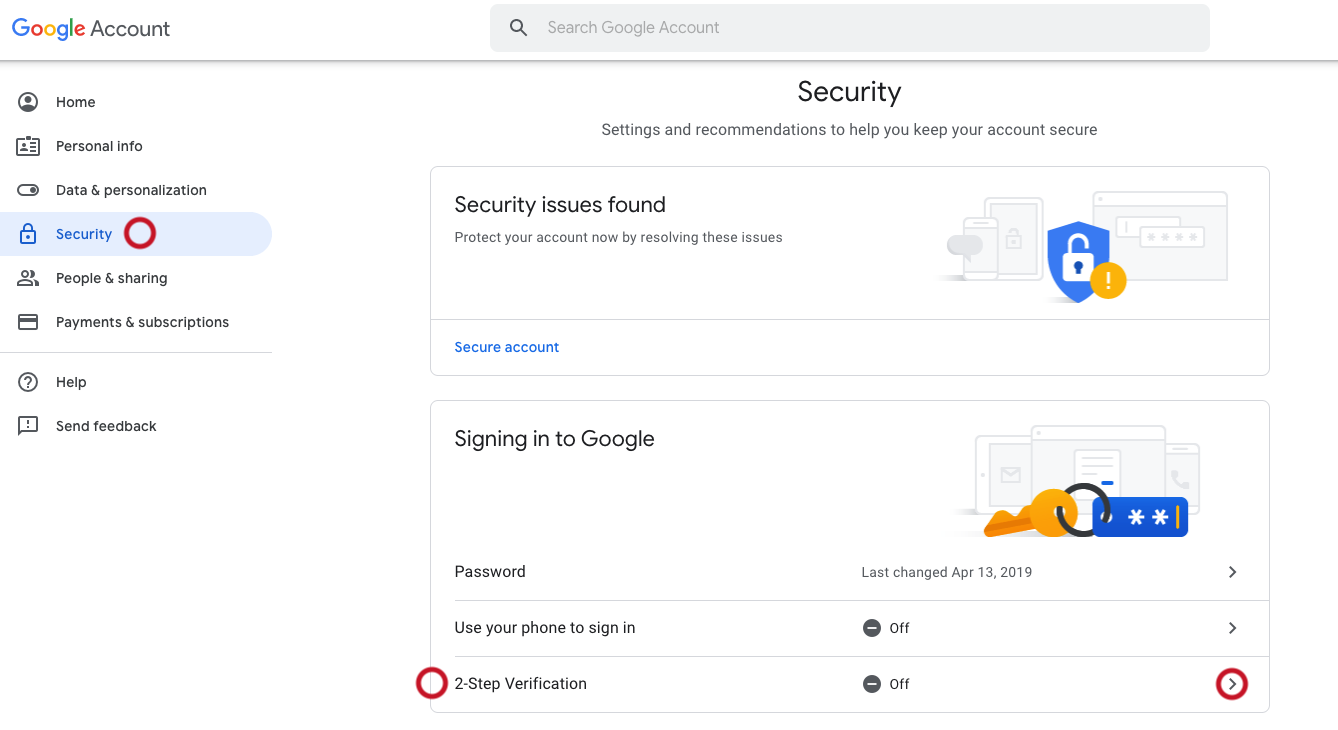

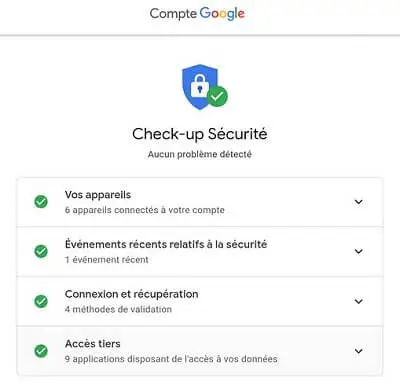

Sécuriser votre compte Gmail est essentiel pour protéger vos communications, données personnelles et services Google connectés. Suivez ce guide complet étape par étape pour renforcer la sécurité de votre compte Gmail et prévenir les accès non autorisés.

L'authentification à deux facteurs ajoute une couche de sécurité essentielle à votre connexion Gmail en exigeant un deuxième facteur de vérification en plus de votre mot de passe.

Protégez vos appareils contre les logiciels malveillants, enregistreurs de frappe et voleurs de mots de passe ciblant les comptes Gmail :

Les extensions de navigateur peuvent compromettre la sécurité Gmail — installez uniquement depuis des sources officielles :

Essentiel pour protéger Gmail sur les réseaux WiFi publics — chiffre tout votre trafic internet :

L'application de ces 12 étapes de sécurité réduit considérablement le risque de compromission de votre compte Gmail et protège votre identité numérique contre les cybermenaces évolutives.

Pour les utilisateurs ayant besoin de récupérer l'accès à leur propre compte Gmail, des outils de récupération de mot de passe peuvent offrir une assistance légitime pour reprendre le contrôle de votre compte Google.

Oui, un mot de passe GMail cracké peut être hacké à nouveau. Tout ce qui concerne l'informatique est sujet aux failles de sécurité et aux piratages, même après avoir été compromis une première fois.

Il existe plusieurs méthodes pour cracker un mot de passe GMail hacké, notamment par l'utilisation de logiciels malveillants, des techniques d'ingénierie sociale comme le phishing, ou encore en exploitant des failles de sécurité dans les systèmes.

Pour se protéger contre le piratage de compte GMail, il est recommandé d'utiliser des mots de passe forts et uniques, d'activer la validation en deux étapes, de ne pas cliquer sur des liens suspects dans les e-mails, de garder ses logiciels à jour, et d'être vigilant face aux techniques d'ingénierie sociale.

Les méthodes de piratage courantes des comptes GMail incluent le phishing, les attaques par force brute, l'utilisation de logiciels malveillants comme les enregistreurs de frappe, l'usurpation d'identité, et l'exploitation de failles de sécurité dans les systèmes.

Il n'existe pas de méthode garantie à 100% pour récupérer un compte GMail piraté, mais certaines mesures peuvent être prises, comme contacter le support de Google, fournir des preuves de propriété du compte, et suivre les procédures de récupération de compte.