Cracker un mot de passe Instagram

Le site Internet partageant des milliards de photos peut-il être cracker ?

Cracker un mot de passe Instagram

Le site Internet partageant des milliards de photos peut-il être cracker ?

Plusieurs stars et influenceurs se sont déjà fait pirater leur compte Instagram. Soit par des concurrents, soit par des personnes jalouses. Certains ont plus de 10 millions de followers, c’est un chiffre qui fait tourner la tête !

On ne compte pas moins de 6 millions de profils Instagram qui avaient été crackés par un groupe de pirates anonymes. Ces comptes sont par la suite revendus sur des forums ou le Dark Web pour quelques dollars seulement. Les acheteurs vont s’en servir pour espionner les propriétaires utilisateurs du compte ou alors ils vont tout simplement envoyer de la publicité pour des médicaments ou autres... Ou alors encore pire, ils vont demander de l’argent aux abonnés en leur faisant croire qu’ils ont eu un problème très grave.

Généralement ce sont les pays d’Afrique qui utilisent cette méthode, ils se font remettre de grosses sommes s’argent, certains arrivent à soutirer $1 000 par jour ! C’est une énorme somme d’argent quand on voit qu’un compte Instagram piraté ne coute que $3 ou $4.

Il y a 2 possibilités pour un hacker, soit il crack lui-même le compte Instagram, soit il l’achète sur le marché noir, autrement dit, le Dark Web.

Mais qu'en est-il des différentes méthodes que les hackers utilisent le plus souvent sans que vous ne vous en rendiez compte ? Nous allons vous révéler comment il crack le compte. Nous allons vous expliquer en détail comment les hackers vont manipuler tout un tas d’outils simples mais efficace. Voici un avant goût comme le piratage utilisant des fausses pages de connexions, des annuaires, des simulateurs d’adresses IP pour déjouer l’authentification à 2 facteurs ou tout simplement usurper le numéro de téléphone pour recevoir le SMS de connexion quand on clic sur « mot de passe oublié ». Sachez qu'Instagram essaie par tous les moyens de corriger les bugs de sécurité mais les hackers ont toujours une longueur d’avance. Ils travaillent tous en équipe et s’échange ou se revente parfois les outils servant à pirater Instagram.

Voici quelques techniques que vous devez connaître qui ciblent constamment votre compte Instagram :

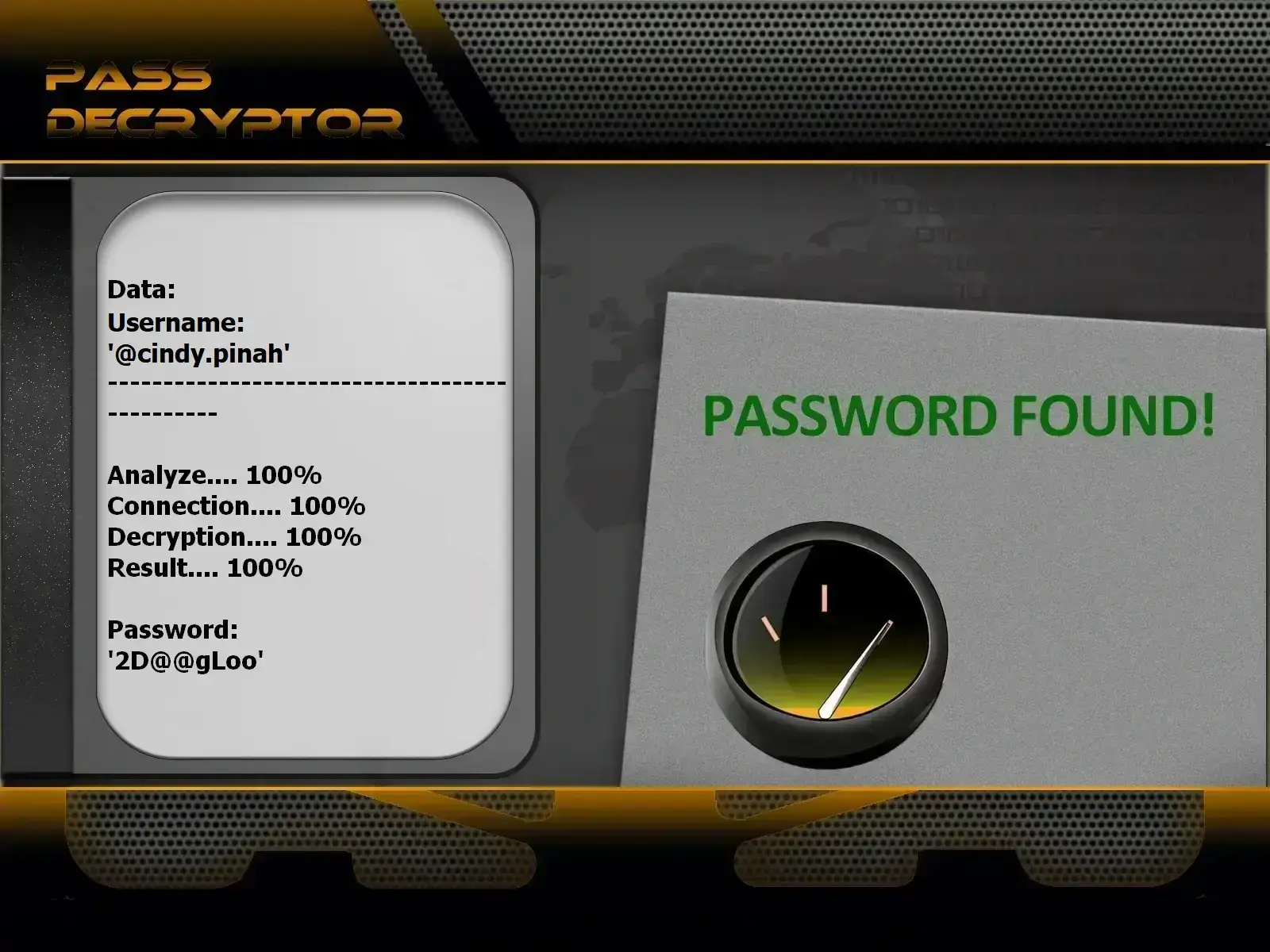

grâce à

PASS DECRYPTOR à partir d'un

@nomdutilisateur

(fonctionne aussi avec un numéro de téléphone ou un email).

Cet outil est très simple à utiliser. Il déchiffre le mot de passe d'un compte Instagram à partir d'un @nomdutilisateur, d'un email ou d'un numéro de téléphone. Il vous suffit simplement d'entrer une des trois possibilités citées et le logiciel se charge du reste. Il va utiliser un algorithme avancé et y afficher le mot de passe. L'opération ne dure que quelques minutes..

Vous pouvez le télécharger depuis son site officiel : https://www.passwordrevelator.net/fr/passdecryptor

Vous devez savoir une chose : les bases de données sont d'immenses réserves de données personnelles qui sont constituées par des informations qui circulent sur le web. Ces Informations sont généralement issues de fuites de données, ce qui n'est pas un fait rare sur le web. Elles peuvent provenir de la méthode du Scraping. C’est une technique qui permet de manière automatisée à d'outils très sophistiqués de faire la collecte de données publiées sur le web de manière accessible à tous. Avec une bonne maîtrise de l'analyse de données et de la collecte d'information, il est évidemment possible pour des pirates informatiques de déduire vos identifiants de connexion et de s'en prendre à votre compte Instagram. Par conséquent, il serait naïf de se croire à l'abri des mesures de sécurité que vous avez déployées car une fuite de données survient à tout moment et la cause peut varier selon le contexte.

S'il existe aujourd'hui énormément de techniques développées par les hackers pour pirater des comptes en ligne, il faudra quand même mettre l'accent sur des méthodes assez classiques qui continuent de faire des ravages. Notamment l'hameçonnage connue encore sous l'appellation du phishing en anglais. Nous parlons ici d’une méthode assez complexe lorsqu'il s'agit d’un utilisateurs lambda mais très facile à mettre en place pour un pirate informatique aguerri. Dans le cadre de phishing, le pirate informatique peut envoyer un message soit par SMS, soit par email ou soit via des réseaux sociaux dans lequel il invite l'utilisateur de services numériques à effectuer une tâche, à confirmer son identité ou tout autre action qui va l’inciter à cliquer sur un lien. Le lien qui est contenu dans le message en question est destiné à diriger l'utilisateur vers une plate-forme web qui va prendre les codes et les couleurs de votre page de connexion Instagram. En d'autres termes, il fera en sorte de vous faire croire que vous vous connectez à Instagram. Pourtant, il n'en n'est rien. C'est d'ailleurs pour cela qu’il est fortement recommandé de ne pas cliquer sur un quelconque lien que vous recevez d’une correspondance inconnue ou dans un message qui est partagé de manière régulière par plusieurs personnes sans chercher le fondement même de ce texte. Par ailleurs, on recommande le plus souvent de vous rendre directement sur le navigateur lorsque vous êtes très curieux pour savoir le contenu de message. Mais dans tous les cas, il doit être exclu l'éventualité même de cliquer sur un quelconque lien.

Dans la catégorie des techniques les plus courantes utilisées par des cybercriminels contre vous, nous allons vous parler de l'ingénierie sociale. L'ingénierie sociale n'est pas un acte de piratage informatique dans le sens propre du terme. Dans un certain sens, on dirait que c'est une méthode qui est utilisée par des hackers dans le but de tromper la vigilance de l'utilisateur ciblé, pour lui soutirer des informations personnelles qui peuvent être utilisées pour deviner des identifiants de connexion. En d'autres termes, c'est une méthode qui puise sa source dans les interactions sociales, beaucoup plus dans de la manipulation que dans du piratage au sens direct. Tout d'abord, le cybercriminel va chercher à créer une affinité avec vous. Grâce à cela, lors des différents échanges, ce dernier va tout simplement chercher à mieux connaître certaines choses vous concernant. Il peut par exemple s'agir de votre date de naissance, du nom d'un proche ou d'un animal de compagnie, de votre adresse géographique... Le plus souvent, ce genre de questionnements sont posés de manière totalement anodine ou lors d'une publication générale invitant ainsi les gens à fournir de manière libre leurs informations personnelles. Par conséquent, vous devrez comprendre et mettre en pratique quelque chose : publier le minimum d’informations personnelles sur vous lorsque vous êtes sur Instagram ou sur n'importe quel réseau social. Éviter de trop facilement interagir dans des publications qui demandent forcément de donner certaines informations personnelles sur vous. Faites attention aux inconnus qui vous écrivent. Tout le monde n'est pas de bonne foi.

Dans la catégorie des actes de piratage informatique pur dans les sens du terme, nous allons vous parler du détournement de session ou plus encore du session Hijacking. Pour réaliser cette technique, il est nécessaire d'avoir de bonnes bases en hacking et en programmation. En d'autres termes c'est une méthode qui est le plus souvent utilisée par les cybercriminels aguerris ou des professionnels du piratage informatique. Le détournement de session va consister à créer un pont entre l'utilisateur ciblé et la plate-forme Instagram. Ainsi, il sera beaucoup plus facile pour le pirate informatique de diriger l'utilisateur vers une plate-forme qu'il gère absolument. Cette technique s'inspire un peu de l'hameçonnage. En effet, l'utilisateur sera dirigé vers le site internet factice qui prend les airs d’Instagram et de sa page de connexion. Cependant, contrairement à l'hameçonnage où c'est l'utilisateur lui-même qui s'y rend en cliquant sur le lien, ici l'utilisateur ira contre son gré, sans même s'en rendre compte. Le plus souvent ce pont que crée le pirate informatique se base sur les cookies en que nous recevons dans navigateur. Ces cookies peuvent servir à déployer des scripts malveillants, qui seront utilisées contre les utilisateurs. C'est d'ailleurs pour cette raison qu'il est fortement recommandé de toujours effacer les cookies après avoir visité une plate-forme web.

L'enregistreur de frappe est un outil qui est fortement utilisé dans le contexte de la cybercriminalité. Il faut savoir que les pirates informatiques utilisent couramment ce programme malveillant lorsqu'il souhaitent récupérer des informations particulières. L'enregistreur de frappe ou le Keylogger est un programme informatique conçu spécialement pour exfiltrer certaines informations particulières. En effet grâce à l'enregistreur de frappe, le pirate informatique peut recevoir tout ce qu'une personne saisit sur son clavier. Par conséquent si vous êtes infecté par ce programme malveillant, de manière évidence, il vous sera volé tous vos identifiants de connexion ce qui peut conclure à plusieurs attaques de votre compte Instagram. Dans ce contexte il faut avoir un bon antivirus avec un suivi discipliné de votre consommation Internet. Car lorsque ce genre d'application est installé à votre insu sur votre terminal, la consommation sur Internet augmente.

En tant qu’utilisateur constant d'Internet, nous sommes souvent dans un contexte où le besoin de se connecter se fait régulièrement. C'est pour cette raison que l’on n’a pas tendance à hésiter lorsqu'il s'agit de se connecter à un Hotspot WiFi. Et cela malgré les dangers que cela peut occasionner. Particulièrement si sur ce Hotspot WiFi, il y a un accès libre. Le plus souvent lorsque nous sommes dans des endroits publics, nous allons sur Internet grâce au WiFi gratuit. Si cela est avantageux dans un certain sens, il n'en demeure pas moins que des criminels peuvent utiliser cette habitude contre vous. En effet, il est courant pour hacker de créer de faux hotspots WiFi. Ces derniers peuvent usurper l'identité d'un tiers qui est constamment connecté ou créer tout simplement un nouveau routeur avec un accès ouvert à tous. Si par imprudence l'utilisateur se connecte à Internet via ce Hotspot corrompu, il s'expose à plusieurs dangers liés à la sécurité informatique. Par exemple, il peut facilement se faire espionner par le hacker. Il peut aussi être victime de l'attaque de l'homme du milieu qui va consister, pour le pirate informatique à intercepter sa communication vers toutes les plateformes qu'il souhaite communiquer. Ce qui peut se conclure par des vols des données personnelles, à savoir des identifiants de connexion. C'est une pratique qui reste dangereuse, car il est difficile de s'en protéger. Ce que peut faire l’utilisateur, c'est d'être le plus vigilant possible et d'éviter de se connecter à son compte Instagram ou à n'importe quelle application professionnelle lorsqu'il utilise un réseau WiFi publique non protégé.

Plusieurs personnes ne le savent pas, cependant il est possible de pirater la carte SIM. Cela peut sembler étrange pourtant c'est une réalité trop évidente et utilisée beaucoup par des cybercriminels. On explique le fonctionnement.

Il faut savoir que la carte SIM est un hardware tout comme la carte graphique ou même le smartphone. Ce qui signifie qu’elle peut être aussi vulnérable à des attaques informatiques. Et c'est exactement ce qui se passe dans ce contexte. Il a été démontré que depuis les années 2000, les cartes SIM qui ont été commercialisées comportaient des failles de sécurité. En dehors du la carte SIM physique, la carte e-SIM est aussi un programme informatique qui peut être vulnérable d'une quelconque manière. Comme on le sait, la carte SIM contient les fonctionnalités qui permettent non seulement d'effectuer des appels utilisant le réseau GSM ou internet, mais il permet aussi le suivi des consommations, l'assistance technique et bien d'autres fonctionnalités telles que la météo. Ses fonctionnalités peuvent être gérées à travers un menu dédié.

À regarder de près, la carte SIM est comme un ordinateur à part entière ayant son propre système d'exploitation. Ce qui signifie qu'il peut avoir aussi ces propres failles de sécurité. Le problème, c'est que la plupart des applications qui fonctionnent sur la carte SIM n'ont pas été mises à jour depuis 2009. En particulier S@T Browser qui est un programme phare dans le fonctionnement de l'outil SIM. Bien évidemment les pirates informatiques savent cela. Donc, ils font ce qu'ils peuvent pour exploiter les failles de sécurité.

Le Simjacking commence tout d'abord par la réception de SMS qui explique un ensemble d'instructions pour le fonctionnement de la carte SIM. En suivant les différentes instructions énumérées dans le SMS, la carte SIM va exiger au smartphone un certain nombre d'informations telle que le numéro de série, le numéro de l'identifiant de cellule de la station de base qui fait la couverture de l'endroit où se trouve l'abonné. Toutes ces informations sont récoltées par les cyber criminels.

Grâce à ses informations, ce dernier peut connaître certaines choses sur vous. En particulier votre localisation. Mais ce n'est pas tout. Il peut continuer dans sa lancée pour collecter des données personnelles dans le but de vous voler vos identifiants de connexion Instagram.

On est ici dans un contexte de hacking aussi au maximum. En effet, le cheval de Troie est un programme informatique qui est utilisé par des cybercriminels de haut niveau. Il est difficile à développer, cependant son efficacité est effrayante. Si vous êtes ciblé par un cheval de Troie, il est certain que vous aurez du mal à vous en défaire. Le cheval de Troie est un programme informatique sophistiqué qui peut facilement se cacher derrière une application légitime. Dans certaines mesures, c'est une application qui est disponible sur des boutiques d'application légitimes tel que le Play Store ou l'App Store. Grâce à sa facilité de camoufler ses fonctionnalités malveillantes, il peut en prendre plus d’un au dépourvu. Mais vous devez juste savoir que si vous êtes piégé par un cheval de Troie, il sera quand même difficile de ne pas vous faire pirater et voler vos données personnelles. En effet, le cheval de Troie permet aux pirates informatiques de pouvoir tout simplement faire certaines choses comme :

Ce qui signifie que la meilleure manière de vous protéger serait certainement d'avoir un bon logiciel antivirus et de faire constamment vos mises à jour.

Pour cela, il est nécessaire d’être très discipliné lorsque vous vous connectez à Internet. De plus, il est important d’avoir de bons comportements en matière d’hygiène numérique. Par hygiène numérique, nous faisons notamment allusion à un ensemble de pratiques qui sont destinées à améliorer votre cybersécurité. Tout d’abord il faut noter que la base pour protéger votre compte Instagram est :

En plus de toutes ces mesures de protection, il est important que vous soyez préparés dans la mesure où les cybercriminels auront un peu d’avance sur vous. Car, comme on a tendance à le dire dans le secteur de la sécurité informatique, la sécurité absolue à 100 % n’existe pas. D’une manière ou d’une autre la faille de sécurité est présente quelque part. Par conséquent nous vous proposons un outil qui peut vous aider à récupérer votre compte Instagram si vous avez perdu le contrôle à cause d’un piratage informatique ou si vous avez-vous-même perdu votre mot de passe. Il s’agit de PASS DECRYPTOR. La bonne nouvelle, c’est que c’est un outil informatique qui ne demande pas d’être un expert en piratage informatique ou même par hacking. Il peut être utilisé sur votre smartphone, votre tablette numérique ou encore sur votre ordinateur.

Oui, aucun système n'est infaillible face aux attaques de hackers. Même les plateformes populaires comme Instagram peuvent être vulnérables aux tentatives de piratage.

Il existe plusieurs méthodes utilisées par les hackers pour pirater un compte Instagram, allant de l'utilisation d'outils de déchiffrement à des techniques d'ingénierie sociale sophistiquées.

Le piratage d'un compte Instagram peut entraîner diverses conséquences néfastes, telles que l'espionnage des utilisateurs, la diffusion de spam ou de fausses informations, voire même l'extorsion d'argent aux abonnés.

Il est recommandé d'activer l'authentification à plusieurs facteurs, de changer régulièrement son mot de passe, de protéger ses appareils informatiques avec des antivirus à jour, d'éviter les réseaux WiFi publics et d'utiliser un réseau privé virtuel.

Le piratage de comptes Instagram est une infraction pénale dans de nombreux pays et peut entraîner des poursuites judiciaires, des amendes et même des peines de prison pour les auteurs des attaques.

Les tentatives de phishing sur Instagram se manifestent souvent par des messages ou des courriels frauduleux invitant les utilisateurs à cliquer sur des liens suspects. Il est important de vérifier l'authenticité des communications reçues et de ne jamais partager ses informations d'identification.

En cas de perte d'accès à un compte Instagram, il est recommandé de contacter directement le support d'Instagram pour obtenir de l'aide et suivre les procédures de récupération de compte prévues par la plateforme.

Oui, certains professionnels en sécurité informatique proposent des services d'évaluation de la sécurité des comptes Instagram et d'autres plateformes en utilisant des méthodes légales et éthiques.

Si vous soupçonnez que votre compte Instagram a été piraté, vous pouvez le signaler à Instagram en suivant les instructions fournies sur leur site Web et en prenant des mesures pour sécuriser votre compte.

Outre les mesures de sécurité mentionnées précédemment, il est également important de limiter la quantité d'informations personnelles partagées sur votre compte, de vérifier régulièrement les paramètres de confidentialité et de rester vigilant face aux tentatives de piratage.