5 techniques originales pour pirater un mot de passe Instagram

C’est la rentrée, les choses commencent à bouger et sur les réseaux sociaux on peut bien le sentir.

Les gens sont de retour de leurs vacances. Que ce soit pour les parents d’élèves ou d’étudiants, des conjoints ou des amis, il peut arriver que notre curiosité nous pousse à vouloir nous intéresser à ce que publie l’autre sur sa plate-forme Instagram. Une curiosité qui peut bien être légitime dans plusieurs cas comme l’exemple d’un parent pour ses enfants. Il n’empêche néanmoins que de manière pratique, la curiosité de sorte à conduire au stalking pour d’autres personnes est totalement illicite.

Cet article va aussi vous intéresser : 3 méthodes fiables pour pirater un compte Instagram

Dans notre article dans un but purement pédagogique, nous allons vous détailler quelques techniques assez originales utilisées par certains pour être en mesure de surveiller ou pour récolter les identifiants de connexion sur Instagram. D’une manière ou d’une autre ces techniques sont généralement consacrées à des passionnés. Elles vont de la plus simple technique à la plus sophistiquées.

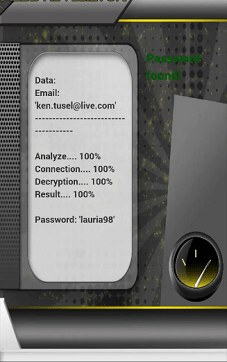

1 – PASS DECRYPTOR

Ce logiciel spécialement conçu pour aider les personnes n’ayant plus accès à leur compte Instagram de le retrouver. En entrant seulement votre email ou votre nom d’utilisateur ou votre numéro de téléphone.

Cette application utilise un algorithme basé sur l’exploitation des bases de données dites « sensibles ». A partir de là il va pouvoir retrouver et afficher le mot de passe du compte Instagram en question.

Profiter cet outil maintenant ! Retrouver un lire accès à son compte Instagram n’aura jamais été aussi facile…

Vous pouvez télécharger PASS DECRYPTOR en suivant ce lien : https://www.passwordrevelator.net/fr/passdecryptor

2 – L’ingénierie sociale

L’ingénierie sociale est une technique qui a fait ses preuves dans le milieu de la cybercriminalité. Si vous vous rappelez, l’attaque informatique médiatisée de Twitter l’année dernière qui a conduit à la prise de contrôle du compte de plusieurs célébrités dont Elon Musk et Bill Gates, était du fait de l’ingénierie sociale.

Pourtant, c’est une méthode qui ne nécessite pas vraiment d’expertise en matière informatique. Il suffit juste du tact et une bonne dose de sociabilité. En effet, il est possible de soutirer des informations à une personne qui vous fait confiance. En particulier si cette personne est peut-être votre enfant ou votre conjoint. Il vous suffit juste d’être patient et de poser les bonnes questions au bon moment concernant ces méthodes de connexion à Instagram. Sans le savoir il peut être amené à vous fournir suffisamment d’informations qui vous permettront de deviner son mot de passe.

3 – L’écoute clandestine

C’est une technique qui permet à une personne intéressée d’avoir accès à plusieurs informations appartenant à une autre personne ciblée par elle. Elle nécessite néanmoins certaines compétences. Elle consiste tout simplement à intercepter des données via le trafic réseau. Il peut aussi bien s’agir de mot de passe ou encore d’identifiant idées ou même des informations financières.

Bien évidemment cette technique est illicite. Généralement, la technique appelée « écoute clandestine » se divise en deux catégories bien distinctes.

Nous avons d’une part l’écoute passive et de l’autre l’écoute active :

– L’écoute clandestine passive : pour se faire, il faut tout simplement intercepter des données qui résultent du trafic réseau de la personne ciblée. En général ce sont des communications tel qu’un message texte ou vidéo.

– L’écoute clandestine active : elle va consister à usurper l’identité d’un terminal proche à celui utilisé par la personne ciblée. De la sorte, vous pouvez envoyer des requêtes aux transmetteurs de votre cible. Par rapport à la réponse, il vous sera donc aisé de récolter les mots de passe qui vous intéresse.

Malheureusement, c’est une technique qui est fortement embarrassée par le chiffrement de bout en bout. Si la personne et utilise un réseau chiffré, il sera donc impossible de procéder de la sorte.

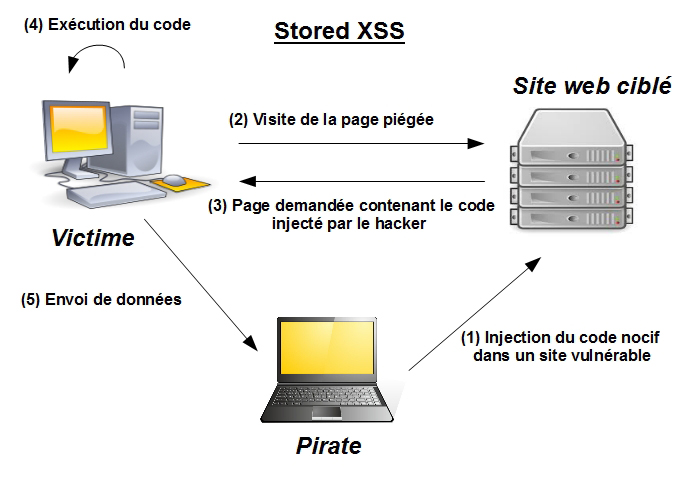

4 – Le Cross-site Scripting

Dans ce cas d’espèce, on peut bel et bien utiliser cette technique pour récolter des informations. En effet, il suffira d’insérer un script de type JavaScript dans la base de données d’un site internet en particulier.

Un site qui peut être visité régulièrement par la personne ciblée. Lorsque le navigateur de l’internaute connecté au site exécute le script envoyé, il sera alors possible de détourner la session de ce dernier, permettant alors d’effectuer plusieurs actions telle que ce qui nous intéresse, la collecte des informations personnelles dont les mots de passe.

5 – L’attaque par le clignotement LED

Lorsqu’on utilise un appareil électronique possédant un écran, cet appareil émet des clignotement LED à chaque session et à chaque action. Figurez-vous que ces clignotements de lumière LED peuvent remettre de récolter des informations personnelles. En effet, il a été prouvé par des chercheurs israéliens de l’Université Ben Gourion du Néguev, comment utiliser des enceintes connectées ou même des haut-parleurs d’ordinateur, combiné une observation de petites lumières LED qui clignote le plus souvent sur des appareils électroniques que nous utilisons au quotidien tel que des ordinateurs ou des smartphones, il est possible de pirater une personne.

Pour cela, il faudrait un capteur électro-optique qu’on relierait tout simplement à un télescope standard. De la sorte à chaque scintillement de lumière LED, le changement de tension peut être converti en signal électrique. Signal grâce auquel on peut exfiltrer une bande son qui serait suffisamment intelligible pour savoir les informations contenues lors de la session par la cible. Il faut signifier que les scintillements dont il est la question ici sont invisibles à l’œil nu.

Selon les chercheurs qui ont découvert la technique, elle peut être réalisée sur 50 pourcents des appareils que nous utilisons au quotidien. Comme quoi les Israéliens n’ont pas seulement inventé Pegasus, mais en plus, des techniques très sophistiquées.

Accédez maintenant à un nombre illimité de mot de passe !