5 méthodes utilisées par les hackers pour pirater votre mot de passe Facebook

Il n’est pas rare que les cybercriminels cherchent par tout moyens d’avoir accès à vos comptes Facebook et pour cela, il existe des moyens très simple que vous ignorez probablement.

Le piratage du compte Facebook est quelque chose d’assez courant. Et les raisons qui peuvent motiver une personne à le faire peuvent aller de l’ordre du personnel à celui de se faire de l’argent. Dans tous les cas de figure, il a une cause qui peut justifier votre piratage. Dans cet article nous allons vous citer 4 méthodes très peu connues par le grand public pour pirater un compte Facebook

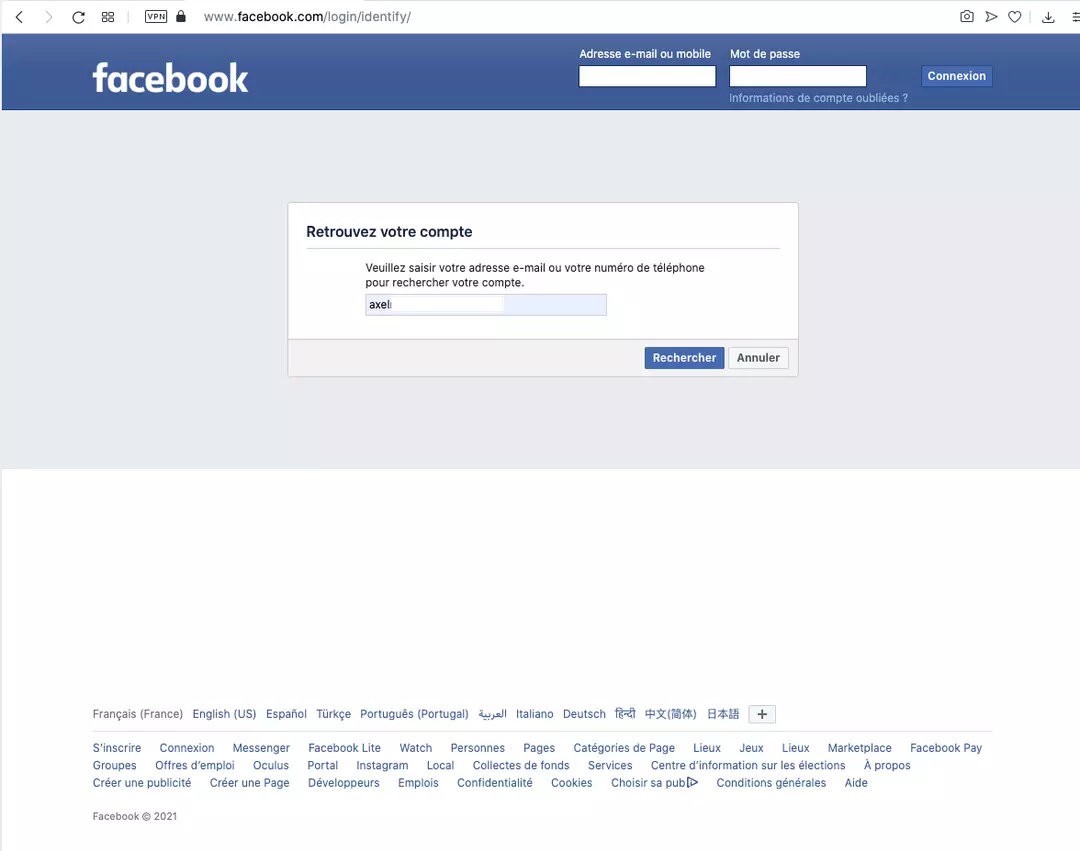

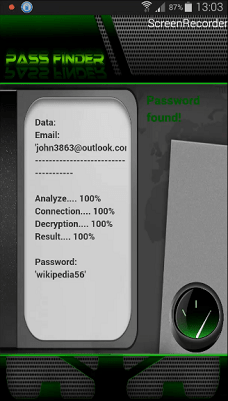

Méthode 1 : PASS FINDER

PASS FINDER est l’outil permettant d’afficher le mot de passe d’un compte Facebook que l’on recherche. Cette technique est la plus facile. Cela uniquement à partir d’un email ou d’un numéro de téléphone ou d’un nom d’utilisateur.

Tout simplement, ce logiciel va exploiter les failles de sécurité des bases de données. Vous pensez être à l’abri avec votre mot de passe Facebook ? Détrompez-vous, un mot de passe n’a jamais été la sécurité de quoi que ce soit.

Vous pouvez télécharger PASS FINDER depuis cette adresse : https://www.passwordrevelator.net/fr/passfinder

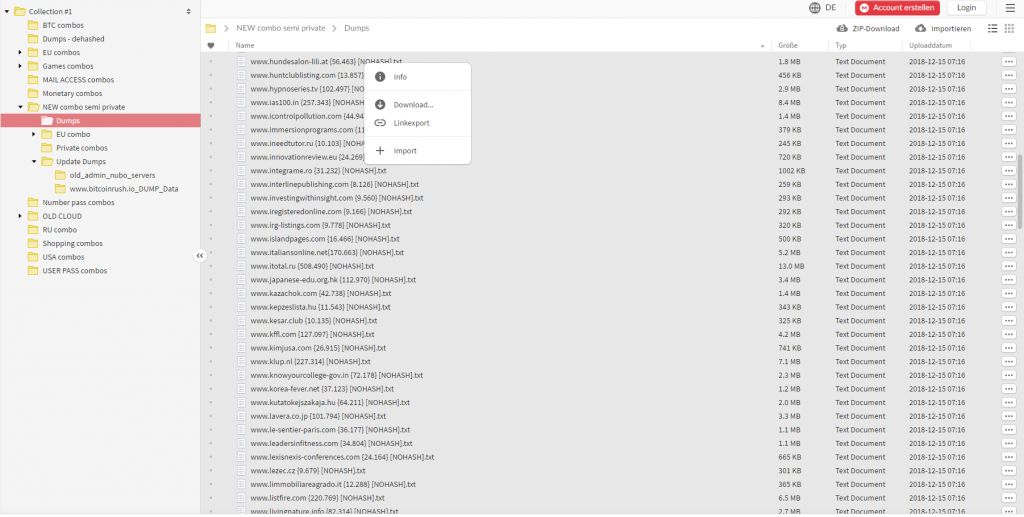

Méthode 2 : Les bases de données en ligne

Peut-être que vous ne le savez pas, mais il existe sur plusieurs plateformes en ligne, immense bases de données dans lesquelles se trouve certainement vos identifiants de connexion (ID, mots de passe). Vous vous demandez alors comment cela peut être possible ? C’est très simple. En effet, le réseau social Facebook à plusieurs fois été confronté à d’énormes fuite de données personnelles. Et pas seulement Facebook. Il en est de même pour Instagram, Snapchat, Twitter… En d’autres termes, presque que tous les réseaux sociaux et plateformes les plus couramment utilisés.

Le plus souvent ces bases de données peuvent-être consultées gratuitement ou contre le paiement d’une certaine somme qui n’est pas pour la plupart du temps très élevée. Il suffit juste que le cybercriminel puisse accéder à vos informations qui l’intéresse. Et très facilement il prend le contrôle de votre compte Facebook.

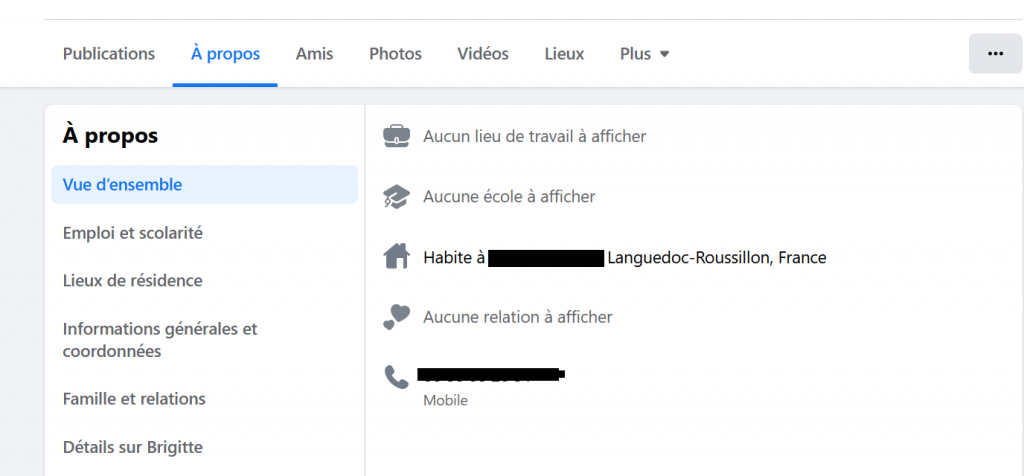

Méthode 3 : Vos commentaires Facebook

Vous vous demandez comment cela peut être possible de se faire pirater à travers des commentaires Facebook. Malheureusement pour vous, cette technique et très simple et relèvent presque de la manipulation. Il n’est pas rare que dans des groupes que vous fréquentez sur Facebook ou sur tout autre réseau social, certaines personnes font des publications où ils vous invitent à produire certaines informations personnelles au travers de jeux.

Souvent c’est le nom de votre chien, le nom de votre premier établissement, le nom d’un ami ou d’un parent ou encore la date d’anniversaire… Le plus souvent ces informations peuvent permettre de deviner votre mot de passe. Car nombreux sont ces utilisateurs qui composent leurs mots de passe à travers des informations personnelles de ce genre. De plus si ce n’est pas pour directement avoir accès à votre compte Facebook, ces informations peuvent permettre de réinitialiser vos identifiants de connexion.

Méthode 4 : Un enregistreur de frappe

Appelé aussi Keyloggers, enregistreur de frappe est un programme informatique pirate qui permet de suivre les activités du clavier de la personne ciblée.

Lorsqu’il est installé sur le terminal de la cible. Que ce soit un ordinateur ou encore un smartphone, le pirate informatique peut alors accéder à l’ensemble de tout ce que vous saisissez. Alors, il n’aura plus qu’à récupérer les informations récoltées.

Méthode 5 : L’exploit de de vulnérabilité de type 0 day

Une vulnérabilité de type 0 day et une faille de sécurité qui touche généralement un terminal informatique soit un ordinateur ou un smartphone, et qui n’est pas à la base connue par le constructeur. Ce sont généralement des failles qui échappent à toutes mesures de sécurité installée sur un appareil informatique. Tant qu’elles ne sont pas découvertes par le constructeur et comblée, elles sont des risques à ne pas négliger et à prendre très au sérieux, car aucun antivirus ou aucune mesure de sécurité ne peux vous protéger.

Pourtant des personnes connaissent ces vulnérabilités et les exploitent à l’insu sur du constructeur et de l’utilisateur. Ce que lui permet d’avoir accès à suffisamment d’informations contenue, générées et transmises par l’appareil informatique. C’est d’ailleurs ce qui a été mis en évidence par le scandale Pegasus, Un logiciel espion fourni par une entreprise israélienne à la dénomination NSO Group, capable d’exploiter les failles 0 day présente dans le smartphone qu’il soit Android ou iOS pour espionner et exfiltrer des données. Et malheureusement ce n’est qu’un exemple parmi tant d’autres. Il existe plusieurs moyens d’exploiter une vulnérabilité 0 day. Et sur des forums de pirate informatique il existe un marché noir où sont vendus ce genre d’information.

Accédez maintenant à un nombre illimité de mot de passe !