3 techniques pour réussir à pirater un compte Yahoo!

La messagerie électronique de Yahoo! fait partie des plus populaires du moment.

Même si les logiciels les plus utilisés dans ce contexte sont généralement Google et Outlook, il existe encore beaucoup de personnes qui continuent d’utiliser leur messagerie Yahoo!. Parmi ces personnes, certainement que vous êtes aussi concerné puisque vous avez décidé de cliquer sur cet article.

Cet article va aussi vous intéresser : Yahoo : 3 techniques pour contourner la sécurité de votre compte

Il faut mentionner quelque chose de très important. Yahoo! mail est toujours aussi piraté et touché par des problèmes de connexion à l’instar de toutes les plateformes de messagerie électronique existantes. Il peut donc arriver que vous demandiez un moyen pour contourner la mesure de sécurité et les raisons peuvent varier selon votre situation.

Vous avez perdu l’accès à votre compte et que vous cherchez une solution, nous pouvons certainement vous aider dans cet article.

Cependant, il est important de préciser que nos astuces ne doivent pas être utilisées pour des fins malveillantes. Effectivement le piratage informatique est puni par la loi et nous avons des éléments de responsabilité si vous ne faites pas les choses dans les règles.

Voici donc trois techniques qui peuvent vous aider à pirater un compte Yahoo. Ces techniques sont efficaces et ont déjà que leurs preuves

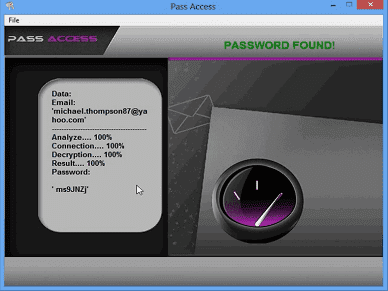

1 – Utiliser PASS ACCESS

PASS ACCESS est un programme informatique vous permettant de pirater le mot de passe de n’importe quel compte Yahoo. En d’autres termes il vous suffit juste de l’utiliser et vous avez accès au compte Yahoo de votre choix. Effectivement nous ne vous conseillons pas de pirater le compte d’autrui car cela est illégal.

Comment fonctionne PASS ACCESS ?

On peut le dire sans se tromper que son utilisation est adaptée à n’importe quel débutant en informatique. Vous n’avez donc pas à vous inquiéter sur la manière dont vous pouvez vous en servir

PASS ACCESS doit d’abord être installé sur votre appareil informatique depuis ce lien direct https://www.passwordrevelator.net/fr/passaccess. Une fois installé suivez les instructions suivantes :

– Insérer l’adresse email associé au compte Yahoo dans la barre de recherche proposée dans l’interface ;

– A défaut de l’adresse email, vous pouvez y associer le numéro de téléphone associé ;

– Une fois l’une de ces deux informations fournies, lancez immédiatement la recherche et laissez le logiciel faire le reste du travail.

PASS ACCESS est-il compatible avec tous les appareils ?

Il est compatible avec tous les systèmes d’exploitation les plus populaires du moment.

Cela signifie que vous pouvez l’utiliser à la fois sur votre smartphone, votre ordinateur et même votre tablette.

L’utilisation de PASS ACCESS est-elle garantie ?

Effectivement l’utilisation de ce logiciel est garantie. Ce qui signifie que vous disposez d’un mois d’utilisation de test. À l’issue de cette période d’essai, vous serez satisfaits ou remboursés.

2 – Le SIM SWAP

C’est une technique assez simpliste qui permet entre autres de pouvoir subtiliser la carte SIM d’une personne et l’utiliser à d’autres intentions.

Vous vous demandez comment cela se peut et pourquoi subtiliser une carte SIM ? Nous allons exactement vous l’expliquer.

Le SIM SWAP consiste tout simplement à usurper l’identité d’une personne en particulier. Ensuite, contacter son opérateur téléphonique, et lui demander de faire maigrir son numéro de téléphone vers une autre carte SIM. Cette nouvelle carte SIM sera donc à votre disposition et vous pourrez l’utiliser comme bon vous semble. Cette situation est devenue beaucoup plus facile à cause de la dématérialisation des services qu’offrent dorénavant les opérateurs de téléphonie mobile. Pour réussir, à usurper l’identité de votre cible, vous devez tout simplement avoir des informations précises le concernant. Ce qui est notamment facile avec les réseaux sociaux de nos jours.

Avoir accès à la carte SIM d’une autre personne peut être véritablement dangereux pour elle. Car la plupart de nos comptes en ligne sont souvent affiliés à notre numéro de téléphone. Ce qui nous permet évidemment d’entreprendre certaines modifications d’accès à ses comptes. Y compris détourner voler les comptes en question.

3 -L’attaque au dictionnaire

L’attaque au dictionnaire est une mesure qui permet d’utiliser une base de données qui contient des identifiants de connexion dans le but de tirer profit. En utilisant un logiciel automatisé et adapté à cette situation, il est notamment possible de faire en sorte de trouver l’identifiant de quelqu’un à travers une simple base de données qui circule sur le Dark Web.

Accédez maintenant à un nombre illimité de mot de passe !