Yahoo : 3 techniques pour contourner la sécurité de votre compte

Si vous utilisez toujours Yahoo mail, quand bien même que le nombre d’utilisateurs a chuté depuis l’avènement de Google mail, vous devez penser constamment à la sécurité.

Effectivement, à l’instar de tous les comptes en ligne, votre compte Yahoo est certainement ciblé le plus souvent par des tentatives d’attaques informatiques.

Cet article va aussi vous intéresser : Comment modifier votre mot de passe Yahoo ?

Pourquoi des hackers cibleraient votre compte mail ?

Tout d’abord parce que, il faudra mettre en évidence l’importance qu’ont vos données hébergées sur ce compte. Le fait de pouvoir accéder à votre compte permet aux pirates informatiques de connaître votre identité. Cela peut lui donner l’opportunité alors d’initier les activités en se faisant passer pour vous. Dans la mesure où le compte mail est devenu, comme une clé pour accéder à presque tous les services sur le web, imaginer à quel point vous pouvez être impliqué dans des affaires louches. Et pire encore, il est possible de vous voler des données sensibles telles que des informations bancaires si votre compte bancaire est lié à votre compte Yahoo.

Comment hacker vont pirater votre compte Yahoo ?

Quand l’initiative de l’opérateur est enclenchée, la première étape des cyber malveillants est d’abord de trouver un moyen de compromettre votre mot de passe. Car une fois votre mot de passe compromis, il est beaucoup plus facile de continuer l’intrusion. Voici donc comment ils peuvent procéder efficacement contre vous. Ces techniques peuvent vous être utiles dans la mesure où vous voulez vous protéger. Particulièrement à la toute première.

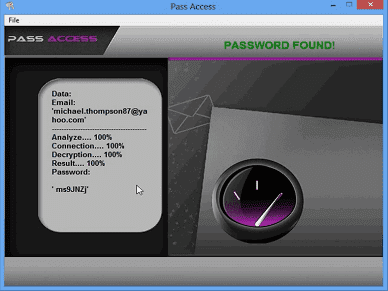

1 – Utiliser PASS ACCESS

Nous parlons d’un outil qui a été conçu spécialement pour trouver le mot de passe de n’importe quel compte Yahoo. Tant que les procédures que nous allons vous expliquer sont respectées à la lettre.

PASS ACCESS est déjà utilisé par des milliers de personnes à travers le monde. Ces derniers s’en servent pour retrouver leur mot de passe de compte Yahoo. Il est très simple à utiliser est conçu pour être facilement manier par n’importe qui. Ce qui signifie que vous n’avez pas besoin d’être un expert en informatique pour vous en servir.

Par ailleurs, PASS ACCESS peut être facilement utilisé sur plusieurs types d’appareils informatiques. Effectivement, il est compatible avec tous les systèmes, ce qui signifie que vous pouvez l’utiliser soit sur une tablette et un smartphone ou un ordinateur. En d’autres termes vous n’êtes pas limité quant à son utilisation.

Comment fonctionne l’application exactement ?

PASS ACCESS vous permet de trouver le mot de passe du compte Yahoo que vous voulez. Pour cela vous devez suivre cette procédure, aussi simplement que nous allons vous expliquer.

Tout d’abord téléchargez l’application PASS ACCESS. Ensuite installez ensuite votre appareil informatique. Lorsque cette étape sera accomplie, il vous sera demandé deux types d’informations. L’adresse mail ou le numéro de téléphone associé au compte Yahoo que vous ciblez. L’une des deux informations suffit amplement pour la procédure. Dès l’instant que le choix a été fait, vous lancez la recherche l’application se contente de trouver le mot de passe qui sied. Cela prend quelques minutes et le tour est joué

Il faut noter que vous disposez en tant qu’utilisateur d’un mois d’essai au bout duquel vous serez satisfait ou remboursé. Alors n’hésitez pas sur le moment d’essayer PASS ACCESS depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passaccess

2 – Le spidering

C’est une méthode qui consiste à deviner les identifiants de connexion d’une personne en particulier en prenant le temps de l’analyser l’observer à distance. Il consiste essentiellement à observer les habitudes de la personne ainsi que sa manière de se comporter lorsqu’elle est en ligne. De la sorte, le pirate informatique dresse une sorte de profit numérique de sa victime. Il essaie maintenant de deviner les mots de passe de sa cible.

En plus, c’est une technique qui est utilisée contre des organisations. Il est plus facile de cibler un groupe de personnes avec le spidering, qu’une personne uniquement. Cependant c’est une opportunité qui n’est pas à exclure.

Le Spidering fonctionne-t-il véritablement ?

De manière certaine la technique fonctionne. Elle est certes difficile à mettre en pratique, mais son application et sa réussite ont déjà été observées à plusieurs reprises. Elle s’inspire fortement de l’ingénierie sociale qui est un grand classique du domaine.

3 – Le SIM Swap

On parle ici de détournement de la carte SIM. Dans cette méthode, le pirate informatique ne va pas cibler votre compte en particulier directement. Il ne va pas non plus utiliser des méthodes extraordinaires de piratage informatique. Au contraire, il va essayer de voler votre numéro de téléphone. Car bien évidemment la majorité de nos comptes en ligne sont associés à notre numéro de téléphone. Si une personne réussit à obtenir votre numéro de téléphone vous pouvez bien imaginer les possibilités qui s’offrent à lui pour détourner votre compte Yahoo.

Comment se passe le SIM Swap ?

C’est quelque chose de relativement simple. En effet, le pirate informatique doit juste se faire passer pour vous. Grâce à cela, il demande à votre opérateur téléphonique de transférer le numéro de téléphone vers une autre carte SIM. Et bien évidemment il va prouver l’identité grâce à des informations qui peuvent récolter malheureusement aujourd’hui sur les réseaux sociaux. Une fois le numéro à sa possession on vous laisse deviner la suite.

Accédez maintenant à un nombre illimité de mot de passe !