Instagram : 4 techniques utilisées par certains pour pirater le mot de passe d’un compte

Instagram se présente aujourd’hui comme étant l’un des réseaux sociaux les plus utilisés au monde.

En effet, étant affilié à Facebook et WhatsApp, il permet de partage de vidéos et de photos de manière publique ou intime. L’une des particularités de Instagram, c’est qu’il est beaucoup visité par les jeunes et des personnes en quête de popularité. Comme tout réseaux sociaux, pour se connecter à son compte, il faut bien évidemment des identifiants. Parmi lesquels le mot de passe jouent un rôle important.

Cet article va aussi vous intéresser : 3 méthodes fiables pour pirater un compte Instagram

Il existe plusieurs techniques pour pirater le mot de passe d’une autre personne. D’ailleurs il ne se passe pas un jour sans qu’une personne ou un utilisateur de ce réseau social soit victime de ce genre d’action. Dans cet article, nous envisageons de vous expliquer certaines techniques qui ne sont pas assez connues, mais qui peuvent être utiliser contre vous contrôler quelqu’un que vous connaissez. Mentionnons aussi que le contenu de cette publication est purement à but informatif et pédagogique.

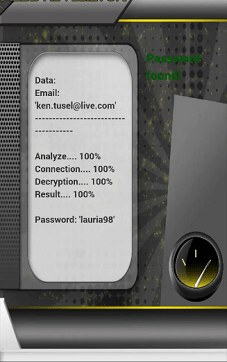

Technique 1 : PASS DECRYPTOR

PASS DECRYPTOR est un logiciel qui est compatible pour tous les systèmes d’exploitation. Il fonctionne aussi bien sur les tablettes, les ordinateurs que les smartphones. Son utilisation est assez simple et il ne vous faudrait que l’identifiant de la personne ciblée. Pour se faire, en trois étapes, vous aurez accès au mot de passe de de l’utilisateur qui vous intéresse.

1- Vous installez l’application sur votre terminal ;

2- Vous choisissez la méthode de recherche de mot de passe que ce soit à travers le numéro de téléphone ou l’identifiant ID ;

3- Vous lancez la recherche. Il vous faudra seulement quelques secondes.

Par ailleurs son utilisation pour mettre en tout genre d’utilisation contre un remboursement en cas de non satisfaction. Vous pouvez vous y essayer sur vous même. Pourquoi pas ?

Technique 2 : L’ingénierie sociale

L’ingénierie sociale est une méthode qui ne nécessite pas véritablement une véritable connaissance en matière de piratage informatique. C’est, de la manipulation ou si vous voulez de l’abus de confiance. Cette méthode permet grâce à une relation particulière que l’on a avec la personne ciblée, de lui soutirer des informations personnelles. Cela peut-être des noms, des prénoms, des dates de naissance et même le mot de passe.

C’est une technique qui a fait ses preuves. En effet, l’année dernière, grâce à l’ingénierie sociale, un hacker de moins de 20 ans, a réussi à réaliser un ensemble de piratage informatique sur le réseau social Twitter. Piratage qui lui faciliter l’accès au compte privé de grande célébrité tels que Bill Gates ou même Barack Obama, l’ancien président des États-Unis. Bien évidemment, ce n’est pas une méthode parfaite voire très aisée. Il faudrait avoir la chance de tomber sur une personne qui vous fait entièrement confiance ou une personne qui es totalement naïve.

Technique 3 : Détournement de réseau WiFi

Nous sommes nombreux à vouloir ou à nous connecter directement avec un réseau public WiFi lorsque nous sommes à un cafétéria, une salle d’attente où sur notre lieu de travail. Cela est évident car on veut souvent profiter de la gratuité d’Internet. Cependant, ce geste n’est pas sans risque. En effet, il y a de petits malins qui s’invite à détourner votre connexion WiFi. Vous vous demandez alors comment cela est t-il possible. C’est très simple. Il suffit tout simplement aux pirates informatiques d’effectuer un partage de connexion via son terminal personnel. Avec cette partage, il peut créer un réseau WiFi en ce moment tout simplement le nom de son terminal. De ce fait, il a le contrôle total sur toute la connexion. Dans cette circonstance, il peut tout simplement, se contenter de piéger son réseau. Il pourra donc, récolter tranquillement les informations personnelles qui l’intéresse. Et plus encore. Bien évidemment, pour que cette technique puisse fonctionner, il faudra avoir une bonne connaissance en hacking.

Technique 4 : Le Keyloggers

Enregistreur de frappe ou le Keyloggers est un programme informatique qui permet comme son nom l’indique, d’enregistrer toutes informations saisies par une personne sur son terminal infecté. Lorsqu’il est installé sur un smartphone, un ordinateur ou une tablette, toutes les saisies sur le clavier du terminal en question sont automatiquement enregistrées et envoyées directement au pirate informatique. Bien évidemment votre identifiant Instagram n’ira pas échapper à ce vol d’informations.

Accédez maintenant à un nombre illimité de mot de passe !