Hacker un mot de passe GMail

Comment s'y prendre quand on est hacké ?

Hacker un mot de passe GMail

Comment s'y prendre quand on est hacké ?

Google ne peut rien contre les techniques de piratage de mots de passe, leur rôle est de fournir un service de messagerie à ses utilisateurs et de faire leur maximum pour les protéger. Le piratage informatique a connu une évolution assez fulgurante ces dernières années. Si de base nous connaissons déjà des techniques utilisées par des cybercriminels, il en existe plusieurs qui sont encore méconnues et qui font beaucoup plus de dégâts. Voici en quelques lignes certaines techniques que vous devez connaître et vous méfier en adoptant de bonnes habitudes en matière d'hygiène numérique.

Le conseil que nous pouvons vous donner est de mentir à la réponse de la question secrète.

de mot de passe GMail grâce à PASS BREAKER.

La solution la plus simple et la plus rapide est PASS BREAKER. Cette petite application est destinée au grand public. Nul besoin d'être un expert pour utiliser PASS BREAKER. Il vous suffit uniquement de l'adresse GMail du compte à accéder et PASS BREAKER s'occupe du reste. Il va utiliser un algorithme avancé et vous afficher le mot de passe déchiffré sur votre écran.

PASS BREAKER a été conçu par des spécialistes. Il faut savoir qu’il est utilisé par des milliers de personnes à travers le monde. Avec cette application, vous pouvez obtenir le mot de passe de n’importe quel compte GMail et cela en quelques minutes. PASS BREAKER est adapté à tous types d’utilisateurs. En effet que vous soyez un expert en informatique ou un débutant en informatique tout simplement, il faut savoir que vous pouvez l’utiliser en toute simplicité. Alors n’attendez plus c’est le moment de pouvoir l’essayer. Vous disposez dès la première installation d’un mois d’essai. Au bout de cette période d’essai, soit cela fonctionne, soit il est intégralement remboursé.

Alors suivez ces trois étapes simples :

La seconde est le phishing, la victime reçoit dans ses emails un courrier étrange qui parraît officiel mais qui lui demande d’ouvrir un document Word ou Excel. Dans ce document se trouve un lien caché qui comme le petit script, va permettre d’ouvrir l’accès à l’appareil non protégé.

Il est nécessaire d'avoir un bon niveau en programmation pour utiliser cette deuxième technique.

Comme vous le savez, les cookies sont des petits programmes informatiques conçus spécialement pour faciliter les connexions entre différentes plateformes en réduisant au maximum le temps de chargement. On peut dire que les cookies sont comme des balises qui permettent à un utilisateur du web de pouvoir accéder à un site Internet sans pour autant reperdre le temps qu'il a observé lors de sa première connexion.

De manière concrète c'est un outil très intéressant et utile, cependant les cybercriminels ont trouvé un moyen de l'utiliser contre vous. Sachant que les cookies servent de balises, ils ont trouvé le moyen de modifier le chemin que ces balises sont censés indiquer. De la sorte, il est possible pour eux, de détourner l'internaute de son but véritable d'accéder à une plate-forme particulière. Par exemple, lorsque vous allez saisir sur votre navigateur gmail.com, il sera possible de vous diriger vers un autre site internet qui semble parfaitement à GMail alors que ce n'est rien d’autre qu'un site factice.

Grâce à ce détournement de session, il a la possibilité alors de pouvoir collecter vos données personnelles tout en vous faisant croire que vous êtes en train de vous connecter à votre compte. Bien évidemment vous pouvez imaginer les conséquences…

Lorsque nous achetons un appareil informatique ou lorsque nous utilisons un logiciel, il est rare en tant qu'utilisateur nous nous posions la question de savoir quelles pourraient être les failles de sécurité qui peuvent être utilisées contre nous-même. Les failles de sécurité, il en existe et il en existera toujours. Cependant, les plus dangereuses sont celles que l'on ne connaît pas et que l'on ne peut même pas anticiper. On parle notamment des failles de sécurité appelée Zero Day. Les Zero Day sont des failles de sécurité qui sont inconnues même par le constructeur de l'appareil informatique que vous utilisez où les éditeurs de logiciels. Il existe aujourd'hui une véritable course à la recherche et au travail des Zero Day.

Dans ce contexte des marchés parallèles existent que ce soit de manière officielle ou même dans le Dark Web. L'objectif est d'être le premier à découvrir ces vulnérabilités. Grâce à elles, il est possible d'initier presque n'importe quel type d'attaques informatiques. Et c'est exactement là que réside de danger puisque l'utilisateur n'aura presque aucun moyen de s'en défendre.

Ce qui rend la question des failles de sécurité beaucoup plus complexe, ce sont les exploits dit 0 clic. On parle de failles de sécurité beaucoup plus dangereuses, qu'elles aient déjà été découvertes ou qu'elles soient encore inconnues. Les exploits zéro clic offre la possibilité aux pirates informatiques d'engager des actions contre leurs cibles sans même que ces dernières n'aient à faire quoi que ce soit. En d'autres termes, les zéros clics ouvrent la porte tout simplement et permettent aux pirates d'espionner des données qui peuvent être utilisées contre l'individu qui est ciblé.

D'accoutumée, lorsqu'on décide de parler de piratage informatique, il est clair qu'on fait référence le plus souvent à Internet ou Web. Cependant, on néglige totalement la possibilité d'initier certaines attaques informatiques sans même avoir besoin de se connecter à un réseau.

Aujourd'hui grâce à plusieurs découvertes, il est possible de pirater des données sensibles en utilisant seulement la lumière. Grâce à un dispositif de captage de lumière LED et d'un ordinateur, un pirate informatique à la possibilité de pouvoir convertir ces faisceaux lumineux en information. Et cela marche effectivement lorsque ce dernier a les bons outils.

Avec un virus placé dans l’ordinateur auparavant, la LED servant à indiquer si le disque dur travaille ou non va servir à communiquer et à transmettre des données binaires. La webcam placée sur l’ordinateur du cybercriminel va être capable de lire ces clignotements et de convertir cela en données numériques.

Comme on le sait certainement, les cybercriminels ne rechignent devant rien quand il y a la possibilité de pouvoir récolter des informations.

Si vous avez l'habitude d'utiliser des clés USB sans véritablement vous demander leur provenance, il est important qu'à partir de maintenant vous changiez cette habitude.

En effet, les clés USB sont les périphériques les plus vulnérables et facilement utilisables contre vous. L'une des techniques de piratage connu qui se base sur des clés USB consiste pour les pirates informatiques à infecter une clé USB pour ensuite les mettre à disposition des utilisateurs peu méfiants. Ils peuvent tout simplement faire semblant de les avoir perdues dans un endroit public en espérant que quelqu'un les récupère. Ils peuvent aussi la mettre dans un lot de clé USB à vendre. Dans ses clés USB se trouvent des logiciels malveillants pouvant être utilisés pour enregistrer votre trafic et détourner vos données.

L'un des conseils les plus populaires lorsqu'on se connecte à Internet est de toujours s'assurer que notre connexion est bel et bien protégé par le protocole HTTPS qui est censé nous procurer un chiffrement de données le plus sécurisé possible entre les navigateurs et les serveurs Web. Cela est important pour diverses tâches telles que la consultation d’emails, l'utilisation de réseaux sociaux ou une simple visite de sites web classiques. Cela aussi le mérite de nous protéger lorsque nous nous connectons à des hotspots WiFi. Pourquoi cela est-il si important ? Tout simplement parce qu’à défaut de ce chiffrement de données, nous nous exposons à plusieurs menaces dont une attaque informatique connue sous l'appellation de « Sidejacking ». Le principal problème de cette menace réside dans le fait qu'il peut permettre à un cybermalveillant d'accéder très facilement au contenu d'une session à l'insu de l'utilisateur. Il faut signifier que le Sidejacking est une technique très populaire dans le domaine de la cybercriminalité.

De façon simple lorsqu'une connexion n'est pas sécurisée, elle va consister pour le pirate informatique à récupérer une partie des cookies de session et de les utiliser dans le cadre de l'usurpation de l'identité de l'outil informatique de l'individu de sorte à faire croire que la personne qui a usurpé a bel et bien fait entrer ses identifiants de connexion de façon consentant. Pour faire plus simple, une personne peut tout simplement accéder à votre compte GMail sans même avoir besoin d'entrer les mots de passe et adresse ID.

Nous sommes encore dans la catégorie des techniques les plus utilisée par les pirates informatiques pour s'en prendre au mot de passe de compte GMail. Il s'inscrit dans la catégorie de ce qu'on appelle de manière générale l'attaque par force brute ou le cassage de mot de passe.

L'attaque au dictionnaire est une variante qui utilise un ensemble de données de connexions stockées dans un serveur appelé dictionnaire. Grâce à un programme informatique automatisé, le hacker va essayer à plusieurs reprises de trouver le mot de passe en essayant toutes les possibilités qu'il a stockées dans son dictionnaire. Puisqu’il s’agit d’un script automatisé, le cassage se fait beaucoup plus rapidement en fonction de l'outil dont dispose le hacker.

Les logiciels malveillants jouent un grand rôle lorsqu’un hacking doit être initié. De manière concrète, il serait presque impossible de réaliser une attaque informatique sans l'utilisation de logiciels malveillants. Mais de quel logiciel malveillant parlons-nous ?

Il faut mentionner qu'il en existe plusieurs. Le logiciel malveillant est un programme informatique conçu typiquement pour violer l'intégrité d'un système informatique. Les plus populaires utilisés sont notamment :

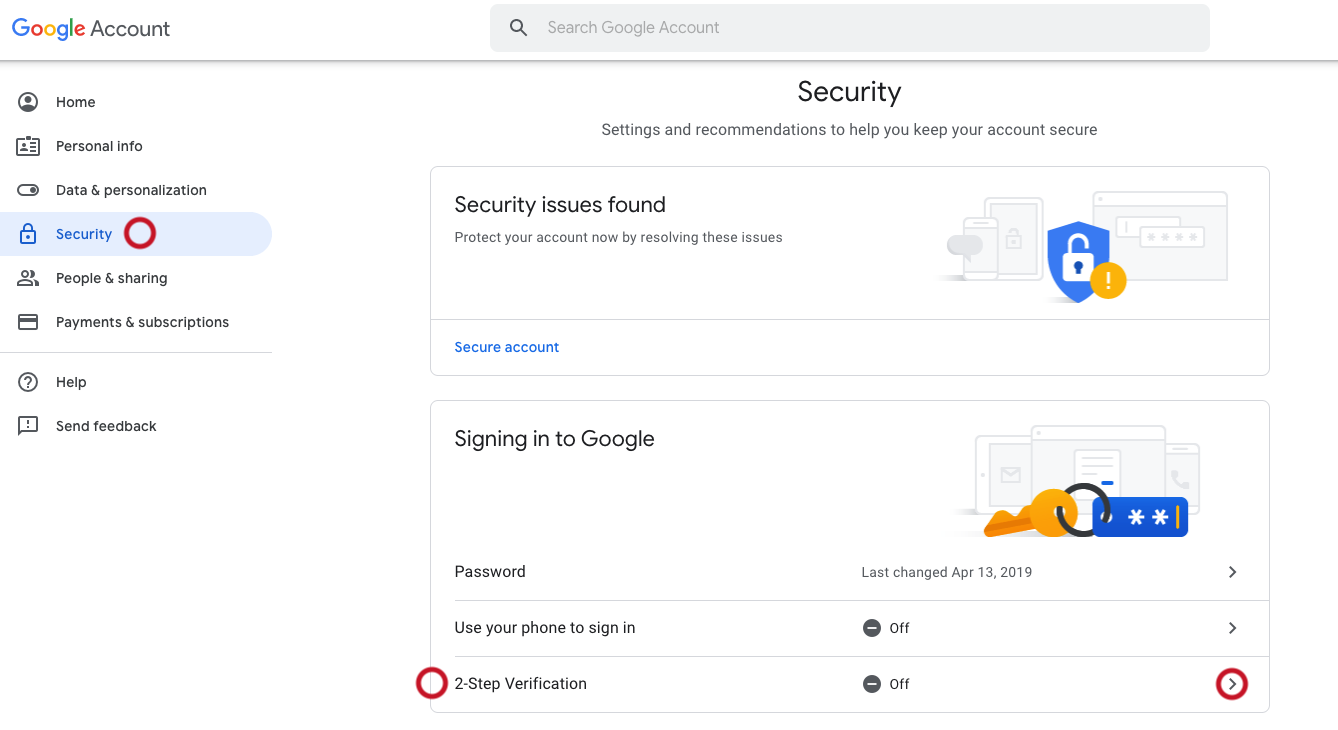

Les cybermenaces évoluent constamment, rendant la sécurité de Gmail plus importante que jamais. Suivez ces étapes pratiques pour protéger votre compte et vos informations personnelles. Commencez par consulter votre vérification de la sécurité du compte Google pour identifier les vulnérabilités.

Votre compte Gmail nécessite une protection par mot de passe sérieuse. Voici comment bien faire :

Ajoutez une couche de sécurité supplémentaire à votre compte Gmail :

Les logiciels obsolètes créent des vulnérabilités de sécurité. Protégez-vous en :

Un logiciel antivirus de qualité est essentiel pour la sécurité de Gmail :

De nombreuses failles de sécurité proviennent d'extensions et d'applications suspectes. Suivez ces étapes :

Les pirates exploitent souvent les questions de sécurité faibles. Voici comment vous protéger :

La sécurité de vos appareils a un impact direct sur la sûreté de votre compte Gmail :

Même avec des précautions, aucun système n'est sûr à 100 %. Si vous soupçonnez un accès non autorisé :

Rappel : La cybersécurité absolue n'existe pas, mais suivre ces étapes réduit considérablement vos risques. Restez vigilant, maintenez vos paramètres de sécurité à jour et agissez rapidement si vous remarquez une activité suspecte sur votre compte Gmail.

Il est essentiel de prendre des mesures de sécurité telles que l'utilisation de mots de passe forts, l'activation de l'authentification à deux facteurs et la mise à jour régulière de vos logiciels.

Les techniques courantes incluent le phishing, l'attaque au dictionnaire, l'utilisation de logiciels malveillants tels que les enregistreurs de frappe et les chevaux de Troie, ainsi que l'exploitation des vulnérabilités Zero Day.

Le phishing est une méthode par laquelle les pirates tentent de vous induire en erreur afin que vous divulguiez vos informations personnelles. Pour vous protéger, soyez vigilant face aux e-mails suspects et évitez de cliquer sur des liens ou de télécharger des pièces jointes provenant de sources non fiables.

Vous pouvez rechercher des signes tels que des activités suspectes dans votre boîte de réception, des e-mails envoyés depuis votre compte sans votre consentement, ou des modifications non autorisées dans les paramètres de sécurité de votre compte.

Si vous pensez que votre compte a été compromis, changez immédiatement votre mot de passe, activez l'authentification à deux facteurs si ce n'est pas déjà fait, et vérifiez les paramètres de sécurité de votre compte pour toute activité suspecte.

Le piratage d'un compte GMail peut entraîner la perte de données personnelles, la divulgation d'informations sensibles, le vol d'identité, et même des conséquences financières si le compte est lié à des services financiers.

En plus des mesures mentionnées précédemment, vous pouvez également configurer des alertes de sécurité pour être informé en cas d'activité suspecte sur votre compte, limiter l'accès à votre compte depuis des appareils et des emplacements inconnus, et régulièrement vérifier les paramètres de confidentialité de votre compte.