X खाते को हैक करें

X सबसे बड़े सोशल नेटवर्क्स में से एक है

X खाते को हैक करें

X सबसे बड़े सोशल नेटवर्क्स में से एक है

जब कोई हैकर X पासवर्ड को तोड़ता है, तो उपयोगकर्ता हमेशा इसे वापस प्राप्त करने के लिए फिर से हैक करना चाहता है।

कंप्यूटर सुरक्षा में काम करने वाले उद्यमी भी अपने X खातों को हैक होते देखते हैं। X को हैक करने का इतना महत्व नहीं है, लेकिन हैकर्स के लिए चुनौती ही प्रेरणा होती है।

फिर वे अपने छोटे समुदाय को अपनी उपलब्धियों के बारे में बता सकते हैं। अक्सर वे आपस में प्रतियोगिताएं करते हैं और नई पीढ़ी की हैकिंग तकनीकों पर चर्चा करने के लिए मिलते हैं। हैकर समूह इसे डार्क वेब या छिपे हुए और निजी फोरम में आपस में साझा करते हैं। ऐसा न सोचें कि इसके पीछे कोई व्यापार नहीं है। वास्तव में एक छिपा हुआ अवैध व्यापार है जो अधिकांश लोगों के लिए अप्राप्य है। यहीं से सब कुछ शुरू होता है और X खाते यहीं हैक होते हैं। भले ही उनका उद्देश्य इतना प्रेरित न हो, फिर भी राजनीतिक विरोधी दल या प्रतियोगी के लिए लाखों लोगों द्वारा फॉलो किए जाने वाले X खाते की प्रतिष्ठा को नुकसान पहुंचाने के लिए यह उपयोगी हो सकता है।

क्या आपके पास एक X खाता है? क्या आपका कभी हैक हुआ है? क्या आपने कभी X खाता हैक करने की कोशिश की है?

बेशक हम आपसे ऐसा करने के लिए नहीं कह रहे हैं क्योंकि किसी और के खाते को हैक करना अवैध है। लेकिन शायद आपको अपने खुद के पासवर्ड को हैक करने की आवश्यकता हुई हो, क्योंकि आपके खाते तक पहुंचने में कठिनाई हो रही थी।

आजकल कई हैकिंग तकनीकें हैं। इन हमलों की प्रकृति व्यक्ति और इस हैक को करने में रुचि पर निर्भर करती है।

हम आपको कुछ सुझाव दे रहे हैं जो विशेष रूप से X पासवर्ड को हैक करते समय उपयोगी हो सकते हैं

खाते का उपयोग करके पास रिकवरी

(फ़ोन नंबर और लॉगिन-आईडी के साथ काम करता है)।

आपके पास एक X खाता है और आप इस तक पहुंच नहीं पा रहे हैं, तो पास रिकवरी आपके लिए समाधान हो सकती है।

वास्तव में, पास रिकवरी को किसी भी X खाते के पासवर्ड को कुछ ही मिनटों में तोड़ने के लिए डिज़ाइन किया गया है। आपको बस इतनी जानकारी प्रदान करने की आवश्यकता है: खाते से जुड़ा ईमेल पता, @उपयोगकर्ता नाम या फोन नंबर। उसके बाद, प्रोग्राम स्वयं आपका पासवर्ड खोजने के लिए शोध करता है।

पास रिकवरी को उपयोग करने के लिए जितना संभव हो उतना सरल बनाने के लिए प्रोग्राम किया गया है। इसका मतलब है कि आपको हैकिंग प्रतिभा होने की आवश्यकता नहीं है। इसे तीन सरल चरणों में करें:

आप इसे अब इसकी आधिकारिक वेबसाइट से डाउनलोड करके आजमा सकते हैं: https://www.passwordrevelator.net/in/passrecovery

आपको एक महीने की परीक्षण अवधि मिलती है, यदि आप संतुष्ट नहीं हैं तो आपको पूर्ण रूप से धनवापसी मिलेगी।

यह एक ऐसी तकनीक है जिसमें सॉफ़्टवेयर का उपयोग करके कमजोरियों का पता लगाने और इस नेटवर्क के माध्यम से गुजरने वाले डेटा को एकत्र करने के लिए कंप्यूटर सिस्टम का विश्लेषण किया जाता है, जिसे स्निफर कहा जाता है। यह एक प्रकार की निगरानी है जिसका उद्देश्य जितना संभव हो उतना एन्क्रिप्टेड नहीं किया गया डेटा एकत्र करना होता है। इस तकनीक को स्निफिंग के रूप में भी जाना जाता है। इसकी कई श्रेणियां हैं:

हम याद रख सकते हैं कि स्निफिंग एक ऐसी तकनीक है जो न केवल एक व्यक्ति या समूह पर जासूसी करने की अनुमति देती है जो एक ही कंप्यूटर नेटवर्क का उपयोग कर रहे हैं। यह पासवर्ड जैसे संवेदनशील डेटा को भी एकत्र करने की अनुमति देता है जो X पर कंप्यूटर हमले करने के लिए बहुत उपयोगी होगा।

यह अक्षरों, प्रतीकों और शब्दों के संयोजनों की कोशिश करने की एक तकनीक है जब तक कि सही पासवर्ड नहीं मिल जाता और पुष्टि नहीं हो जाती। ब्रूट फोर्स अटैक हैकर्स द्वारा उपयोग की जाने वाली सबसे अधिक उपयोग की जाने वाली हैकिंग विधियों में से एक है। कंप्यूटर हैकर इसका लगातार उपयोग करते हैं और विशेष रूप से X जैसे सोशल नेटवर्क खातों के पासवर्ड को तोड़ने के लिए। इस विधि की प्रभावशीलता उन तकनीकों पर निर्भर करती है जो हैकिंग करने के लिए लागू की जाती हैं। हम जानते हैं, उदाहरण के लिए, कि हैकर इन संयोजनों को यादृच्छिक रूप से उत्पन्न करने और उन्हें स्वचालित रूप से आज़माने के लिए सॉफ़्टवेयर का उपयोग करेंगे। इस तरह, कार्रवाई के लिए उपलब्ध कंप्यूटिंग शक्ति और उन पासवर्ड की जटिलता को ध्यान में रखते हुए जिन्हें तोड़ा जाना है, हैकिंग की अवधि तेज़ या लंबी हो सकती है। ब्रूट फोर्स अटैक के अलावा, एक अन्य विधि है जिसे डिक्शनरी अटैक के रूप में जाना जाता है। यह विधि स्वचालित कंप्यूटर प्रोग्राम के माध्यम से यादृच्छिक परीक्षण की समान प्रक्रिया का उपयोग करती है। शुद्ध ब्रूट फोर्स अटैक के विपरीत, डिक्शनरी अटैक एक डेटाबेस का उपयोग करेगा जिसमें पहले से ही लॉगिन प्रमाणपत्र शामिल हैं। इस विधि के साथ उद्देश्य एक प्रकार का छंटनी करना है, ताकि एक-एक करके उन्हें आज़माने के बाद सही पासवर्ड का पता चल सके।

यह तकनीक मूल रूप से एक प्लेटफॉर्म पर कंप्यूटर हमले के बाद निकाले गए पासवर्ड के सेट का एनालॉग विश्लेषण करने के बारे में है ताकि पीड़ित के पहचानकर्ता का पता चल सके। एक सुरक्षा छेद का फायदा उठाते हुए एक हैकर रेनबो टेबल में संग्रहीत पासवर्ड के एक सेट को चुरा सकता है। उन परिस्थितियों में जहां कुछ वेब प्रोग्राम समान एन्क्रिप्शन और भंडारण प्रक्रिया का उपयोग करते हैं, हैकर अक्सर दूसरे प्लेटफॉर्म से पासवर्ड को समझौता करने के लिए कुछ समान स्थितियों का फायदा उठाते हैं। यह भी है कि उपयोगकर्ता चिंता किए बिना उसी व्यवहार को अपनाते हैं। यह तथ्य का एक तार्किक परिणाम है कि उपयोगकर्ता उदाहरण के लिए, कई ऑनलाइन खातों में एक ही लॉगिन प्रमाणपत्र का उपयोग करते हैं। इस संदर्भ में, रेनबो टेबल अटैक एक प्रकार के डिक्शनरी अटैक जैसा दिखता है। भले ही यह हैशिंग सिस्टम के डिक्रिप्शन पर बहुत अधिक निर्भर करता है।

हम यहां एक कंप्यूटर प्रोग्राम के बारे में बात कर रहे हैं जो किसी कंप्यूटर डिवाइस की स्क्रीन की गतिविधि को रिकॉर्ड करने और इसे अपने ऑपरेटर को भेजने की संभावना प्रदान करता है। दूसरे शब्दों में, यह प्रोग्राम न केवल आप पर जासूसी करने में सक्षम है, बल्कि यह भी बता सकता है कि आप क्या कर रहे हैं। स्क्रीन रिकॉर्डर एक क्लासिक मैलवेयर है। यह कीलॉगर की कमियों को पूरा करने के लिए उपयोग किया जाता है। वास्तव में, कीस्ट्रोक लॉगर, जिसे कीलॉगर के रूप में जाना जाता है, एक कंप्यूटर प्रोग्राम है जो आपके कंप्यूटर कीबोर्ड पर आपके द्वारा टाइप किए गए किसी भी चीज को रिकॉर्ड करने और हैकर को भेजने में सक्षम है जिसने इसे स्थापित किया है। इसलिए जासूसी की तकनीक में यह बहुत उपयोगी है। इसकी कमजोरी यह है कि इसे एक आभासी कीबोर्ड के उपयोग से बचाया जा सकता है। यही कारण है कि हैकर अतिरिक्त रूप से स्क्रीन रिकॉर्डर का उपयोग करते हैं। जब इन दो उपकरणों का उपयोग एक साथ किया जाता है, तो संवेदनशील जानकारी की हैकिंग और चोरी सिर्फ सफल हो सकती है! यदि आप अपने X खाते में लॉग इन करते हैं, उदाहरण के लिए, तो हैकर्स के लिए आपके सभी प्रमाणपत्र एकत्र करना आसान होगा।

वास्तव में, यह समाधान बिल्कुल भी X खाते को तोड़ने के उद्देश्य से नहीं बनाया गया था और फिर भी, यह वास्तव में X पासवर्ड को हैक करने की एक विधि है। विशेष रूप से यदि यह तकनीक सोशल इंजीनियरिंग के साथ जुड़ी हुई है। सफल होने के लिए, हमलावर पहले आपके X खाते का पासवर्ड रीसेट शुरू करेगा। फिर वह आपसे फोन कॉल के बाद आपके द्वारा प्राप्त संदेश में कोड भेजने के लिए कह सकता है, उदाहरण के लिए, प्राप्तकर्ता में गलती होने का दावा करते हुए। यह कोड वास्तव में पासवर्ड रीसेट की पुष्टि करने के लिए X द्वारा भेजा गया सुरक्षा कोड है। यदि आप कभी भी उसे यह कोड भेजने की गलती करते हैं, तो आप स्वचालित रूप से अपने खाते तक पहुंच खो देंगे।

एक सार्वजनिक कंप्यूटर का उपयोग करके जुड़ते समय अधिकांश बार होने वाली स्थिति। उदाहरण के लिए, आप एक इंटरनेट कैफे में जाते हैं और आप अपने X खाते में जुड़ने का फैसला करते हैं। अक्सर होता है कि पासवर्ड को स्वचालित रूप से सहेजा जाता है। आपके सत्र के बाद भी यदि आप लॉग आउट करते हैं, तो याद रखें कि आपका पासवर्ड पहले से ही ब्राउज़र में सहेजा जा चुका है। बुरी नीयत वाला कोई व्यक्ति फिर इस कंप्यूटर तक पहुंच सकता है और आपके प्रमाणपत्र चुरा सकता है। जब आप अपने स्मार्टफोन या किसी अन्य कंप्यूटर का उपयोग करते हैं तो यही सच है। आपके व्यक्तिगत डेटा के बारे में कोई भी जान सकता है, यह जान पाना असंभव है। यदि आप अनजाने में अपने लॉगिन विवरण सहेजते हैं तो खतरा है। इसके अलावा, हैक तब भी हो सकता है यदि हैकर के पास आपके डिवाइस तक भौतिक पहुंच नहीं है क्योंकि उसने पहले मैलवेयर स्थापित किया हो सकता है जो एक मध्यस्थ के रूप में कार्य कर सकता है जो आपके सभी X पहचानकर्ता पुनः प्राप्त कर सकता है।

डेटा लीक वे स्थितियां हैं जिनमें व्यक्तिगत या व्यावसायिक जानकारी युक्त डेटाबेस उस संगठन के नियंत्रण और निगरानी से बाहर निकल जाता है जो इसे सुरक्षित रखने के लिए जिम्मेदार था। अधिकांशतः, वेब प्लेटफॉर्म इस स्थिति के शिकार होते हैं जो दुर्भाग्य से वेब पर एक आम बात है। डेटा लीक उपयोगकर्ताओं को बड़े जोखिम में डालते हैं क्योंकि इससे अक्सर हैकर्स को उपयोगकर्ता डेटा एकत्र करने में आसानी होती है। लीक के माध्यम से आसानी से तत्काल प्राप्त की गई इस सभी जानकारी के धन्यवाद, हैकर्स पासवर्ड क्रैकिंग या डिक्शनरी अटैक जैसे कई प्रकार के हमले शुरू कर सकते हैं जैसा कि ऊपर उल्लेख किया गया है। आमतौर पर, डेटा लीक सर्वर की विफलता के कारण होते हैं जो उपयोगकर्ता जानकारी की मेजबानी करने के लिए माने जाते हैं। डेटा लीक आमतौर पर हैक के कारण भी होते हैं।

इस प्रथा का उद्देश्य लक्षित व्यक्ति के व्यवहार का विश्लेषण और अध्ययन करना है। उसे अप्रत्यक्ष रूप से और अधिकांशतः दूर से देखकर, हैकर उपयोगकर्ता के व्यवहार पैटर्न को निर्धारित करने का प्रयास करता है ताकि उन्हें भविष्यवाणी की जा सके। यह प्रथा सोशल इंजीनियरिंग जैसी लगती है लेकिन यह पूरी तरह से अलग है क्योंकि लक्ष्य और हैकर के बीच कोई सीधा संपर्क नहीं होता है।

जैसा कि नाम से पता चलता है, यह एक जासूसी तकनीक है जिसका मूल रूप से लक्षित व्यक्ति के संवाद पर जासूसी करना होता है। टेलीफोन के संदर्भ में, यह संचार को अवरुद्ध करने के लिए स्पाई उपकरण या सॉफ़्टवेयर के उपयोग के बारे में है। जहां तक कंप्यूटर नेटवर्क और वेब संचार का संबंध है, वहां दुर्भावनापूर्ण सॉफ़्टवेयर हैं जो संचार के दौरान सुनने, निगरानी और डेटा एकत्र करने की अनुमति देते हैं। बेशक, लक्षित व्यक्ति के कंप्यूटर डिवाइस को इस प्रोग्राम द्वारा संक्रमित किया जाना चाहिए। अधिकांशतः, फ़ोन मॉनिटरिंग उपकरण के साथ-साथ वेब संचार मॉनिटरिंग सॉफ़्टवेयर की स्थापना भौतिक रूप से की जाती है। हैकर उदाहरण के लिए ट्रोजन या स्निफिंग को संक्रमित कर सकता है।

यह एक कंप्यूटर प्रोग्राम है जो एक हैकर को सिस्टम में परिवर्तन करने की अनुमति देता है ताकि वे विभिन्न प्रकार की पहुंच प्राप्त कर सकें। यह एक विशिष्ट हमले में उपयोग किया जाने वाला मैलवेयर है। यह हैकर्स को आने और जाने के लिए बैकडोर बना सकता है। यह मालिशियस एप्लिकेशन स्थापित करने की अनुमति दे सकता है। और अंत में, यह लक्षित स्मार्टफोन या कंप्यूटर में शामिल जानकारी चुराने की अनुमति देता है। रूटकिट उच्च स्तर के हैकर्स द्वारा उपयोग किए जाने वाले प्रोग्राम हैं क्योंकि उन्हें प्राप्त करने और उपयोग करने में कठिनाई होती है।

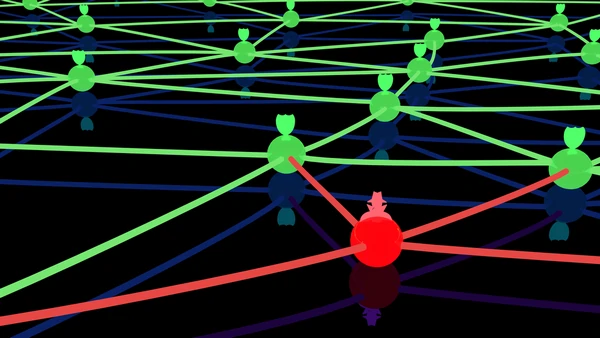

बॉटनेट कंप्यूटर डिवाइस के नेटवर्क हैं जो दुर्भावनापूर्ण सॉफ़्टवेयर द्वारा एक दूसरे से जुड़े होते हैं। विभिन्न उपयोगकर्ताओं के कई कंप्यूटर डिवाइस संक्रमित होते हैं जिसका उद्देश्य दुर्भावनापूर्ण साइबर कार्य करने के लिए बहुत अधिक कंप्यूटिंग शक्ति उत्पन्न करना होता है। उद्देश्य पहले उस सॉफ़्टवेयर के धन्यवाद संक्रमित करना है जो लिंक के लिए जिम्मेदार होगा और फिर कंप्यूटर डिवाइस पर दूरस्थ नियंत्रण प्राप्त करना ताकि कुछ कार्य किए जा सकें। जब कोई कंप्यूटर डिवाइस ज़ोंबी नेटवर्क (बॉटनेट) में शामिल होता है तो हैकर इसका उपयोग अन्य डिवाइस को संक्रमित करने के लिए कर सकता है। हैकर इसकी दूरस्थ निगरानी भी कर सकता है और वह उस जानकारी को भी एकत्र कर सकता है जो बाद में उसके लिए उपयोगी हो सकती है। आम तौर पर, इंटरनेट से जुड़े कोई भी डिवाइस बॉटनेट के शिकार हो सकते हैं, जिसमें कंप्यूटर, कनेक्टेड ऑब्जेक्ट्स और स्मार्टफोन भी शामिल हैं।

एक बात निश्चित है, जल्द या बाद में आपका X खाता हैकर्स का निशाना बनेगा। शायद हैकर्स ने पहले से ही आपके पासवर्ड को तोड़ने की कोशिश की है। खतरे को महसूस करना और इसका सामना करना महत्वपूर्ण है और यह बेहतर से बेहतर स्थितियों में करना है। उद्देश्य ऐसी विधियां निर्धारित करना है जो स्वयं को बेहतर तरीके से सुरक्षित करने में मदद कर सकें। यहां कुछ तकनीकें दी गई हैं जो आपके X खाते की सुरक्षा में सुधार कर सकती हैं और आपके पासवर्ड की सुरक्षा कर सकती हैं:

X खाते को हैक करना अवैध और अनैतिक है। यह गोपनीयता और साइबर सुरक्षा कानूनों का उल्लंघन करता है।

जबकि तकनीकी रूप से आप अपने खाते को पुनः प्राप्त करने के लिए हैकिंग तकनीकों का उपयोग कर सकते हैं, लेकिन इसकी सलाह नहीं दी जाती। इसके बजाय आपको X द्वारा प्रदान की गई वैध विधियों का उपयोग करना चाहिए।

आप अपने X खाते की सुरक्षा को बढ़ाने के लिए कई उपाय कर सकते हैं, जैसे मजबूत और अद्वितीय पासवर्ड का उपयोग करना, दो-कारक प्रमाणीकरण सक्षम करना, फ़िशिंग प्रयासों से सावधान रहना और संदिग्ध सुरक्षा वाले तीसरे पक्ष के ऐप्स से बचना।

हां, X पासवर्ड पुनर्प्राप्ति के लिए आधिकारिक तरीके प्रदान करता है, जैसे आपके खाते से जुड़े ईमेल पते या फोन नंबर का उपयोग करना।

यदि आपको संदेह है कि आपका X खाता हैक हो गया है, तो आपको तुरंत अपना पासवर्ड बदल देना चाहिए, किसी भी तीसरे पक्ष के ऐप्स के लिए पहुंच रद्द कर देनी चाहिए और आगे की सहायता के लिए X को सूचित करना चाहिए।