Een Outlook-wachtwoord hacken

E-mails zijn niet zo veilig als ze zouden moeten zijn

Een Outlook-wachtwoord hacken

E-mails zijn niet zo veilig als ze zouden moeten zijn

Veel hackers hacken uit plezier van spionage. Een beetje alsof ze Big Brother zijn. Ze doen dit door scripts, backdoors of applicaties van derden te installeren die ze hebben vervalst om geloofwaardiger over te komen. Gebruikers zullen niet op hun hoede zijn en vertrouwen wat ze installeren.

Het is belangrijk om de e-mail die je wilt openen te controleren. Een hacker kan de gegevens op je harde schijf wijzigen met dit kleine Outlook-hackscript. Het kan alle gegevens aftappen, inclusief je e-mails en contacten. Deze hack zou spam kunnen versturen om reclame te maken voor een politieke partij of drugsverkoop. Het gevaarlijke is dat het ook kan worden gebruikt om andere Outlook-adressen te hacken en spam te verspreiden.

Bijna 1 op de 130 e-mails zou een gevaarlijk bestand bevatten. Hackers hebben lijsten met e-mailadressen om hun frauduleuze berichten te versturen. Gemiddeld is er sprake van piraterij bij 20.000 e-mails. Er zijn meer dan 5 miljard apparaten op aarde, stel je de verspreiding van deze hacks eens voor.

We hebben enkele hacktechnieken voor je gerangschikt. Sommige ken je zeker al, andere misschien niet. We wilden deze methoden met je delen om te begrijpen hoe een Outlook-account kan worden gekaapt:

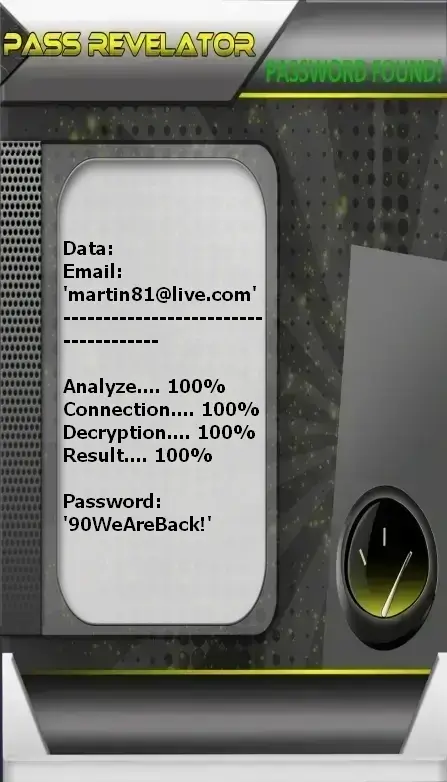

Deze eenvoudige en snelle applicatie stelt je in staat om in een mum van tijd de toegangscode van een Outlook-account te herstellen. Zelfs als het wachtwoord is versleuteld of het account is beveiligd met tweefactorauthenticatie, is PASS REVELATOR de meest complete oplossing. In dat geval bieden we je een softwaretool die zeker kan helpen. Bovendien krijg je een proefperiode van 30 dagen, waarna je tevreden bent of je geld volledig terugkrijgt.

Als je een Outlook-account moet herstellen, is PASS REVELATOR de oplossing voor jou.

Je kunt het downloaden van de officiële website: https://www.passwordrevelator.net/nl/passrevelator

Deze techniek richt zich voornamelijk op het gebruik van simkaarten. Het doel van de hacker achter Simjacking is beveiligingslekken uit te buiten om gegevens van zijn doelwit te verzamelen. Het is een techniek die niet erg populair is, maar des te gevaarlijker omdat iedereen op de een of andere manier een simkaart gebruikt. Of het nu een fysieke simkaart of een e-SIM is, het feit blijft dat dit kleine computertool bijna onmisbaar is geworden. Bovendien dateert het probleem met simkaarten al uit 2009, toen meerdere keren werd aangetoond dat de meeste in omloop zijnde simkaarten nooit zijn bijgewerkt. Dat betekent dat er nog steeds veel kwetsbaarheden zijn die zonder medeweten van de gebruiker kunnen worden uitgebuit. Een van de zorgen bij SIM-jacking is dat het slachtoffer geen verdediging heeft, omdat hij niet kan weten of zijn simkaart defect is.

We blijven in de categorie simkaart-hacks. Het is belangrijk om aandacht te besteden aan simkaarten, want in een omgeving waar beveiligingsmaatregelen steeds geavanceerder worden, is de beste manier voor hackers om simkaart-kwetsbaarheden uit te buiten. SIM Swap is een methode waarbij iemand de identiteit van een bepaalde persoon vervalst en ervoor zorgt dat diens simkaart wordt overgenomen en zonder medeweten wordt gebruikt. De hacker doet er alles aan om contact te leggen met de telefoonoperator van zijn doelwit. Hij beweert een probleem te hebben met de echte simkaart en vraagt om het telefoonnummer over te zetten naar een andere simkaart die hij in zijn bezit heeft. Zodra hij zijn identiteit heeft bewezen met informatie die hij waarschijnlijk heeft gestolen, is jouw simkaart in zijn handen. Het gevaar van SIM-swap ligt in het feit dat de meeste van onze online accounts vaak gekoppeld zijn aan ons telefoonnummer. Dit geeft hem de mogelijkheid om accounts over te nemen.

USB-kabels zijn, zoals we weten, niet alleen bedoeld om onze telefoons op te laden. Het nut van dit stukje draad ligt ook in de overdracht van gegevens van de smartphone naar andere apparaten. In bepaalde situaties moeten we vaak vragen of we een USB-kabel mogen lenen om onze telefoon op te laden. Dat kan ernstige problemen veroorzaken, want deze kabels kunnen worden aangepast en gebruikt om in onze telefoons te hacken. Afgezien van het gebruik van andermans kabel, is het niet ongebruikelijk om USB-poorten in openbare ruimtes te gebruiken om een smartphone op te laden. Welnu, deze poorten kunnen ook zijn besmet door hackers om de gegevensoverdrachtsfunctie van je USB-kabel te misbruiken.

Binnen de categorie weinig bekende maar vaak gebruikte hackmethoden hebben we zeker de downloadmethode. Hoe doen hackers dit? Ze beginnen met het hacken van websites die niet veilig genoeg zijn. Vervolgens voegen ze kwaadaardige scripts in de http- of PHP-code van deze websites in. Hierdoor kunnen ze malware rechtstreeks installeren op de computer van bezoekers via een stealth-downloadtechniek. Deze download kan ofwel zonder medeweten van de gebruiker worden gestart, ofwel met toestemming maar vermomd als iets anders. Zodra de download is voltooid en de malware is geïnstalleerd, wordt de diefstal van persoonlijke gegevens en andere strategieën geactiveerd, wat de veiligheid van al je accounts in gevaar brengt.

Hierbij spreken we over nog een computertechniek die niet direct de gebruiker aanvalt. Voordat een hacker een aanval uitvoert op de eindgebruiker, richt hij zich eerst op degenen die gebruikersdatabases exploiteren. Tijdens de uitvoering voert hij een stukje SQL-code uit — een gestandaardiseerde computertaal — waarmee hij deze databases kan manipuleren. Als hij op dit niveau slaagt, kan hij gemakkelijk toegang krijgen tot gegevens. Dit kan nadelige gevolgen hebben voor gebruikers die geen idee hebben wat er gebeurt. Door rechtstreeks toegang te krijgen tot de gegevens van websites, kan de hacker deze gegevens verzamelen, wijzigen of zelfs verwijderen.

We kunnen niet praten over een Outlook-account hack zonder het Trojaanse paard te noemen. Het Trojaanse paard is de malware bij uitstek voor hackpraktijken. Hoewel het gebruik ervan meestal is voorbehouden aan zeer professionele en ervaren hackers, blijft het een duidelijke en aanhoudende bedreiging. Het Trojaanse paard kan zonder medeweten op je smartphone of computer worden geïnstalleerd. Het kan zelfs door de gebruiker zelf worden geïnstalleerd. Het bijzondere van dit kwaadaardige programma is dat het discreet is en zo onopvallend mogelijk blijft. Hoe doet het dat? Door zich te verbergen achter een ander computerprogramma. Het is bijvoorbeeld mogelijk dat het Trojaanse paard een legitieme app is die beschikbaar is in officiële appstores. Het kan bijvoorbeeld een rekenmachine zijn, fotobewerkingssoftware of zelfs elke andere software die we gewend zijn te gebruiken. Zodra de applicatie op je smartphone is geïnstalleerd, wordt de kwaadaardige code uitgevoerd en kan de hacker verschillende taken uitvoeren. Ten eerste is het belangrijk om te benadrukken dat het met een Trojaans paard mogelijk is om iemand te bespioneren en persoonlijke gegevens te verzamelen. Persoonlijke gegevens omvatten elk type informatie, inclusief Outlook-inloggegevens.

Spyware is onmisbaar in de hackindustrie. Er bestaan allerlei soorten. Sinds de zaak-Pegasus staat dit type kwaadaardig programma sterk in de schijnwerpers en trekt het veel aandacht van allerlei mensen. Dit is een manier om je te vertellen dat als je de kans hebt om spyware te gebruiken, je computeraanvallen met 90% zekerheid zullen slagen. Tegenwoordig zijn er zelfs lichtere versies beschikbaar die vaak in een legaal kader worden gebruikt. Deze bewakingsapps, zoals ze gewoonlijk worden genoemd, worden beschouwd als kwaadaardige spionage-apps. Ze staan ook wel pejoratief bekend als Stalkerware. Spyware laat je precies zien wat iemand op zijn computer doet. Het is mogelijk om de persoon te volgen en alle gegevens van zijn internetverkeer te verzamelen. Met andere woorden, we kunnen precies weten hoe hij is ingelogd op zijn Outlook-account.

Databases zijn verzamelingen informatie die zijn opgeslagen op een server. Deze informatie kan zijn:

Hoe dan ook, een database is zeer waardevol voor een cybercrimineel. Met deze informatie en goede tools kunnen hackers accounts kraken. Big Data is tegenwoordig niets uitzonderlijks meer. Met een database zijn verschillende soorten hacks mogelijk. De bekendste zijn de woordenboekaanval en wachtwoordkraken, waarbij geautomatiseerde methoden worden gebruikt om de juiste wachtwoorden te vinden op basis van een bestaande database. Dankzij databases kunnen cybercriminelen ook massale phishingaanvallen uitvoeren. Meestal zijn deze databases het resultaat van grote datalekken. Het kan ook gebeuren dat hackers databases opbouwen via scraping. Ten slotte is het dankzij gerichte en zeer discrete computeraanvallen mogelijk dat databases op het Dark Web worden aangeboden.

Iedereen kent phishing wel. Het is een techniek waarbij een organisatie wordt nagebootst om een gebruiker te misleiden. De praktijk bestaat erin een bericht te sturen dat een link bevat. Deze link leidt naar een nepplatform dat wordt beheerd door cybercriminelen. Als het slachtoffer in de val trapt, wat gebeurt er dan? Zijn persoonlijke gegevens worden gestolen en later tegen hem gebruikt. Bij spearphishing verloopt het anders. De hacker stuurt geen e-mail op een willekeurige en slecht gerichte manier. Hij richt zich specifiek op één persoon. Wanneer hij dit doelwit selecteert, verzamelt hij alle nodige informatie om het vertrouwen van die persoon te winnen. Het bericht dat de geselecteerde persoon ontvangt, is dan ook zo compleet en goed opgesteld dat de kans klein is dat hij niet in de val trapt. Zodra het vertrouwen is gewonnen, vraagt hij zijn doelwit om bepaalde handelingen uit te voeren. Veel van deze handelingen leiden ertoe dat het slachtoffer zichzelf laat hacken. In de zakelijke wereld staat deze techniek bekend als Compromised Business Email.

Het maakt niet uit welk IT-hulpmiddel we gebruiken. Het maakt niet uit welke software we gebruiken of zullen gebruiken. Eén ding is zeker: het zal een computerhulpmiddel zijn dat wordt getroffen door een zero-day lek. In elk computerhulpmiddel bestaat een beveiligingslek dat nog niet is ontdekt of niet bekend is bij de fabrikant of uitgever. Deze beveiligingslekken kunnen worden uitgebuit om de integriteit en veiligheid van de gebruiker te ondermijnen. Tegenwoordig is er een race om zero-day beveiligingslekken te ontdekken. Deze kwetsbaarheden kunnen, indien goed uitgebuit, worden gebruikt in een zeer geavanceerde spionagecontext. Daarom wordt altijd aanbevolen om digitale nieuwsbronnen te volgen om op de hoogte te blijven van het laatste nieuws. We bespreken het regelmatig op onze blog; je leert er veel over beveiligingslekken in besturingssystemen. Vorig jaar werd door verschillende specialisten gemeld dat de software Pegasus — de beroemde spyware die door Forbidden Stories aan het grote publiek werd onthuld — zero-day beveiligingslekken uitbuit om zich te verspreiden en correct te functioneren. Deze kwetsbaarheden maakten het de operators zelfs mogelijk om zero-click exploits uit te voeren. Zero-click exploits zijn het misbruiken van zero-day beveiligingslekken met als doel een computer te infecteren zonder dat het doelwit enige handeling hoeft uit te voeren of iets merkt. Daarom mag je updates nooit verwaarlozen.

Naast deze hackmethoden is het belangrijk om na te denken over je eigen bescherming. Hiervoor helpen enkele basisprincipes je computerbeveiliging te verbeteren. Het is dus tijd om je af te vragen of je een gezonde digitale levensstijl hebt. Als voorbereiding: als je de veiligheid van je Outlook-account wilt verbeteren, is het essentieel om tweefactorauthenticatie in te schakelen. Dit is tegenwoordig een van de basisprincipes van beveiliging. Bijna alle digitale platforms bieden deze mogelijkheid. Dit beschermt je account voor het geval je wachtwoord wordt gecompromitteerd. Over wachtwoorden gesproken: hoe je je inloggegevens beheert, is ook een basis van je bescherming. Het wordt aanbevolen,

Dit betekent dat je beter kunt vermijden om te gebruiken:

Tegenwoordig lijkt het veel veiliger om zinnen te gebruiken in plaats van samengestelde woorden. Bijvoorbeeld, in plaats van te kiezen voor: "wrkdkzk381525", kun je bijvoorbeeld kiezen voor: "Ikhouvanmouwenuitdejaren2000". De tweede is veel moeilijker te kraken met conventionele methoden.

Klik ook nooit op links die je in e-mails ontvangt, vooral als je de afzender niet kent of als je geen actie hebt ondernomen die het versturen van zo’n bericht zou verklaren. Als je toch nieuwsgierig bent en wilt weten wat er achter de link zit, is het beter om rechtstreeks je browser te openen en het adres van de betreffende website in te voeren.

Om er zeker van te zijn dat een e-mail legitiem is, moet je de oorsprong controleren. Als je op "Beantwoorden" klikt, zie je het e-mailadres van de afzender verschijnen. Als dit e-mailadres afwijkt van de handtekening in het bericht of als de domeinnaam nergens op slaat, weet je zeker dat het een gecompromitteerd bericht is. De enige oplossing is om het in quarantaine te plaatsen of als spam te markeren en vervolgens te verwijderen. Zo ben je veilig de volgende keer dat deze hacker probeert je Outlook-e-mailadres te kraken. Deze preventie moet je herhalen telkens wanneer er een ongewenste e-mail binnenkomt.

Bovendien is het, waar mogelijk, aan te raden om anti-phishing software of firewalls te gebruiken die dit soort berichten of e-mails kunnen detecteren.

Het is ook belangrijk om je verbinding te beschermen. Neem daarom de volgende stappen voordat je inlogt op je account:

Er bestaat ook de mogelijkheid dat, ondanks al je inspanningen, je toch slachtoffer wordt van een cyberaanval. Het is belangrijk om te benadrukken dat je jezelf niet constant kunt beschermen.

Het hacken van iemands Outlook-account zonder toestemming is illegaal en schendt privacywetgeving.

Ja, je kunt de beveiliging van je Outlook-account verbeteren door tweefactorauthenticatie in te schakelen, sterke en unieke wachtwoorden te gebruiken, niet op verdachte links of e-mails te klikken en je software regelmatig bij te werken.

Als je onbevoegde toegang tot je Outlook-account vermoedt, verander dan onmiddellijk je wachtwoord, schakel tweefactorauthenticatie in en controleer je accountactiviteit op verdacht gedrag. Je moet het incident ook melden aan Microsoft.

Ja, als je je Outlook-wachtwoord bent vergeten, kun je de officiële herstelmethoden van Microsoft gebruiken, zoals het wachtwoord opnieuw instellen via een alternatief e-mailadres of telefoonnummer dat aan je account is gekoppeld.

Om jezelf te beschermen tegen phishingaanvallen die gericht zijn op het stelen van je Outlook-inloggegevens, controleer altijd het e-mailadres van de afzender, klik niet op verdachte links en geef nooit gevoelige informatie in reactie op ongevraagde e-mails.

Het gebruik van openbare WiFi-netwerken om toegang te krijgen tot gevoelige accounts zoals Outlook is riskant, omdat deze netwerken kwetsbaar kunnen zijn voor hackers. Het wordt aanbevolen om een virtueel privénetwerk (VPN) te gebruiken voor extra beveiliging bij het gebruik van openbare WiFi.