Hackerare una password di Outlook

Le email non sono sicure come dovrebbero

Hackerare una password di Outlook

Le email non sono sicure come dovrebbero

Molti hacker lo fanno per il piacere dello spionaggio. Un po’ come se fossero il Grande Fratello. Lo fanno installando alcuni script, backdoor o applicazioni di terze parti contraffatte per apparire più credibili. Gli utenti non saranno diffidenti e si fideranno di ciò che installano.

È importante controllare l'email che si desidera aprire. Un hacker potrebbe modificare i dati sul tuo hard disk con questo piccolo script per hackerare Outlook. Potrebbe sottrarre tutti i dati, inclusi email e contatti. Questo hack potrebbe inviare spam per promuovere pubblicità per un partito politico o la vendita di droga. La cosa pericolosa è che potrebbe anche essere usato per hackerare altri indirizzi Outlook e diffondere spam.

Circa 1 email su 130 conterrebbe un file pericoloso. Gli hacker possiedono liste di indirizzi email a cui inviare i loro messaggi fraudolenti. La media è un attacco su 20.000 email. Ci sono oltre 5 miliardi di dispositivi sulla Terra, immagina la diffusione di questi attacchi.

Abbiamo classificato per te alcune tecniche di hacking. Alcune le conosci sicuramente, altre forse no. Abbiamo voluto condividere questi metodi con te per aiutarti a capire come un account Outlook possa essere compromesso:

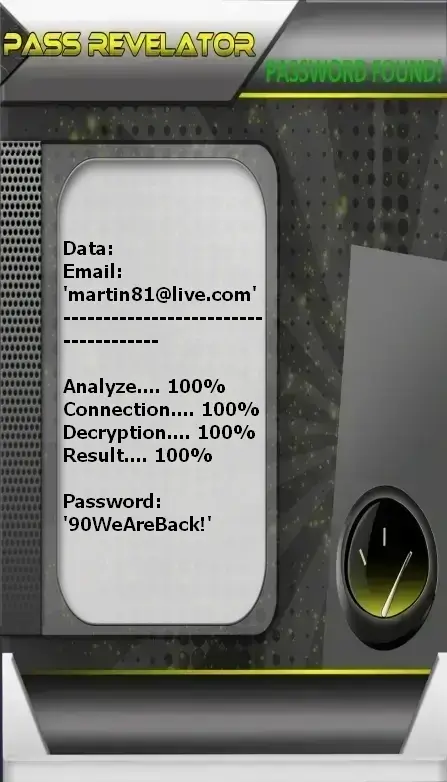

Questa applicazione semplice e veloce ti permette di recuperare il codice di accesso a un account Outlook in pochissimo tempo. Anche se la password è crittografata o l’account è protetto dall’autenticazione a due fattori, PASS REVELATOR è la soluzione più completa. In questo caso, ti offriamo uno strumento software che può sicuramente aiutarti. Inoltre, ottieni una prova gratuita di 30 giorni, dopo la quale sei soddisfatto o rimborsato integralmente.

Se devi recuperare un account Outlook, PASS REVELATOR è la soluzione giusta per te.

Puoi scaricarlo dal sito ufficiale: https://www.passwordrevelator.net/it/passrevelator

Questa tecnica mira essenzialmente all’uso delle schede SIM. L’obiettivo dell’hacker dietro il Simjacking è sfruttare vulnerabilità di sicurezza per raccogliere dati sulla sua vittima. È una tecnica poco conosciuta, ma pericolosa per chiunque, dato che tutti noi usiamo una scheda SIM in un modo o nell’altro. Che si tratti di una SIM fisica o di una e-SIM, la realtà è che questo piccolo strumento informatico è diventato quasi indispensabile. Inoltre, il problema legato alla scheda SIM risale al 2009, quando fu evidenziato più volte che la maggior parte di questi dispositivi in circolazione non era stata aggiornata. Ciò significa che esistono ancora diverse vulnerabilità che possono essere sfruttate all’insaputa dell’utente. Uno dei rischi del SIM jacking è che la vittima non ha modo di difendersi, poiché non può sapere se la sua scheda SIM è compromessa.

Continuiamo nella categoria degli attacchi alle schede SIM. È importante concentrarsi sulle SIM perché, in un contesto in cui le misure di sicurezza sono sempre più avanzate, il modo migliore per gli hacker è sfruttare le vulnerabilità delle schede SIM. Il SIM Swap è un metodo che consiste nel contraffare l’identità di una persona specifica e dirottare la sua scheda SIM per usarla all’insaputa della vittima. In questo caso, l’hacker fa di tutto per contattare l’operatore telefonico della sua vittima. Finge di aver avuto un problema con la SIM reale e richiede il trasferimento del numero di telefono su un’altra SIM in suo possesso. Una volta dimostrata la sua identità con informazioni precedentemente rubate, la tua scheda SIM è nelle sue mani. Il pericolo del SIM swap risiede nel fatto che la maggior parte dei nostri account online è collegata al numero di telefono. Ciò gli permette di compromettere gli account.

I cavi USB, come sappiamo, non servono solo a caricare i telefoni. La loro utilità risiede anche nel trasferimento di dati dallo smartphone ad altri dispositivi. In alcune situazioni, capita spesso di dover chiedere in prestito un cavo USB per caricare il telefono. Ciò può causare gravi problemi, poiché questi cavi possono essere modificati e usati per hackerare il telefono. Oltre a usare il cavo di qualcun altro, non è raro utilizzare porte USB installate negli spazi pubblici per caricare lo smartphone. Ebbene, anche queste porte potrebbero essere compromesse dagli hacker per sfruttare la funzionalità di trasferimento dati del cavo USB.

Nella categoria dei metodi di hacking poco conosciuti ma comunemente usati, troviamo sicuramente il download automatico. Come fanno gli hacker in questo contesto? Iniziano col compromettere siti web non sufficientemente sicuri. Poi inseriscono script malevoli nel codice HTTP o PHP di questi siti. Ciò permette loro di installare malware direttamente sul dispositivo dei visitatori tramite una tecnica di download silenzioso. Questo download può avvenire all’insaputa dell’utente o con il suo consenso, ma mascherato dietro un’apparente soluzione legittima. Una volta completato il download e installato il malware, inizia il furto dei dati personali e altre strategie che mettono a rischio la sicurezza di tutti i tuoi account.

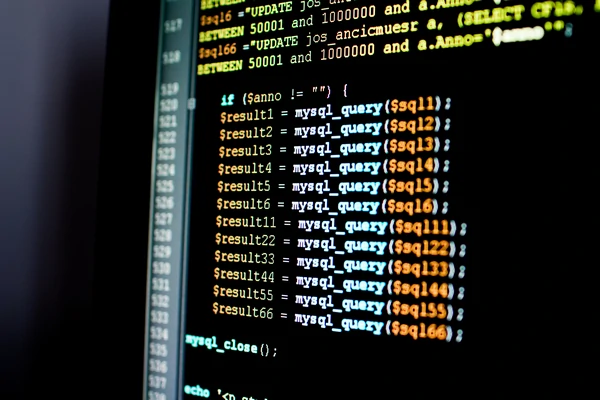

Parliamo di un’altra tecnica informatica che non prende di mira direttamente l’utente. Prima di lanciare un attacco contro l’utente finale, l’hacker colpisce chi gestisce database utente. In questa fase, esegue un frammento di codice SQL — un linguaggio standardizzato — per manipolare i database utilizzati dai siti web. Se riesce nel suo intento, può accedere facilmente ai dati, con conseguenze gravi per gli utenti ignari. Accedendo direttamente ai dati dei siti, l’hacker può raccogliere, modificare o cancellare tali informazioni.

Non si può parlare di attacchi informatici a un account Outlook senza menzionare il Cavallo di Troia. Il Trojan è il malware per eccellenza nelle pratiche di hacking. Sebbene il suo uso sia riservato a una categoria di hacker molto professionisti ed esperti, rimane una minaccia evidente e persistente. Il Trojan può essere installato sullo smartphone o sul computer all’insaputa dell’utente, o addirittura dall’utente stesso. La sua particolarità è infatti la discrezione: si nasconde dietro un altro programma apparentemente legittimo. Può trattarsi di un’app disponibile negli store ufficiali: una calcolatrice, un editor di foto o qualsiasi altro software di uso comune. Una volta installata, il codice malevolo si attiva e permette agli hacker di compiere diverse azioni, tra cui spiare la vittima e raccogliere i suoi dati personali — inclusi le credenziali di Outlook.

Lo spyware è fondamentale nel settore dell’hacking. Ne esistono di ogni tipo. Dopo il caso Pegasus, questo tipo di programma malevolo è finito sotto i riflettori e attira molta attenzione. Ciò significa che, se hai la possibilità di usare spyware, i tuoi attacchi informatici avranno il 90% di probabilità di successo. Oggi esistono versioni più leggere, spesso utilizzate in contesti legali. Queste app di sorveglianza, comunemente chiamate così, sono considerate software spia malevoli e sono note anche con il termine dispregiativo di Stalkerware. Lo spyware ti permette di sapere esattamente cosa fa una persona sul suo dispositivo. È possibile tracciare l’utente e raccogliere tutti i dati del suo traffico internet, inclusi i dettagli su come accede al suo account Outlook.

I database sono insiemi di informazioni archiviate su un server. Queste informazioni possono includere:

In ogni caso, un database è estremamente prezioso per un cybercriminale. Con queste informazioni e gli strumenti adeguati, gli hacker possono compromettere account. Oggi il Big Data non è più un’eccezione. Con un database è possibile lanciare diversi tipi di attacco: i più noti sono l’attacco dizionario e il cracking delle password, che usano metodi automatici per trovare le password corrette basandosi su database esistenti. Grazie ai database, i cybercriminali possono anche lanciare campagne massive di phishing. Spesso questi database derivano da gravi violazioni di dati. A volte gli hacker li costruiscono usando tecniche di scraping. Infine, tramite attacchi informatici mirati e discreti, è possibile trovare database in vendita sul Dark Web.

Sicuramente tutti conoscono il phishing. È una tecnica che consiste nel fingersi un’organizzazione per ingannare un utente. Si invia un messaggio contenente un link che conduce a una piattaforma fraudolenta gestita da cybercriminali. Se la vittima cade nella trappola, i suoi dati personali vengono rubati e usati contro di lei. Con lo spearphishing, la situazione cambia. L’hacker non invia email in modo casuale, ma prende di mira una persona specifica. Raccoglie tutte le informazioni necessarie per guadagnare la fiducia della vittima. Il messaggio ricevuto è così ben costruito che è difficile non cascarci. Una volta stabilita la fiducia, chiede alla vittima di compiere determinate azioni che la porteranno a compromettere da sola il proprio account. In ambito professionale, questa tecnica è nota come Email Compromessa Aziendale.

Non importa quale strumento informatico usiamo o quale software utilizziamo: è certo che prima o poi sarà colpito da una vulnerabilità zero-day. In ogni strumento informatico esiste una falla di sicurezza non ancora scoperta né nota al produttore. Queste vulnerabilità possono essere sfruttate per compromettere l’integrità e la sicurezza dell’utente. Oggi c’è una vera e propria corsa alla scoperta di falle zero-day. Quando sfruttate correttamente, queste vulnerabilità possono essere usate in contesti di spionaggio sofisticati. Per questo è sempre consigliato seguire le notizie digitali per rimanere aggiornati. Ne parliamo spesso sul nostro blog, dove potrai imparare molto sulle vulnerabilità di sicurezza. L’anno scorso, diversi esperti hanno riferito che il software Pegasus — lo spyware reso noto al pubblico da Forbidden Stories — sfruttava vulnerabilità zero-day per diffondersi e funzionare correttamente. Queste falle permettevano persino attacchi “zero-click”, ovvero infezioni del dispositivo senza alcuna azione da parte della vittima. È per questo che non devi mai trascurare gli aggiornamenti.

Oltre a questi metodi di hacking, è fondamentale pensare a come proteggersi. Alcuni accorgimenti di base ti aiuteranno a migliorare la sicurezza informatica. È quindi il momento di chiederti se hai uno stile di vita digitale sano. Innanzitutto, per proteggere il tuo account Outlook, attiva l’autenticazione a due fattori — una misura essenziale oggi. Quasi tutte le piattaforme digitali la offrono, poiché protegge l’account anche se la password viene compromessa. Parlando di password, anche la gestione del tuo identificativo è fondamentale. Si raccomanda di evitare:

Oggi è molto più sicuro usare frasi invece di parole composte. Ad esempio, invece di scegliere: "wrkdkzk381525", puoi optare per: "Jaimebienlesmangasdesannees2000". La seconda è molto più difficile da decifrare con metodi convenzionali.

Inoltre, non fare clic sui link ricevuti via email, specialmente se non conosci il mittente o non hai richiesto nulla che giustifichi l’invio del messaggio. Se sei comunque curioso, vai direttamente nel browser e digita l’indirizzo del sito.

Per verificare la legittimità di un’email, controllane l’origine. Cliccando su "Rispondi" vedrai apparire l’indirizzo del mittente. Se non corrisponde alla firma del messaggio o al dominio atteso, si tratta sicuramente di un messaggio fraudolento. L’unica soluzione è metterlo in quarantena, contrassegnarlo come spam e cancellarlo. Così sarai al sicuro la prossima volta che un hacker tenterà di crackare il tuo indirizzo email Outlook. Ripeti questa precauzione ogni volta che ricevi un’email indesiderata.

Inoltre, ogni volta che è possibile, usa software anti-phishing o firewall in grado di rilevare questo tipo di messaggi.

È anche importante proteggere la tua connessione. Ecco alcune precauzioni da adottare prima di accedere al tuo account:

Nonostante tutti gli sforzi, potresti comunque essere vittima di un attacco informatico. È importante riconoscere che non puoi proteggerti costantemente.

Accedere all’account Outlook di qualcun altro senza autorizzazione è illegale e viola le leggi sulla privacy.

Sì, puoi migliorare la sicurezza del tuo account Outlook attivando l’autenticazione a due fattori, usando password forti e uniche, evitando di cliccare su link o email sospette e aggiornando regolarmente il software.

Se sospetti un accesso non autorizzato, cambia immediatamente la password, attiva l’autenticazione a due fattori e controlla le attività del tuo account per comportamenti sospetti. Segnala l’incidente anche a Microsoft.

Sì, se hai dimenticato la password di Outlook, puoi usare i metodi ufficiali di recupero forniti da Microsoft, come reimpostare la password tramite un indirizzo email alternativo o un numero di telefono associato all’account.

Per difenderti dal phishing, verifica sempre l’indirizzo email del mittente, evita di cliccare su link sospetti e non fornire mai informazioni sensibili in risposta a email non richieste.

Usare reti WiFi pubbliche per accedere ad account sensibili come Outlook è rischioso, poiché queste reti possono essere vulnerabili agli hacker. Si consiglia di usare una rete privata virtuale (VPN) per maggiore sicurezza.