Hackear una contraseña de Outlook

Los correos electrónicos no son tan seguros como deberían

Hackear una contraseña de Outlook

Los correos electrónicos no son tan seguros como deberían

Muchos hackers hackean por el placer del espionaje. Un poco como si fueran Big Brother. Lo hacen instalando scripts, puertas traseras o aplicaciones de terceros que han suplantado para parecer más creíbles. Los usuarios no desconfiarán y confiarán en lo que instalan.

Es importante verificar el correo electrónico que deseas abrir. Un hacker podría modificar los datos en tu disco duro con este pequeño script de hackeo de Outlook. Podría extraer todos los datos, incluidos tus correos electrónicos y contactos. Este hackeo podría enviar spam para promocionar publicidad de un partido político o la venta de drogas. Lo peligroso es que también podría usarse para hackear otras direcciones de Outlook y difundir spam.

Casi 1 de cada 130 correos electrónicos contendría un archivo peligroso. Los hackers tienen listas de direcciones de correo electrónico para enviar sus mensajes fraudulentos. El promedio es un pirateo de 20.000 correos electrónicos. Hay más de 5.000 millones de dispositivos en la Tierra; imagina la propagación de estos hackeos.

Hemos clasificado algunas técnicas de hackeo para ti. Algunas las conoces con seguridad y otras quizás no. Quisimos compartir estos métodos contigo para que entiendas cómo puede ser secuestrada una cuenta de Outlook:

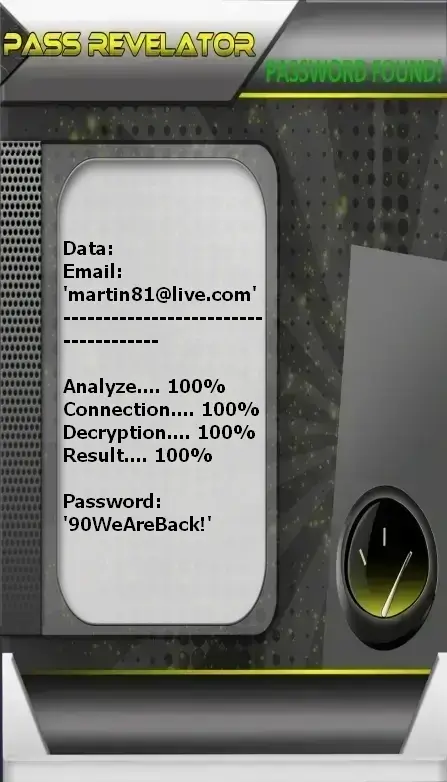

Esta aplicación sencilla y rápida te permite recuperar el código de acceso a una cuenta de Outlook en muy poco tiempo. Incluso si la contraseña está cifrada o la cuenta está protegida por autenticación de dos factores, PASS REVELATOR es la solución más completa. En este caso, te ofrecemos una herramienta de software que sin duda puede ayudarte. Además, obtienes una prueba gratuita de 30 días, tras la cual tendrás la satisfacción garantizada o el reembolso total.

Si necesitas recuperar una cuenta de Outlook, PASS REVELATOR es la solución para ti.

Puedes descargarla desde el sitio web oficial: https://www.passwordrevelator.net/es/passrevelator

Esta técnica se dirige esencialmente al uso de tarjetas SIM. El objetivo del hacker detrás del Simjacking es explotar vulnerabilidades de seguridad para recopilar datos de su objetivo. Es una técnica poco conocida, pero peligrosa en su uso contra cualquier persona. De hecho, todos usamos una tarjeta SIM de una forma u otra. Ya sea una SIM física o una e-SIM, la realidad es que esta pequeña herramienta informática se ha vuelto casi indispensable. Además, el problema relacionado con la tarjeta SIM se remonta a 2009, cuando en varias ocasiones se destacó que la mayoría de estos terminales en circulación no han sido actualizados. Esto significa que aún existen varias vulnerabilidades que pueden usarse contra el usuario sin su conocimiento. Uno de los problemas del Simjacking es que la víctima no tiene forma de defenderse, ya que no puede saber si su tarjeta SIM es defectuosa.

Seguimos en la categoría de hackeos relacionados con tarjetas SIM. Es importante centrarse en las tarjetas SIM porque, en un entorno donde las medidas de seguridad se desarrollan cada vez más, la mejor forma que tienen los hackers de actuar sería aprovechar las vulnerabilidades de las tarjetas SIM. El Sim Swap es un método que consiste en suplantar la identidad de una persona específica y asegurarse de secuestrar su tarjeta SIM para usarla sin su conocimiento. En este contexto, el hacker hará todo lo posible por contactar con la operadora telefónica de su objetivo. Fingirá haber tenido un problema con su tarjeta SIM real y solicitará la transferencia del número telefónico a otra tarjeta SIM que tenga en su posesión. Cuando haya demostrado su identidad usando información que seguramente habrá robado, tu tarjeta SIM estará a su merced. El peligro del Sim Swap radica en que la mayoría de nuestras cuentas en línea están vinculadas a nuestro número de teléfono. Esto le da la posibilidad de secuestrar esas cuentas.

Como sabemos, los cables USB no están diseñados únicamente para cargar nuestros teléfonos. La utilidad de este trozo de cable también radica en la transferencia de datos desde el smartphone a otros dispositivos. En ciertas situaciones, a menudo tenemos que pedir prestado un cable USB para cargar nuestro teléfono. Esto podría causar graves problemas porque estos cables pueden modificarse y usarse para hackear nuestros teléfonos. Más allá de usar el cable de otra persona, no es raro utilizar puertos USB instalados en espacios públicos para cargar un smartphone. Pues bien, estos puertos también podrían estar contaminados por hackers para aprovechar la funcionalidad de transferencia de datos de tu cable USB.

En la categoría de métodos de hackeo muy poco conocidos pero comúnmente utilizados, sin duda tenemos el método de descarga automática. ¿Cómo lo hacen los hackers en este contexto? Simplemente comienzan hackeando sitios web que no son lo suficientemente seguros. Luego insertan scripts maliciosos en el código HTTP o PHP de esos sitios web. Esto les permite instalar malware directamente en el dispositivo de los visitantes de dicho sitio web mediante una técnica de descarga sigilosa. Esta descarga puede iniciarse sin el conocimiento del usuario o con su consentimiento, pero camuflada tras otra solución. Una vez completada la descarga y el malware instalado, se activará el robo de tus datos personales y otras estrategias que pondrán en peligro la seguridad de todas tus cuentas.

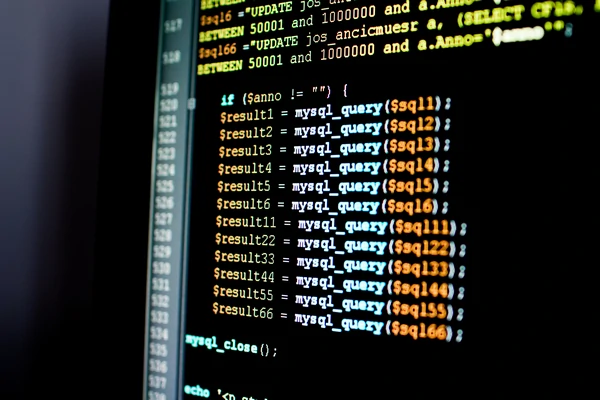

Estamos hablando de otra técnica informática que no ataca directamente al usuario. Antes de realizar cualquier ataque contra el usuario final, el hacker primero apuntará a quienes tienden a explotar bases de datos de usuarios. Durante su ejecución, este último ejecutará un fragmento de código SQL, un lenguaje informático estandarizado que le permitirá manipular esas bases de datos utilizadas por sitios web. Si logra su objetivo a este nivel, podrá acceder fácilmente a los datos. Esto puede repercutir negativamente en los usuarios que no tienen ni idea de lo que está ocurriendo. Al acceder directamente a los datos de los sitios web, el hacker tiene la posibilidad de recopilar dicha información para modificarla o eliminarla.

No podemos hablar de un ataque informático a una cuenta de Outlook sin mencionar el caballo de Troya. El troyano es el malware por excelencia en prácticas de hackeo. Aunque su uso está reservado a una categoría de hackers muy profesionales y experimentados, sigue siendo una amenaza muy evidente y persistente. El troyano puede instalarse en nuestro smartphone u ordenador sin nuestro conocimiento. Incluso puede ser instalado en el dispositivo por el propio usuario. De hecho, la particularidad de este programa malicioso es ser discreto e intentar pasar desapercibido. En ese caso, ¿cómo lo logra? Muy sencillamente, ocultándose detrás de otro programa informático. De hecho, es posible que el troyano sea una aplicación legítima disponible en tiendas oficiales. Puede ser básicamente una calculadora, un software de edición de fotos o cualquier otro software que estemos acostumbrados a usar. Una vez instalada la aplicación en tu smartphone, el código malicioso se ejecuta y permite a los hackers realizar varias tareas. En primer lugar, es necesario mencionar que, gracias al troyano, es posible, entre otras cosas, espiar a una persona y recopilar sus datos personales. Los datos personales se refieren a cualquier tipo de información, incluidas las credenciales de Outlook.

El spyware es imprescindible en la industria del hackeo. Existen todo tipo. Recientemente, desde el caso Pegasus, este tipo de programa malicioso ha estado particularmente en el punto de mira y atrae mucha atención de personas de todo tipo. Es una forma de explicarte que, si tienes la oportunidad de usar spyware, es obvio que tus ataques informáticos tendrán éxito en un 90%. Hoy en día incluso puedes obtener versiones más ligeras que a menudo se usan en un marco legal. Estas aplicaciones de vigilancia, como comúnmente se les llama, se consideran aplicaciones maliciosas de espionaje. También se conocen peyorativamente como Stalkerware. El spyware te permite saber exactamente lo que una persona está haciendo en su dispositivo. Es posible rastrear a la persona y recopilar todos los datos de su tráfico de internet. En otras palabras, podemos saber exactamente cómo se conectó a su cuenta de Outlook.

Las bases de datos son el conjunto de información compilada en un servidor. Esta información puede ser:

En cualquier caso, una base de datos es muy valiosa para un ciberdelincuente. Con esta información y las herramientas adecuadas, nuestros hackers podrían acceder a cuentas. Hoy en día, Big Data no es algo excepcional. Con una base de datos es posible iniciar varios tipos de hackeo. Los más conocidos son el ataque de diccionario y la descifrado de contraseñas, que utilizarán métodos automatizados para encontrar las contraseñas correctas basándose en una base de datos ya existente. Gracias a las bases de datos, los ciberdelincuentes también pueden iniciar ataques masivos de phishing. La mayoría de las veces, estas bases de datos son el resultado de filtraciones masivas de datos. Puede ocurrir que los hackers construyan bases de datos mediante la explotación del método de scraping. Finalmente, gracias al hackeo informático dirigido y muy discreto, es posible encontrar bases de datos comercializadas en la Dark Web.

Seguramente todos conocen qué es el phishing. Es una técnica de suplantación de identidad de una organización con el fin de engañar a un usuario. La práctica consiste en enviar un mensaje que contiene un enlace. Este enlace lleva a una plataforma falsa operada por ciberdelincuentes. Cuando la víctima cae en el engaño, ¿qué ocurre? Sus datos personales son robados y podrían usarse en su contra posteriormente. Con el spearphishing, las cosas evolucionan de forma diferente. De hecho, el hacker no enviará un correo electrónico de forma desordenada y poco dirigida. Apuntará específicamente a un individuo. Cuando selecciona a esta persona, se asegura de reunir toda la información necesaria para ganarse su confianza. En este contexto, el mensaje que recibe la persona objetivo está tan bien elaborado y estructurado que hay pocas posibilidades de que no caiga en la trampa. Una vez establecida la confianza, le pide a su objetivo que realice ciertas tareas. Muchas de estas tareas terminarán por hacer que la víctima se hackee a sí misma. En el ámbito profesional, esta técnica se conoce como Compromiso de Correo Electrónico Empresarial.

No importa qué herramienta informática usemos. No importa qué software hayamos usado o vayamos a usar. Una cosa es segura: será una herramienta informática afectada por una vulnerabilidad de día cero. En cualquier herramienta informática existe una falla de seguridad que ni siquiera ha sido descubierta o que no es conocida por el fabricante o el editor. Estas vulnerabilidades de seguridad pueden explotarse para socavar la integridad y la seguridad del usuario. Hoy en día existe una carrera desenfrenada por descubrir vulnerabilidades de seguridad de día cero. Estas vulnerabilidades, cuando se explotan adecuadamente, pueden usarse en contextos de espionaje muy sofisticados. Por eso siempre se ha recomendado seguir las noticias digitales para estar informado de las últimas novedades. Hablamos bastante de ello en nuestro blog; aprenderás mucho sobre las vulnerabilidades de seguridad operativas. El año pasado, varios especialistas mencionaron que el software llamado Pegasus, el famoso spyware revelado al público general por Forbidden Stories, explotaba vulnerabilidades de seguridad de día cero para propagarse y funcionar correctamente. Estas vulnerabilidades incluso permitían a sus operadores realizar exploits de cero clic. Los exploits de cero clic consisten en la explotación de vulnerabilidades de día cero con el objetivo de infectar un dispositivo sin que la víctima realice ninguna acción ni se dé cuenta. Por esta razón, nunca debes descuidar las actualizaciones.

Más allá de estos métodos de hackeo, es importante pensar en protegerte. Para ello, algunos métodos básicos te ayudarán a mejorar tu seguridad informática. Es hora de preguntarnos si tenemos un estilo de vida saludable en lo que respecta al uso de software o dispositivos informáticos. Como preámbulo, si deseas mejorar la seguridad de tu cuenta de Outlook, es esencial activar la autenticación de dos factores. Esta es una de las bases de la seguridad hoy en día. Casi todas las plataformas digitales ofrecen esta posibilidad. Esto responde a la necesidad de proteger tu cuenta en caso de que la contraseña se vea comprometida. Hablando de la contraseña, cómo gestionar tu identificador de inicio de sesión también es una de las bases de tu protección. Se recomienda,

Esto significa que debes evitar usar:

Hoy en día, parece mucho más seguro usar frases que palabras compuestas. Por ejemplo, en lugar de elegir: "wrkdkzk381525", podrías elegir: "MeGustanMuchoLasMangasDeLosAños2000". La segunda opción es mucho más difícil de descifrar mediante métodos convencionales.

Además, no hagas clic en los enlaces que recibes en tus correos electrónicos. Especialmente si no conoces al remitente o si no has realizado ninguna acción que justifique el envío de dicho mensaje. Si aún así tienes curiosidad y quieres saber qué hay detrás de ese enlace, lo mejor es ir directamente a tu navegador e introducir la dirección del sitio web en cuestión.

Para asegurarte de que un correo electrónico es legítimo, debes observar su origen. Si haces clic en "Responder", verás aparecer al remitente y, por tanto, su dirección de correo electrónico. Si su correo electrónico es diferente de la firma del mensaje o si el nombre de dominio no corresponde a nada, entonces estás seguro de que se trata de un mensaje comprometido. La única solución que queda es colocarlo en cuarentena o incluso en spam y luego eliminarlo. Estarás a salvo la próxima vez que este hacker intente descifrar tu dirección de correo electrónico de Outlook. Esta prevención debe repetirse cada vez que llegue un correo no deseado.

Además, siempre que sea posible, utiliza software antiphishing o firewalls que te permitan detectar este tipo de mensajes o correos electrónicos.

También es importante pensar en proteger tu conexión. Por lo tanto, aquí tienes algunas medidas que debes tomar antes de iniciar sesión en tu cuenta:

También existe la posibilidad de que, a pesar de todos los esfuerzos, sigas siendo víctima de un ataque informático. De hecho, es importante señalarlo: no podrás protegerte constantemente.

Acceder sin autorización a la cuenta de Outlook de otra persona es ilegal y viola las leyes de privacidad.

Sí, puedes reforzar la seguridad de tu cuenta de Outlook activando la autenticación de dos factores, utilizando contraseñas fuertes y únicas, evitando hacer clic en enlaces o correos sospechosos y actualizando regularmente tu software.

Si sospechas que alguien accedió sin autorización a tu cuenta de Outlook, cambia inmediatamente tu contraseña, activa la autenticación de dos factores y revisa la actividad de tu cuenta en busca de comportamientos sospechosos. También debes informar del incidente a Microsoft.

Sí, si has olvidado tu contraseña de Outlook, puedes utilizar los métodos oficiales de recuperación proporcionados por Microsoft, como restablecer tu contraseña mediante direcciones de correo electrónico alternativas o números de teléfono asociados a tu cuenta.

Para protegerte contra ataques de phishing destinados a robar tus credenciales de Outlook, verifica siempre la dirección de correo del remitente, evita hacer clic en enlaces sospechosos y nunca proporciones información sensible en respuesta a correos no solicitados.

Utilizar redes WiFi públicas para acceder a cuentas sensibles como Outlook es arriesgado, ya que estas redes pueden ser vulnerables a los hackers. Se recomienda usar una red privada virtual (VPN) para mayor seguridad al acceder a tu cuenta a través de WiFi público.