आउटलुक पासवर्ड को हैक करना

ईमेल उतने सुरक्षित नहीं हैं जितने होने चाहिए

आउटलुक पासवर्ड को हैक करना

ईमेल उतने सुरक्षित नहीं हैं जितने होने चाहिए

कई हैकर जासूसी करने के आनंद के लिए हैक करते हैं। ठीक उसी तरह जैसे वे बिग ब्रदर हों। वे ऐसा कुछ स्क्रिप्ट्स, बैकडोर या तृतीय-पक्ष एप्लिकेशन इंस्टॉल करके करते हैं जिन्हें वे अधिक विश्वसनीय दिखने के लिए जाली बना लेते हैं। उपयोगकर्ता सावधान नहीं रहेंगे और उस पर भरोसा करेंगे जो वे इंस्टॉल करते हैं।

यह जांचना महत्वपूर्ण है कि आप कौन सा ईमेल खोलना चाहते हैं। आउटलुक हैकिंग स्क्रिप्ट के इस छोटे से उपकरण के साथ हैकर आपकी हार्ड ड्राइव पर डेटा को संशोधित कर सकता है। यह आपके ईमेल और संपर्क सहित सभी डेटा को चुरा सकता है। यह हैक एक राजनीतिक पार्टी या ड्रग बिक्री के विज्ञापन के लिए स्पैम भेज सकता है। खतरनाक बात यह है कि इसका उपयोग अन्य आउटलुक पतों को हैक करने और स्पैम फैलाने के लिए भी किया जा सकता है।

लगभग हर 130 में से एक ईमेल में एक खतरनाक फ़ाइल होती है। हैकर्स के पास अपने धोखाधड़ी वाले संदेश भेजने के लिए ईमेल पतों की सूचियां होती हैं। औसतन 20,000 ईमेल पर एक लूट होती है। पृथ्वी पर 5 बिलियन से अधिक उपकरण हैं, इन हैक्स के प्रसार की कल्पना करें।

हमने आपके लिए कुछ हैकिंग तकनीकों को रैंक किया है। कुछ आप निश्चित रूप से जानते हैं और कुछ आप नहीं जानते होंगे। हम इन विधियों को आपके साथ साझा करना चाहते थे ताकि आप समझ सकें कि आउटलुक खाते को कैसे हाईजैक किया जा सकता है:

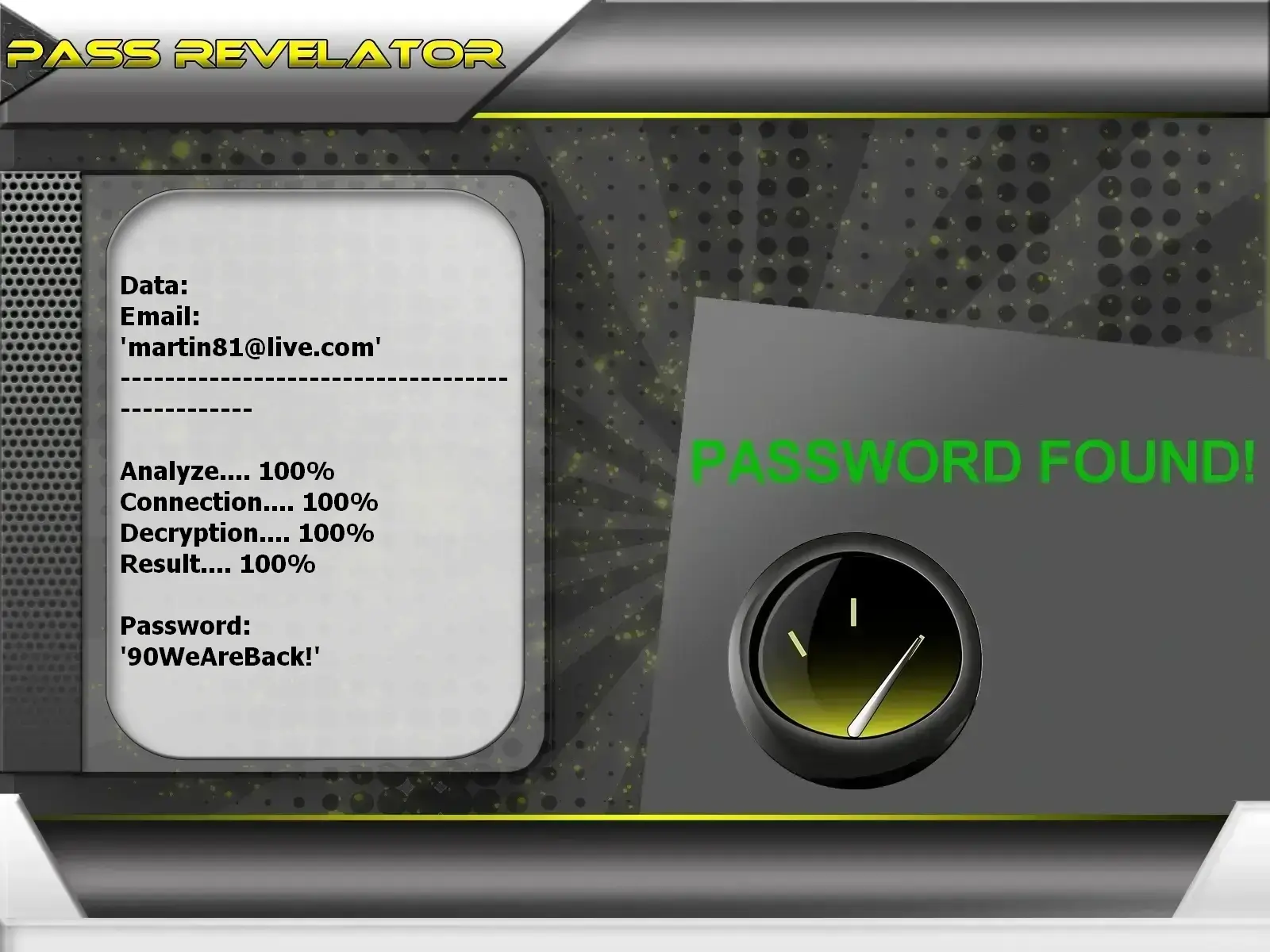

यह त्वरित और आसान एप्लिकेशन आउटलुक खाते तक पहुंच को हैक करना त्वरित और आसान बनाता है। भले ही पासवर्ड एन्क्रिप्टेड हो या दो-चरणीय या दोहरी प्रमाणीकरण द्वारा सुरक्षित हो, PASS REVELATOR सबसे पूर्ण समाधान है। इस मामले में, हम आपके लिए एक कंप्यूटर उपकरण प्रदान करते हैं जो निश्चित रूप से आपकी मदद कर सकता है। इसका उपयोग करने में आसान, यह सभी डिजिटल प्लेटफॉर्म के साथ संगत है। आप इसका उपयोग अपने कंप्यूटर, स्मार्टफोन या टैबलेट पर कर सकते हैं। इसके अलावा, आपको एक महीने का परीक्षण मिलता है जिसके अंत में, आप या तो संतुष्ट हैं या धनवापसी प्राप्त करते हैं।

यदि आप एक आउटलुक पते को हैक करना चाहते हैं, तो PASS REVELATOR समाधान आपके लिए उपलब्ध है।

आप इसे इसकी आधिकारिक वेबसाइट से डाउनलोड कर सकते हैं: https://www.passwordrevelator.net/in/passrevelator

यह तकनीक मूल रूप से सिम कार्ड के उपयोग को लक्षित करती है। सिमजैकिंग के पीछे हैकर का उद्देश्य सुरक्षा कमजोरियों का दुरुपयोग करना होता है ताकि अपने लक्ष्य पर डेटा एकत्र करने के लिए उनका उपयोग किया जा सके। यह एक ऐसी तकनीक है जो बहुत लोकप्रिय नहीं है, हालांकि इसके उपयोग के खिलाफ किसी भी व्यक्ति के लिए खतरा मौजूद है। वास्तव में, हम सभी एक तरह या किसी अन्य तरह से सिम कार्ड का उपयोग करते हैं। चाहे भौतिक सिम हो या ई-सिम, वास्तविकता यह है कि यह छोटा कंप्यूटर उपकरण लगभग आवश्यक बन गया है। इसके अलावा, सिम कार्ड से संबंधित समस्या 2009 में वापस आ गई जब बार-बार यह उजागर किया गया कि परिचलन में आने वाले इन टर्मिनलों के बहुमत को अपडेट नहीं किया गया है। इसका अर्थ है कि अभी भी कई कमजोरियां हैं जिनका उपयोग उपयोगकर्ता के बिना जाने के खिलाफ किया जा सकता है। सिम जैकिंग की एक चिंता यह है कि पीड़ित के पास खुद को बचाने का कोई तरीका नहीं है, क्योंकि वह नहीं जान सकता कि क्या उसका सिम कार्ड खराब है।

हम अभी भी सिम कार्ड हैक्स की श्रेणी में जारी रखते हैं। सिम कार्ड पर ध्यान केंद्रित करना महत्वपूर्ण है क्योंकि सुरक्षा उपायों के बढ़ते वातावरण में, हैकर्स के लिए विकास करने का सबसे अच्छा तरीका निश्चित रूप से सिम कार्ड की कमजोरियों का लाभ उठाना होगा। सिम स्वैप एक ऐसी विधि है जिसका उद्देश्य एक विशेष व्यक्ति की पहचान को जाली बनाना और उनके सिम कार्ड को हाईजैक करना और बिना उनकी जानकारी के इसका उपयोग करना होता है। इस संदर्भ में, हैकर अपने लक्ष्य के टेलीफोन ऑपरेटर से संपर्क करने के लिए सब कुछ करता है। वह एक वास्तविक सिम कार्ड के साथ समस्या होने का बहाना करेगा और फिर एक अन्य सिम कार्ड पर फोन नंबर के हस्तांतरण का अनुरोध करेगा जो वह अपने पास रख सकता है। जब वह उस जानकारी का उपयोग करके अपनी पहचान साबित कर देता है जिसे वह निश्चित रूप से चुरा चुका होगा, तो आपका सिम कार्ड अब उसकी मर्जी पर है। सिम स्वैप का खतरा यह है कि हमारे ऑनलाइन खातों का बहुमत अक्सर हमारे फोन नंबर से जुड़ा होता है। इससे उसे खातों को हाईजैक करने में सक्षम होने की संभावना मिलती है।

जैसा कि हम जानते हैं, यूएसबी केबल केवल हमारे फोन को चार्ज करने के लिए डिज़ाइन नहीं की गई हैं। इस तार की उपयोगिता फोन को अन्य टर्मिनलों पर डेटा स्थानांतरित करने में भी निहित है। कुछ स्थितियों में, हमें अक्सर अपने फोन को चार्ज करने के लिए यूएसबी केबल उधार लेने के लिए कहना पड़ता है। जिसके कारण गंभीर समस्याएं हो सकती हैं क्योंकि इन केबल को संशोधित किया जा सकता है और हमारे फोन में हैक करने के लिए उपयोग किया जा सकता है। किसी और की केबल का उपयोग करने से परे, सार्वजनिक स्थानों में स्थापित यूएसबी पोर्ट्स का उपयोग करना आम बात नहीं है ताकि स्मार्टफोन को चार्ज करने में मदद मिल सके। खैर, ये पोर्ट्स हैकर्स द्वारा संक्रमित किए जा सकते हैं ताकि आपकी यूएसबी केबल के डेटा ट्रांसफर फंक्शन का उपयोग किया जा सके।

बहुत कम ज्ञात लेकिन आमतौर पर उपयोग की जाने वाली हैकिंग विधियों की श्रेणी में, हमारे पास निश्चित रूप से डाउनलोड विधि है। इस संदर्भ में हैकर्स कैसे काम करते हैं? वे बस पर्याप्त रूप से सुरक्षित नहीं वेबसाइटों को हैक करना शुरू कर देते हैं। फिर वे इन वेबसाइटों के एचटीटीपी या पीएचपी कोड में दुर्भावनापूर्ण स्क्रिप्ट्स डाल देंगे। इससे उन्हें एक छिपे हुए डाउनलोड तकनीक का उपयोग करके इस वेबसाइट के आगंतुकों के कंप्यूटर टर्मिनल पर सीधे मैलवेयर स्थापित करने की अनुमति मिलती है। यह डाउनलोड या तो बिना उसकी जानकारी के या उसकी सहमति के साथ लेकिन किसी अन्य समाधान के पीछे छिपकर शुरू किया जा सकता है। डाउनलोड पूरा होने और मैलवेयर स्थापित होने के बाद, आपके व्यक्तिगत डेटा की चोरी और अन्य रणनीतियां शुरू हो जाती हैं, जो आपके सभी खातों की सुरक्षा को खतरे में डालती हैं।

हम एक और कंप्यूटिंग तकनीक के बारे में बात कर रहे हैं जो सीधे उपयोगकर्ता को लक्षित नहीं करती है। किसी भी हमले को अंत उपयोगकर्ता के खिलाफ करने से पहले, हैकर पहले उन लोगों को लक्षित करेगा जो उपयोगकर्ता डेटाबेस का दुरुपयोग करने के लिए प्रयास करते हैं। इसके कार्यान्वयन के दौरान, वह इसलिए एसक्यूएल प्रकार के कोड का एक टुकड़ा निष्पादित करेगा, एक मानकीकृत कंप्यूटर भाषा जो इंटरनेट साइटों द्वारा उपयोग किए जाने वाले इन डेटाबेस को हेरफेर करने की अनुमति देगी। यदि वह कभी इस स्तर पर अपने मास्टर स्ट्रोक में सफल हो जाता है, तो वह आसानी से डेटा तक पहुंच सकता है। जिससे उन उपयोगकर्ताओं के लिए वापसी हो सकती है जिन्हें पता नहीं है कि क्या चल रहा है। क्योंकि वेबसाइटों के डेटा तक सीधे पहुंचकर, हैकर को इस डेटा को एकत्र करने, संशोधित करने या हटाने की संभावना होती है।

हम ट्रॉजन घोड़े के बिना आउटलुक खाते के कंप्यूटर हमले के बारे में बात नहीं कर सकते। ट्रोजन घोड़ा हैकिंग अभ्यास के लिए मैलवेयर है। यदि इसका उपयोग बहुत पेशेवर और अनुभवी हैकर्स की एक निश्चित श्रेणी के लिए आरक्षित है, तो फिर भी यह एक बहुत स्पष्ट और जटिल खतरा बना हुआ है। ट्रोजन को हमारे स्मार्टफोन या कंप्यूटर पर बिना हमारी जानकारी के इंस्टॉल किया जा सकता है। इसे उपयोगकर्ता द्वारा भी कंप्यूटर टर्मिनल पर इंस्टॉल किया जा सकता है। वास्तव में, इस दुर्भावनापूर्ण प्रोग्राम की विशेषता यह है कि वह छिपा रहे और जितना संभव हो उतना अनदेखा जाए। उस स्थिति में, वह कैसे काम करता है? बस इतना कि वह एक अन्य कंप्यूटर प्रोग्राम के पीछे छिप जाता है। वास्तव में, ट्रोजन के लिए किसी भी वैध ऐप के रूप में होना संभव है जो आधिकारिक ऐप स्टोर में उपलब्ध है। यह मूल रूप से एक कैलकुलेटर, फोटो एडिटिंग सॉफ्टवेयर या यहां तक कि कोई भी अन्य सॉफ्टवेयर भी हो सकता है जिसका उपयोग हम आदी हैं। एक बार आपके स्मार्टफोन पर एप्लिकेशन इंस्टॉल होने के बाद, दुर्भावनापूर्ण कोड निष्पादित होता है और हैकर्स को कई कार्य करने की अनुमति देता है। सबसे पहले, यह उल्लेख करना आवश्यक है कि ट्रोजन के लिए धन्यवाद, एक व्यक्ति की जासूसी करना और उसके व्यक्तिगत डेटा एकत्र करना संभव है। व्यक्तिगत डेटा का अर्थ है किसी भी प्रकार की जानकारी जिसमें आउटलुक प्रमाणपत्र शामिल हैं। फोटो एडिटिंग सॉफ्टवेयर या यहां तक कि कोई भी अन्य सॉफ्टवेयर भी जिसका उपयोग हम आदी हैं। एक बार आपके स्मार्टफोन पर एप्लिकेशन इंस्टॉल होने के बाद, दुर्भावनापूर्ण कोड निष्पादित होता है और हैकर्स को कई कार्य करने की अनुमति देता है। सबसे पहले, यह उल्लेख करना आवश्यक है कि ट्रोजन के लिए धन्यवाद, एक व्यक्ति की जासूसी करना और उसके व्यक्तिगत डेटा एकत्र करना संभव है। व्यक्तिगत डेटा का अर्थ है किसी भी प्रकार की जानकारी जिसमें आउटलुक प्रमाणपत्र शामिल हैं। फोटो एडिटिंग सॉफ्टवेयर या यहां तक कि कोई भी अन्य सॉफ्टवेयर भी जिसका उपयोग हम आदी हैं। एक बार आपके स्मार्टफोन पर एप्लिकेशन इंस्टॉल होने के बाद, दुर्भावनापूर्ण कोड निष्पादित होता है और हैकर्स को कई कार्य करने की अनुमति देता है। सबसे पहले, यह उल्लेख करना आवश्यक है कि ट्रोजन के लिए धन्यवाद, एक व्यक्ति की जासूसी करना और उसके व्यक्तिगत डेटा एकत्र करना संभव है। व्यक्तिगत डेटा का अर्थ है किसी भी प्रकार की जानकारी जिसमें आउटलुक प्रमाणपत्र शामिल हैं। एक व्यक्ति की जासूसी करना और उसके व्यक्तिगत डेटा एकत्र करना। व्यक्तिगत डेटा का अर्थ है किसी भी प्रकार की जानकारी जिसमें आउटलुक प्रमाणपत्र शामिल हैं। एक व्यक्ति की जासूसी करना और उसके व्यक्तिगत डेटा एकत्र करना। व्यक्तिगत डेटा का अर्थ है किसी भी प्रकार की जानकारी जिसमें आउटलुक प्रमाणपत्र शामिल हैं।

हैकिंग उद्योग में स्पाइवेयर एक आवश्यकता है। इसके सभी प्रकार हैं। हाल ही में पेगासस मामले के बाद, यह दुर्भावनापूर्ण प्रोग्राम विशेष रूप से चर्चा में है और सभी प्रकार के लोगों का ध्यान आकर्षित करता है। यह आपको समझाने का एक तरीका है कि, यदि आपके पास स्पाइवेयर का उपयोग करने का अवसर है, तो यह स्पष्ट है कि आपके कंप्यूटर हमले 90% तक सफल होंगे। आज आप हल्के संस्करण भी प्राप्त कर सकते हैं जिनका अक्सर कानूनी ढांचे में उपयोग किया जाता है। इन निगरानी ऐप्स को जैसा कि आमतौर पर कहा जाता है, दुर्भावनापूर्ण जासूसी ऐप्स के रूप में माना जाता है। इसे अक्सर स्टॉकरवेयर के रूप में भी जाना जाता है। स्पाइवेयर आपको यह जानने देता है कि कोई व्यक्ति अपने कंप्यूटर टर्मिनल पर क्या कर रहा है। व्यक्ति को ट्रैक करना और उसके इंटरनेट ट्रैफ़िक के सभी डेटा को एकत्र करना संभव है। दूसरे शब्दों में, हम यह जान सकते हैं कि वह अपने आउटलुक खाते में कैसे कनेक्ट हुआ।

डेटाबेस सर्वर पर संकलित जानकारी का समूह है। इस जानकारी में हो सकती है:

किसी भी तरह से, एक साइबर अपराधी के लिए डेटाबेस बहुत मूल्यवान है। इस जानकारी और अच्छे उपकरणों के साथ, हमारे हैकर्स खातों में हैक करने में सक्षम हो सकते हैं। बिग डेटा आज एक असामान्य बात नहीं है। एक डेटाबेस के साथ, यह कई प्रकार के हैकिंग शुरू करना संभव है। सबसे ज्ञात हैं शब्दकोश आक्रमण और पासवर्ड क्रैकिंग, जो स्वचालित तरीकों का उपयोग करेंगे जो पहले से मौजूद डेटाबेस के आधार पर सही पासवर्ड खोजने के लिए होंगे। डेटाबेस के लिए धन्यवाद, साइबर अपराधी बड़े पैमाने पर फिशिंग हमले भी शुरू कर सकते हैं। अधिकांशतः, ये डेटाबेस बड़े पैमाने पर डेटा लीक का परिणाम होते हैं। यह हो सकता है कि हैकर स्क्रैपिंग विधि के दुरुपयोग के माध्यम से डेटाबेस बनाएं। अंत में, लक्षित और बहुत सूक्ष्म कंप्यूटर हैकिंग के माध्यम से, यह डार्क वेब पर बाजार में डेटाबेस होना संभव है।

निश्चित रूप से सभी लोग जानते हैं कि फिशिंग क्या है। यह एक संगठन की नकल करने की एक तकनीक है ताकि एक उपयोगकर्ता को धोखा दिया जा सके। अभ्यास एक लिंक युक्त संदेश भेजना है। यह लिंक एक नकली प्लेटफॉर्म पर जाता है जो साइबर अपराधियों द्वारा संचालित किया जाता है। जब पीड़ित धोखे में फंस जाता है, तो कल्पना करें कि क्या होता है? उसके व्यक्तिगत डेटा चुरा लिए जाते हैं जिनका उपयोग बाद में उसके खिलाफ किया जा सकता है। स्पियरफिशिंग के साथ, चीजें अलग तरह से विकसित होती हैं। वास्तव में, हैकर अव्यवस्थित और खराब लक्षित तरीके से ईमेल नहीं भेजेगा। यह विशेष रूप से एक व्यक्ति को लक्षित करेगा। जब वह इस व्यक्ति को लक्षित करता है, तो वह उसके विश्वास को प्राप्त करने के लिए आवश्यक सभी जानकारी प्राप्त करना सुनिश्चित करता है। इस संदर्भ में, लक्षित व्यक्ति द्वारा प्राप्त संदेश इतना पूर्ण और अच्छी तरह से बना होता है कि बहुत कम संभावना है कि वह जाल में न फंस जाए। एक बार विश्वास स्थापित हो जाने के बाद, यह फिर अपने लक्ष्य से कुछ कार्य करने के लिए कहता है। इनमें से बहुत से कार्य पीड़ित को खुद को हैक करने में मदद करने जा रहे हैं। पेशेवर क्षेत्र में, ऐसी तकनीक को संक्षिप्त नाम से जाना जाता है संप्रभावित व्यापार ईमेल।

हम किस आईटी उपकरण का उपयोग करते हैं इससे कोई फर्क नहीं पड़ता। यह बात नहीं है कि हमने कौन सा सॉफ्टवेयर उपयोग किया या उपयोग करने जा रहे हैं। एक बात निश्चित है, यह एक कंप्यूटर उपकरण होगा जिस पर 0 दिन की कमी है। किसी भी कंप्यूटर उपकरण में, एक सुरक्षा दोष होता है जिसे न तो खोजा गया है या निर्माता या प्रकाशक द्वारा नहीं जाना जाता है। उपयोगकर्ता की अखंडता और सुरक्षा को कमजोर करने के लिए इन सुरक्षा कमजोरियों का दुरुपयोग किया जा सकता है। आज शून्य-दिवसीय सुरक्षा कमियों की खोज के लिए एक पागल दौड़ है। इन कमजोरियों का उचित उपयोग करने पर, इसे एक बहुत ही परिष्कृत जासूसी संदर्भ में उपयोग किया जा सकता है। यही कारण है कि यह हमेशा डिजिटल समाचार का अनुसरण करने की सलाह दी जाती है ताकि नवीनतम समाचारों के बारे में जानकारी प्राप्त की जा सके। हम इसके बारे में अपने ब्लॉग पर नियमित रूप से बात करते हैं, आप ऑपरेटिंग सुरक्षा कमजोरियों के बारे में बहुत कुछ सीखेंगे। पिछले साल, कई विशेषज्ञों द्वारा उल्लेख किया गया था कि पेगासस नामक सॉफ्टवेयर, जो प्रसिद्ध स्पाइवेयर फॉरबिडन स्टोरीज द्वारा जनता के सामने लाया गया था, फैलने और ठीक से काम करने के लिए शून्य-दिवसीय सुरक्षा कमियों का दुरुपयोग करता था। इन कमजोरियों ने इसके ऑपरेटरों को शून्य-क्लिक एक्सप्लॉइट्स करने की अनुमति भी दी। शून्य-क्लिक एक्सप्लॉइट्स शून्य-दिवसीय सुरक्षा कमियों का दुरुपयोग हैं जिसका उद्देश्य किसी कंप्यूटर टर्मिनल को संक्रमित करना होता है बिना लक्ष्य के किसी हेरफेर के या ध्यान दिए बिना। इसी कारण से आपको कभी भी अपडेट को नजरअंदाज नहीं करना चाहिए।

इन हैकिंग विधियों के परे, सुरक्षा के बारे में सोचना महत्वपूर्ण है। इसके लिए, कुछ बुनियादी तरीके आपकी कंप्यूटर सुरक्षा में सुधार करने में आपकी मदद करेंगे। इसलिए, कंप्यूटर सॉफ्टवेयर या उपकरणों के उपयोग के संबंध में स्वस्थ जीवन शैली होने के बारे में सोचने का समय है। एक प्रस्तावना के रूप में, यदि आप अपने आउटलुक खाते की सुरक्षा में सुधार करना चाहते हैं, तो दो-कारक प्रमाणीकरण सक्रिय करना आवश्यक है। यह आज सुरक्षा का एक मूल तत्व है। लगभग सभी डिजिटल प्लेटफॉर्म इस संभावना की पेशकश करते हैं। इससे आपके खाते को सुरक्षित करने की आवश्यकता पूरी होती है क्योंकि पासवर्ड को संकट में डाला जा सकता है। पासवर्ड की बात करें, तो अपने लॉगिन आईडी का प्रबंधन कैसे करना है, यह भी आपकी सुरक्षा का एक आधार है। इसकी अनुशंसा की जाती है,

इसका अर्थ है कि आपको इसका उपयोग करने से बचना चाहिए:

आज, यह यौगिक शब्दों की तुलना में वाक्यों का उपयोग करना बहुत अधिक सुरक्षित लगता है। उदाहरण के लिए, "wrkdkzk381525" के बजाय, आप "Jaimebienlesmangasdesannees2000" का चयन कर सकते हैं। बाद वाला पारंपरिक तरीकों द्वारा डिक्रिप्ट करने के लिए बहुत अधिक कठिन है।

इसके अलावा, अपने ईमेल में प्राप्त लिंक पर क्लिक न करें। विशेष रूप से यदि आप प्राप्तकर्ता को नहीं जानते हैं या यदि आपने ऐसा संदेश भेजने के लिए कोई कार्रवाई नहीं की है। यदि आप अभी भी जिज्ञासु हैं और जानना चाहते हैं कि इस लिंक के पीछे क्या है, तो सीधे अपने ब्राउज़र में जाना और चिंतित वेबसाइट का पता दर्ज करना सबसे अच्छा है।

यह सुनिश्चित करने के लिए कि एक ईमेल वैध है, आपको इसकी उत्पत्ति को देखना होगा। यदि आप "उत्तर दें" पर क्लिक करते हैं तो आप अनुरूप को दिखते हुए देखेंगे और इस प्रकार उसका ईमेल। यदि उसका ईमेल संदेश के हस्ताक्षर से अलग है या यदि डोमेन नाम किसी भी चीज से मेल नहीं खाता है तो आपको यकीन है कि यह एक संक्रमित संदेश है। अगली बार जब यह हैकर आपका आउटलुक ईमेल पता क्रैक करने की कोशिश करेगा तो इसे क्वारंटाइन या स्पैम में रखना और फिर इसे हटाना ही एकमात्र समाधान है।

इसके अलावा, जहां भी संभव हो, ऐसे संदेश या ईमेल का पता लगाने के लिए एंटी-फिशिंग सॉफ्टवेयर या फ़ायरवॉल का उपयोग करें।

इसके अलावा, अपने कनेक्शन की सुरक्षा के बारे में सोचना महत्वपूर्ण है। इसलिए, अपने खाते में लॉग इन करने से पहले आपको निम्नलिखित कदम उठाने चाहिए:

यह भी संभव है कि सभी प्रयासों के बावजूद, आप अभी भी एक कंप्यूटर हमले का शिकार हो सकते हैं। वास्तव में, इसे निर्दिष्ट करना महत्वपूर्ण है, आप लगातार स्वयं की रक्षा नहीं कर पाएंगे।

बिना आपकी अनुमति के किसी के आउटलुक खाते में हैक करना अवैध है और गोपनीयता कानूनों का उल्लंघन करता है।

हां, आप दो-कारक प्रमाणीकरण सक्षम करके, मजबूत और अद्वितीय पासवर्ड का उपयोग करके, संदिग्ध लिंक या ईमेल पर क्लिक करने से बचकर और नियमित रूप से अपने सॉफ्टवेयर को अपडेट करके अपने आउटलुक खाते की सुरक्षा बढ़ा सकते हैं।

यदि आपको लगता है कि आपके आउटलुक खाते में अनधिकृत पहुंच है, तो तुरंत अपना पासवर्ड बदलें, दो-कारक प्रमाणीकरण सक्षम करें और कोई भी संदिग्ध व्यवहार देखने के लिए अपने खाते की गतिविधि की समीक्षा करें। आपको घटना की सूचना माइक्रोसॉफ्ट को भी देनी चाहिए।

हां, यदि आप अपना आउटलुक पासवर्ड भूल गए हैं, तो आप अपने खाते से जुड़े वैकल्पिक ईमेल पतों या फोन नंबरों के माध्यम से पासवर्ड रीसेट करने जैसी माइक्रोसॉफ्ट द्वारा प्रदान की गई आधिकारिक रिकवरी विधियों का उपयोग कर सकते हैं।

अपने आउटलुक क्रेडेंशियल्स चुराने के लिए फिशिंग हमलों से खुद को बचाने के लिए, हमेशा प्रेषक के ईमेल पते को सत्यापित करें, संदिग्ध लिंक पर क्लिक करने से बचें और अनुरोध न करने वाले ईमेलों के जवाब में संवेदनशील जानकारी कभी न दें।

संवेदनशील खातों जैसे आउटलुक तक पहुंचने के लिए सार्वजनिक वाई-फाई नेटवर्क का उपयोग करना जोखिम भरा है क्योंकि इन नेटवर्क को हैकर्स द्वारा निशाना बनाया जा सकता है। सार्वजनिक वाई-फाई पर अपने खाते तक पहुंचते समय अतिरिक्त सुरक्षा के लिए एक आभासी निजी नेटवर्क (वीपीएन) का उपयोग करने की सलाह दी जाती है।